Suricata

Instalación

Añadir repositorio

1

sudo add-apt-repository ppa:osif/suricata-stable

Instalar

1

sudo apt install suricata

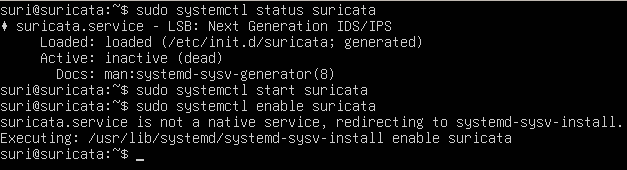

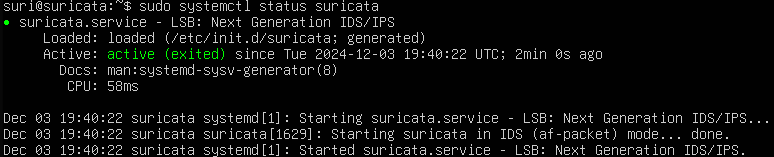

Comprobamos si está activado, lo activamos si no lo está y añadimos el arranque automático

Configuración

1

sudo nano /etc/suricata/suricata.yaml

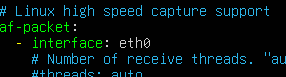

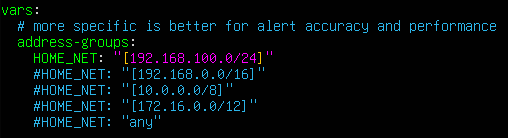

Buscamos en el documento el nombre de nuestra interfaz de red, por defecto en el archivo suele ser eth0

Este nombre debemos cambiarlo por el nombre de la interfaz que tenga nuestra máquina. Es importante también indicar la red a la que se van a dirigir los esaneos. Mediante un ip a o ifconfig podremos averiguar estos datos y cambiarlos en el archivo.

Guardamos y actualizamos las reglas. Esto tambien descarga algunas plantillas para poder auditar ciertos protocolos como kerberos, http, smtp, etc…

1

sudo suricata-update

Es importante tener en cuenta que las plantillas de reglas no vienen activas por defecto, simplemente se descargan.

Crear reglas

Al igual que es posible utilizar las plantillas proporcionadas podemos establecer nuestras propias reglas.

1

sudo nano /usr/share/suricata/rules/nombre_regla.rules

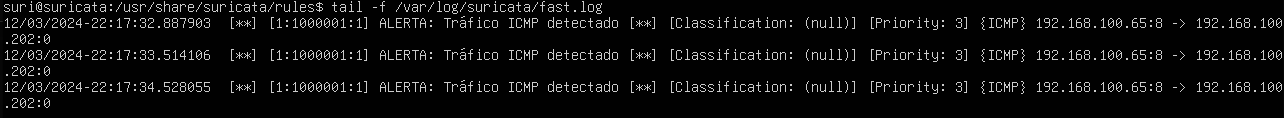

Alertará cada vez que cualquer máquina haga ping a cualquier otra máquina dentro de la red

Alertará cada vez que cualquer máquina haga ping a cualquier otra máquina dentro de la red

Cargar reglas

Para poder activar las reglas creadas o descargadas necesitamos adjuntarlas en el documento de configuración inicial.

1

sudo nano /etc/suricata/suricata.yaml

Cambiamos la ruta de las reglas y añadimos las que necesitemos

Cambiamos la ruta de las reglas y añadimos las que necesitemos

Reiniciar el servicio

1

sudo systemctl restart suricata

Testing

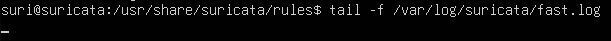

Visualización del fichero log

Necesitamos acceder al fichero log de suricata para ver los eventos que ocurran en tiempo real

1

tail -f /var/log/suricata/fast.log

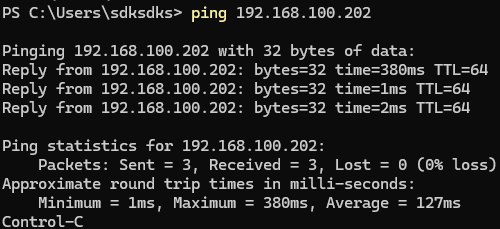

Si probamos a hacer ping a la maquina de suricata

Configuración +

Podemos establecer muchos tipos de reglas, por ejemplo:

Genera una alerta cada vez que se acceda a una url dentro de la subcarpeta /admin de nuestros servicio web en el puerto 80

Genera una alerta cada vez que se acceda a una url dentro de la subcarpeta /admin de nuestros servicio web en el puerto 80

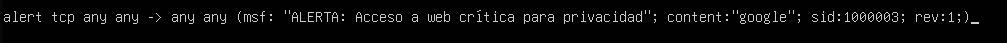

Notifica la navegación a cualquier web que contenga la palabra google

Notifica la navegación a cualquier web que contenga la palabra google

Notifica un posible escaneo de puertos de tipo TCP/SYN sin completar el handshake

Notifica un posible escaneo de puertos de tipo TCP/SYN sin completar el handshake

Concepto

Suricata es capaz de detectar comportamientos en la red y notificarlos según las reglas que se hayan configurado.

Por si solo este IDS no va a hacer más que notificar pero se puede utilizar e conjunto con otros software para establecer protocolos de actuación automáticos sobre ciertas alertas que sean alertadas por suricata

Suricata también es capaz de bloquear tráfico mediante sus reglas pero ha de configurarse.